إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

بوابة التطبيق هي نشر مخصص داخل الشبكة الظاهرية. يتأثر دقة DNS لمثيلات مورد بوابة التطبيق الخاص بك، والذي يعالج نسبة استخدام الشبكة الواردة، أيضا بتكوينات الشبكة الظاهرية. تتناول هذه المقالة تكوينات نظام أسماء المجالات (DNS) وتأثيرها على تحليل الاسم.

الحاجة إلى تحليل الاسم

تنفذ بوابة التطبيق دقة DNS لأسماء المجالات المؤهلة بالكامل (FQDN) من

FQDNs التي يوفرها العميل، مثل

- خادم الخلفية المستند إلى اسم المجال

- نقطة نهاية Key vault لشهادة وحدة الاستماع

- عنوان URL لصفحة الخطأ المخصص

- عنوان URL للتحقق من بروتوكول حالة الشهادة عبر الإنترنت (OCSP)

إدارة FQDNs التي تستخدم لمختلف نقاط نهاية البنية الأساسية ل Azure (مستوى التحكم). هذه هي الكتل الإنشائية التي تشكل مورد Application Gateway كاملا. على سبيل المثال، يتيح الاتصال بنقاط نهاية المراقبة تدفق السجلات والمقاييس. وبالتالي، من المهم لبوابات التطبيق الاتصال داخليا بنقاط نهاية خدمات Azure الأخرى التي تحتوي على لاحقات مثل

.windows.net،.azure.net، وما إلى ذلك.

هام

أسماء مجال نقطة نهاية الإدارة التي يتفاعل معها مورد Application Gateway مدرجة هنا. اعتمادا على نوع نشر بوابة التطبيق (المفصلة في هذه المقالة)، قد تؤدي أي مشكلة في تحليل الاسم لأسماء مجالات Azure هذه إلى فقدان جزئي أو كامل لوظائف المورد.

- .windows.net

- .chinacloudapi.cn

- .azure.net

- .azure.cn

- .usgovcloudapi.net

- .azure.us

- .microsoft.scloud

- .msftcloudes.com

- .microsoft.com

الأسماء القصيرة وأسماء النطاقات ذات العلامة الواحدة

يدعم Application Gateway الأسماء القصيرة (مثل server1, ) webserverفي مجموعات الخلفية (backend). الدقة تعتمد على تكوين DNS الخاص بك:

- Azure DNS (168.63.129.16): يحل الأسماء القصيرة فقط داخل نفس الشبكة الافتراضية

- خوادم DNS مخصصة: يتطلب تكوين نطاق البحث

- DNS داخل الموقع (عبر VPN/ExpressRoute): يحل أسماء المضيفين الداخلية

إشعار

إذا أظهرت صحة الخلفية أخطاء في دقة DNS مع أسماء قصيرة، تحقق من الدقة من جهاز افتراضي في نفس الشبكة الافتراضية.

أنواع تكوين DNS

لدى العملاء احتياجات بنية أساسية مختلفة، مما يتطلب أساليب مختلفة لتحليل الاسم. يوضح هذا المستند سيناريوهات تنفيذ DNS العامة ويقدم توصيات للعمل الفعال لموارد بوابة التطبيق.

البوابات ذات عنوان IP العام (networkIsolationEnabled: False)

بالنسبة للبوابات العامة، تحدث جميع اتصالات مستوى التحكم مع مجالات Azure من خلال خادم Azure DNS الافتراضي في 168.63.129.16. في هذا القسم، سنفحص تكوين منطقة DNS المحتمل مع بوابات التطبيقات العامة، وكيفية منع التعارضات مع تحليل أسماء مجالات Azure.

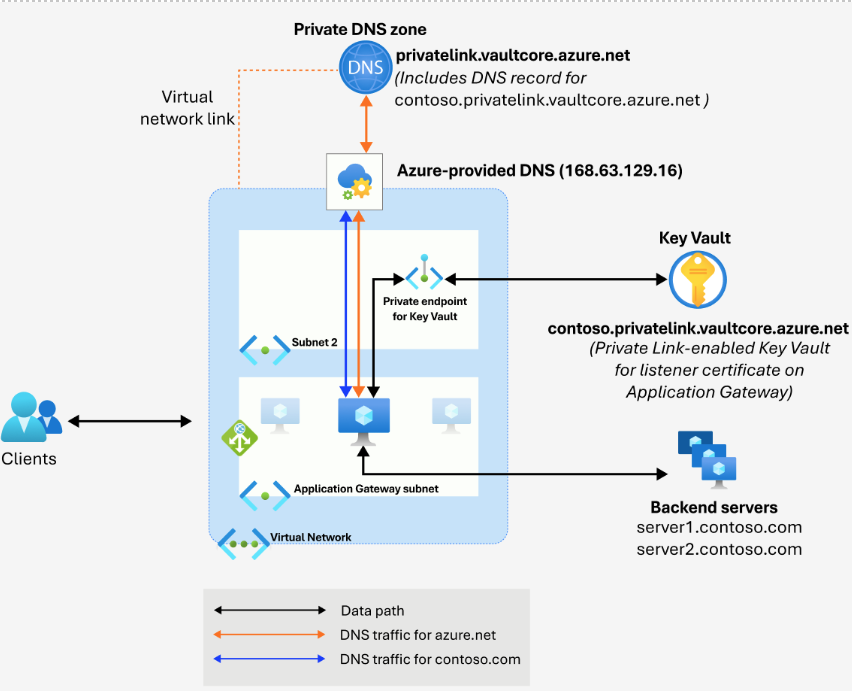

استخدام DNS الافتراضي الذي يوفره Azure

يأتي DNS الذي يوفره Azure كإعداد افتراضي مع جميع الشبكات الظاهرية في Azure ويحتوي على عنوان IP 168.63.129.16. بالإضافة إلى دقة أي أسماء مجالات عامة، يوفر DNS الذي يوفره Azure تحليل الاسم الداخلي للأجهزة الظاهرية الموجودة داخل نفس الشبكة الظاهرية. في هذا السيناريو، تتصل جميع مثيلات بوابة التطبيق بدقة DNS 168.63.129.16.

تدفقات:

- في هذا الرسم التخطيطي، يمكننا أن نرى مثيل بوابة التطبيق يتحدث إلى DNS المقدم من Azure (168.63.129.16) لتحليل اسم خوادم الواجهة الخلفية FQDN "server1.contoso.com" و"server2.contoso.com"، كما هو موضح مع الخط الأزرق.

- وبالمثل، يستعلم المثيل 168.63.129.16 عن دقة DNS لمورد Key Vault الخاص الممكن للارتباط، كما هو موضح في الخط البرتقالي. لتمكين بوابة تطبيق لحل نقطة نهاية Key Vault إلى عنوان IP الخاص بها، من الضروري ربط منطقة DNS الخاصة بالشبكة الظاهرية لبوابة التطبيق هذه.

- بعد تنفيذ قرارات DNS الناجحة ل FQDNs هذه، يمكن للمثيل الاتصال بنقاط نهاية Key Vault والخادم الخلفي.

الاعتبارات:

- لا تقم بإنشاء مناطق DNS خاصة وربطها لأسماء مجالات Azure ذات المستوى الأعلى. يجب إنشاء منطقة DNS لمجال فرعي محدد قدر الإمكان. على سبيل المثال، وجود منطقة DNS خاصة لنقطة

privatelink.vaultcore.azure.netالنهاية الخاصة لمخزن المفاتيح يعمل بشكل أفضل في جميع الحالات من وجود منطقة لvaultcore.azure.netأوazure.net. - للاتصال بخوادم الواجهة الخلفية أو أي خدمة باستخدام نقطة نهاية خاصة، تأكد من ربط منطقة DNS للارتباط الخاص بالشبكة الظاهرية لبوابة التطبيق.

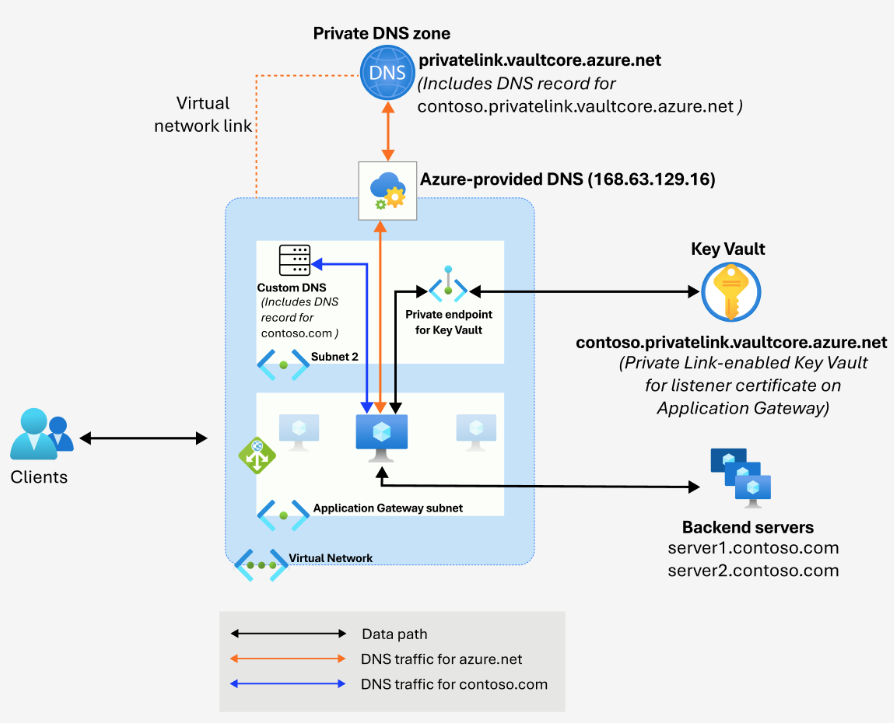

استخدام خوادم DNS المخصصة

في شبكتك الظاهرية، من الممكن تعيين خوادم DNS مخصصة. قد يكون هذا التكوين مطلوبا لإدارة المناطق بشكل مستقل لأسماء مجالات معينة. يوجه مثل هذا الترتيب مثيلات بوابة التطبيق داخل الشبكة الظاهرية أيضا لاستخدام خوادم DNS المخصصة المحددة لحل أسماء المجالات غير Azure.

تدفقات:

- يوضح الرسم التخطيطي أن مثيل Application Gateway يستخدم DNS المقدم من Azure (168.63.129.16) لتحليل اسم نقطة نهاية Key Vault للارتباط الخاص "contoso.privatelink.vaultcore.azure.net". تتم إعادة توجيه استعلامات DNS لأسماء مجالات Azure، والتي تتضمن

azure.net، إلى DNS المقدمة من Azure (الموضحة في السطر البرتقالي). - بالنسبة إلى دقة DNS ل "server1.contoso.com"، يكرم المثيل إعداد DNS المخصص (كما هو موضح في الخط الأزرق).

الاعتبارات:

يتطلب منك استخدام خوادم DNS المخصصة على الشبكة الظاهرية لبوابة التطبيق اتخاذ التدابير التالية لضمان عدم وجود تأثير على عمل بوابة التطبيق.

- بعد تغيير خوادم DNS المقترنة بالشبكة الظاهرية لبوابة التطبيق، يجب إعادة تشغيل (إيقاف وبدء) بوابة التطبيق الخاصة بك حتى تسري هذه التغييرات للمثيلات.

- عند استخدام نقطة نهاية خاصة في الشبكة الظاهرية لبوابة التطبيق، يجب أن تظل منطقة DNS الخاصة مرتبطة بالشبكة الظاهرية لبوابة التطبيق للسماح بالدقة إلى IP الخاص. يجب أن تكون منطقة DNS هذه لمجال فرعي محدد قدر الإمكان.

- إذا كانت خوادم DNS المخصصة في شبكة ظاهرية مختلفة، فتأكد من أنها مقترنة بالشبكة الظاهرية لبوابة التطبيق ولا تتأثر بأي تكوينات مجموعة أمان الشبكة أو جدول التوجيه.

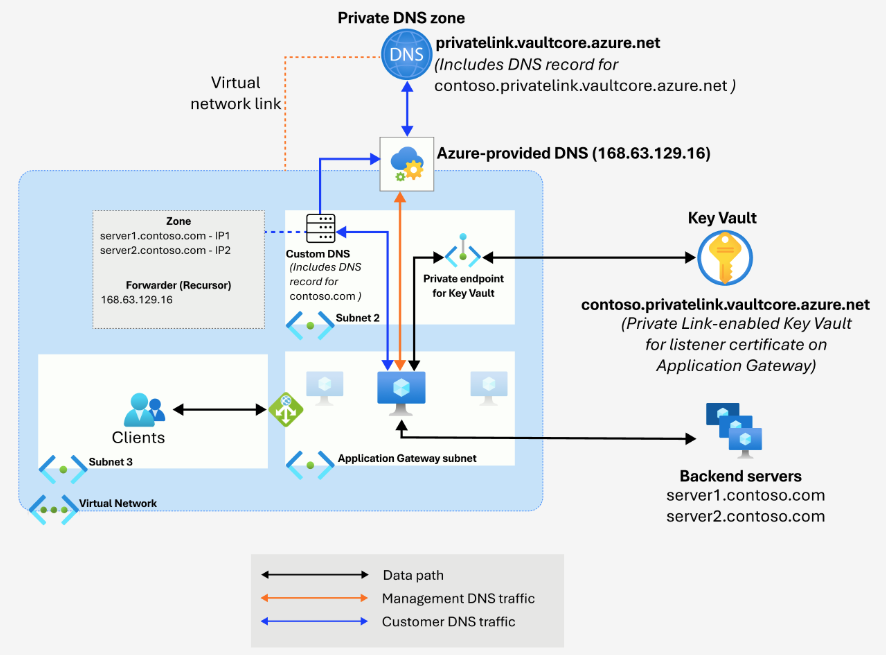

البوابات ذات عنوان IP الخاص فقط (networkIsolationEnabled: True)

تم تصميم نشر بوابة التطبيق الخاصة لفصل مستوى بيانات العميل وحركة مرور مستوى الإدارة. لذلك، لا يؤثر وجود Azure DNS الافتراضي أو خوادم DNS المخصصة على تحليلات أسماء نقاط نهاية الإدارة الهامة. ومع ذلك، عند استخدام خوادم DNS المخصصة، يجب مراعاة تحليلات الأسماء المطلوبة لأي عمليات مسار بيانات.

تدفقات:

- تصل استعلامات DNS ل "contoso.com" إلى خوادم DNS المخصصة من خلال مستوى حركة مرور العملاء.

- تصل استعلامات DNS ل "contoso.privatelink.vaultcore.azure.net" أيضا إلى خوادم DNS المخصصة. ومع ذلك، نظرا لأن خادم DNS ليس منطقة موثوقة لاسم المجال هذا، فإنه يعيد توجيه الاستعلام بشكل متكرر إلى Azure DNS 168.63.129.16. هذا التكوين مهم للسماح بدقة الاسم من خلال منطقة DNS خاصة مرتبطة بالشبكة الظاهرية.

- يتم حل جميع نقاط نهاية الإدارة عبر حركة مرور مستوى الإدارة التي تتفاعل مباشرة مع DNS الذي يوفره Azure.

الاعتبارات:

- بعد تغيير خوادم DNS المقترنة بالشبكة الظاهرية لبوابة التطبيق، يجب إعادة تشغيل (إيقاف وبدء) بوابة التطبيق الخاصة بك حتى تسري هذه التغييرات للمثيلات.

- يجب تعيين قواعد إعادة التوجيه لإرسال جميع استعلامات تحليل المجالات الأخرى إلى Azure DNS 168.63.129.16. هذا التكوين مهم بشكل خاص عندما يكون لديك منطقة DNS خاصة لتحليل نقطة النهاية الخاصة.

- عند استخدام نقطة نهاية خاصة، يجب أن تظل منطقة DNS الخاصة مرتبطة بالشبكة الظاهرية لبوابة التطبيق للسماح بالدقة إلى IP الخاص.