إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

Introduction

تاريخيا، تطلبت Application Gateway v2 SKUs، وإلى حد ما v1، عناوين IP العامة لتمكين إدارة الخدمة. فرض هذا المطلب العديد من القيود في استخدام عناصر التحكم الدقيقة في مجموعات أمان الشبكة وجداول التوجيه. وعلى وجه التحديد، لوحظت التحديات التالية:

- يجب أن تحتوي جميع عمليات توزيع Application Gateways v2 على تكوين IP للواجهة الأمامية العامة لتمكين الاتصال بعلامة خدمة Gateway Manager .

- تتطلب اقترانات مجموعة أمان الشبكة قواعد للسماح بالوصول الوارد من GatewayManager والوصول الصادر إلى الإنترنت.

- عند إدخال مسار افتراضي (0.0.0.0/0) لإعادة توجيه نسبة استخدام الشبكة في أي مكان آخر غير الإنترنت، تؤدي المقاييس والمراقبة والتحديثات للبوابة إلى حالة فاشلة.

يمكن الآن ل Application Gateway v2 معالجة كل عنصر من هذه العناصر للقضاء على مخاطر النقل غير المصرح للبيانات والتحكم في خصوصية الاتصال من داخل الشبكة الظاهرية. تتضمن هذه التغييرات القدرات التالية:

- تكوين IP للواجهة الأمامية فقط لعنوان IP الخاص

- لا يوجد مورد عنوان IP عام مطلوب

- إزالة نسبة استخدام الشبكة الواردة من علامة خدمة GatewayManager عبر مجموعة أمان الشبكة

- القدرة على تحديد قاعدة رفض جميع مجموعات أمان الشبكة الصادرة (NSG) لتقييد حركة مرور الخروج إلى الإنترنت

- القدرة على تجاوز المسار الافتراضي إلى الإنترنت (0.0.0.0/0)

- دقة DNS عبر محللات محددة على الشبكة الظاهرية تعرف على المزيد، بما في ذلك مناطق DNS الخاصة للارتباط الخاص.

يمكن تكوين كل من هذه الميزات بشكل مستقل. على سبيل المثال، يمكن استخدام عنوان IP عام للسماح بحركة المرور الواردة من الإنترنت ويمكنك تحديد قاعدة رفض كل الصادر في تكوين مجموعة أمان الشبكة لمنع تسرب البيانات.

الإعداد على الميزة

الضوابط الجديدة لتكوين واجهة IP الخاصة ب OP، وإدارة قواعد NSG، وتكوين جدول المسار متاحة ومدعومة بشكل عام في الإنتاج. لاستخدام هذه القدرات، يجب عليك الاشتراك في التجربة باستخدام بوابة Azure أو PowerShell أو CLI أو واجهة برمجة تطبيقات REST. توفر آلية الاشتراك هذه أيضا مرونة إذا احتجت للعودة إلى وظيفة بوابة التطبيق التقليدية عند الحاجة (على سبيل المثال، لتفعيل الرابط الخاص).

عند التسجيل، توفر جميع بوابات التطبيقات الجديدة القدرة على تعريف أي تركيبة من ميزات NSG أو جدول المسار أو ميزات تكوين IP الخاصة. إذا كنت ترغب في الاشتراك عن الوظيفة الجديدة، يمكنك فعل ذلك عن طريق إلغاء التسجيل من الميزة.

تلميح

تعمل البوابات باستخدام القدرات المتاحة وقت توفيرها. إذا قمت بإلغاء التسجيل من الميزة، ستستمر البوابات الحالية في العمل بالقدرات التي كانت مفعلة عند إنشائها.

تسجيل الميزة

- مدخل Microsoft Azure

- Azure PowerShell

- Azure CLI

Note

في تجربة بوابة Azure، يتم تصنيف عملية تسجيل الميزات على أنها معاينة؛ ومع ذلك، فإن هذه الخبرة متاحة بشكل عام، ومدعومة بالكامل لأعباء العمل الإنتاجية، ومشمولة ضمن اتفاقيات مستوى الخدمة لبوابة التطبيقات المنشورة.

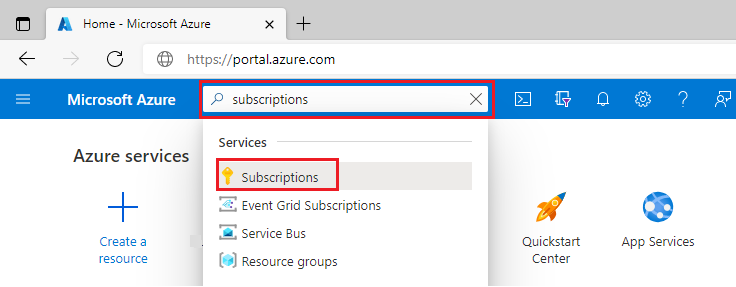

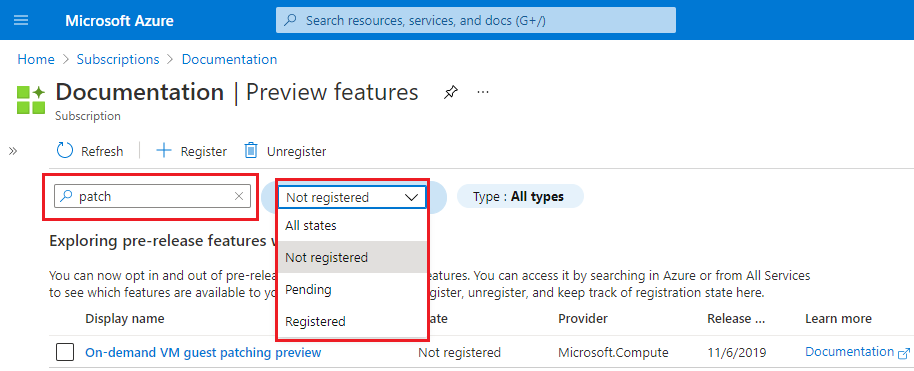

استخدم الخطوات التالية للتسجيل في الميزة لعناصر تحكم شبكة Application Gateway المحسنة عبر مدخل Microsoft Azure:

قم بتسجيل الدخول إلى بوابة Azure.

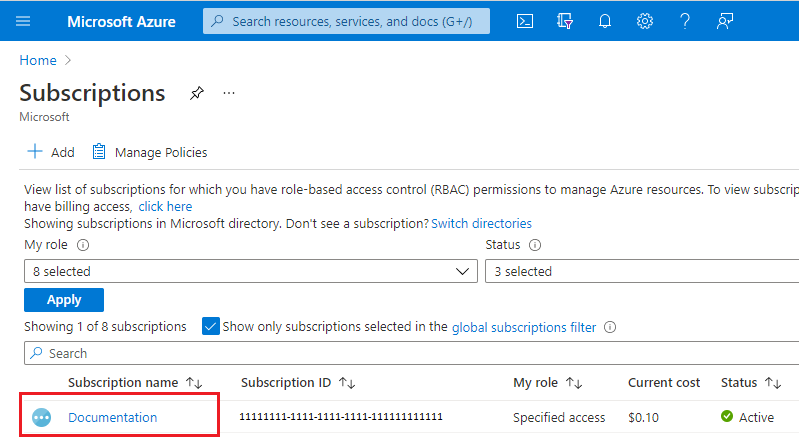

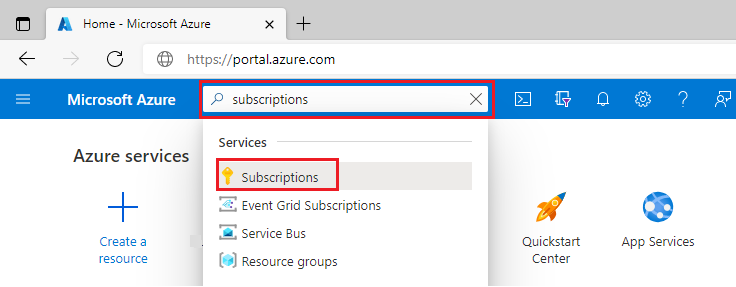

في مربع البحث، أدخل الاشتراكات وحدد الاشتراكات .

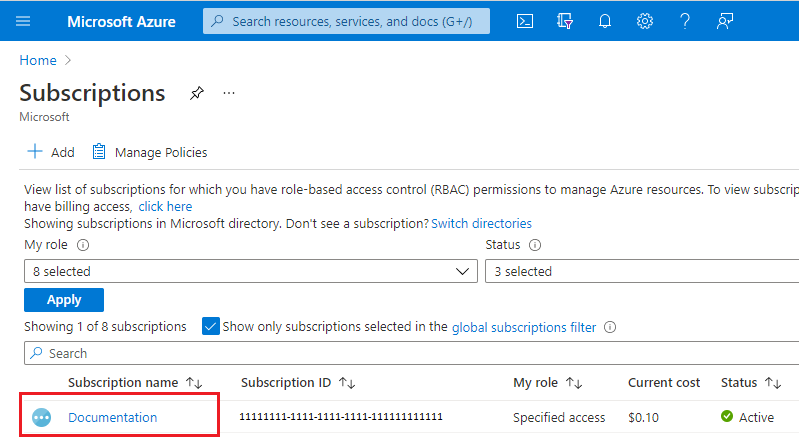

حدد ارتباط اسم اشتراكك.

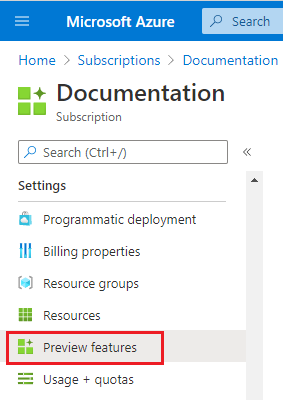

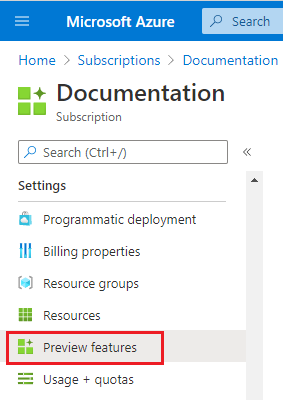

من القائمة اليمنى، ضمن الإعدادات حدد معاينة الميزات .

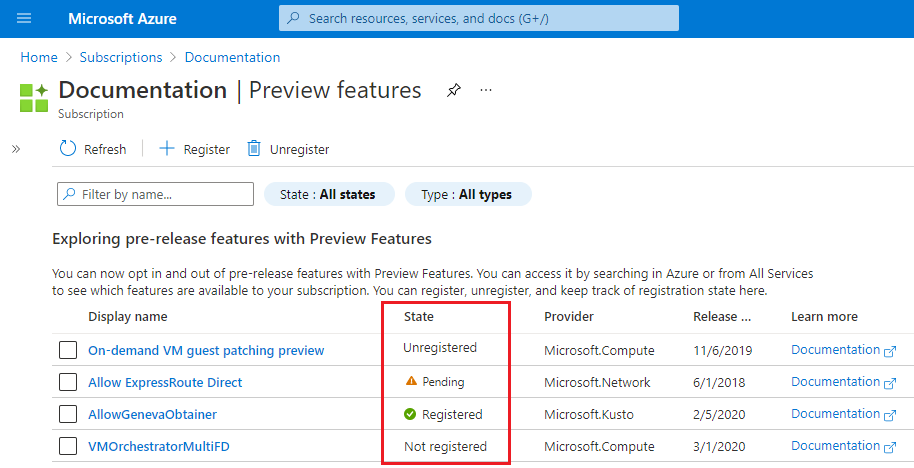

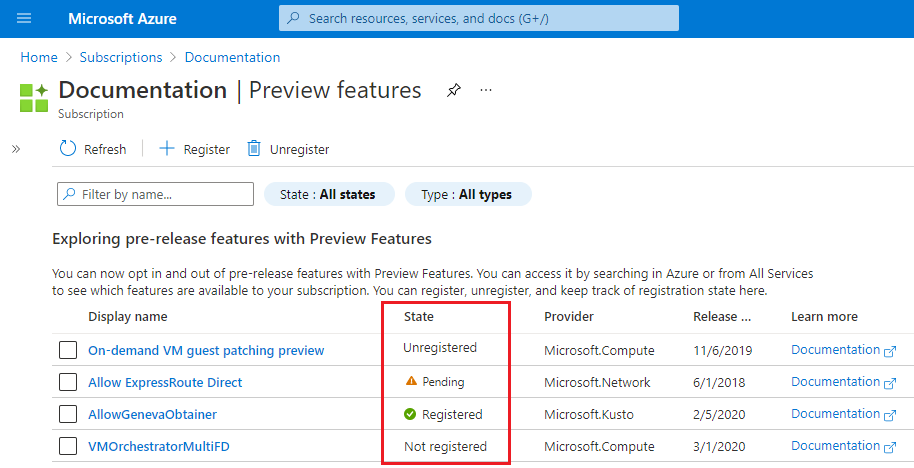

سترى قائمة بالميزات المتاحة وحالة التسجيل الحالية.

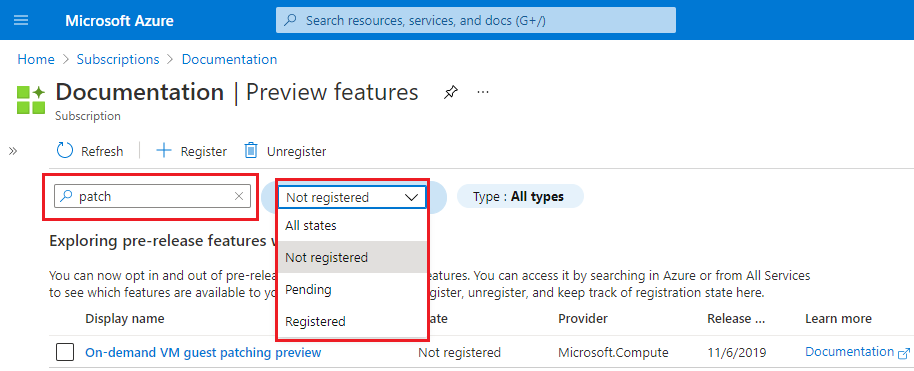

من Preview features اكتب في مربع التصفية EnableApplicationGatewayNetworkIsolation، تحقق من الميزة، وانقر فوق Register.

Note

قد يستغرق تسجيل الميزة ما يصل إلى 30 دقيقة للانتقال من التسجيل إلى الحالة المسجلة.

إلغاء تسجيل الميزة

- مدخل Microsoft Azure

- Azure PowerShell

- Azure CLI

لإلغاء الاشتراك في ميزة عناصر التحكم المحسنة في شبكة Application Gateway عبر المدخل، استخدم الخطوات التالية:

قم بتسجيل الدخول إلى بوابة Azure.

في مربع البحث، أدخل الاشتراكات وحدد الاشتراكات .

حدد ارتباط اسم اشتراكك.

من القائمة اليمنى، ضمن الإعدادات حدد معاينة الميزات .

سترى قائمة بالميزات المتاحة وحالة التسجيل الحالية.

من معاينة الميزات اكتب في مربع التصفية EnableApplicationGatewayNetworkIsolation، تحقق من الميزة، وانقر فوق إلغاء التسجيل.

تكوين عناصر التحكم في الشبكة

بعد تسجيل الميزة، يمكن إجراء تكوين NSG وجدول المسار وتكوين الواجهة الأمامية لعنوان IP الخاص باستخدام أي طرق. على سبيل المثال: واجهة برمجة تطبيقات REST أو قالب ARM أو توزيع Bicep أو Terraform أو PowerShell أو CLI أو المدخل.

الشبكة الفرعية لبوابة التطبيق

الشبكة الفرعية لبوابة التطبيق هي الشبكة الفرعية داخل الشبكة الظاهرية حيث سيتم نشر موارد بوابة التطبيق. في تكوين Frontend Private Ip، من المهم أن تصل هذه الشبكة الفرعية بشكل خاص إلى الموارد التي تريد الاتصال بتطبيقك أو موقعك المكشوف.

Note

اعتبارا من 5 مايو 2025، تتطلب عمليات النشر الجديدة والحالية لبوابة التطبيق الخاص تفويض الشبكة الفرعية .Microsoft.Network/applicationGateways

الرجاء اتباع هذه الخطوات لتكوين تفويض الشبكة الفرعية.

الاتصال بالإنترنت الصادر

لا تتمكن عمليات نشر بوابة التطبيق التي تحتوي على تكوين IP خاص للواجهة الأمامية فقط (ليس لديها تكوين واجهة IP أمامية عامة مرتبطة بقاعدة توجيه الطلب) من الخروج من نسبة استخدام الشبكة الموجهة إلى الإنترنت. يؤثر هذا التكوين على الاتصال بأهداف الواجهة الخلفية التي يمكن الوصول إليها بشكل عام عبر الإنترنت.

لتمكين الاتصال الصادر من بوابة التطبيق إلى هدف واجهة خلفية يواجه الإنترنت، يمكنك استخدام الشبكة الظاهرية NAT أو إعادة توجيه نسبة استخدام الشبكة إلى جهاز ظاهري لديه حق الوصول إلى الإنترنت.

توفر الشبكة الظاهرية NAT التحكم في عنوان IP أو البادئة التي يجب استخدامها بالإضافة إلى مهلة الخمول القابلة للتكوين. للتكوين، قم بإنشاء بوابة NAT جديدة بعنوان IP عام أو بادئة عامة وربطها بالشبكة الفرعية التي تحتوي على Application Gateway.

إذا كان الجهاز الظاهري مطلوبا للخروج من الإنترنت، فشاهد قسم التحكم في جدول التوجيه في هذا المستند.

السيناريوهات الشائعة حيث يكون استخدام IP العام مطلوبا:

- الاتصال بخزنة المفاتيح دون استخدام نقاط النهاية الخاصة أو نقاط نهاية الخدمة

- الاتصال الصادر غير مطلوب لملفات pfx التي تم تحميلها إلى Application Gateway مباشرة

- الاتصال بأهداف الواجهة الخلفية عبر الإنترنت

- الاتصال بالإنترنت الذي يواجه نقاط نهاية CRL أو OCSP

التحكم في مجموعة أمان الشبكة

لم تعد مجموعات أمان الشبكة المقترنة بشبكة فرعية لبوابة التطبيق تتطلب قواعد واردة ل GatewayManager، ولا تتطلب الوصول الصادر إلى الإنترنت. القاعدة المطلوبة الوحيدة هي السماح بالواردة من AzureLoadBalancer لضمان وصول تحقيقات السلامة إلى البوابة.

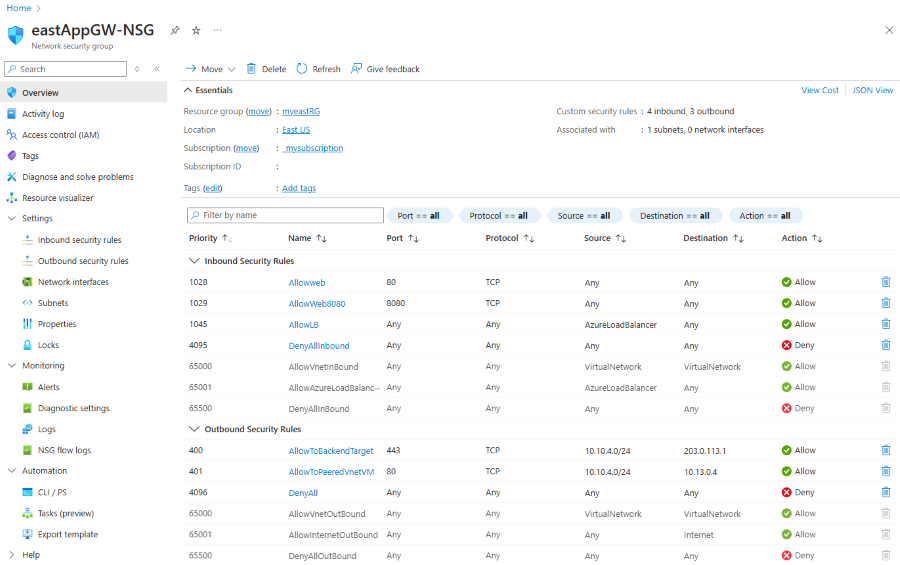

التكوين التالي هو مثال على المجموعة الأكثر تقييدا من القواعد الواردة، ما يرفض جميع حركة المرور ولكن تحقيقات صحة Azure. بالإضافة إلى القواعد المعرفة، يتم تعريف قواعد صريحة للسماح لحركة مرور العميل بالوصول إلى وحدة استماع البوابة.

Note

ستعرض بوابة التطبيق تنبيها يطلب التأكد من تحديد Allow LoadBalanceRule إذا كانت قاعدة DenyAll تقيد الوصول إلى تحقيقات السلامة عن غير قصد.

مثال على السيناريو

يستعرض هذا المثال إنشاء NSG باستخدام مدخل Microsoft Azure مع القواعد التالية:

- السماح بنسبة استخدام الشبكة الواردة إلى المنفذ 80 و8080 إلى بوابة التطبيق من طلبات العميل التي تنشأ من الإنترنت

- رفض كل حركة المرور الواردة الأخرى

- السماح بنسبة استخدام الشبكة الصادرة إلى هدف الواجهة الخلفية في شبكة ظاهرية أخرى

- السماح بنسبة استخدام الشبكة الصادرة إلى هدف الواجهة الخلفية الذي يمكن الوصول إليه عبر الإنترنت

- رفض جميع حركة المرور الصادرة الأخرى

أولا، إنشاء مجموعة أمان شبكة. تحتوي مجموعة الأمان هذه على القواعد الواردة والصادرة.

القواعد الواردة

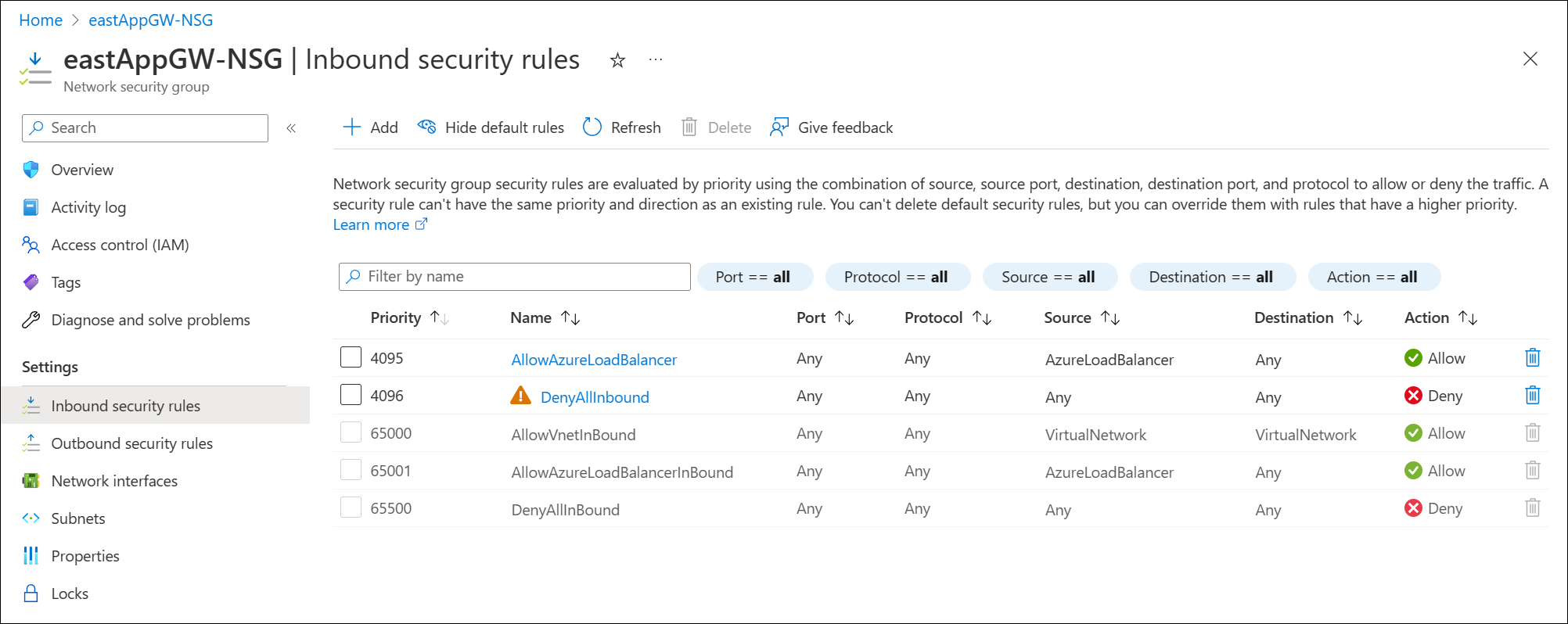

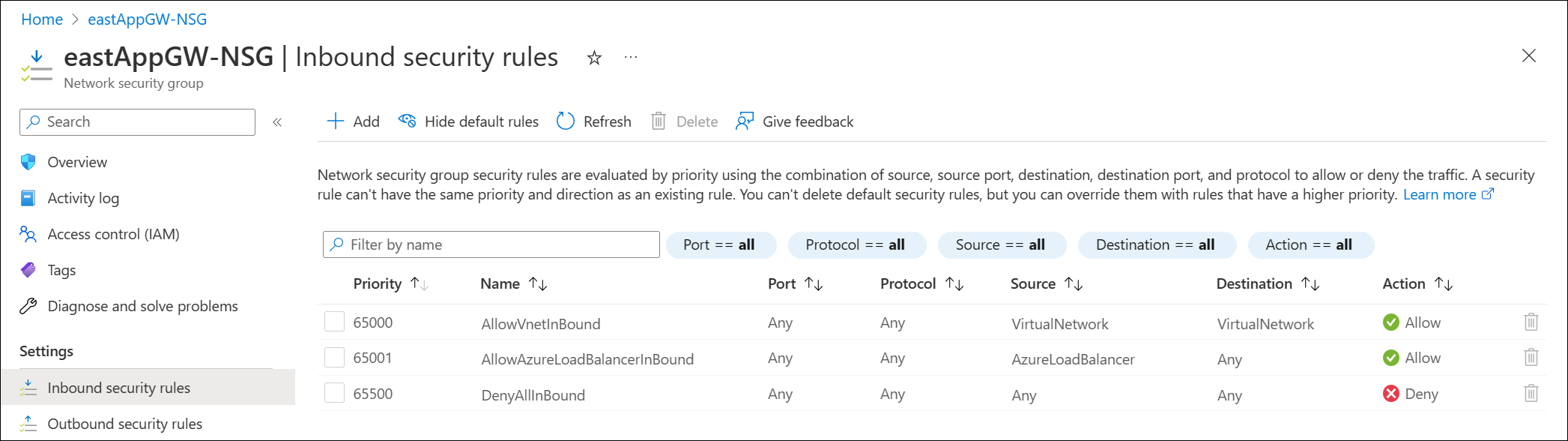

تم بالفعل توفير ثلاث قواعد افتراضية واردة في مجموعة الأمان. راجع المثال التالي:

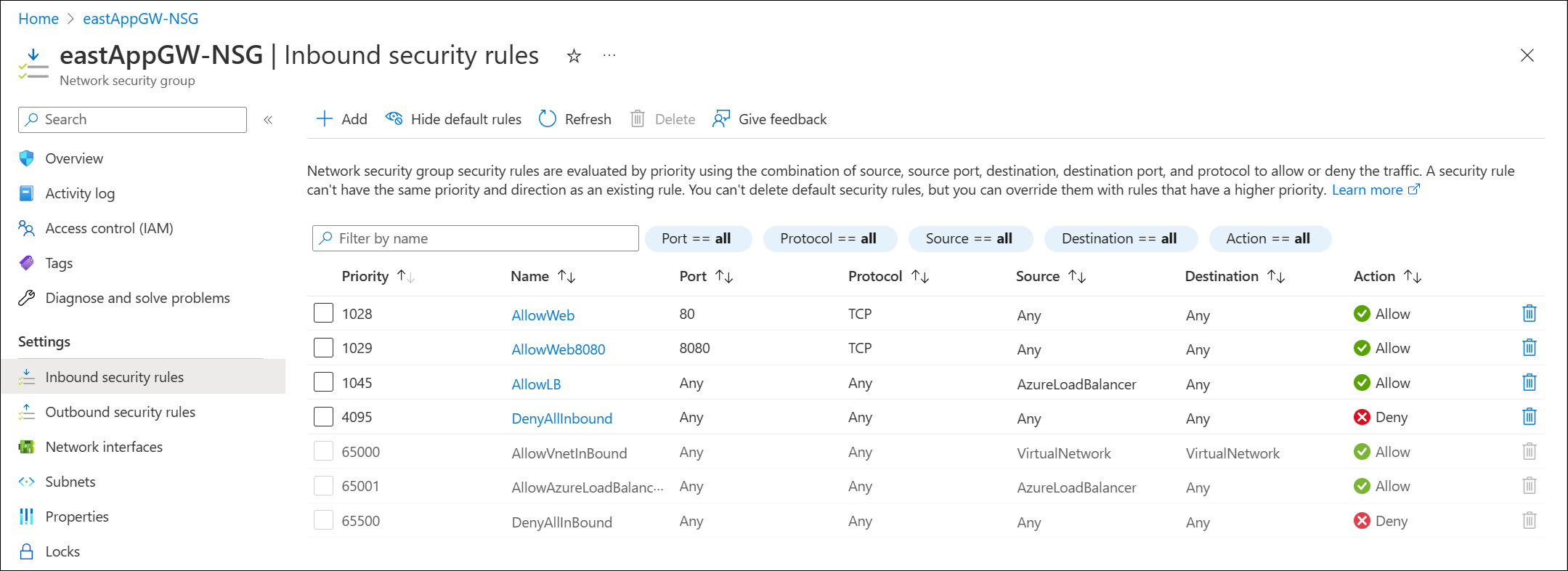

بعد ذلك، قم بإنشاء قواعد الأمان الواردة الأربعة الجديدة التالية:

- السماح بالمنفذ الوارد 80، tcp، من الإنترنت (أي)

- السماح بالمنفذ الوارد 8080، tcp، من الإنترنت (أي)

- السماح بالواردة من AzureLoadBalancer

- رفض أي وارد

لإنشاء هذه القواعد:

- تحديد قواعد الأمان الواردة

- حدد إضافة

- أدخل المعلومات التالية لكل قاعدة في جزء إضافة قاعدة أمان واردة.

- عند إدخال المعلومات، حدد إضافة لإنشاء القاعدة.

- يستغرق إنشاء كل قاعدة لحظة.

| حكم # | Source | علامة خدمة المصدر | نطاقات منافذ المصادر | Destination | Service | نطاقات منفذ Dest | Protocol | Action | Priority | Name |

|---|---|---|---|---|---|---|---|---|---|---|

| 1 | Any | * | Any | HTTP | 80 | TCP | Allow | 1028 | AllowWeb | |

| 2 | Any | * | Any | Custom | 8080 | TCP | Allow | 1029 | AllowWeb8080 | |

| 3 | علامة الخدمة | AzureLoadBalancer | * | Any | Custom | * | Any | Allow | 1045 | AllowLB |

| 4 | Any | * | Any | Custom | * | Any | Deny | 4095 | DenyAllInbound |

حدد تحديث لمراجعة جميع القواعد عند اكتمال التوفير.

القواعد الخارجية

تم بالفعل توفير ثلاث قواعد افتراضية صادرة ذات أولوية 65000 و65001 و65500.

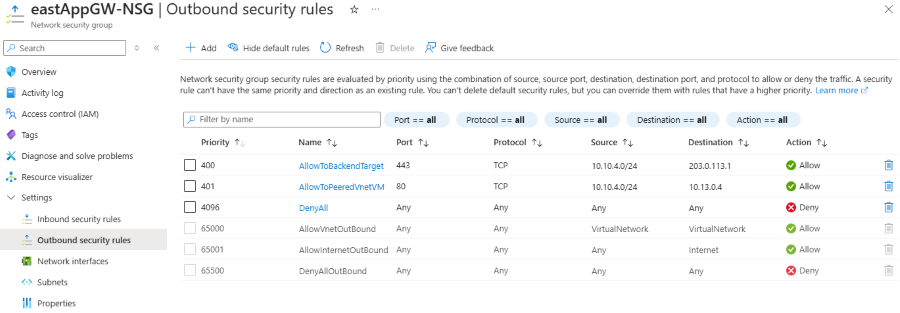

إنشاء قواعد الأمان الصادرة الثلاث التالية:

- السماح ل TCP 443 من 10.10.4.0/24 بالهدف الخلفي 203.0.113.1

- السماح ب TCP 80 من المصدر 10.10.4.0/24 إلى الوجهة 10.13.0.4

- رفض كل قاعدة نسبة استخدام الشبكة

يتم تعيين أولوية لهذه القواعد من 400 و401 و4096 على التوالي.

Note

- 10.10.4.0/24 هي مساحة عنوان الشبكة الفرعية لبوابة التطبيق.

- 10.13.0.4 هو جهاز ظاهري في شبكة ظاهرية نظيرة.

- 203.0.113.1 هو جهاز ظاهري هدف خلفي.

لإنشاء هذه القواعد:

- تحديد قواعد الأمان الصادرة

- حدد إضافة

- أدخل المعلومات التالية لكل قاعدة في جزء إضافة قاعدة أمان صادرة.

- عند إدخال المعلومات، حدد إضافة لإنشاء القاعدة.

- يستغرق إنشاء كل قاعدة لحظة.

| حكم # | Source | عناوين IP المصدر/نطاقات CIDR | نطاقات منافذ المصادر | Destination | عناوين IP الوجهة/نطاقات CIDR | Service | نطاقات منفذ Dest | Protocol | Action | Priority | Name |

|---|---|---|---|---|---|---|---|---|---|---|---|

| 1 | عناوين IP | 10.10.4.0/24 | * | عناوين IP | 203.0.113.1 | HTTPS | 443 | TCP | Allow | 400 | AllowToBackendTarget |

| 2 | عناوين IP | 10.10.4.0/24 | * | عناوين IP | 10.13.0.4 | HTTP | 80 | TCP | Allow | 401 | AllowToPeeredVnetVM |

| 3 | Any | * | Any | Custom | * | Any | Deny | 4096 | DenyAll |

حدد تحديث لمراجعة جميع القواعد عند اكتمال التوفير.

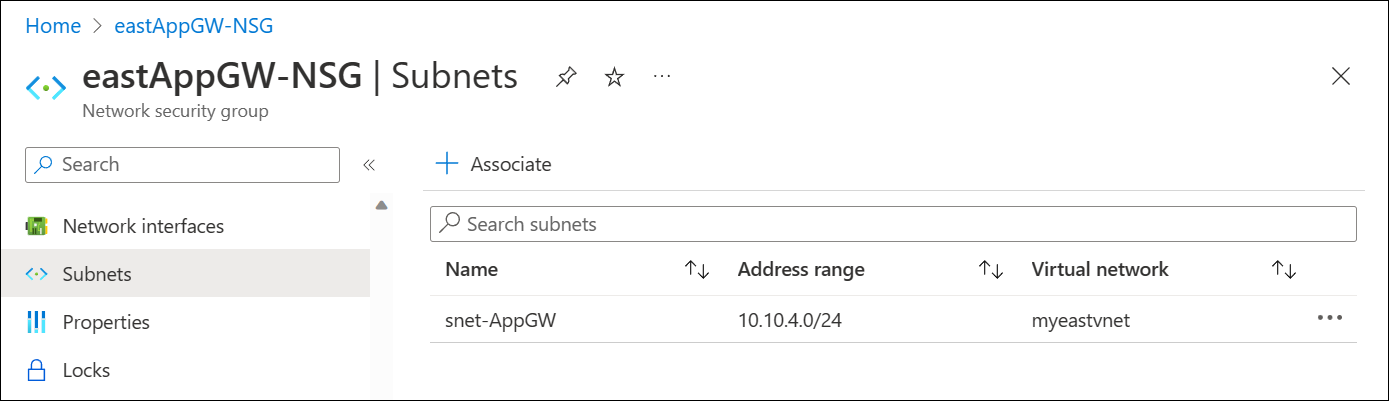

إقران NSG بالشبكة الفرعية

الخطوة الأخيرة هي إقران مجموعة أمان الشبكة بالشبكة الفرعية التي تحتوي على بوابة التطبيق.

Result:

Important

كن حذرا عند تعريف DenyAll rules، حيث قد ترفض عن غير قصد نسبة استخدام الشبكة الواردة من العملاء الذين تنوي السماح بالوصول إليها. قد ترفض أيضا عن غير قصد نسبة استخدام الشبكة الصادرة إلى هدف الواجهة الخلفية، ما يتسبب في فشل صحة الواجهة الخلفية وإنتاج استجابات 5XX.

التحكم في جدول التوجيه

في العرض الحالي ل Application Gateway، لا يتم دعم اقتران جدول التوجيه بقاعدة (أو إنشاء قاعدة) المعرفة على أنها 0.0.0.0/0 مع قفزة تالية كجهاز ظاهري لضمان الإدارة السليمة لبوابة التطبيق.

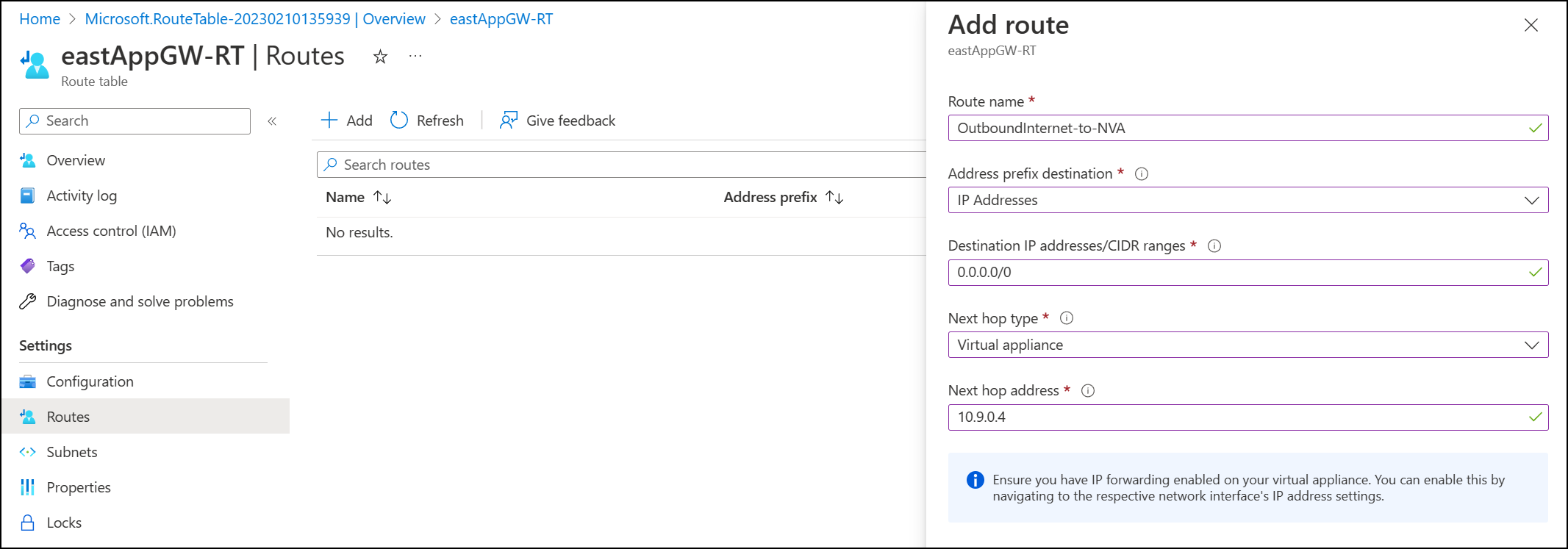

بعد تسجيل الميزة، أصبحت القدرة على إعادة توجيه نسبة استخدام الشبكة إلى جهاز ظاهري ممكنة الآن من خلال تعريف قاعدة جدول التوجيه التي تحدد 0.0.0.0/0 مع الخطوة التالية إلى الجهاز الظاهري.

لا يؤثر التوجيه القسري النفقي أو تعلم مسار 0.0.0.0/0 من خلال إعلانات BGP على صحة بوابة التطبيق، ويتم تكريمه لتدفق نسبة استخدام الشبكة. يمكن تطبيق هذا السيناريو عند استخدام VPN أو ExpressRoute أو Route Server أو Virtual WAN.

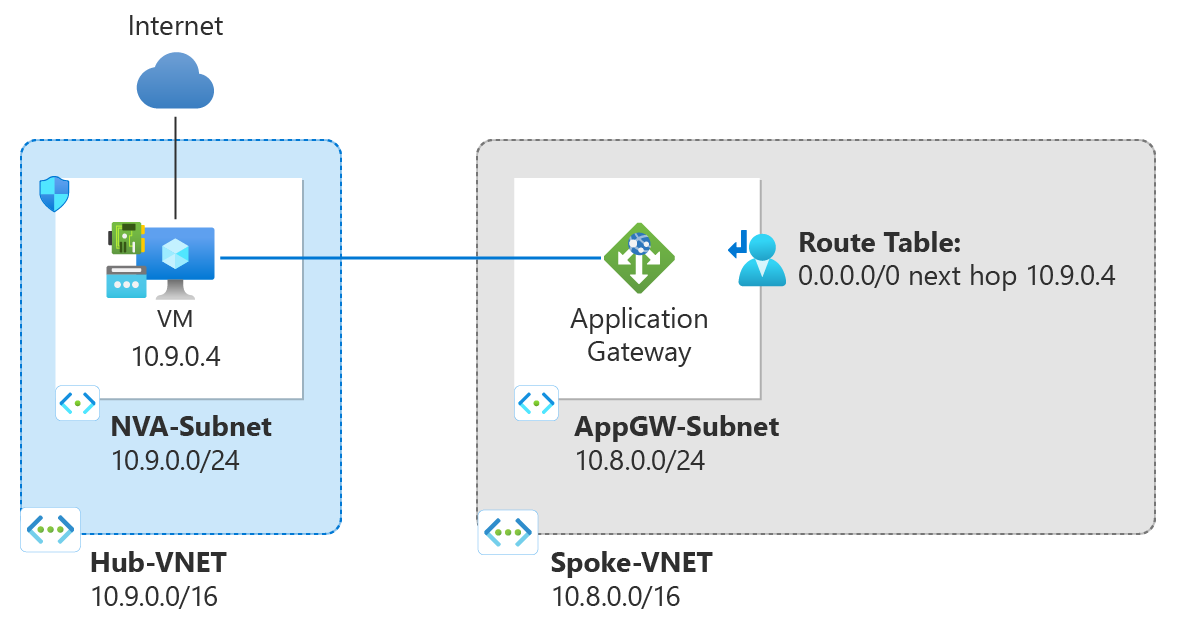

مثال على السيناريو

في المثال التالي، نقوم بإنشاء جدول توجيه وربطه بالشبكة الفرعية لبوابة التطبيق لضمان خروج الوصول إلى الإنترنت الصادر من الشبكة الفرعية من جهاز ظاهري. على مستوى عال، يتم تلخيص التصميم التالي في الشكل 1:

- بوابة التطبيق في الشبكة الظاهرية المحورية

- يوجد جهاز ظاهري للشبكة (جهاز ظاهري) في شبكة المركز

- يرتبط جدول التوجيه مع توجيه افتراضي (0.0.0.0/0) إلى الجهاز الظاهري بالشبكة الفرعية لبوابة التطبيق

الشكل 1: خروج الوصول إلى الإنترنت من خلال الجهاز الظاهري

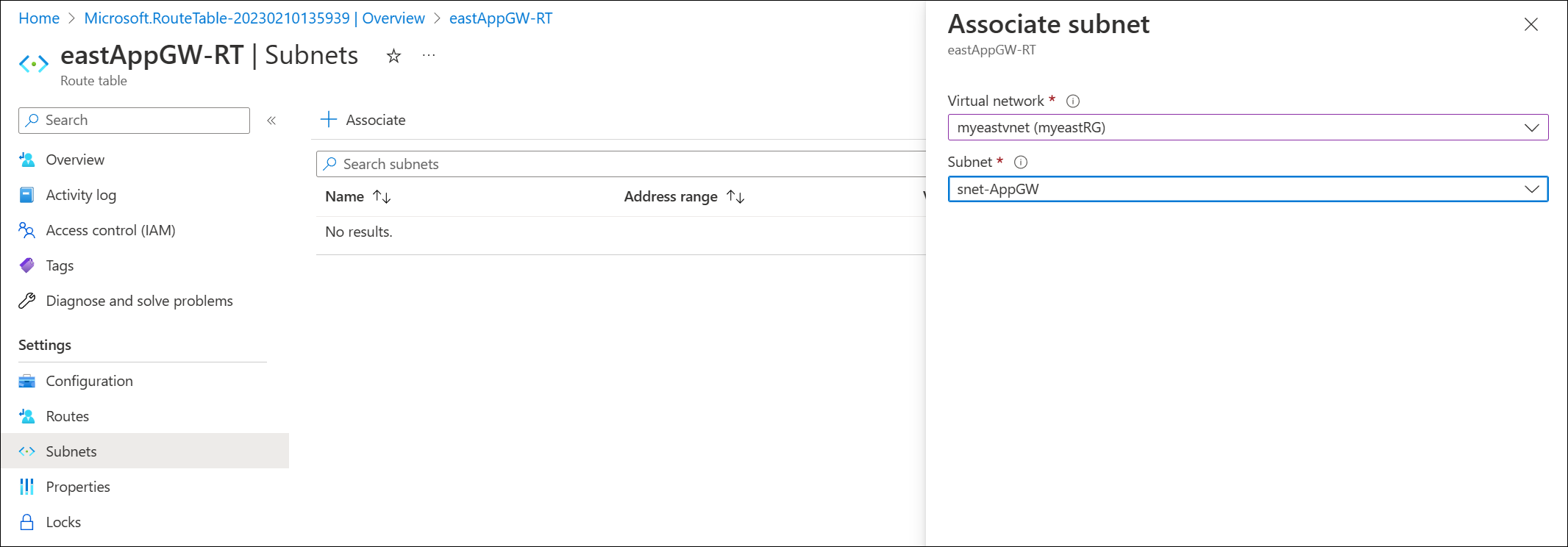

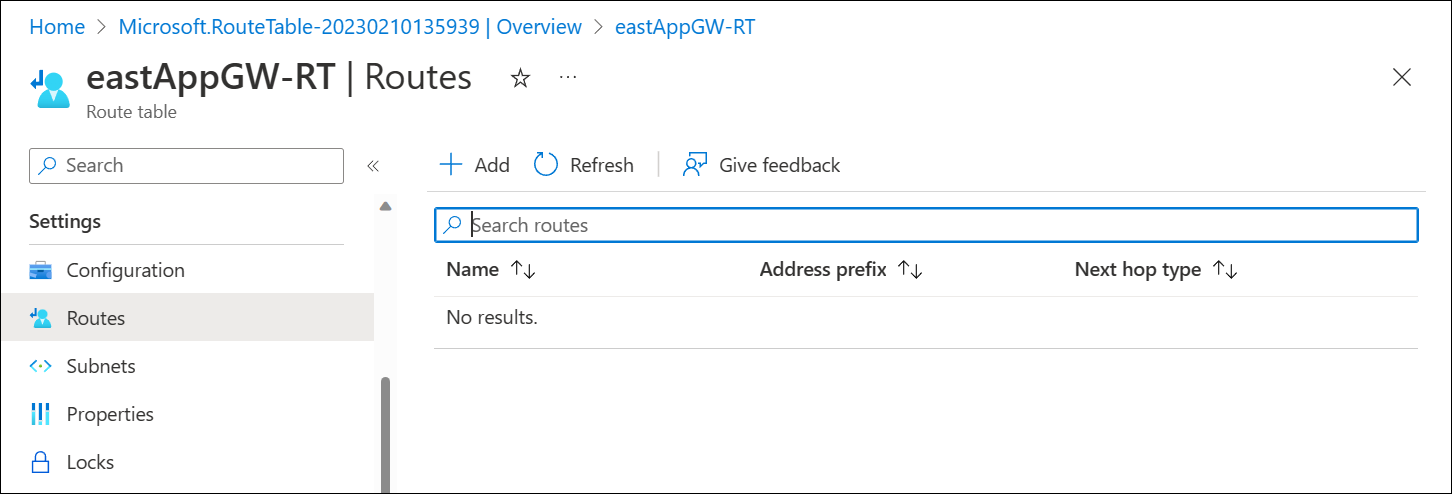

لإنشاء جدول توجيه وربطه بالشبكة الفرعية لبوابة التطبيق:

- إنشاء جدول توجيه:

- حدد المسارات وأنشئ قاعدة القفزة التالية ل 0.0.0.0/0 وقم بتكوين الوجهة لتكون عنوان IP للجهاز الظاهري الخاص بك:

- حدد الشبكات الفرعية وقم بربط جدول التوجيه بالشبكة الفرعية لبوابة التطبيق:

- تحقق من أن حركة المرور تمر عبر الجهاز الظاهري.

القيود / المشكلات المعروفة

تُطبق القيود التالية:

تكوين الارتباط الخاص

دعم تكوين الارتباط الخاص لنسبة استخدام الشبكة عبر نقاط النهاية الخاصة إلى بوابة التطبيق غير مدعوم بالبوابة الخاصة فقط.

تحديد معدل WAF

قواعد تحديد المعدل المخصصة ل Application Gateway WAF v2 غير مدعومة حاليا.

تكوين واجهة IP الأمامية الخاصة فقط مع AGIC

يجب استخدام AGIC v1.7 لتقديم الدعم ل IP الخاص بالواجهة الأمامية فقط.

اتصال نقطة النهاية الخاصة عبر نظير الشبكة الظاهرية العمومية

إذا كانت بوابة التطبيق تحتوي على هدف خلفية أو مرجع مخزن مفاتيح إلى نقطة نهاية خاصة موجودة في شبكة ظاهرية يمكن الوصول إليها عبر نظير الشبكة الظاهرية العمومي، يتم إسقاط نسبة استخدام الشبكة، ما يؤدي إلى حالة غير صحية.

تكامل Network Watcher

ترجع عمليات استكشاف أخطاء الاتصال وإصلاحها وتشخيصات NSG خطأ عند تشغيل اختبارات الفحص والتشخيص.

بوابات تطبيق v2 المتعايشة التي تم إنشاؤها قبل تمكين التحكم المحسن في الشبكة

إذا كانت الشبكة الفرعية تشارك عمليات نشر Application Gateway v2 التي تم إنشاؤها قبل وبعد تمكين وظيفة التحكم المحسنة في الشبكة، فإن وظيفة مجموعة أمان الشبكة (NSG) وجدول التوجيه تقتصر على نشر البوابة السابقة. يجب إعادة توفير بوابات التطبيق التي تم توفيرها قبل تمكين الوظيفة الجديدة، أو يجب أن تستخدم البوابات التي تم إنشاؤها حديثا شبكة فرعية مختلفة لتمكين مجموعة أمان الشبكة المحسنة وميزات جدول التوجيه.

- إذا كانت البوابة المنشورة قبل تمكين الوظيفة الجديدة موجودة في الشبكة الفرعية، فقد ترى أخطاء مثل:

For routes associated to subnet containing Application Gateway V2, please ensure '0.0.0.0/0' uses Next Hop Type as 'Internet'عند إضافة إدخالات جدول التوجيه. - عند إضافة قواعد مجموعة أمان الشبكة إلى الشبكة الفرعية، قد ترى:

Failed to create security rule 'DenyAnyCustomAnyOutbound'. Error: Network security group \<NSG-name\> blocks outgoing Internet traffic on subnet \<AppGWSubnetId\>, associated with Application Gateway \<AppGWResourceId\>. This isn't permitted for Application Gateways that have fast update enabled or have V2 Sku.

الخطوات التالية

- راجع أساس أمان Azure لبوابة التطبيق لمزيد من أفضل ممارسات الأمان.