إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

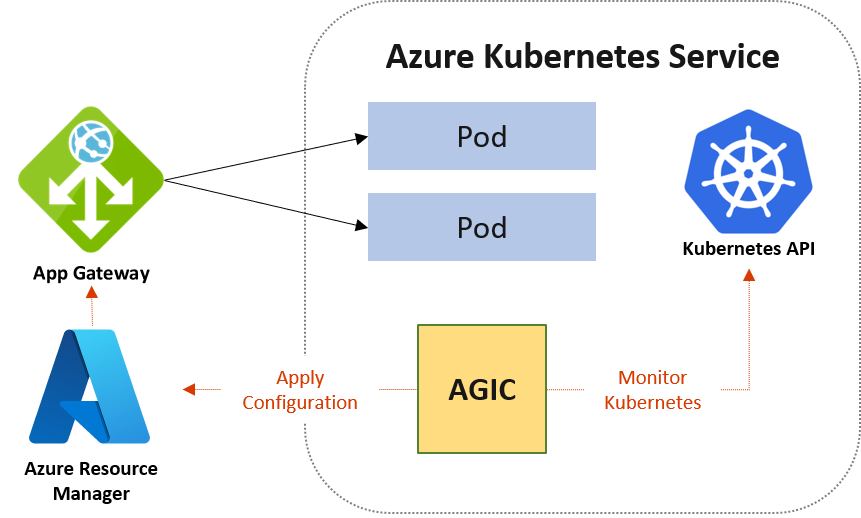

تطبيق Application Gateway Ingress Controller (AGIC) هو أحد تطبيقات Kubernetes، مما يتيح لعملاء خدمة Azure Kubernetes (AKS) الاستفادة من موازن تحميل التطبيق Gateway L7 الأصلي من Azure لعرض برامج السحابة على الإنترنت. تراقب AGIC مجموعة Kubernetes التي تستضيفها وتحدث بوابة التطبيق باستمرار، بحيث يتم عرض الخدمات المحددة على الإنترنت.

يعمل Ingress Controller في الكبسولة الخاصة به على AKS الخاص بالعميل. تراقب AGIC مجموعة فرعية من Kubernetes Resources لمعرفة التغييرات. تتم ترجمة حالة مجموعة AKS إلى التكوين الخاص بـ Application Gateway وتطبيقها على Azure Resource Manager (ARM).

تلميح

ضع في اعتبارك Application Gateway for Containers لحل دخول Kubernetes. لمزيد من المعلومات، راجع التشغيل السريع: نشر بوابة التطبيق لوحدة تحكم ALB للحاويات.

بوابة وحدة تحكم دخول بوابة التطبيق

يساعد AGIC على التخلص من الحاجة إلى وجود موازن تحميل آخر/ عنوان IP عام أمام مجموعة AKS ويتجنب القفزات المتعددة في مسار البيانات قبل أن تصل الطلبات إلى نظام مجموعة AKS. يتحدث Application Gateway إلى pods باستخدام عنوان IP الخاص بها مباشرة ولا يتطلب خدمات NodePort أو KubeProxy. توفر هذه الإمكانية أيضا أداء أفضل إلى عمليات التوزيع الخاصة بك.

يتم دعم وحدة تحكم الدخول حصريا من قبل وحدات SKU Standard_v2 WAF_v2، والتي تمكن أيضا مزايا التوسع التلقائي. يمكن أن تتفاعل بوابة التطبيقات استجابةً لزيادة أو نقصان حمل حركة المرور وحجمه وفقًا لذلك، دون استهلاك أي موارد من مجموعة AKS الخاصة بك.

ويساعد استخدام Application Gateway بالإضافة إلى AGIC أيضًا على حماية مجموعة AKS الخاصة بك من خلال توفير سياسة TLS ووظيفة جدار حماية تطبيق الويب (WAF).

يتم تكوين AGIC عبر مورد Ingress resource، جنبًا إلى جنب مع الخدمة والنشر / Pods. يوفر العديد من الميزات، باستخدام موازن تحميل Application Gateway L7 الأصلي في Azure. على سبيل المثال لا الحصر ما يلي:

- توجيه URL

- التقارب المستند إلى ملفات تعريف الارتباط

- إنهاء TLS

- TLS من طرف إلى طرف

- دعم مواقع الويب العامة والخاصة والمختلطة

- جدار حماية تطبيق ويب متكامل

الفرق بين نشر Helm و AKS Add-On

هناك طريقتان لنشر AGIC لمجموعة AKS الخاصة بك. الطريقة الأولى هي من خلال هيلم. والثانية من خلال AKS كإضافة. الفائدة الأساسية لنشر AGIC كوظيفة AKS إضافية هي أنها أبسط من النشر من خلال Helm. لإعداد جديد، يمكنك نشر بوابة تطبيق جديدة ومجموعة AKS جديدة مع تمكين AGIC كإضافة في سطر واحد في Azure CLI. الوظيفة الإضافية هي أيضًا خدمة مُدارة بالكامل، توفر مزايا إضافية مثل التحديثات التلقائية والدعم المتزايد. تدعم Microsoft طريقتين لنشر AGIC (الوظيفة الإضافية Helm و AKS). بالإضافة إلى ذلك، تسمح الوظيفة الإضافية بتكامل أفضل مع AKS كإضافة من الدرجة الأولى.

لا تزال الوظيفة الإضافية AGIC منتشرة كجراب في مجموعة AKS الخاصة بالعميل، ومع ذلك، هناك بعض الاختلافات بين إصدار نشر Helm وإصدار المكون الإضافي من AGIC. فيما يلي قائمة بالاختلافات بين الإصدارين:

- لا يمكن تعديل قيم نشر Helm على الوظيفة الإضافية AKS:

-

verbosityLevelيتم تعيين إلى 5 بشكل افتراضي -

usePrivateIpيتم تعيين على أن يكون خطأ بشكل افتراضي؛ يمكن الكتابة فوق هذا الإعداد بواسطة التعليق التوضيحي use-private-ip -

sharedغير مدعوم في الوظيفة الإضافية -

reconcilePeriodSecondsغير مدعوم في الوظيفة الإضافية -

armAuth.typeغير مدعوم في الوظيفة الإضافية

-

- تدعم AGIC المنتشرة عبر Helm ProhibitedTargets، مما يعني أن AGIC يمكنها تكوين بوابة التطبيق خصيصًا لمجموعات AKS دون التأثير على الخلفيات الموجودة الأخرى. لا تدعم الوظيفة الإضافية AGIC هذه الإمكانية حاليا.

- نظرا لأن الوظيفة الإضافية AGIC هي خدمة مدارة، يتم تحديث العملاء تلقائيا إلى أحدث إصدار من الوظيفة الإضافية AGIC، على عكس AGIC المنشورة من خلال Helm حيث يجب على العميل تحديث AGIC يدويا.

إشعار

يمكن للعملاء نشر وظيفة إضافية واحدة فقط لكل مجموعة AKS، ويمكن لكل مكون إضافي من AGIC حاليًّا استهداف بوابة تطبيق واحدة فقط. لعمليات النشر التي تتطلب أكثر من AGIC لكل مجموعة أو عدة AGICs تستهدف بوابة تطبيق واحدة، يرجى الاستمرار في استخدام AGIC المنشور من خلال Helm.

كل من Helm وAGIC لا يدعمان خدمة ExternalName.

شبكات الحاويات و AGIC

تدعم Application Gateway Ingress Controller عروض شبكة AKS التالية:

- Kubenet

- CNI

- تراكب CNI

Azure CNI وAzure CNI Overlay هما الخياران الموصى بهما لوحدة التحكم في دخول بوابة التطبيق. عند اختيار نموذج شبكة، ضع في اعتبارك حالات الاستخدام لكل مكون إضافي ل CNI ونوع نموذج الشبكة الذي يستخدمه:

| البرنامج المساعد CNI | نموذج الشبكات | يسلط الضوء على حالة الاستخدام |

|---|---|---|

| تراكب Azure CNI | تراكب | - الأفضل للحفاظ على VNET IP - الحد الأقصى لعدد العقد المدعوم من قبل خادم واجهة برمجة التطبيقات + 250 جراب لكل عقدة - تكوين أبسط - لا يوجد وصول مباشر إلى IP خارجي |

| Azure CNI Pod Subnet | وطيء | - الوصول المباشر إلى الجراب الخارجي - أوضاع لاستخدام IP للشبكة الظاهرية بكفاءة أو دعم نطاق الكتلة الكبير |

| الشبكة الفرعية Azure CNI Node | وطيء | - الوصول المباشر إلى الجراب الخارجي - تكوين أبسط - نطاق محدود - الاستخدام غير الفعال لعناوين IP للشبكة الظاهرية |

عند توفير Application Gateway للحاويات في نظام مجموعة تم تمكين CNI Overlay أو CNI بها، تكتشف Application Gateway for Containers تلقائيا تكوين الشبكة المقصود. لا توجد تغييرات مطلوبة في تكوين واجهة برمجة تطبيقات البوابة أو الدخول لتحديد تراكب CNI أو CNI.

باستخدام Azure CNI Overlay، يرجى مراعاة القيود التالية:

- وحدة تحكم AGIC: يجب أن تقوم بتشغيل الإصدار v1.9.1 أو أعلى للاستفادة من تراكب CNI.

- حجم الشبكة الفرعية: يجب أن تكون الشبكة الفرعية لبوابة التطبيق بادئة /24 كحد أقصى. يتم دعم توزيع واحد فقط لكل شبكة فرعية.

- تفويض الشبكة الفرعية: يجب أن تحتوي الشبكة الفرعية لبوابة التطبيق على تفويض شبكة فرعية ل Microsoft.Network/applicationGateways.

- تناظر الشبكة الظاهرية الإقليمي: بوابة التطبيق المنشورة في شبكة ظاهرية في المنطقة A وعقد نظام مجموعة AKS في شبكة ظاهرية في المنطقة A غير مدعومة.

- تناظر الشبكة الظاهرية العالمية: بوابة التطبيق المنشورة في شبكة ظاهرية في المنطقة أ وعقد نظام مجموعة AKS في شبكة ظاهرية في المنطقة B غير مدعومة.

- Azure CNI Overlay مع Application Gateway Ingress Controller غير مدعوم في سحابة Azure Government أو Microsoft Azure التي يتم تشغيلها بواسطة 21Vianet (Azure في الصين).

إشعار

يتم اكتشاف ترقية عنقود AKS من Kubenet أو CNI إلى CNI Overlay تلقائيا بواسطة وحدة تحكم دخول بوابة التطبيق. يوصى بجدولة الترقية أثناء نافذة الصيانة حيث يمكن أن يحدث انقطاع في حركة المرور. قد تستغرق وحدة التحكم بضع دقائق بعد ترقية نظام المجموعة لاكتشاف دعم CNI Overlay وتكوينه.

تحذير

تأكد من أن الشبكة الفرعية Application Gateway هي /24 أو شبكة فرعية أصغر قبل الترقية. ستؤدي الترقية من CNI إلى CNI Overlay مع شبكة فرعية أكبر (أي /23) إلى انقطاع التيار الكهربائي وتتطلب إعادة إنشاء الشبكة الفرعية Application Gateway بحجم شبكة فرعية مدعومة.

الخطوات التالية

- AKS Add-On Greenfield Deployment: تعليمات حول تثبيت مكون AGIC و AKS و Application Gateway على بنية تحتية فارغة.

- AKS Add-On Brownfield Deployment: قم بتثبيت الوظيفة الإضافية AGIC على مجموعة AKS باستخدام بوابة تطبيق موجودة.

- Helm Greenfield Deployment: قم بتثبيت AGIC من خلال Helm ومجموعة AKS الجديدة وبوابة التطبيقات الجديدة على بنية تحتية فارغة.

- Helm Brownfield Deployment: انشر AGIC من خلال Helm على مجموعة AKS و Application Gateway.