إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يمكنك استخدام مدخل Microsoft Azure لإنشاءبوابة تطبيق مع شهادة لإنهاء بروتوكول أمان طبقة النقل. يتم استخدام قاعدة التحويل لإعادة توجيه نسبة استخدام الشبكة الخاص بـ HTTP إلى منفذ HTTPS في بوابة التطبيق. يمكنك في هذا المثال أيضًا إنشاءمجموعة تغيير حجم الجهاز الظاهريلمجموعة الواجهات الخلفية الخاصة ببوابة التطبيق والتي تحتوي على اثنين من مثيل الجهاز الظاهري.

في هذه المقالة، ستتعرف على كيفية:

- إنشاء شهادة موقَّعة ذاتيًا

- قم بإعداد شبكة

- إنشاء بوابة تطبيق من خلال استخدام الشهادة

- إضافة وحدة استماع وقاعدة إعادة توجيه

- قم بإنشاء مقياس آلة افتراضي مع مجموعة الخلفية الافتراضية

في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

إشعار

نوصي باستخدام الوحدة النمطية Azure Az PowerShell للتفاعل مع Azure. للبدء، راجع تثبيت Azure PowerShell. لمعرفة كيفية الترحيل إلى الوحدة النمطية Az PowerShell، راجع ترحيل Azure PowerShell من AzureRM إلى Az.

يتطلب هذا البرنامج التعليمي نموذج الإصدار 1.0.0 من Azure PowerShell أو إصدار أحدث لإنشاء شهادة وتثبيت IIS. قم بتشغيل Get-Module -ListAvailable Az للعثور على الإصدار. إذا كنت بحاجة إلى الترقية، فراجع تثبيت الوحدة النمطية Azure PowerShell. لتشغيل الأوامر في هذا البرنامج التعليمي، تحتاج أيضًا إلى تشغيله Login-AzAccount لإنشاء اتصال مع Azure.

إنشاء شهادة موقَّعة ذاتيًا

لأغراض استخدام الإنتاج، يجب عليك استيراد شهادة صالحة مُوقَّعة من قِبَل موفّر موثوق به. يمكنك أن تنشئ لهذا البرنامج التعليمي شهادة موقعة ذاتيًّا باستخدام New-SelfSignedCertificate. يمكنك استخدمExport-PfxCertificateمع بصمة الإبهام التي تم إرجاعها لتصدير ملف pfx من الشهادة.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

لا بد أن ترى شيئاً مماثلاً لتلك النتيجة:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

قم باستخدام بصمة الإبهام لإنشاء ملف pfx:

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

إنشاء بوابة تطبيق

توجد حاجة إلى شبكة ظاهرية للاتصال بين الموارد التي تقوم بإنشائها. يتم إنشاء شبكتين فرعيتين في هذا المثال: واحدة لـبوابة التطبيق والأخرى لخوادم الواجهة الخلفية. في هذا المثال، تنشئ شبكة ظاهرية جديدة في نفس الوقت الذي تنشئ فيه بوابة التطبيق.

قم بتسجيل الدخول إلى بوابة Azure.

انقر فوق «إنشاء مورد»الموجود في الزاوية العلوية اليسرى من مدخل Microsoft Azure.

حدد «الشبكات»ثم حدد «بوابة التطبيق» في القائمة المميزة.

أدخل هذه القيم في بوابة التطبيق:

- myAppGateway-من أجل الاسم الخاص ببوابة التطبيق.

- myResourceGroupAG- من أجل مجموعة الموارد الجديدة.

اقبل القيم الافتراضية للإعدادات الأخرى، ثم حدد «موافق».

انقر فوق «اختيار شبكة ظاهرية»، انقر فوق «إنشاء جدي»ثم أدخل هذه القيم للشبكة الظاهرية:

- myVNet- من أجل الاسم الخاص بالشبكة الظاهرية.

- 10.0.0.0/16 - لمساحة عنوان الشبكة الظاهرية.

- myAGSubnet- من أجل الاسم الخاص بالشبكة الفرعية.

- 10.0.0.0/24- من أجل مساحة عنوان الشبكة الفرعية.

انقر فوق”موافق“لإنشاء شبكة ظاهرية وشبكة فرعية.

أسفلتكوين عنوان IP الأمامي،تأكد أننوع عنوان IPعامويتم تحديدإنشاء جديد. أدخلmyAGPublicIPAddressمن أجل الاسم. اقبل القيم الافتراضية للإعدادات الأخرى، ثم حدد «موافق».

أسفلتكوين وحدة الاستماعحددHTTPS، ثم حدد «تحديد ملف»وانتقل إلى ملفc:\appgwcert.pfx وحدد «فتح».

اكتب appgwcert لاسم الشهادة وAzure123456 ! لكلمة المرور.

اترك جدار حماية تطبيق الويب معطلًا، ثم حدد «موافق».

قم بمراجعة الإعدادات الموجودة في صفحة الملخص، ثم حدد «موافق»لإنشاء موارد الشبكة وبوابة التطبيق. قد يستغرق إنشاء بوابة التطبيق عدة دقائق، انتظر حتى ينتهي التوزيع بنجاح قبل الانتقال إلى القسم التالي.

أضِف شبكة فرعية

- حدد «كل الموارد»من القائمة اليسرى، ثم حددmyVNetمن قائمة المصادر.

- حدد «الشبكات الفرعية»، ثم انقر فوق «الشبكة الفرعية».

- اكتبmyBackendSubnetمن أجل اسم الشبكة الفرعية.

- اكتب10.0.2.0/24من أجل نطاق العنوان، ثم حددموافق.

إضافة وحدة استماع وقاعدة إعادة توجيه

أضِف «وحدة استماع»

أولًا، قم بإضافة وحدة استماع باسمmyListenerللمنفذ 80.

- افتح «مجموعة الموارد»myResourceGroupAG، وحدد myAppGateway.

- حدد «وحدة الاستماع» ثم حدد «أساسي+».

- اكتب«MyListener» للاسم.

- اكتب «منفذ http» لاسم منفذ الواجهة الأمامية الجديدو80للمنفذ.

- يرجى التأكد من تعيين البروتوكول إلىHTTP، ثم حدد «موافق».

إضافة قاعدة تحويل مع تكوين إعادة توجيه

- علىmyAppGateway، حدد «قواعد» ثم حدد «طلب قاعدة التحويل+».

- بالنسبةلاسم القاعدةاكتب «قاعدة 2».

- تأكد من تحديد MyListener لوحدة الاستماع.

- انقر فوق علامة تبويب «أهداف الواجهة الخلفية»وحدد «نوع الهدف»كـإعادة توجيه.

- لنوع إعادة التوجيه، حدد «دائم».

- لهدف إعادة التوجيه، حدد «وحدة الاستماع».

- تأكد من تعيين وحدة الاستماع المستهدفةإلىappGatewayHttpListener.

- بالنسبة لسلسلةتضمين الاستعلامووتضمين المسار حدد «نعم».

- حدد إضافة.

إشعار

appGatewayHttpListener هو اسم المستمع الافتراضي. لمزيد من المعلومات، راجع تكوين وحدة استماع Application Gateway.

إنشاء مجموعة تحجيم الجهاز الظاهري

في هذا المثال، تقوم بإنشاء مقياس جهاز ظاهري لتزويد خوادم لتجمع الواجهة الخلفية في بوابة التطبيق.

- حدّد «إنشاء مورد+»من الزاوية العلوية اليسرى من المدخل.

- حدد "Compute".

- اكتب في مربع البحث «مجموعة تغيير الحجم»واضغط على «إدخال».

- حدد «مجموعة تغيير حجم الجهاز الظاهري»ثم حدد «إنشاء».

- بالنسبةلاسم مجموعة تغيير حجم الجهاز الظاهري، اكتب«myvmss».

- بالنسبةلاسم قرص نظام التشغيل، تأكد من تحديد مركز بيانات Windows Server 2016.

- بالنسبةلمجموعة الموارد، حدد"myResourceGroupAG".

- بالنسبة "لاسم المستخدم" اكتب "azureuser".

- بالنسبة إلى كلمة المرور، اكتب Azure123456! وتأكد من كلمة المرور.

- بالنسبةلحساب المثيل، تأكد من أن القيمة هي2.

- بالنسبةلحجم المثيل، حددD2s_v3.

- أسفلالشبكات، تأكدمن تعيين اختيارات موازنة التحميل إلىبوابة التطبيق.

- تأكد من تعيين بوابة التطبيقإلىmyAppGateway.

- تأكد من أنه تم تعيينالشبكة الفرعيةإلىmyBackendSubnet.

- حدد إنشاء.

قم بإقران مجموعة تغيير الحجم بمجموعة الواجهة الخلفية المناسبة

تقوم واجهة المستخدم الخاصة بمجموعة تغيير حجم الجهاز الظاهري بإنشاء مجموعة واجهة خلفية جديدة لمجموعة تغيير الحجم، ولكنك تريد إقرانه بـ appGatewayBackendPool الموجود لديك.

- قم بفتح «مجموعة الموارد»myResourceGroupAG.

- ثم قم بتحديد"myAppGateway".

- حدد«مجموعات الواجهة الخلفية».

- قد بتحديد”myAppGatewaymyvmss“.

- حدد «إزالة كافة الأهداف من مجموعة الواجهة الخلفية».

- حدد حفظ.

- حدد، بعد اكتمال هذه العملية، «مجموعة الواجهة الخلفية» الخاصة بـmyAppGatewaymyvmss، حدد «حذف»ثم «موافق»للتأكيد.

- حدد ”appGatewayBackendPool“.

- أسفلالأهداف، حدد”VMSS“.

- أشفلVMSS، حدد”myvmss“.

- أسفلتكوينات واجهة الشبكة، حدد”myvmssNic“.

- حدد حفظ.

قم بترقية مجموعة تغيير الحجم

وأخيرًا، يجب ترقية مجموعة تغيير الحجم مع هذه التغييرات.

- حدد مجموعة تغيير الحجمmyvmss.

- ضمن «الإعدادات»، اختر «مثيلات».

- حدد «كلا المثيلين»، ثم حدد«ترقية».

- حدد نعم للتأكيد.

- عد، بعد اكتمال ذلك إلىmyAppGatewayوحدد «مجموعات الواجهة الخلفية». يجب أن تعرف الآن أنappGatewayBackendPool لديه هدفان وأنmyAppGatewaymyvmss لديه صفر أهداف.

- قم بتحديدmyAppGatewaymyvmss، ثم حدد «حذف».

- حدد موافق للتأكيد.

تثبيت IIS

يُعتبر استخدام PowerShell طريقة سهلة لتثبيت IIS على مجموعة تغيير الحجم. انقر فوق أيقونة « Cloud Shell» وتأكد من تحديدPowerShell.

ألصق التعليمة البرمجية التالية في نافذة PowerShell، واضغط على ”إدخال“.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

قم بترقية مجموعة تغيير الحجم

يجب عليك، بعد تغيير المثيلات مع IIS، ترقية مجموعة تغيير الحجم مع هذا التغيير مرة أخرى.

- حدد مجموعة تغيير الحجمmyvmss.

- ضمن «الإعدادات»، اختر «مثيلات».

- حدد «كلا المثيلين»، ثم حدد«ترقية».

- حدد نعم للتأكيد.

اختبار بوابة التطبيق

يمكنك الحصول على عنوان IP العام الخاص بالتطبيق من صفحة نظرة عامة على بوابة التطبيق.

ثم قم بتحديد"myAppGateway".

في صفحةالنظرة العامة، لاحظ عنوان IP أسفلعنوان IP العام الأمامي.

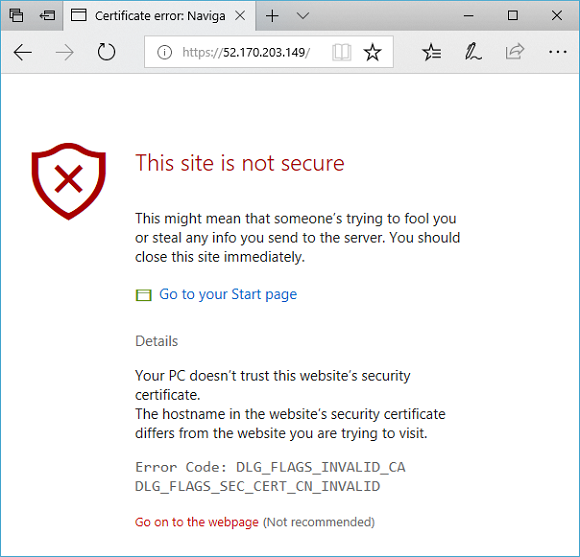

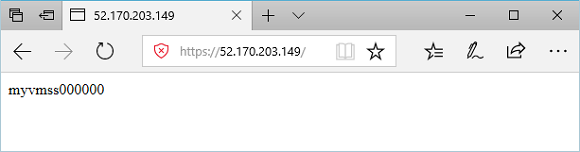

نسخ عنوان IP العام، ثم ألصقه في شريط العنوان في متصفحك. على سبيل المثال، http://52.170.203.149

لقبول تحذير الأمان إذا استخدمت شهادة موقعة ذاتياً، حدد "Details"، ومن ثمَّ "Go on to the webpage": ثم يتم عرض موقع IIS الآمن الخاص بك كما في المثال التالي:

الخطوات التالية

تعرف على كيفيةإنشاء بوابة تطبيق مع إعادة توجيه داخلية.