إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

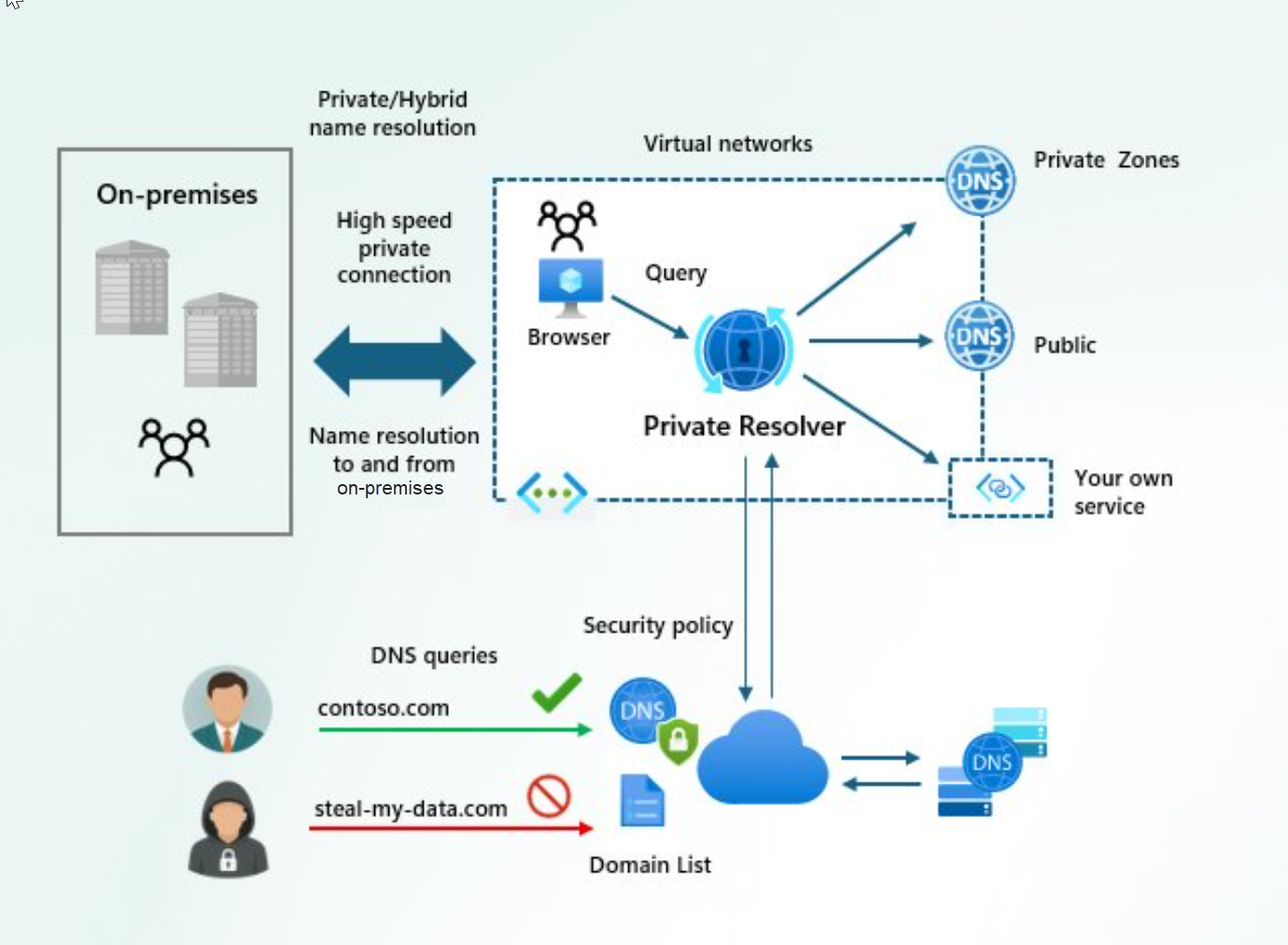

تقدم هذه المقالة نظرة عامة على سياسة أمان DNS وتغذية استخبارات التهديدات.

لمزيد من المعلومات حول تكوين سياسة أمان DNS وتغذية استخبارات التهديدات، راجع الأدلة التالية:

ما هي سياسة أمان DNS؟

يوفر نهج أمان DNS القدرة على تصفية وتسجيل استعلامات DNS على مستوى الشبكة الظاهرية (VNet). ينطبق النهج على كل من حركة مرور DNS العامة والخاصة داخل VNet. يمكن إرسال سجلات DNS إلى حساب تخزين أو مساحة عمل تحليلات السجل أو مراكز الأحداث. يمكنك اختيار السماح باستعلامات DNS أو تنبيهها أو حظرها.

باستخدام نهج أمان DNS، يمكنك:

- إنشاء قواعد للحماية من الهجمات المستندة إلى DNS عن طريق حظر تحليل الاسم للمجالات المعروفة أو الضارة.

- احفظ سجلات DNS التفصيلية واعرضها للحصول على نظرة ثاقبة على حركة مرور DNS.

يحتوي نهج أمان DNS على العناصر والخصائص المقترنة التالية:

- الموقع: منطقة Azure حيث يتم إنشاء نهج الأمان ونشره.

- قواعد حركة مرور DNS: القواعد التي تسمح أو تحظر أو تنبه استنادا إلى قوائم الأولوية والمجال.

- ارتباطات الشبكة الظاهرية: ارتباط يربط نهج الأمان بشبكة ظاهرية.

- قوائم مجال DNS: قوائم مجالات DNS المستندة إلى الموقع.

يمكن تكوين نهج أمان DNS باستخدام Azure PowerShell أو مدخل Microsoft Azure.

ما هو استخبارات التهديدات في نظام DNS؟

تسمح سياسة أمان Azure DNS مع تغذية استخبارات التهديدات بالكشف المبكر ومنع الحوادث الأمنية على الشبكات الافتراضية للعملاء حيث يمكن حظر النطاقات الخبيثة المعروفة التي تم الحصول عليها من مركز الاستجابة الأمنية التابع لمايكروسوفت (MSRC) من حل الأسماء.

بعيدا عن الميزات التي تم توفيرها بالفعل في سياسة أمان DNS، يتوفر البث كقائمة نطاقات مدارة ويمكن من حماية أحمال العمل ضد النطاقات الخبيثة المعروفة من خلال تغذية Threat Intelligent المدارة الخاصة بمايكروسوفت.

فيما يلي فوائد استخدام سياسة أمان DNS مع تغذية استخبارات التهديدات:

حماية ذكية:

- تقريبا كل الهجمات تبدأ باستعلام DNS. تمكن قائمة المجالات المدارة من قبل استخبارات التهديدات الكشف عن الحوادث الأمنية والوقاية منها مبكرا.

تحديثات مستمرة:

- تقوم مايكروسوفت تلقائيا بتحديث الخلاصة للحماية من النطاقات الخبيثة التي تم اكتشافها حديثا.

مراقبة وحظر النطاقات الخبيثة:

مرونة مراقبة النشاط في وضع التنبيه فقط أو تمنع النشاط المشتبه به في وضع الحجب.

تمكين تسجيل البيانات يمنح رؤية لجميع حركة مرور DNS في الشبكة الافتراضية.

حالات الاستخدام

قم بتكوين استخبارات التهديدات كقائمة نطاقات مدارة في سياسات أمان DNS لطبقة إضافية من الحماية ضد النطاقات الخبيثة المعروفة.

الحصول على رؤية للمضيفين المخترقين الذين يحاولون حل النطاقات الخبيثة المعروفة من الشبكات الافتراضية.

تسجيل وإعداد التنبيهات عند حل النطاقات الخبيثة في الشبكات الافتراضية حيث يتم تكوين تغذية معلومات التهديد.

يندمج بسلاسة مع الشبكات الافتراضية وخدمات أخرى مثل Azure Private DNS Zones، Private Resolver، وخدمات أخرى في الشبكة الافتراضية.

الموقع

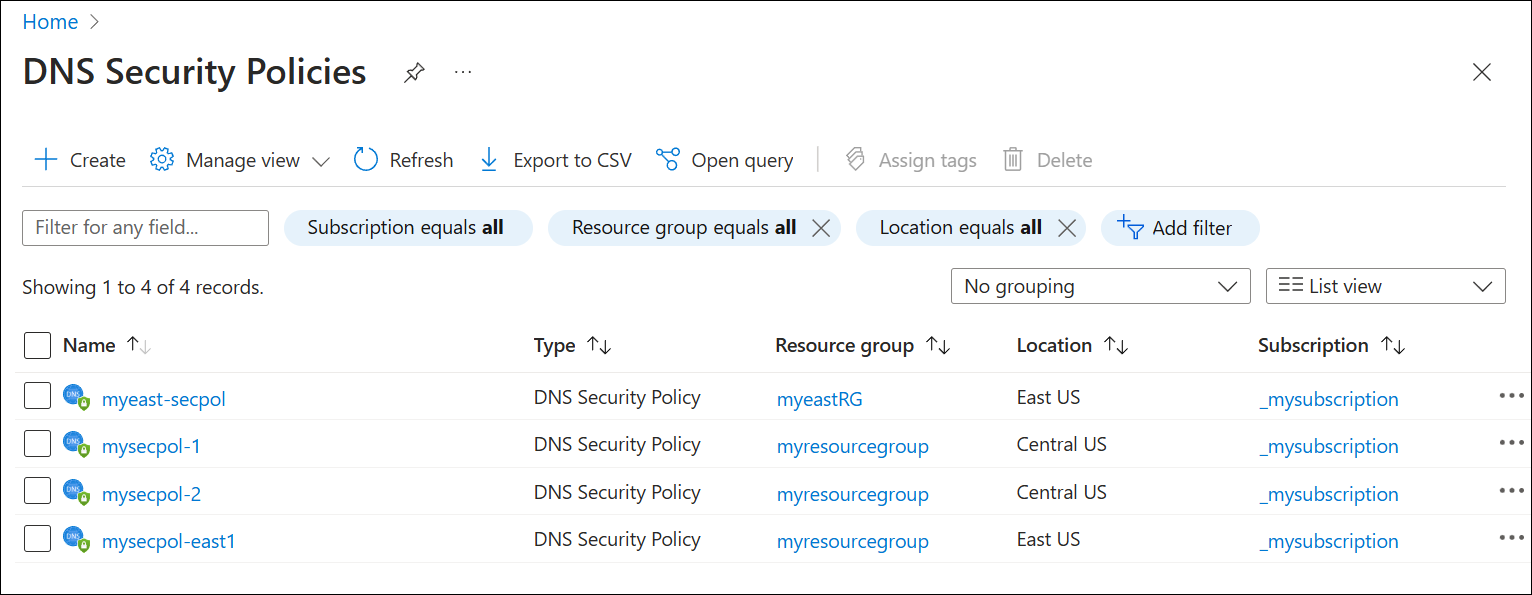

يمكن تطبيق نهج الأمان فقط على VNets في نفس المنطقة. في المثال التالي، يتم إنشاء نهجين في كل من منطقتين مختلفتين (شرق الولايات المتحدة ووسط الولايات المتحدة).

هام

علاقة النهج:VNet هي 1:N. عندما تكون الشبكة الظاهرية مقترنة بنهج أمان (عبر ارتباطات الشبكة الظاهرية)، لا يمكن إقران تلك الشبكة الظاهرية بنهج أمان آخر دون إزالة ارتباط الشبكة الظاهرية الموجود أولا. يمكن ربط نهج أمان DNS واحد بشبكات ظاهرية متعددة في نفس المنطقة.

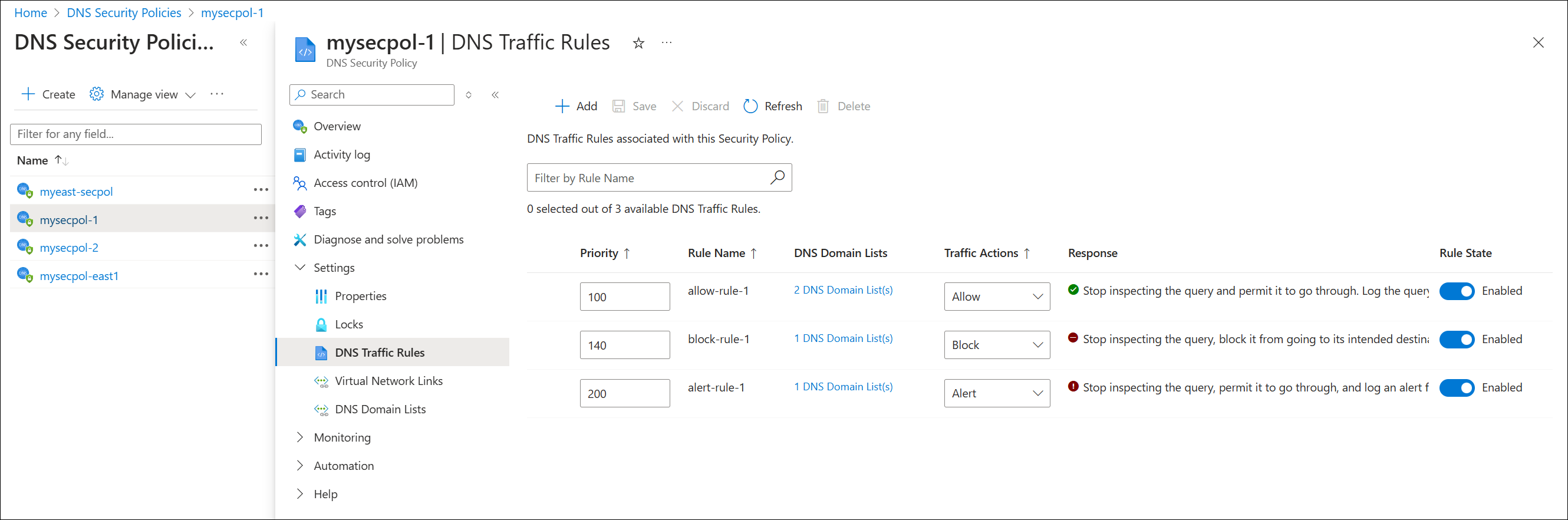

قواعد حركة مرور DNS

تحدد قواعد حركة مرور DNS الإجراء الذي يتم اتخاذه لاستعلام DNS.

لعرض قواعد حركة مرور DNS في مدخل Microsoft Azure، حدد نهج أمان DNS ثم ضمن Settings، حدد DNS Traffic Rules. راجع المثال التالي:

- تتم معالجة القواعد بترتيب الأولوية في النطاق 100-65000. الأرقام الأقل هي أولوية أعلى.

- إذا تم حظر اسم مجال في قاعدة أولوية أقل، وكان المجال نفسه مسموحا به في قاعدة ذات أولوية أعلى، يتم السماح باسم المجال.

- تتبع القواعد التسلسل الهرمي ل DNS. إذا تم السماح contoso.com في قاعدة ذات أولوية أعلى، السماح sub.contoso.com، حتى إذا تم حظر sub.contoso.com في قاعدة أولوية أقل.

- يمكنك تكوين نهج على جميع المجالات عن طريق إنشاء قاعدة تنطبق على المجال ".". كن حذرا عند حظر المجالات بحيث لا تحظر خدمات Azure الضرورية.

- يمكنك إضافة القواعد وحذفها ديناميكيا من القائمة. تأكد من حفظ بعد تحرير القواعد في المدخل.

- يسمح بقوائم مجالات DNS متعددة لكل قاعدة. يجب أن يكون لديك قائمة مجالات DNS واحدة على الأقل.

- ترتبط كل قاعدة بأحد إجراءات حركة المرور الثلاثة: السماح أو الحظر أو التنبيه.

- السماح: السماح بالاستعلام إلى قوائم المجال المقترنة وتسجيل الاستعلام.

- حظر: حظر الاستعلام إلى قوائم المجال المقترنة وتسجيل إجراء الحظر.

- تنبيه: السماح بالاستعلام إلى قوائم المجال المقترنة وتسجيل تنبيه.

- يمكن تمكين القواعد أو تعطيلها بشكل فردي.

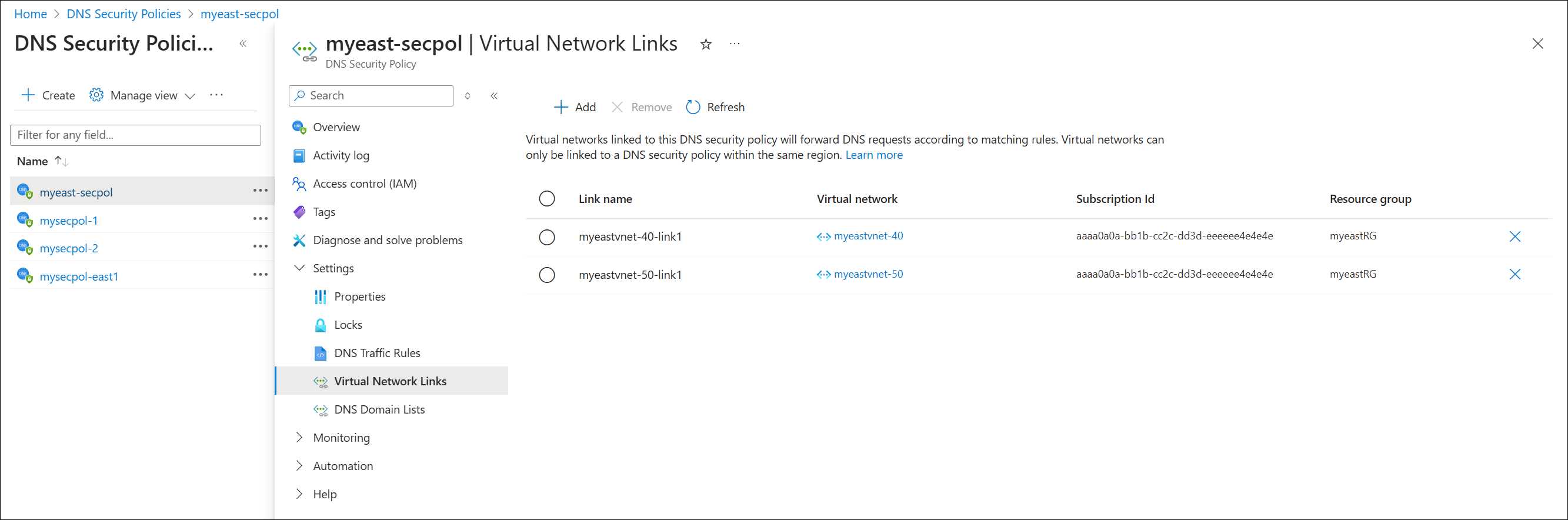

روابط الشبكة الظاهرية

تنطبق نهج أمان DNS فقط على الشبكات الظاهرية المرتبطة بنهج الأمان. يمكنك ربط نهج أمان واحد بشبكات ظاهرية متعددة، ولكن يمكن ربط شبكة ظاهرية واحدة بنهج أمان DNS واحد فقط.

يوضح المثال التالي نهج أمان DNS مرتبط بشبكتين ظاهريتين (myeastvnet-40، myeastvnet-50):

- يمكنك فقط ربط الشبكات الظاهرية الموجودة في نفس المنطقة مثل نهج الأمان.

- عند ربط شبكة ظاهرية بنهج أمان DNS باستخدام ارتباط شبكة ظاهرية، ينطبق نهج أمان DNS على جميع الموارد داخل VNet.

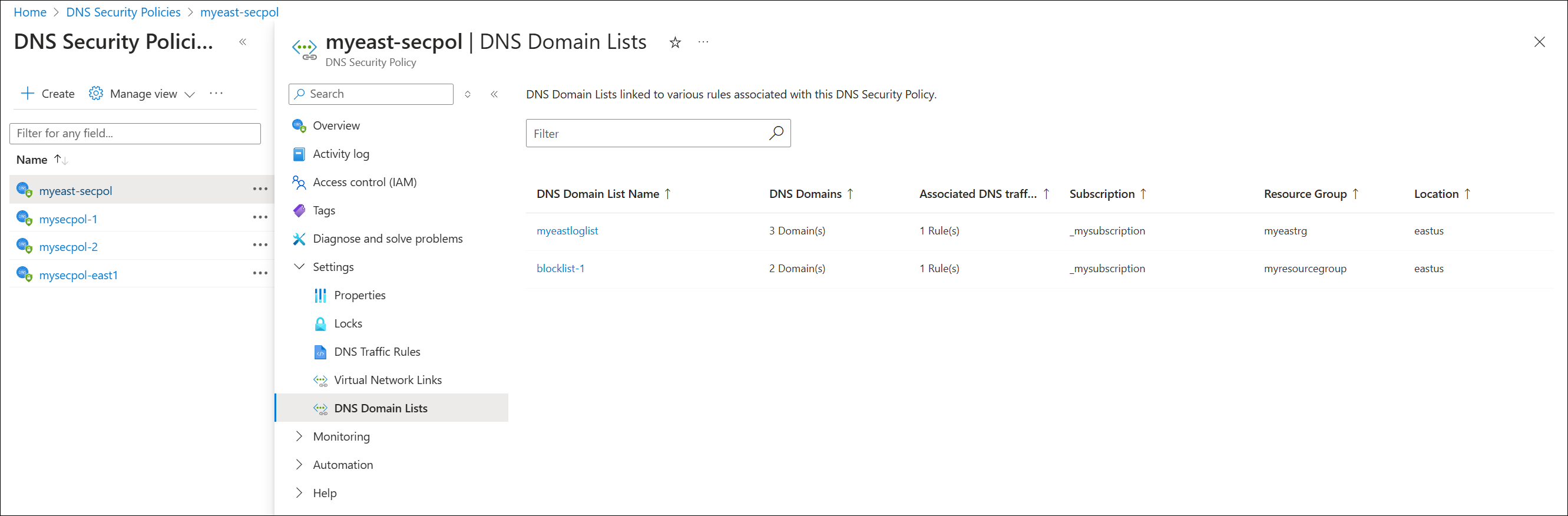

قوائم مجال DNS

قوائم مجال DNS هي قوائم بمجالات DNS التي تقوم بربطها بقواعد نسبة استخدام الشبكة.

حدد قوائم مجال DNS ضمن الإعدادات لنهج أمان DNS لعرض قوائم المجال الحالية المقترنة بالنهج.

إشعار

يتم فحص سلاسل CNAME ("مطاردة") لتحديد ما إذا كان يجب تطبيق قواعد نسبة استخدام الشبكة المقترنة بمجال. على سبيل المثال، تنطبق قاعدة تنطبق على malicious.contoso.com أيضا على adatum.com إذا تم تعيين adatum.com إلى malicious.contoso.com أو إذا ظهرت malicious.contoso.com في أي مكان في سلسلة CNAME adatum.com.

يوضح المثال التالي قوائم مجال DNS المقترنة بنهج أمان DNS myeast-secpol:

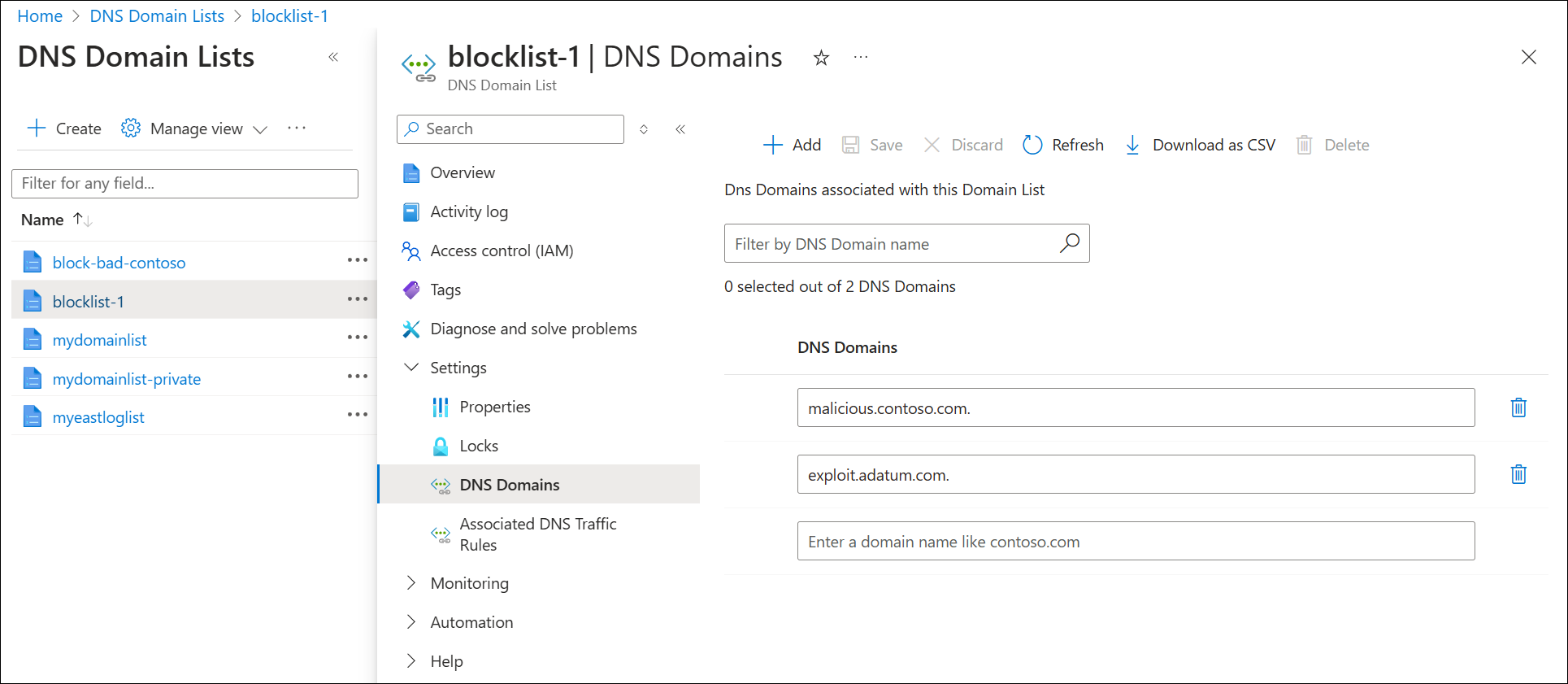

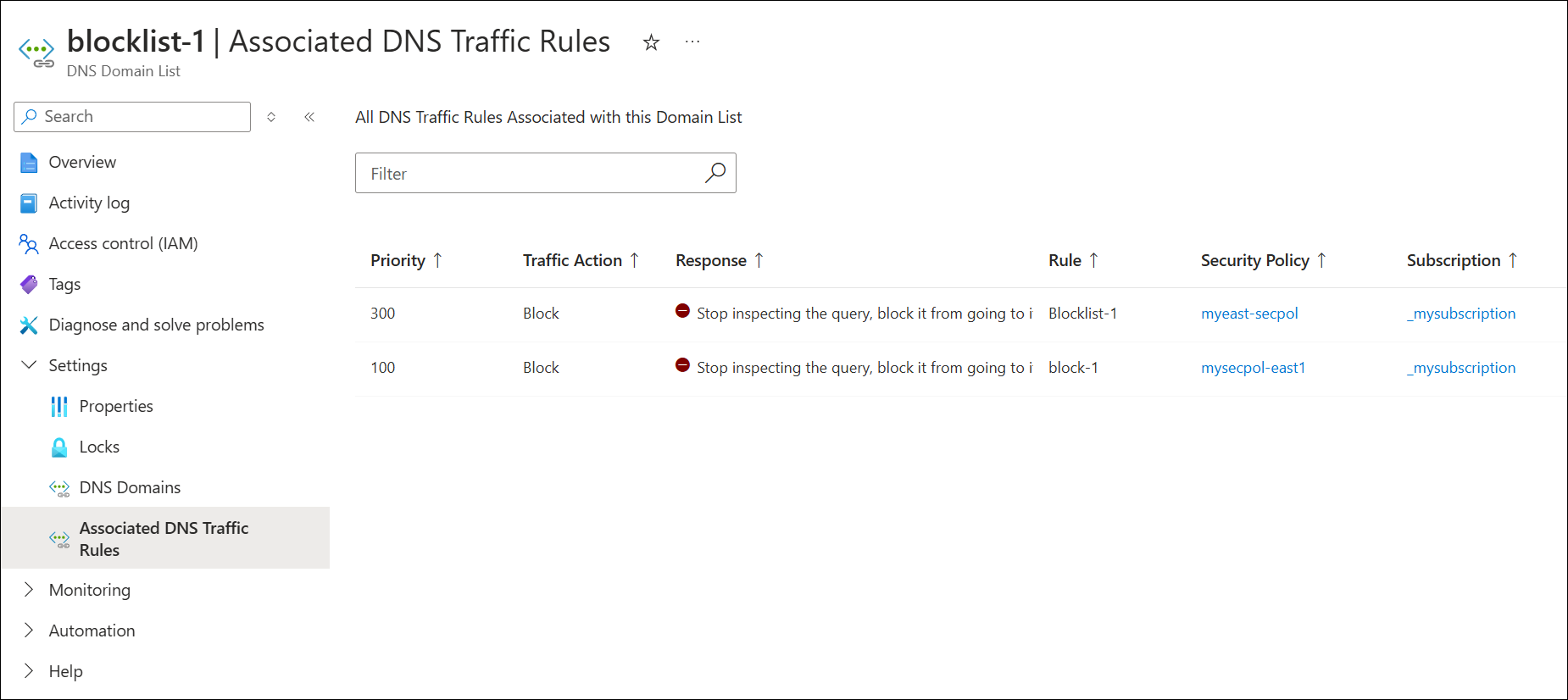

يمكنك إقران قائمة مجالات بقواعد حركة مرور DNS متعددة في نهج أمان مختلفة. يجب أن يحتوي نهج الأمان على قائمة مجالات واحدة على الأقل. فيما يلي مثال على قائمة مجالات DNS (قائمة الحظر-1) التي تحتوي على مجالين (malicious.contoso.com، exploit.adatum.com):

- يجب أن تحتوي قائمة مجالات DNS على مجال واحد على الأقل. يسمح بمجالات أحرف البدل.

هام

كن حذرا عند إنشاء قوائم مجالات أحرف البدل. على سبيل المثال، إذا قمت بإنشاء قائمة مجالات تنطبق على جميع المجالات (عن طريق إدخال . كمجال DNS) ثم قمت بتكوين قاعدة حركة مرور DNS لحظر الاستعلامات إلى قائمة المجال هذه، يمكنك منع الخدمات المطلوبة من العمل.

عند عرض قائمة مجالات DNS في مدخل Microsoft Azure، يمكنك أيضا تحديد Settings>Associated DNS Traffic Rules لمشاهدة قائمة بجميع قواعد حركة المرور ونهج أمان DNS المقترنة التي تشير إلى قائمة مجالات DNS.

المتطلبات والقيود

| نوع التقييد | الحد / القاعدة |

|---|---|

| قيود الشبكة الظاهرية | - لا يمكن تطبيق نهج أمان DNS إلا على VNets في نفس المنطقة مثل نهج أمان DNS. - يمكنك ربط نهج أمان واحد لكل شبكة ظاهرية. |

| قيود نهج الأمان | 1000 |

| قيود قاعدة حركة مرور DNS | 100 |

| قيود قائمة المجالات | 2,000 |

| قيود قائمة النطاقات الكبيرة | 100,000 |

| قيود المجال | 100,000 |