إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تربط بوابة الشبكة الافتراضية شبكة Azure الافتراضية بشبكتك المحلية عبر Azure ExpressRoute. تخدم البوابة غرضين رئيسيين: تبادل مسارات IP بين الشبكات وتوجيه حركة مرور الشبكة بينها.

تشرح هذه المقالة أنواع البوابات، ووحدات SKU الخاصة بالبوابات، والأداء المتوقع حسب وحدة تخزين الصورة، والميزات الرئيسية. كما يغطي ExpressRoute FastPath، الذي يتيح لحركة مرور الشبكة من شبكتك المحلية تجاوز بوابة الشبكة الافتراضية لتحسين الأداء.

وحدات SKU للبوابة

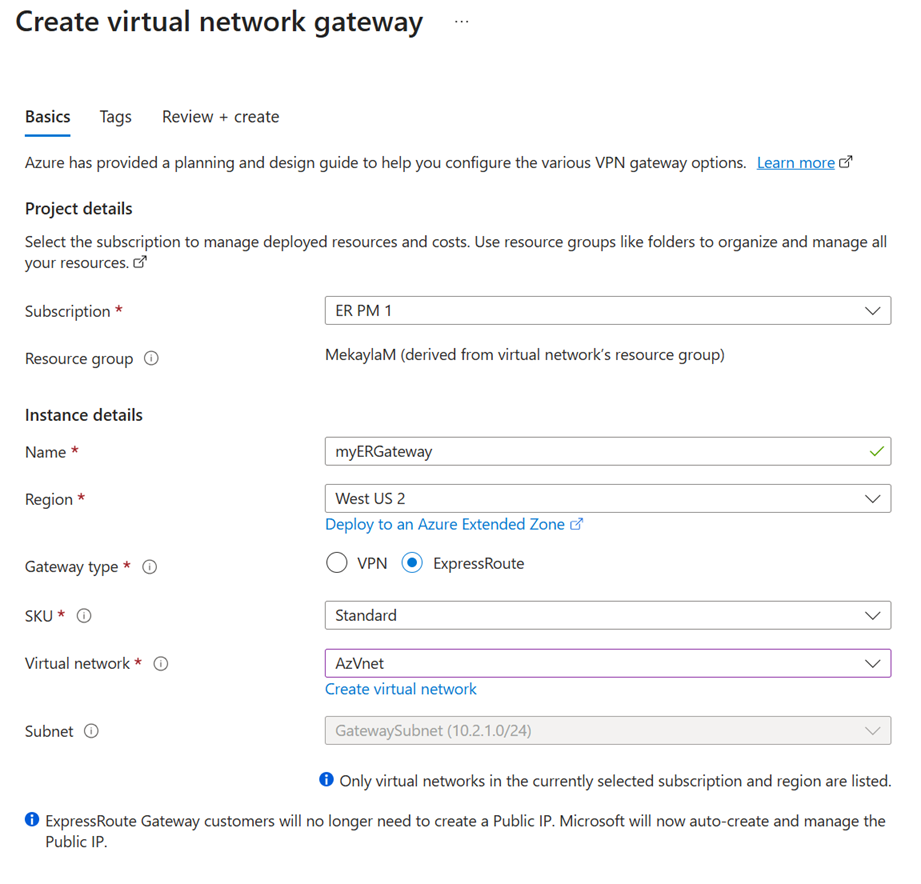

عند إنشاء بوابة الشبكة الظاهرية، يجب عليك تحديد بوابة SKU التي تريد استخدامها. عند تحديد SKU بوابة أعلى، يتم تخصيص المزيد من وحدات المعالجة المركزية وعرض النطاق الترددي للشبكة للبوابة. ونتيجة لذلك، يمكن أن تدعم البوابة معدل نقل أعلى للشبكة إلى الشبكة الظاهرية.

يمكن لبوابات شبكة ExpressRoute الظاهرية استخدام SKUs التالية:

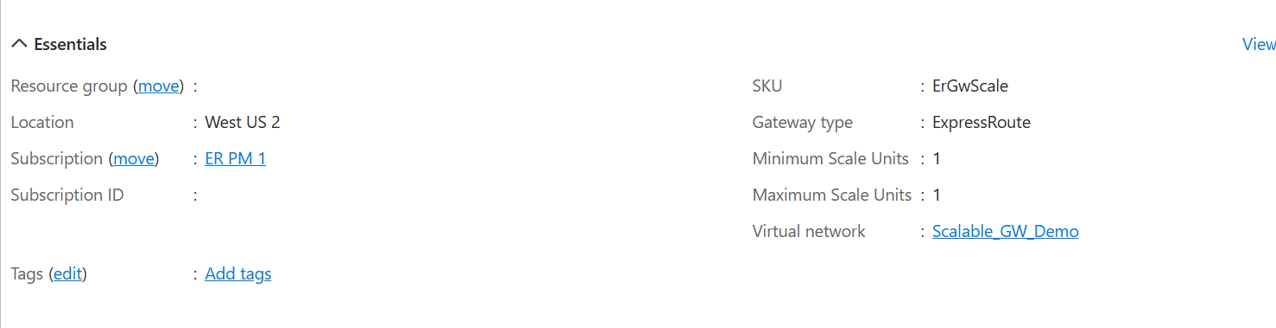

- ErGwScale: لمزيد من المعلومات، راجع ExpressRoute Scalable Gateway

- Standard

- HighPerformance

- UltraPerformance

- ErGw1Az

- ErGw2Az

- ErGw3Az

يمكنك ترقية بوابتك إلى وحدة تخزين ذات سعة أعلى ضمن نفس عائلة الوحدات (منطقة غير متاحة أو منطقة توافر مفعلة). على سبيل المثال:

- الترقية من وحدة تخزين منطقة غير متاحة إلى أخرى في منطقة غير التوافر

- ترقية من وحدة تخزين مدعومة بمنطقة توفر إلى وحدة تخزين أخرى مدعومة بمنطقة التوافر

في جميع السيناريوهات الأخرى، بما في ذلك التخفيضات أو التبديل بين أنواع مناطق التوفر، يجب عليك حذف وإعادة إنشاء البوابة. هذه العملية تتحمل وقت تعطل.

شبكة فرعية للبوابة

قبل إنشاء بوابة ExpressRoute يجب إنشاء شبكة فرعية للبوابة. تحتوي شبكة البوابة الفرعية على عناوين IP التي تستخدمها الآلات الافتراضية (VMs) والخدمات في البوابة الافتراضية.

عند إنشاء بوابة الشبكة الافتراضية، يقوم Azure بنشر أجهزة البوابة الافتراضية على شبكة البوابة الفرعية ويكتئها مع إعدادات ExpressRoute المطلوبة. لا تنشر أي شيء آخر في الشبكة الفرعية للبوابة. يجب أن تسمى شبكة البوابة الفرعية GatewaySubnet حتى يتمكن Azure من التعرف عليها ونشر مكونات البوابة بشكل صحيح.

Note

المسارات المعرفة من قبل المستخدم مع وجهة 0.0.0.0/0 ومجموعات أمان الشبكة (NSGs) على الشبكة الفرعية للبوابة غير مدعومة. المسارات المعرفة من قبل المستخدم ، والتي تحتوي على مساحة عنوان GatewaySubnet ، مع تعيين الخطوة التالية إلى لا شيء أو مع تعيين الخطوة التالية على NVA (التي لديها سياسة لإسقاط حركة المرور) غير مدعومة. يتم حظر البوابات التي بها هذا التكوين من الإنشاء. تتطلب البوابات الوصول إلى وحدات تحكم الإدارة لكي تعمل بشكل صحيح. يجب تمكين نشر مسار بروتوكول بوابة الحدود (BGP) على الشبكة الفرعية للبوابة لضمان توفر البوابة. إذا تم تعطيل نشر مسار BGP، فلن تعمل البوابة.

يمكن أن تتأثر التشخيصات ومسار البيانات ومسار التحكم إذا تداخل مسار معرف من قبل المستخدم مع نطاق الشبكة الفرعية للبوابة أو نطاق IP العام للبوابة.

لا تنشر Azure DNS Private Resolver في شبكة افتراضية تحتوي على بوابة شبكة افتراضية ExpressRoute مع قواعد البطاقات البرية التي توجه جميع حل الأسماء إلى خادم DNS محدد. هذا التكوين قد يسبب مشاكل في الاتصال الإداري.

حجم شبكة البوابة الفرعية

عند إنشاء شبكة البوابة، تحدد عدد عناوين IP التي تحتويها. تستخدم أجهزة وخدمات البوابة هذه العناوين IP. تتطلب بعض التكوينات عناوين بروتوكولات الإنترنت أكثر من غيرها.

عند التخطيط لحجم شبكة البوابة، راجع الوثائق الخاصة بتكوينك المحدد. على سبيل المثال، تتطلب تكوينات التعايش بين بوابة ExpressRoute/VPN شبكات فرعية أكبر من معظم التكوينات الأخرى. نوصي بإنشاء شبكة فرعية لبوابة يمكنها استيعاب التكوينات المستقبلية المحتملة.

التوصيات:

- أنشئ شبكة بوابة فرعية بحجم /27 أو أكبر لمعظم التكوينات.

- إذا كنت تخطط لتوصيل 16 دائرة ExpressRoute ببوابتك، يجب عليك إنشاء شبكة فرعية للبوابة بحجم /26 أو أكبر.

- بالنسبة لشبكات البوابة ذات المكدس المزدوج، نوصي بنطاق IPv6 بحجم /64 أو أكبر.

المثال التالي في Azure Resource Manager يظهر PowerShell شبكة فرعية لبوابة تسمى GatewaySubnet. يحدد رمز CIDR الرقم /27، الذي يوفر عناوين IP كافية لمعظم التكوينات.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Important

NSGs على الشبكة الفرعية للبوابة غير مدعومة. قد يؤدي إقران مجموعة أمان الشبكة بهذه الشبكة الفرعية إلى توقف بوابة الشبكة الظاهرية (VPN وبوابات ExpressRoute) عن العمل كما هو متوقع. لمزيد من المعلومات حول مجموعات أمان الشبكة، يُرجى مراجعة ما هي مجموعة أمان الشبكة؟.

قيود وأداء البوابة

ميزة الدعم بواسطة بوابة SKU

يوضح الجدول التالي الميزات التي يدعمها كل وحدة تعريف بوابة وأقصى عدد من وصلات دوائر ExpressRoute.

| كود البوابة | التعايش بين VPN وExpressRoute | FastPath | أقصى وصلات الدوائر |

|---|---|---|---|

| Standard/ERGw1Az | Yes | No | 4 |

| أداء عالي / ERGw2Az | Yes | No | 8 |

| الأداء الفائق / ErGw3Az | Yes | Yes | 16 |

| مقياس ErGwScale | Yes | نعم (الحد الأدنى ل10 وحدات مقياس) | 4 (الحد الأدنى لوحدة مقياس واحدة) 8 (الحد الأدنى لوحدتين مقياس) 16 (الحد الأدنى لوحدات مقياس 10) |

Note

الحد الأقصى لعدد دوائر ExpressRoute من نفس موقع النظير الذي يمكنه الاتصال بنفس الشبكة الافتراضية هو 4 لجميع البوابات.

الأداء المقدر حسب وحدة SKU الخاصة بالبوابة

توفر الجداول التالية نظرة عامة على الأنواع المختلفة من البوابات والقيود الخاصة بها ومقاييس الأداء المتوقعة الخاصة بها.

الحد الأقصى للحدود المدعومة

ينطبق هذا الجدول على كل من Azure Resource Manager ونماذج التوزيع الكلاسيكية.

| كود البوابة | ميغابت في الثانية | الحزم في الثانية | عدد الأجهزة الظاهرية المدعومة في الشبكة الظاهرية 1 | حد عدد التدفق | عدد المسارات التي تعلمتها البوابة |

|---|---|---|---|---|---|

| Standard/ERGw1Az | 1,000 | 100,000 | 2,000 | 200,000 | 4,000 |

| أداء عالي / ERGw2Az | 2,000 | 200,000 | 4,500 | 400,000 | 9,500 |

| الأداء الفائق / ErGw3Az | 10,000 | 1,000,000 | 11,000 | 1,000,000 | 9,500 |

| ErGwScale (لكل وحدة مقياس 1-10) | 1000 لكل وحدة مقياس | 100,000 لكل وحدة مقياس | 2000 لكل وحدة مقياس | 100,000 لكل وحدة مقياس | 9,500 إجمالي لكل بوابة |

| ErGwScale (لكل وحدة مقياس 11-40) | 1000 لكل وحدة مقياس | 200,000 لكل وحدة مقياس | 1000 لكل وحدة مقياس | 100,000 لكل وحدة مقياس | 9,500 إجمالي لكل بوابة |

1 القيم الموجودة في الجدول هي تقديرات وتختلف وفقا لإستخدام وحدة المعالجة المركزية للبوابة. إذا كان استخدام وحدة المعالجة المركزية مرتفعا وتم تجاوز عدد الأجهزة الظاهرية المدعومة، ستبدأ البوابة في إسقاط الحزم.

Note

يمكن أن يسهل ExpressRoute ما يصل إلى 11000 مسار يمتد عبر مساحات عناوين الشبكة الظاهرية والشبكات المحلية وأي اتصالات نظير للشبكة الظاهرية ذات الصلة. لضمان استقرار اتصال ExpressRoute، امتنع عن الإعلان عن أكثر من 11000 مسار إلى ExpressRoute. الحد الأقصى لعدد المسارات المعلن عنها بواسطة البوابة هو 1000 مسار.

Important

- يعتمد أداء التطبيق على عوامل متعددة، مثل زمن الانتقال من طرف إلى طرف وعدد تدفقات حركة المرور التي يفتحها التطبيق. تمثل الأرقام في الجدول الحد الأقصى الذي يمكن للتطبيق تحقيقه نظرياً في بيئة مثالية. بالإضافة إلى ذلك، نقوم بإجراء صيانة روتينية للمضيف ونظام التشغيل على بوابة شبكة ExpressRoute الظاهرية، للحفاظ على موثوقية الخدمة. أثناء فترة الصيانة، يتم تقليل وحدة التحكم وسعة مسار البيانات للبوابة.

- أثناء فترة الصيانة، قد تواجه مشكلات اتصال متقطعة بموارد نقطة النهاية الخاصة.

- يدعم ExpressRoute الحد الأقصى لحجم حزمة TCP وUDP وهو 1400 بايت. الحزم المجزأة غير مدعومة بواسطة بوابات ExpressRoute. يرجى ضبط التطبيق الخاص بك لمنع تجزئة IP. إذا كان دعم تجزئة IP مطلوبا، فقم بتمكين ميزة ExpressRoute FastPath لتجاوز بوابة ExpressRoute.

- يمكن أن يدعم Azure Route Server ما يصل إلى 4000 جهاز ظاهري. يتضمن هذا الحد الأجهزة الظاهرية في الشبكات الظاهرية التي يتم نظيرها. لمزيد من المعلومات، راجع قيود Azure Route Server.

- تمثل القيم الموجودة في الجدول أعلاه الحدود في كل بوابة SKU.

عنوان IP العام المعين تلقائيا

تعمل ميزة IP العامة المعينة تلقائيا على تبسيط نشر بوابة ExpressRoute من خلال السماح ل Microsoft بإدارة عنوان IP العام المطلوب نيابة عنك. بالنسبة إلى PowerShell وواجهة Command-Line (CLI)، لم تعد مطالبا بإنشاء مورد IP عام منفصل للبوابة أو الاحتفاظ به.

عند تمكين عنوان IP العام المعين تلقائيا، لم تعد صفحة نظرة عامة على بوابة ExpressRoute تعرض حقل عنوان IP عام - وهذا يعني أن عنوان IP العام للبوابة يتم توفيره وإدارته تلقائيا بواسطة Microsoft.

الفوائد الرئيسية:

- تحسين الأمان: تتم إدارة عنوان IP العام داخليا بواسطة Microsoft ولا يتعرض لك، مما يقلل من المخاطر المرتبطة بمنافذ الإدارة المفتوحة.

- تقليل التعقيد: لم تعد مطالبا بتوفير مورد IP عام أو إدارته.

- التوزيع المبسط: لم يعد Azure PowerShell وCLI يطالبان بعنوان IP عام أثناء إنشاء البوابة.

كيفية عملها:

عند إنشاء بوابة ExpressRoute، تقوم Microsoft تلقائيا بتوفير عنوان IP العام وإدارته في اشتراك آمن وخلفي. يتم تغليف عنوان IP هذا داخل مورد البوابة، ما يمكن Microsoft من فرض نهج مثل حدود معدل البيانات وتحسين إمكانية التدقيق. في السابق كان من الممكن إنشاء مورد IP العام كمورد منطقي يضمن أن جميع مثيلات البوابة في تلك المنطقة تشترك في نفس عنوان IP العام. السلوك الجديد هو أن البوابة دائما زائدة عن الحاجة.

Availability:

لا يتوفر عنوان IP العام المعين تلقائيا لعمليات نشر شبكة WAN الظاهرية (vWAN) أو المنطقة الموسعة.

الاتصال من الشبكة الظاهرية إلى الشبكة الظاهرية ومن الشبكة الظاهرية إلى شبكة WAN الظاهرية

بشكل افتراضي، يتم تعطيل اتصال الشبكة الظاهرية إلى الشبكة الظاهرية واتصال الشبكة الظاهرية إلى شبكة WAN الظاهرية من خلال دائرة ExpressRoute لجميع وحدات SKU للبوابة. لتمكين هذا الاتصال، يجب تكوين بوابة الشبكة الظاهرية ExpressRoute للسماح بنسبة استخدام الشبكة هذه. لمزيد من المعلومات، راجع إرشادات حول اتصال الشبكة الظاهرية عبر ExpressRoute. لتمكين نسبة استخدام الشبكة هذه، راجع تمكين اتصال الشبكة الظاهرية إلى الشبكة الظاهرية أو اتصال الشبكة الظاهرية إلى شبكة WAN الظاهرية من خلال ExpressRoute.

FastPath

ExpressRoute FastPath يحسن أداء مسار البيانات بين شبكتك المحلية وشبكتك الافتراضية. عند تفعيلها، يرسل FastPath حركة مرور الشبكة مباشرة إلى الأجهزة الافتراضية داخل الشبكة الافتراضية، متجاوزا البوابة.

لمزيد من المعلومات حول FastPath، بما في ذلك القيود والمتطلبات، راجع حول FastPath.

الاتصال بنقاط النهاية الخاصة

تسهل بوابة الشبكة الافتراضية ExpressRoute الاتصال بنقاط النهاية الخاصة المنشورة في نفس الشبكة الافتراضية وعبر الشبكات الافتراضية المتقاربة.

Important

- قد يتم تقليل معدل النقل وسعة مستوى التحكم للاتصال بموارد نقطة النهاية الخاصة إلى النصف مقارنة بالاتصال بموارد نقطة النهاية غير الخاصة.

- أثناء فترة الصيانة، قد تواجه مشكلات اتصال متقطعة بموارد نقطة النهاية الخاصة.

- تحتاج إلى التأكد من إعداد التكوين المحلي، بما في ذلك إعدادات جهاز التوجيه وجدار الحماية، بشكل صحيح للتأكد من أن حزم عمليات نقل IP 5-tuple تستخدم قفزة تالية واحدة (موجه Microsoft Enterprise Edge) ما لم يكن هناك حدث صيانة. إذا كان جدار الحماية المحلي أو تكوين جهاز التوجيه يتسبب في قيام نفس IP 5-tuple بتبديل القفزات التالية بشكل متكرر، فإنك تواجه مشكلات في الاتصال.

- تأكد من تمكين نهج الشبكة (كحد أدنى، لدعم UDR) على الشبكة الفرعية (الشبكات) الفرعية حيث يتم نشر نقاط النهاية الخاصة

اتصال نقطة النهاية الخاصة وأحداث الصيانة المخطط لها

اتصال نقطة النهاية الخاصة حالة. عندما تنشئ اتصالا بنقطة نهاية خاصة عبر ExpressRoute الخاصة بالنظير، تقوم بنية البوابة بتوجيه الاتصالات الواردة والصادرة عبر أحد مثيلات الخلفية الخاصة بها. خلال أحداث الصيانة، تعيد تشغيل مثيلات الخلفية واحدة تلو الأخرى، مما قد يسبب مشاكل اتصال متقطعة.

لتجنب أو تقليل مشكلات الاتصال بنقاط النهاية الخاصة أثناء أنشطة الصيانة، قم بتعيين قيمة مهلة TCP لتقع بين 15 و30 ثانية على تطبيقاتك المحلية. اختبار وتكوين القيمة المثلى استنادا إلى متطلبات التطبيق الخاص بك.

واجهات برمجة التطبيقات REST و PowerShell cmdlets

للموارد التقنية ومتطلبات النحو المحددة عند استخدام واجهات برمجة التطبيقات REST وأوامر PowerShell لتكوين بوابة الشبكة الافتراضية، انظر:

| كلاسيكي | Resource Manager |

|---|---|

| PowerShell | PowerShell |

| واجهة برمجة تطبيقات REST | واجهة برمجة تطبيقات REST |

اتصال الشبكة الظاهرية بالشبكة الظاهرية

بشكل افتراضي، يتم تمكين الاتصال بين الشبكات الظاهرية عند ربط شبكات ظاهرية متعددة إلى نفس دائرة ExpressRoute. لا نوصي باستخدام دائرة ExpressRoute للاتصال بين الشبكات الظاهرية. بدلا من ذلك، نوصي باستخدام نظير الشبكة الظاهرية. لمزيد من المعلومات حول سبب عدم التوصية باتصال الشبكة الظاهرية بالشبكة الظاهرية عبر ExpressRoute، راجع الاتصال بين الشبكات الظاهرية عبر ExpressRoute.

حدود الارتباط بالشبكة الافتراضية

يمكن للشبكة الافتراضية التي تحتوي على بوابة ExpressRoute أن تحتوي على نظير شبكي افتراضي مع ما يصل إلى 500 شبكة افتراضية أخرى. قد تكون الشبكات الافتراضية التي لا تحتوي على بوابة ExpressRoute ذات حدود ترابط أعلى.