إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

نهج جدار الحماية هو الأسلوب الموصى به لتكوين جدار حماية Azure Firewall الخاص بك. إنه مورد عالمي يمكن استخدامه عبر مثيلات جدار حماية Azure المتعددة في مراكز ظاهرية آمنة والشبكات الظاهرية للمركز. تعمل النُهج عبر المناطق والاشتراكات.

إنشاء النُهج والارتباط

يمكن إنشاء نهج وإدارته بطرق متعددة، بما في ذلك مدخل Azure وواجهة برمجة تطبيقات REST والقوالب وAzure PowerShell وCLI وTerraform.

يمكنك أيضاً ترحيل القواعد الكلاسيكية الحالية من Azure Firewall باستخدام المدخل أو Azure PowerShell لإنشاء النُهج. لمزيد من المعلومات، راجع كيفية ترحيل تكوينات Azure Firewall إلى نهج Azure Firewall.

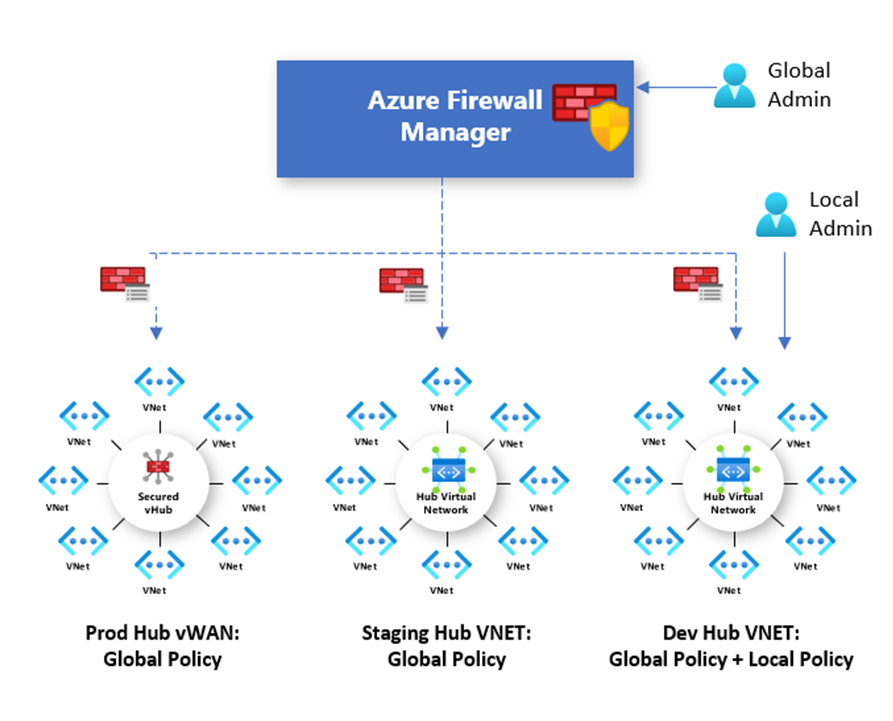

يمكن إقران النهج بجدار حماية واحد أو أكثر تم توزيعه إما في شبكة WAN ظاهرية (إنشاء مركز ظاهري آمن) أو شبكة ظاهرية (إنشاء شبكة ظاهرية للمركز). يمكن أن تتواجد جدران الحماية في أي منطقة أو اشتراك مرتبط بحسابك.

القواعد والنُهج الكلاسيكية

يدعم Azure Firewall كلا من القواعد والنهج الكلاسيكية، ولكن النهج هي التكوين الموصى به. يقارن الجدول التالي النُهج والقواعد الكلاسيكية:

| Subject | Policy | Classic rules |

|---|---|---|

| Contains | NAT، والشبكة، وقواعد التطبيق، وإعدادات وكيل DNS وDNS المخصصة، ومجموعات IP، وإعدادات التحليل الذكي للمخاطرات (بما في ذلك قائمة السماح)، وIDPS، وفحص TLS، وفئات الويب، وتصفية عناوين URL | قواعد NAT، والشبكة، والتطبيق، وإعدادات وكيل DNS وDNS المخصصة، ومجموعات IP، وإعدادات التحليل الذكي للمخاطرات (بما في ذلك قائمة السماح) |

| Protects | المراكز الظاهرية (VWAN) والشبكات الظاهرية | الشبكات الظاهرية فقط |

| Portal experience | الإدارة المركزية باستخدام إدارة جدار الحماية | تجربة جدار الحماية المستقل |

| دعم متعدد لجدار الحماية | نهج جدار الحماية هو مورد منفصل يمكن استخدامه عبر جدران الحماية | قم بتصدير واستيراد القواعد يدوياً، أو باستخدام حلول إدارة الجهات الخارجية |

| Pricing | تمت المحاسبة على أساس اقتران جدار الحماية. See Pricing. | Free |

| آليات التوزيع المدعومة | Portal وREST API والقوالب وAzure PowerShell وCLI | Portal وREST API والقوالب وPowerShell وCLI. |

النهج الأساسية والقياسية والمميزة

يدعم Azure Firewall النهج الأساسية والقياسية والمميزة. يلخص الجدول التالي الفرق بين هذه النهج:

| Policy type | Feature support | دعم جدار الحماية SKU |

|---|---|---|

| Basic policy | قواعد NAT، قواعد الشبكة، قواعد التطبيق IP Groups التحليل الذكي للمخاطر (تنبيهات) |

Basic |

| Standard policy | قواعد NAT، قواعد الشبكة، قواعد التطبيق DNS مخصص، وكيل DNS IP Groups Web Categories Threat Intelligence |

قياسي أو مميز |

| Premium policy | دعم جميع الميزات القياسية، بالإضافة إلى: TLS Inspection Web Categories URL Filtering IDPS |

Premium |

Hierarchical policies

يمكن إنشاء نهج جدار حماية جديدة من البداية أو توريثها من النهج الموجودة. يسمح التوريث ل DevOps بتحديد نهج جدار الحماية المحلية أعلى النهج الأساسية التي تفرضها المؤسسة.

عند إنشاء نهج جديد باستخدام نهج أصل غير فارغ، فإنه يرث كافة مجموعات القواعد من الأصل. يجب أن يتواجد كل من النهج الأصل والنهج التابع في نفس المنطقة. ومع ذلك، يمكن إقران نهج جدار الحماية، بغض النظر عن مكان تخزينه، بجدران الحماية في أي منطقة.

Rule inheritance

دائما ما يتم إعطاء الأولوية لمجموعة قواعد الشبكة الموروثة من النهج الأصل على مجموعات قواعد الشبكة المعرفة كجزء من نهج جديد. ينطبق نفس المنطق أيضاً على مجموعات قواعد التطبيق. بغض النظر عن التوريث، تتم معالجة مجموعات قواعد الشبكة قبل مجموعات قواعد التطبيق.

لا يتم توريث مجموعات قواعد NAT، لأنها خاصة بجدران الحماية الفردية. إذا كنت ترغب في استخدام قواعد NAT، يجب تعريفها في النهج التابع.

وضع التحليل الذكي للمخاطر وتوريز قائمة السماح

يتم أيضاً توريث وضع الاستخبارات المتعلقة بالتهديدات من النهج الأصلية. بينما يمكنك تجاوز هذا الإعداد في النهج التابع، يجب أن يكون مع وضع أكثر صرامة - لا يمكنك تعطيله. على سبيل المثال، إذا تم تعيين النهج الأصل إلى Alert only، يمكن تعيين النهج التابع إلى Alert and deny، ولكن ليس إلى وضع أقل صرامة.

وبالمثل، يتم توريث قائمة السماح التحليل الذكي للمخاطر من النهج الأصل، ويمكن للنهج التابع إلحاق عناوين IP إضافية بهذه القائمة.

باستخدام الوراثة، يتم تطبيق أي تغييرات على النهج الأصلية تلقائياً على النُهج الفرعية المرتبطة بجدار الحماية.

قابلية وصول عالية مدمجة

تم تضمين قابلية الوصول العالية، لذلك لا يوجد شيء تحتاج إلى تكوينه. يمكنك إنشاء عنصر نهج جدار حماية Azure في أي منطقة وربطه بشكل عام بمثيلات Azure Firewall متعددة ضمن نفس مستأجر معرف Entra. إذا كانت المنطقة التي تنشئ فيها النهج معطلة ولها منطقة مقترنة، فإن بيانات تعريف كائن ARM (Azure Resource Manager) تفشل تلقائيا في المنطقة الثانوية. أثناء تجاوز الفشل، أو إذا بقيت منطقة واحدة بدون زوج في حالة فشل، فلا يمكنك تعديل كائن نهج جدار حماية Azure. ومع ذلك، تستمر مثيلات جدار حماية Azure المرتبطة بنهج جدار الحماية في العمل. لمزيد من المعلومات، راجع النسخ المتماثل عبر المناطق في Azure: استمرارية الأعمال والتعافي من الكوارث.

Pricing

تتم فوترة النُهج بناءً على اقترانات جدار الحماية. يكون النهج المزود باقتران جدار حماية واحد أو دونه مجانياً. يتم إصدار فاتورة بنهج ذات اقترانات متعددة لجدار الحماية بسعر ثابت. للحصول على مزيدٍ من المعلومات، راجع أسعار Azure Firewall Manager.

Next steps

- تعرف على كيفية نشر جدار حماية Azure - البرنامج التعليمي: تأمين شبكة السحابة باستخدام Azure Firewall Manager باستخدام مدخل Microsoft Azure

- تعرف على المزيد حول أمان شبكة Azure