إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

Security Copilot هو حل أمني الذكاء الاصطناعي يعمل بالطاقة يساعد على زيادة كفاءة وقدرات موظفي الأمن لتحسين النتائج الأمنية بسرعة الجهاز ونطاقه. ويوفر لغة طبيعية، وتجربة مساعدة في التعامل مع مساعدة المتخصصين في مجال الأمان في سيناريوهات شاملة مثل الاستجابة للحوادث، وصيد التهديدات، وجمع المعلومات الاستخباراتية، وإدارة الموقف. لمزيد من المعلومات حول ما يمكن أن تفعله، راجع ما هو Microsoft Security Copilot؟

معرفة قبل البدء

إذا كنت مستخدما جديدا ل Security Copilot، يجب أن تتعرف عليه من خلال قراءة هذه المقالات:

- ما هو Microsoft Security Copilot؟

- تجارب Microsoft Security Copilot

- بدء استخدام Microsoft Security Copilot

- فهم المصادقة في Microsoft Security Copilot

- المطالبة في Microsoft Security Copilot

تكامل Security Copilot في Azure Firewall

Azure Firewall هي خدمة أمان جدار حماية شبكة أصلية وذكية على السحابة توفر أفضل حماية من التهديدات لأحمال العمل السحابية التي تعمل في Azure. تتسم هذه الخدمة بأنها جدار حماية ذي حالة خاصة بالكامل ذي قابلية وصول عالية مضمنة وقابلية توسع سحابة غير مقيدة.

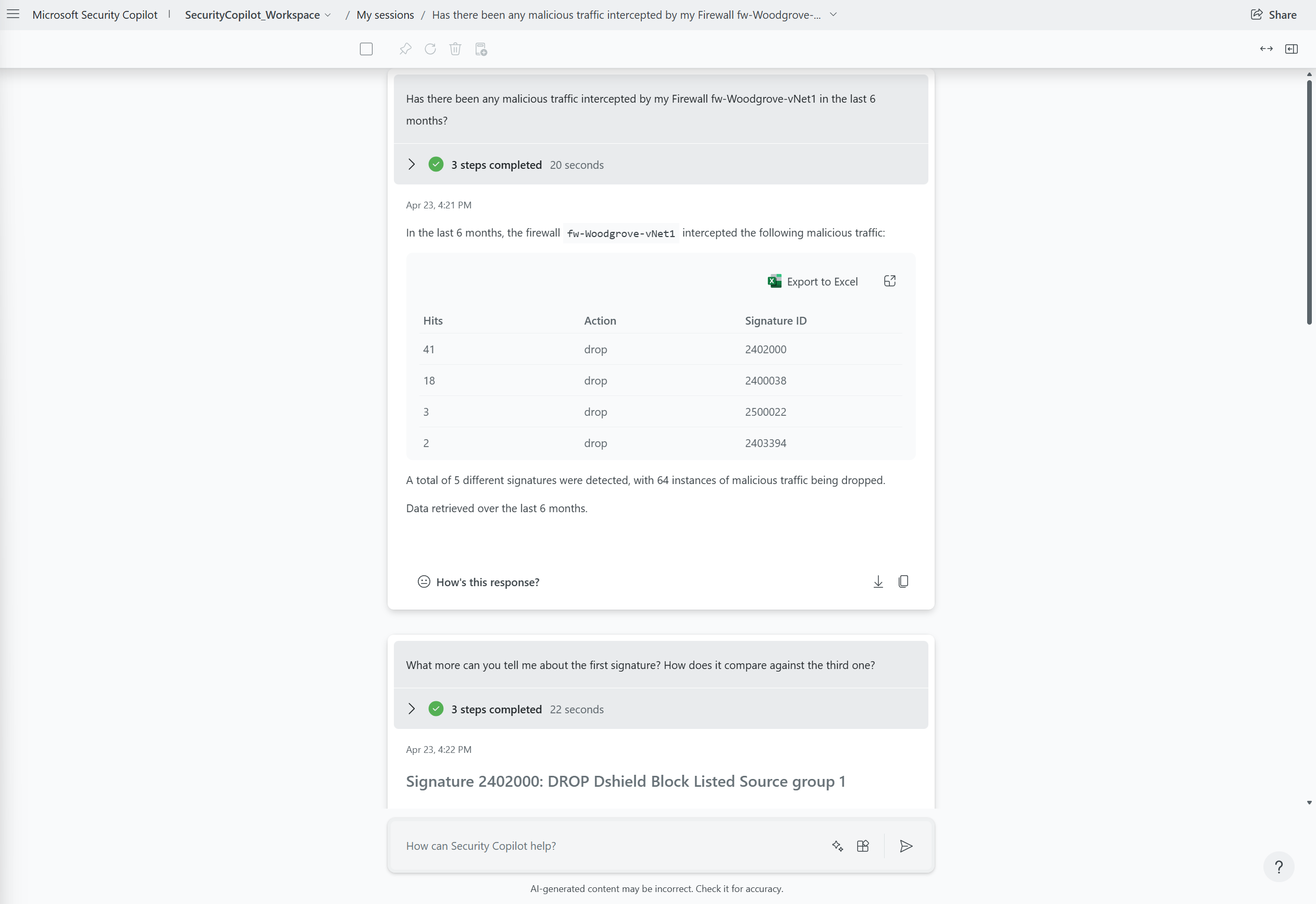

يساعد تكامل Azure Firewall في Security Copilot المحللين على إجراء تحقيقات مفصلة لنسبة استخدام الشبكة الضارة التي اعترضتها ميزة IDPS لجدار الحماية الخاص بهم عبر أسطولهم بأكمله باستخدام أسئلة اللغة الطبيعية.

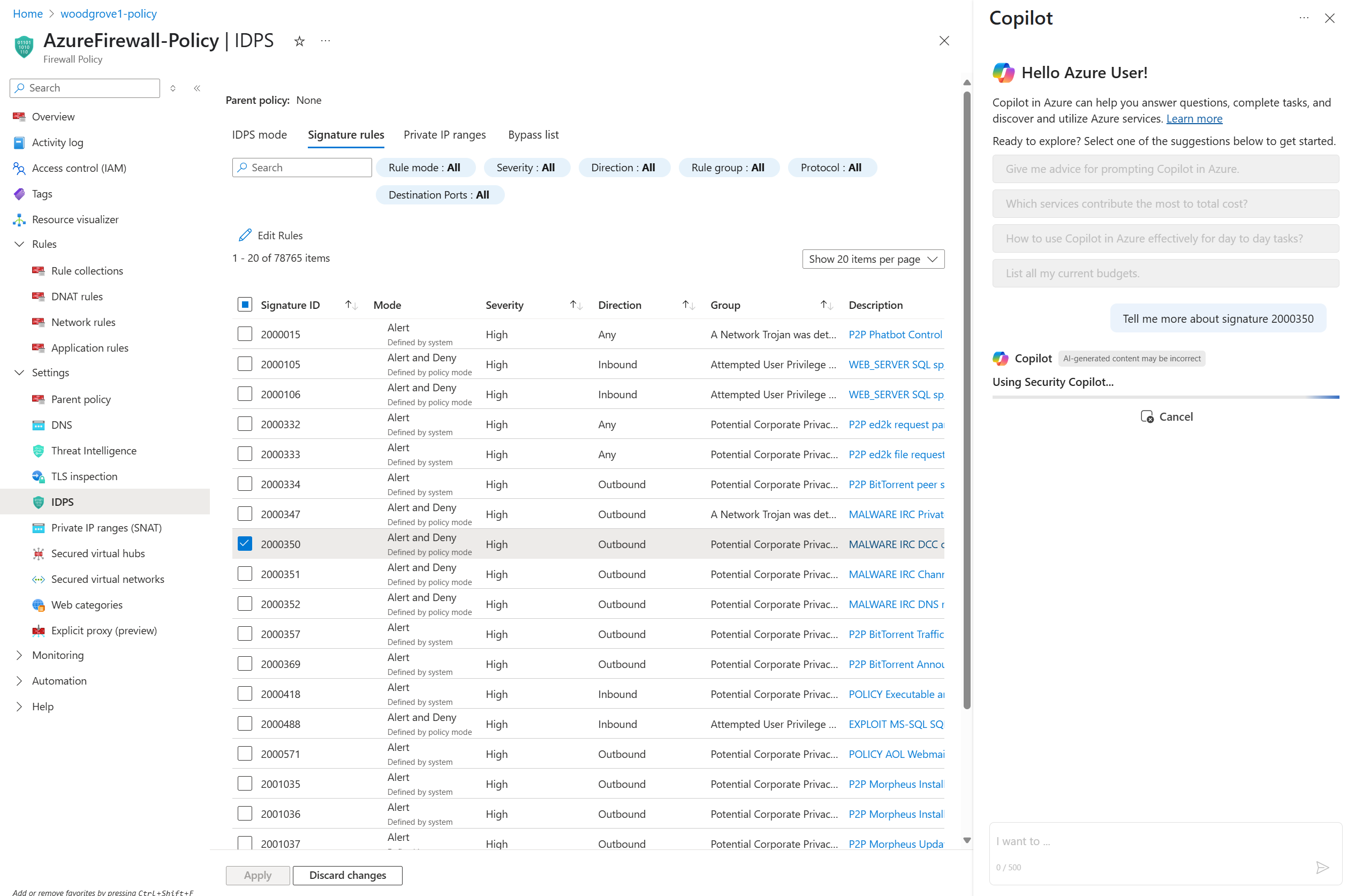

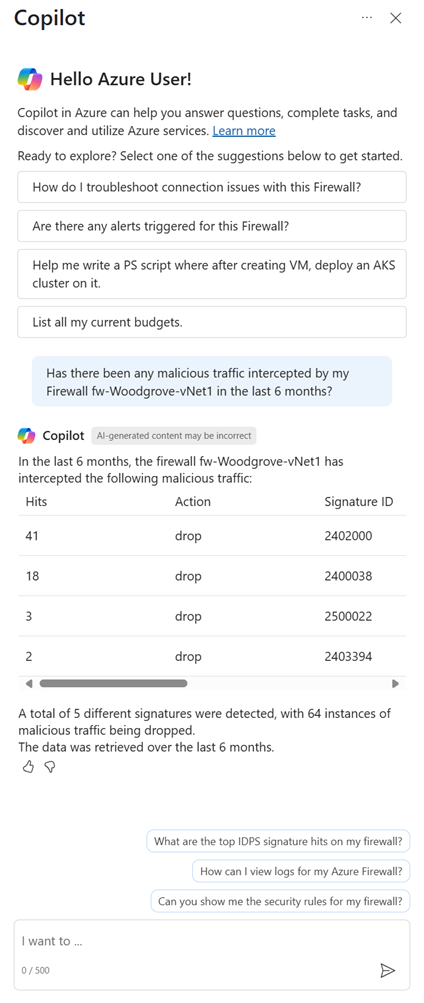

يمكنك استخدام هذا التكامل في تجربتين مختلفتين:

مدخل Security Copilot (تجربة مستقلة)

Azure Copilot (تجربة مدمجة) في بوابة Azure:

لمزيد من المعلومات، راجع تجارب Microsoft Security Copilotوقدرات Azure Copilot.

الميزات الرئيسية

يحتوي Security Copilot على ميزات نظام مضمنة يمكنها الحصول على بيانات من المكونات الإضافية المختلفة التي يتم تشغيلها.

لعرض قائمة قدرات النظام المضمنة لجدار حماية Azure، استخدم الإجراء التالي على مدخل Security Copilot:

في شريط المطالبة، حدد أيقونة المطالبات .

حدد See all system capabilities.

يسرد قسم Azure Firewall جميع الإمكانات المتوفرة التي يمكنك استخدامها.

تمكين تكامل Azure Firewall في Security Copilot

تأكد من تكوين جدار حماية Azure بشكل صحيح:

سجلات Azure Firewall Structured Logs - يجب تكوين جدران حماية Azure التي سيتم استخدامها مع Security Copilot مع سجلات منظمة خاصة بالمورد ل IDPS ويجب إرسال هذه السجلات إلى مساحة عمل Log Analytics.

التحكم في الوصول المستند إلى الدور لجدار حماية Azure - يجب أن يكون لدى المستخدمين الذين يستخدمون المكون الإضافي Azure Firewall في Security Copilot أدوار التحكم في الوصول المستندة إلى دور Azure المناسبة للوصول إلى جدار الحماية ومساحات عمل Log Analytics المقترنة.

انتقل إلى Security Copilot وسجل الدخول باستخدام بيانات الاعتماد الخاصة بك.

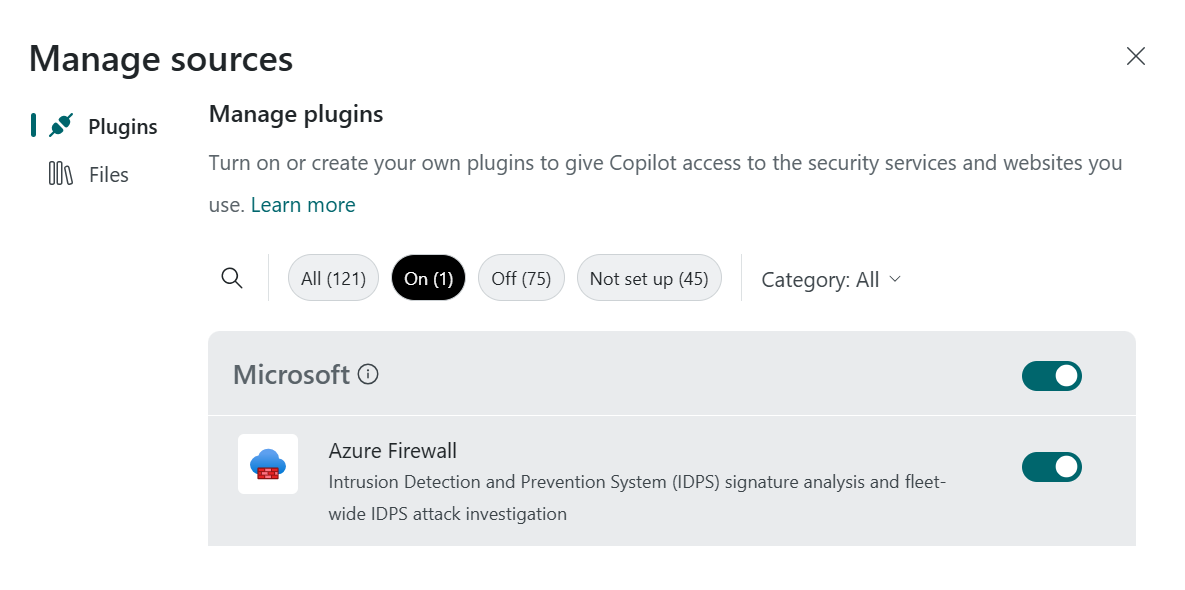

تأكد من تشغيل المكون الإضافي Azure Firewall. في شريط المطالبة، حدد أيقونة المصادر . في النافذة المنبثقة إدارة المصادر التي تظهر، تأكد من تشغيل تبديل Azure Firewall . ثم أغلق النافذة. لا يلزم تكوين آخر. طالما يتم إرسال السجلات المنظمة إلى مساحة عمل Log Analytics ولديك أذونات التحكم في الوصول المستندة إلى الدور المناسبة، يعثر Copilot على البيانات التي يحتاجها للإجابة على أسئلتك.

أدخل طلبك في شريط التعليمات إما في بوابة Security Copilot أو عبر تجربة Azure Copilot في بوابة Azure.

هام

استخدام Azure Copilot للاستعلام عن جدار الحماية Azure مشمول في Security Copilot ويتطلب وحدات حوسبة أمنية (SCUs). يمكنك نشر وحدات SCUs وزيادة أو تقليلها في أي وقت. لمزيد من المعلومات حول وحدات SCUs، راجع بدء استخدام Microsoft Security Copilot. إذا لم تكن قد قمت بإعداد Security Copilot بشكل صحيح ولكن طرحت سؤالا متعلقا بقدرات جدار الحماية في Azure من خلال تجربة Azure Copilot، فستظهر رسالة خطأ.

نموذج مطالبات جدار حماية Azure

هناك العديد من المطالبات التي يمكنك استخدامها للحصول على معلومات من Azure Firewall. يسرد هذا القسم تلك التي تعمل على أفضل نحو اليوم. يتم تحديثها باستمرار مع إطلاق قدرات جديدة.

استرداد أعلى مرات توقيع IDPS لجدار حماية Azure معين

احصل على معلومات السجل حول حركة المرور التي اعترضتها ميزة IDPS بدلا من إنشاء استعلامات KQL يدويا.

عينة المطالبات:

- هل تم اعتراض أي حركة مرور ضارة بواسطة جدار الحماية

<Firewall name>الخاص بي؟ - ما هي أفضل 20 نتيجة ل IDPS من الأيام السبعة الأخيرة لجدار الحماية

<Firewall name>في مجموعة<resource group name>الموارد؟ - أظهر لي في شكل جدولي أفضل 50 هجوما استهدفت جدار الحماية

<Firewall name>في الاشتراك<subscription name>في الشهر الماضي.

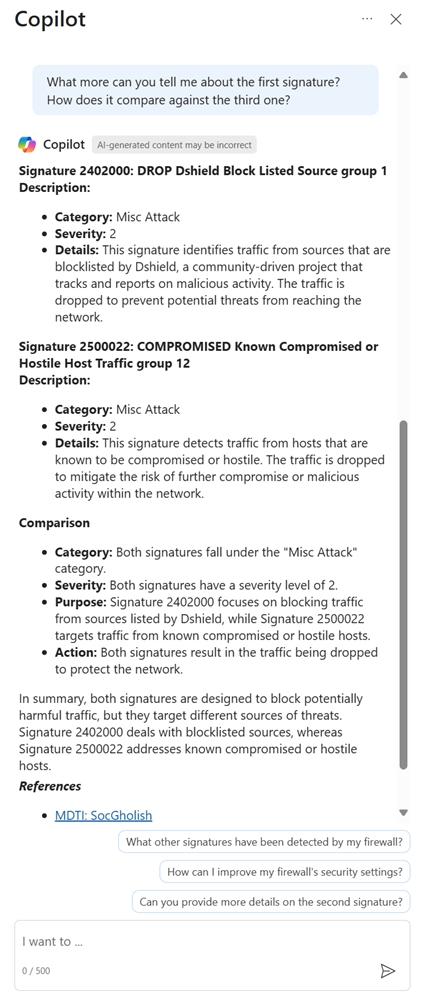

إثراء ملف تعريف التهديد لتوقيع IDPS خارج معلومات السجل

احصل على تفاصيل إضافية لإثراء معلومات التهديد/ملف تعريف توقيع IDPS بدلا من تجميعه بنفسك يدويا.

عينة المطالبات:

شرح سبب وضع IDPS علامة على أعلى إصابة على أنها عالية الخطورة والضربة الخامسة منخفضة الخطورة.

ماذا يمكنك أن تخبرني عن هذا الهجوم؟ ما هي الهجمات الأخرى التي يعرف عنها هذا المهاجم؟

أرى أن معرف التوقيع الثالث مقترن ب CVE

<CVE number\>، وأخبرني المزيد عن CVE هذا.إشعار

المكون الإضافي ل Microsoft Threat Intelligence هو مصدر آخر قد يستخدمه Security Copilot لتوفير التحليل الذكي للمخاطر لتوقيعات IDPS.

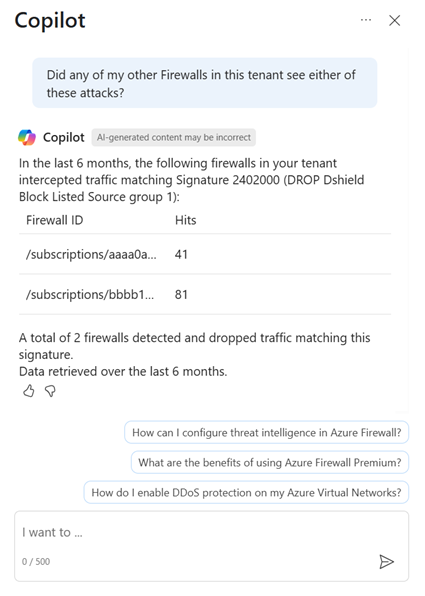

ابحث عن توقيع IDPS معين عبر المستأجر أو الاشتراكات أو مجموعات الموارد

قم بإجراء بحث على مستوى الأسطول (عبر أي نطاق) عن تهديد عبر جميع جدران الحماية الخاصة بك بدلا من البحث عن التهديد يدويا.

عينة المطالبات:

- هل تم إيقاف معرف

<ID number\>التوقيع بواسطة جدار الحماية هذا فقط؟ ماذا عن الآخرين عبر هذا المستأجر بأكمله؟ - هل كان أعلى ضرب ينظر إليه من قبل أي جدار حماية آخر في الاشتراك

<subscription name>؟ - على مدى الأسبوع الماضي هل يرى أي جدار حماية في مجموعة

<resource group name\>الموارد معرف<ID number>التوقيع؟

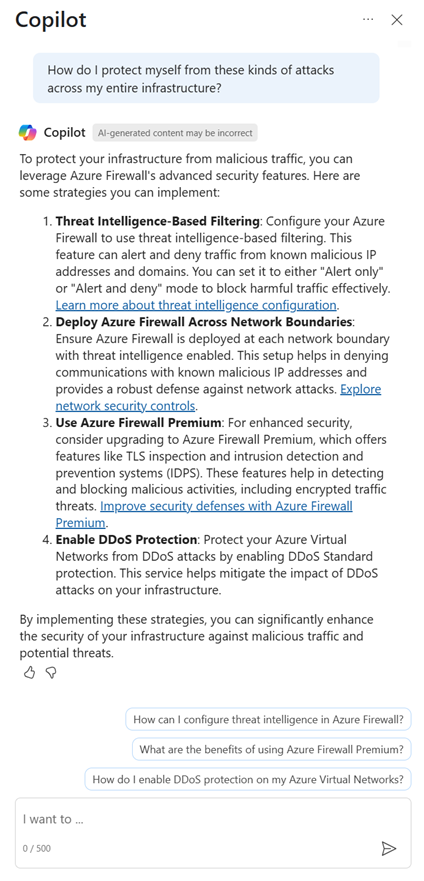

إنشاء توصيات لتأمين بيئتك باستخدام ميزة IDPS في Azure Firewall

احصل على معلومات من وثائق حول استخدام ميزة IDPS في Azure Firewall لتأمين بيئتك بدلا من الاضطرار إلى البحث عن هذه المعلومات يدويا.

عينة المطالبات:

كيف أعمل أحمي من الهجمات المستقبلية من هذا المهاجم عبر بنيتي التحتية بأكملها؟

إذا أردت التأكد من حماية جميع جدران حماية Azure من الهجمات من معرف

<ID number\>التوقيع ، فكيف يمكنني تحقيق ذلك؟ما الفرق في المخاطر بين وضعي التنبيه فقط والتنبيه والكتلة ل IDPS؟

إشعار

قد يستخدم Security Copilot أيضا خاصية Ask Microsoft Documentation لتوفير هذه المعلومات، وعند استخدام هذه القدرة عبر تجربة Azure Copilot، يمكن استخدام خاصية الحصول على المعلومات لتوفير هذه المعلومات.

تقديم تعليقات

تعتبر ملاحظاتك حيوية لتوجيه التطوير الحالي والمخطط للمنتج. أفضل طريقة لتقديم هذه الملاحظات هي مباشرة في المنتج.

من خلال Security Copilot

حدد كيف تكون هذه الاستجابة؟ في أسفل كل مطالبة مكتملة واختر أيا من الخيارات التالية:

- يبدو صحيحا - حدد ما إذا كانت النتائج دقيقة، استنادا إلى تقييمك.

- يحتاج إلى تحسين - حدد ما إذا كانت أي تفاصيل في النتائج غير صحيحة أو غير مكتملة، استنادا إلى تقييمك.

- غير مناسب - حدد ما إذا كانت النتائج تحتوي على معلومات مشكوك فيها أو غامضة أو يحتمل أن تكون ضارة.

لكل خيار ملاحظات، يمكنك توفير معلومات إضافية في مربع الحوار التالي. كلما كان ذلك ممكنا، وخاصة عندما تكون النتيجة بحاجة إلى تحسين، اكتب بضع كلمات تشرح كيفية تحسين النتيجة. إذا أدخلت مطالبات خاصة بجدار حماية Azure ولم تكن النتائج مرتبطة، فضمن هذه المعلومات.

عبر Azure Copilot

استخدم زري الإعجاب والكره في أسفل كل مطالبة مكتملة. لأي من خياري الملاحظات، يمكنك توفير معلومات إضافية في مربع الحوار التالي. كلما كان ذلك ممكنا، وخاصة عند عدم كرهك للاستجابة، اكتب بضع كلمات تشرح كيفية تحسين النتيجة. إذا أدخلت مطالبات خاصة بجدار حماية Azure ولم تكن النتائج مرتبطة، فضمن هذه المعلومات.

الخصوصية وأمان البيانات في Security Copilot

عندما تتفاعل مع Security Copilot سواء عبر بوابة Security Copilot أو تجربة Azure Copilot للحصول على المعلومات، يقوم Copilot بسحب تلك البيانات من جدار الحماية Azure. تتم معالجة المطالبات والبيانات التي تم استردادها والمخرجات المعروضة في نتائج المطالبة وتخزينها داخل خدمة Copilot. لمزيد من المعلومات، راجع الخصوصية وأمان البيانات في Microsoft Security Copilot.