إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تحتوي هذه المقالة على كافة معلومات مرجع المراقبة لهذه الخدمة.

راجع مراقبة جدار حماية Azure للحصول على تفاصيل حول البيانات التي يمكنك جمعها لجدار حماية Azure وكيفية استخدامه.

Metrics

يسرد هذا القسم جميع مقاييس النظام الأساسي التي تم جمعها تلقائيا لهذه الخدمة. تعد هذه المقاييس أيضا جزءا من القائمة العمومية لجميع مقاييس النظام الأساسي المدعومة في Azure Monitor.

للحصول على معلومات حول استبقاء المقاييس، راجع نظرة عامة على مقاييس Azure Monitor.

المقاييس المدعومة ل Microsoft.Network/azureFirewalls

يسرد الجدول التالي المقاييس المتوفرة لنوع مورد Microsoft.Network/azureFirewalls.

- قد لا تكون كافة الأعمدة موجودة في كل جدول.

- قد تكون بعض الأعمدة خارج ناحية عرض الصفحة. حدد توسيع الجدول لعرض كافة الأعمدة المتوفرة.

عناوين الجدول

- الفئة - مجموعة المقاييس أو التصنيف.

- Metric - اسم عرض المقياس كما يظهر في مدخل Microsoft Azure.

- الاسم في واجهة برمجة تطبيقات REST - اسم المقياس كما هو مشار إليه في واجهة برمجة تطبيقات REST.

- الوحدة - وحدة القياس.

- التجميع - نوع التجميع الافتراضي. القيم الصالحة: المتوسط (المتوسط)، الحد الأدنى (الحد الأدنى)، الحد الأقصى (الحد الأقصى)، الإجمالي (المجموع)، العدد.

- - أبعاد الأبعاد المتوفرة للمقياس.

-

- يتم فيها أخذ عينات من المقياس. على سبيل المثال،

PT1Mيشير إلى أن المقياس يتم أخذ عينات كل دقيقة،PT30Mكل 30 دقيقة،PT1Hكل ساعة، وما إلى ذلك. - تصدير DS - ما إذا كان المقياس قابلا للتصدير إلى سجلات Azure Monitor عبر إعدادات التشخيص. للحصول على معلومات حول تصدير المقاييس، راجع إنشاء إعدادات التشخيص في Azure Monitor.

| Metric | الاسم في واجهة برمجة تطبيقات REST | Unit | Aggregation | Dimensions | الحبوب الزمنية | تصدير DS |

|---|---|---|---|---|---|---|

|

عدد مرات الوصول إلى قواعد التطبيق عدد المرات التي تم فيها استخدام قواعد التطبيق |

ApplicationRuleHit |

Count | الإجمالي (المجموع) |

Status، ، ReasonProtocol |

PT1M | Yes |

|

البيانات التي تمت معالجتها إجمالي كمية البيانات التي تمت معالجتها بواسطة جدار الحماية هذا |

DataProcessed |

Bytes | الإجمالي (المجموع) | <لا شيء> | PT1M | Yes |

|

حالة حماية جدار الحماية يشير إلى الحالة الشاملة لجدار الحماية هذا |

FirewallHealth |

Percent | Average |

Status، Reason |

PT1M | Yes |

|

فحص زمن الانتقال (معاينة) تقدير متوسط زمن الانتقال لجدار الحماية كما تم قياسه بواسطة فحص زمن الانتقال |

FirewallLatencyPng |

Milliseconds | Average | <لا شيء> | PT1M | Yes |

|

عدد مرات الوصول إلى قواعد الشبكة عدد المرات التي تم فيها استخدام قواعد الشبكة |

NetworkRuleHit |

Count | الإجمالي (المجموع) |

Status، Reason |

PT1M | Yes |

|

وحدات السعة المرصودة عدد وحدات السعة المبلغ عنها لجدار حماية Azure |

ObservedCapacity |

غير محدد | المتوسط، الحد الأدنى، الحد الأقصى | <لا شيء> | PT1M | Yes |

|

استخدام منفذ SNAT النسبة المئوية لمنافذ ترجمة عناوين الشبكة المصدر (SNAT) الصادرة المستخدمة حالياً |

SNATPortUtilization |

Percent | المتوسط، الحد الأقصى | Protocol |

PT1M | Yes |

|

Throughput معدل النقل الذي تم معالجته بواسطة جدار الحماية هذا |

Throughput |

BitsPerSecond | Average | <لا شيء> | PT1M | No |

السعة المرصودة

مقياس السعة المرصودة هو الأداة الأساسية لفهم كيفية تحجيم جدار الحماية في الممارسة العملية.

أفضل الممارسات لاستخدام السعة المرصودة

- التحقق من صحة إعداد التحجيم المسبق: تأكد من أن جدار الحماية الخاص بك يحافظ باستمرار على minCapacity الذي حددته.

- تعقب سلوك التحجيم في الوقت الحقيقي: استخدم تجميع Avg لمشاهدة وحدات السعة في الوقت الحقيقي.

- التنبؤ بالاحتياجات المستقبلية: اجمع بين السعة المرصودة التاريخية واتجاهات حركة المرور (على سبيل المثال، الارتفاعات الشهرية أو الأحداث الموسمية) لتحسين تخطيط السعة.

- تعيين تنبيهات استباقية: تكوين تنبيهات Azure Monitor على حدود السعة المرصودة (على سبيل المثال، التنبيه عند تجاوز التحجيم 80% من الحد الأقصى للقدرة).

- ربط بمقاييس الأداء: قم بإقران السعة المرصودة مع معدل النقل، وفحص زمن الانتقال، واستخدام منفذ SNAT لتشخيص ما إذا كان التحجيم يواكب الطلب أم لا.

حالة حماية جدار الحماية

في الجدول السابق، يحتوي مقياس حالة حماية جدار الحماية على بعدين:

- الحالة: القيم المحتملة صحية، متدهورة، غير صحية.

- السبب: يشير إلى سبب حالة جدار الحماية.

إذا تم استخدام منافذ SNAT أكثر من 95%، يتم اعتبارها مستنفدة والصحة 50% بالحالة = متدهورة والسبب = منفذ SNAT. يحتفظ جدار الحماية بمعالجة نسبة استخدام الشبكة ولا تتأثر الاتصالات الموجودة. ومع ذلك، قد لا يتم إنشاء اتصالات جديدة بشكل متقطع.

إذا تم استخدام منافذ SNAT أقل من 95٪، اعتبار جدار الحماية سليما وتظهر الصحة على أنها 100٪.

إذا لم يتم الإبلاغ عن أي استخدام لمنافذ SNAT، فستظهر السلامة بنسبة 0٪.

استخدام منفذ ترجمة عناوين الشبكة المصدر (SNAT)

بالنسبة لمقياس استخدام منفذ SNAT، عند إضافة المزيد من عناوين IP العامة إلى جدار الحماية الخاص بك، تتوفر المزيد من منافذ SNAT، ما يقلل من استخدام منافذ SNAT. بالإضافة إلى ذلك، عندما يتم توسيع جدار الحماية لأسباب مختلفة (على سبيل المثال، وحدة المعالجة المركزية أو معدل النقل) يصبح المزيد من منافذ SNAT متاحة أيضا.

بشكل فعال، قد تتعطل نسبة معينة من استخدام منافذ SNAT دون إضافة أي عناوين IP عامة، لمجرد توسيع نطاق الخدمة. يمكنك التحكم مباشرة في عدد عناوين IP العامة المتاحة لزيادة المنافذ المتوفرة على جدار الحماية الخاص بك. ولكن، لا يمكنك التحكم مباشرة في توسيع جدار الحماية.

إذا كان جدار الحماية الخاص بك قيد التشغيل في استنفاد منفذ SNAT، يجب إضافة خمسة عناوين IP عامة على الأقل. وهذا يزيد عدد منافذ SNAT المتوفرة. لمزيد من المعلومات، راجع ميزات Azure Firewall.

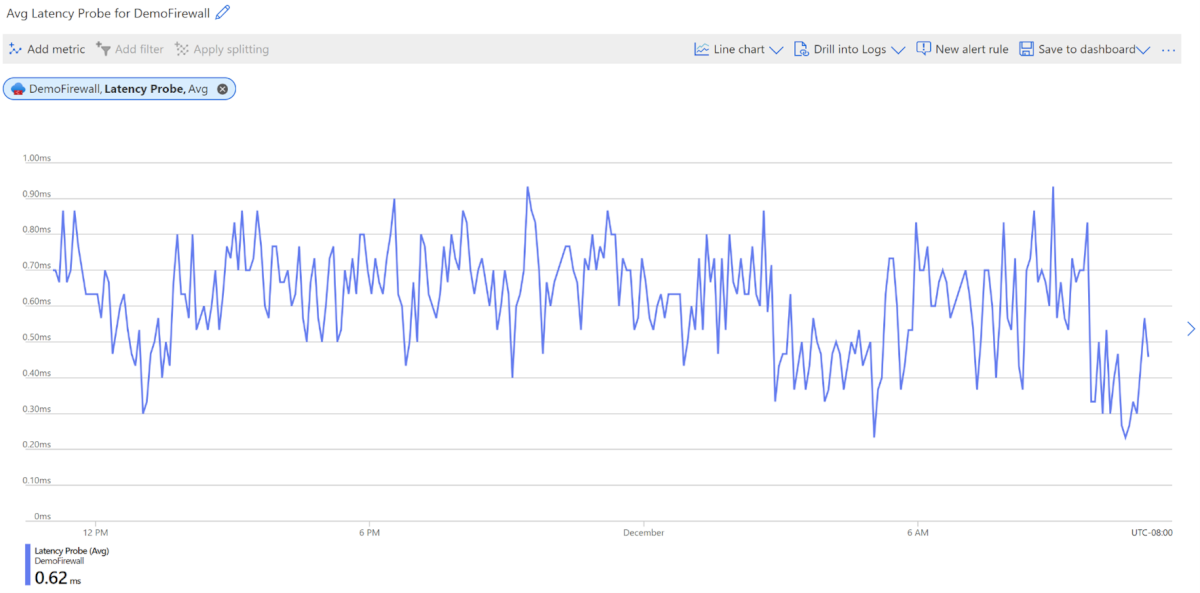

مسبار زمن الاستجابة AZFW

يقيس مقياس AZFW Latency Probe زمن الانتقال الكلي أو المتوسط لجدار حماية Azure بالمللي ثانية. يمكن للمسؤولين استخدام هذا المقياس للأغراض التالية:

- تشخيص ما إذا كان Azure Firewall يتسبب في زمن الانتقال في الشبكة

- مراقبة مشكلات زمن الانتقال أو الأداء والتنبيه لها، حتى تتمكن فرق تكنولوجيا المعلومات من المشاركة بشكل استباقي

- تحديد العوامل المختلفة التي يمكن أن تتسبب في زمن انتقال عال في Azure Firewall، مثل الاستخدام العالي لوحدة المعالجة المركزية أو معدل النقل العالي أو مشكلات الشبكات

ما هي مقاييس قياس AZFW Latency Probe

- تدابير: زمن انتقال Azure Firewall داخل النظام الأساسي ل Azure

- لا يقيس: زمن الانتقال من طرف إلى طرف لمسار الشبكة بأكمله. يعكس المقياس الأداء داخل جدار الحماية بدلا من زمن الانتقال الذي يدخله Azure Firewall في الشبكة

- الإبلاغ عن الخطأ: إذا لم يعمل مقياس زمن الانتقال بشكل صحيح، فإنه يبلغ عن قيمة 0 في لوحة معلومات المقاييس، ما يشير إلى فشل التحقيق أو انقطاعه

العوامل التي تؤثر على زمن الانتقال

يمكن أن تؤثر عدة عوامل على زمن انتقال جدار الحماية:

- استخدام عالٍ لوحدة المعالجة المركزية

- معدل النقل العالي أو تحميل نسبة استخدام الشبكة

- مشكلات الشبكات داخل النظام الأساسي ل Azure

فحوصات زمن الانتقال: من ICMP إلى TCP

يستخدم فحص زمن الانتقال حاليا تقنية Ping Mesh من Microsoft، والتي تستند إلى ICMP (بروتوكول رسالة التحكم في الإنترنت). ICMP مناسب لإجراء فحوصات صحية سريعة، مثل طلبات اختبار اتصال، ولكنه قد لا يمثل بدقة حركة مرور التطبيقات في العالم الحقيقي، والتي تعتمد عادة على TCP. ومع ذلك، تعطي فحوصات ICMP الأولوية بشكل مختلف عبر النظام الأساسي Azure، ما يمكن أن يؤدي إلى تباين عبر وحدات SKU. لتقليل هذه الاختلافات، يخطط Azure Firewall للانتقال إلى تحقيقات تستند إلى TCP.

اعتبارات هامة:

- طفرات زمن الانتقال: مع تحقيقات ICMP، تكون الارتفاعات المتقطعة طبيعية وجزءا من السلوك القياسي للشبكة المضيفة. لا تسيء تفسير هذه الارتفاعات كمشكلات في جدار الحماية ما لم تستمر.

- متوسط زمن الانتقال: في المتوسط، يتراوح زمن انتقال Azure Firewall من 1 مللي ثانية إلى 10 مللي ثانية، اعتمادا على جدار الحماية SKU وحجم النشر.

أفضل الممارسات لمراقبة زمن الانتقال

تعيين أساس: إنشاء أساس زمن انتقال في ظل ظروف حركة مرور خفيفة لإجراء مقارنات دقيقة أثناء الاستخدام العادي أو الذروة.

Note

عند إنشاء خط الأساس الخاص بك، توقع ارتفاعات قياسية عرضية بسبب التغييرات الأخيرة في البنية الأساسية. هذه الارتفاعات المؤقتة طبيعية وناتجة عن تعديلات إعداد التقارير المترية، وليست المشكلات الفعلية. أرسل طلب دعم فقط إذا استمرت الارتفاعات بمرور الوقت.

مراقبة الأنماط: توقع ارتفاعات زمن الانتقال العرضية كجزء من العمليات العادية. إذا استمر زمن الانتقال العالي خارج هذه الاختلافات العادية، فقد يشير ذلك إلى مشكلة أعمق تتطلب التحقيق.

حد زمن الانتقال الموصى به: التوجيه الموصى به هو أن زمن الانتقال يجب ألا يتجاوز 3 أضعاف الأساس. إذا تم تجاوز هذا الحد، يوصى بإجراء مزيد من التحقيق.

تحقق من حد القاعدة: تأكد من أن قواعد الشبكة ضمن حد قاعدة 20K. يمكن أن يؤثر تجاوز هذا الحد على الأداء.

إعداد التطبيق الجديد: تحقق من وجود أي تطبيقات تم إلحاقها حديثا يمكن أن تضيف تحميلا كبيرا أو تسبب مشكلات في زمن الانتقال.

طلب الدعم: إذا لاحظت تدهورا مستمرا في زمن الانتقال لا يتوافق مع السلوك المتوقع، ففكر في تقديم تذكرة دعم لمزيد من المساعدة.

أبعاد المقاييس

للحصول على معلومات حول أبعاد القياس، راجع المقاييس متعددة الأبعاد.

تحتوي هذه الخدمة على الأبعاد التالية المقترنة بمقاييسها.

- Protocol

- Reason

- Status

سجلات الموارد

يسرد هذا القسم أنواع سجلات الموارد التي يمكنك جمعها لهذه الخدمة. يسحب القسم من قائمة جميع أنواع فئات سجلات الموارد المدعومة في Azure Monitor.

سجلات الموارد المدعومة ل Microsoft.Network/azureFirewalls

| Category | اسم عرض الفئة | جدول السجل | يدعم خطة السجل الأساسية | يدعم تحويل وقت الاستيعاب | مثال على الاستعلامات | تكاليف التصدير |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

قاعدة تطبيق جدار حماية Azure |

AZFWApplicationRule يحتوي على جميع بيانات سجل قاعدة التطبيق. يؤدي كل تطابق بين مستوى البيانات وقاعدة التطبيق إلى إنشاء إدخال سجل بحزمة مستوى البيانات وسمات القاعدة المتطابقة. |

Yes | Yes | Queries | Yes |

AZFWApplicationRuleAggregation |

تجميع قاعدة شبكة جدار حماية Azure (تحليلات النهج) |

AZFWApplicationRuleAggregation يحتوي على بيانات سجل قاعدة التطبيق المجمعة لتحليلات النهج. |

Yes | Yes | Yes | |

AZFWDnsAdditional |

سجل تتبع تدفق Azure Firewall DNS |

AzureDiagnostics سجلات من موارد Azure متعددة. |

No | No | Queries | Yes |

AZFWDnsQuery |

استعلام Azure Firewall DNS |

AZFWDnsQuery يحتوي على جميع بيانات سجل أحداث وكيل DNS. |

Yes | Yes | Queries | Yes |

AZFWFatFlow |

سجل تدفق الدهون لجدار حماية Azure |

AZFWFatFlow يقوم هذا الاستعلام بإرجاع أعلى التدفقات عبر مثيلات Azure Firewall. يحتوي السجل على معلومات التدفق ومعدل إرسال التاريخ (بالميغابتات في الوحدات الثانية) والفترة الزمنية التي تم فيها تسجيل التدفقات. يرجى اتباع الوثائق لتمكين تسجيل التدفق العلوي وتفاصيل حول كيفية تسجيله. |

Yes | Yes | Queries | Yes |

AZFWFlowTrace |

سجل تتبع تدفق جدار حماية Azure |

AZFWFlowTrace سجلات التدفق عبر مثيلات Azure Firewall. يحتوي السجل على معلومات التدفق والعلامات والفترة الزمنية التي تم فيها تسجيل التدفقات. يرجى اتباع الوثائق لتمكين تسجيل تتبع التدفق وتفاصيل حول كيفية تسجيله. |

Yes | Yes | Queries | Yes |

AZFWFqdnResolveFailure |

فشل دقة Azure Firewall FQDN | No | No | Yes | ||

AZFWIdpsSignature |

توقيع IDPS لجدار حماية Azure |

AZFWIdpsSignature يحتوي على كافة حزم مستوى البيانات التي تمت مطابقتها مع توقيع واحد أو أكثر من توقيعات IDPS. |

Yes | Yes | Queries | Yes |

AZFWNatRule |

قاعدة ترجمة عناوين الشبكة لجدار حماية Azure |

AZFWNatRule يحتوي على جميع بيانات سجل أحداث DNAT (ترجمة عنوان الشبكة الوجهة). يؤدي كل تطابق بين مستوى البيانات وقاعدة DNAT إلى إنشاء إدخال سجل بحزمة مستوى البيانات وسمات القاعدة المتطابقة. |

Yes | Yes | Queries | Yes |

AZFWNatRuleAggregation |

تجميع قاعدة Azure Firewall Nat (تحليلات النهج) |

AZFWNatRuleAggregation يحتوي على بيانات سجل قاعدة NAT المجمعة لتحليلات النهج. |

Yes | Yes | Yes | |

AZFWNetworkRule |

قاعدة شبكة جدار حماية Azure |

AZFWNetworkRule يحتوي على كافة بيانات سجل قاعدة الشبكة. يؤدي كل تطابق بين مستوى البيانات وقاعدة الشبكة إلى إنشاء إدخال سجل بحزمة مستوى البيانات وسمات القاعدة المتطابقة. |

Yes | Yes | Queries | Yes |

AZFWNetworkRuleAggregation |

تجميع قاعدة تطبيق جدار حماية Azure (تحليلات النهج) |

AZFWNetworkRuleAggregation يحتوي على بيانات سجل قاعدة الشبكة المجمعة لتحليلات النهج. |

Yes | Yes | Yes | |

AZFWThreatIntel |

تحليل ذكي للمخاطر في جدار حماية Azure |

AZFWThreatIntel يحتوي على جميع أحداث التحليل الذكي للمخاطر. |

Yes | Yes | Queries | Yes |

AzureFirewallApplicationRule |

قاعدة تطبيق Azure Firewall (تشخيصات Azure القديمة) |

AzureDiagnostics سجلات من موارد Azure متعددة. |

No | No | Queries | No |

AzureFirewallDnsProxy |

وكيل DNS لجدار حماية Azure (تشخيصات Azure القديمة) |

AzureDiagnostics سجلات من موارد Azure متعددة. |

No | No | Queries | No |

AzureFirewallNetworkRule |

قاعدة شبكة جدار حماية Azure (تشخيصات Azure القديمة) |

AzureDiagnostics سجلات من موارد Azure متعددة. |

No | No | Queries | No |

سجلات تتبع تدفق DNS

توفر سجلات تتبع تدفق DNS رؤية أعمق لنشاط DNS، مما يساعد المسؤولين على استكشاف مشكلات الحل وإصلاحها والتحقق من سلوك حركة المرور.

في السابق، كان تسجيل وكيل DNS يقتصر على:

- AZFWDNSQuery - استعلام العميل الأولي

- AZFWInternalFqdnResolutionFailure - فشل حل FQDN

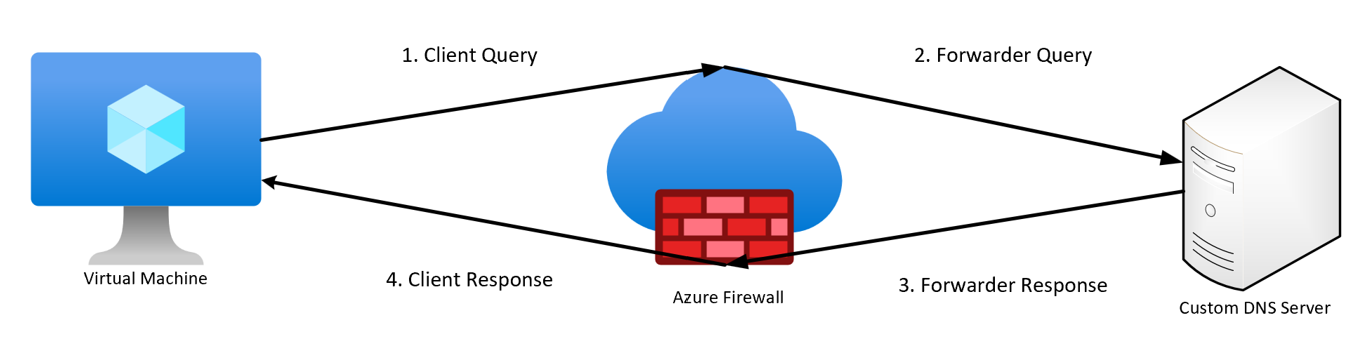

باستخدام سجلات تتبع تدفق DNS، يمكن للمسؤولين تتبع تدفق دقة DNS الكامل من استعلام العميل من خلال جدار حماية Azure كوكيل DNS، إلى خادم DNS الخارجي، والعودة إلى العميل.

مراحل دقة DNS

تسجل السجلات المراحل التالية:

- استعلام العميل: استعلام DNS الأولي المرسل من قبل العميل

- استعلام معيد التوجيه: يقوم جدار حماية Azure بإعادة توجيه الاستعلام إلى خادم DNS خارجي (إن لم يكن مخزنا مؤقتا)

- استجابة معاد التوجيه: استجابة خادم DNS لجدار حماية Azure

- استجابة العميل: الاستجابة النهائية التي تم حلها من Azure Firewall مرة أخرى إلى العميل

يوضح الرسم التخطيطي التالي تمثيلا مرئيا عالي المستوى لتدفق استعلام DNS:

توفر هذه السجلات رؤى قيمة، مثل:

- تم الاستعلام عن خادم DNS

- عناوين IP التي تم حلها

- ما إذا كان قد تم استخدام ذاكرة التخزين المؤقت لجدار حماية Azure

تمكين سجلات تتبع تدفق DNS

قبل إعداد سجلات تتبع تدفق DNS، يجب أولا تمكين الميزة باستخدام Azure PowerShell.

تمكين السجلات (المتطلبات الأساسية)

قم بتشغيل الأوامر التالية في Azure PowerShell، واستبدل العناصر النائبة بقيمك:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $true

Set-AzFirewall -AzureFirewall $firewall

تعطيل السجلات (اختياري)

لتعطيل السجلات، استخدم نفس أمر Azure PowerShell السابق وقم بتعيين القيمة إلى False:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $false

Set-AzFirewall -AzureFirewall $firewall

تكوين سجلات تتبع تدفق DNS ووكيل DNS

استخدم الخطوات التالية لتكوين وكيل DNS وتمكين سجلات تتبع تدفق DNS:

تمكين وكيل DNS:

- انتقل إلى إعدادات Azure Firewall DNS وقم بتمكين وكيل DNS.

- تكوين خادم DNS مخصص أو استخدام Azure DNS الافتراضي.

- انتقل إلى إعدادات DNS للشبكة الظاهرية وقم بتعيين IP الخاص بجدار الحماية كخادم DNS أساسي.

تمكين سجلات تتبع تدفق DNS:

- انتقل إلى Azure Firewall في مدخل Microsoft Azure.

- حدد إعدادات التشخيص ضمن المراقبة.

- اختر إعداد تشخيص موجود أو أنشئ إعدادا جديدا.

- ضمن قسم Log ، حدد DNS Flow Trace Logs.

- اختر وجهتك المرغوبة (تحليلات السجلات أو حساب التخزين).

Note

سجلات تتبع تدفق DNS غير مدعومة مع مركز الأحداث كوجهة.

- احفظ الإعدادات.

اختبار التكوين:

- إنشاء استعلامات DNS من العملاء والتحقق من السجلات في الوجهة المختارة.

فهم السجلات

يتوافق كل إدخال سجل مع مرحلة معينة في عملية تحليل DNS. يصف الجدول التالي أنواع السجلات والحقول الرئيسية:

| النوع | وصف | حقول المفاتيح |

|---|---|---|

Client Query |

استعلام DNS الأولي المرسل من قبل العميل. |

SourceIp: عنوان IP الداخلي للعميل الذي يقوم بطلب DNS، QueryMessage: حمولة استعلام DNS الكاملة، بما في ذلك المجال المطلوب |

Forwarder Query |

يقوم جدار حماية Azure بإعادة توجيه استعلام DNS إلى خادم DNS خارجي (إن لم يكن مخزنا مؤقتا). |

ServerIp: عنوان IP لخادم DNS الخارجي الذي يتلقى الاستعلام، QueryMessage: حمولة استعلام DNS التي تمت إعادة توجيهها، متطابقة أو بناء على طلب العميل |

Forwarder Response |

استجابة خادم DNS لجدار حماية Azure. |

ServerMessage: حمولة استجابة DNS من الخادم الخارجي. AnswerSection: تحتوي على عناوين IP التي تم حلها وCNAMEs وأي نتائج التحقق من صحة DNSSEC (إن أمكن). |

Client Response |

الاستجابة النهائية التي تم حلها من Azure Firewall مرة أخرى إلى العميل. |

ResolvedIp: عنوان IP (أو العناوين) الذي تم حله للمجال الذي تم الاستعلام عنه. ResponseTime: إجمالي الوقت المستغرق لحل الاستعلام، يتم قياسه من طلب العميل إلى الإجابة التي تم إرجاعها |

الحقول أعلاه هي مجموعة فرعية فقط من الحقول المتوفرة في كل إدخال سجل.

الملاحظات الرئيسية:

- إذا تم استخدام ذاكرة التخزين المؤقت DNS، يتم إنشاء إدخالات استعلام العميلواستجابة العميل فقط.

- تتضمن السجلات بيانات التعريف القياسية مثل الطوابع الزمنية وIPs المصدر/الوجهة والبروتوكولات ومحتوى رسالة DNS.

- لتجنب حجم السجل الزائد في البيئات التي تحتوي على العديد من الاستعلامات قصيرة الأجل، قم بتمكين سجلات وكيل DNS الإضافية فقط عند الحاجة إلى استكشاف أخطاء DNS وإصلاحها بشكل أعمق.

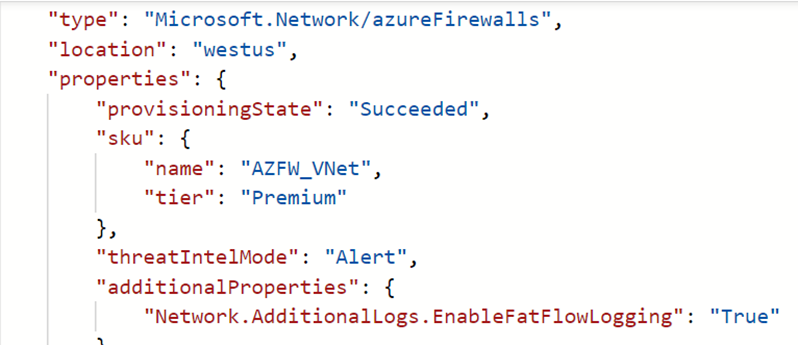

أعلى التدفقات

يعرف سجل التدفقات العليا في الصناعة باسم سجل تدفق الدهون وفي الجدول السابق كسجل تدفق الدهون لجدار حماية Azure. يظهر سجل التدفقات العلوي أهم الاتصالات التي تساهم في أعلى معدل نقل من خلال جدار الحماية.

Tip

تنشيط سجلات أعلى التدفقات فقط عند استكشاف مشكلة معينة وإصلاحها لتجنب الاستخدام المفرط لوحدة المعالجة المركزية لجدار حماية Azure.

يتم تعريف معدل التدفق على أنه معدل نقل البيانات بالميغابتات في الوحدات الثانية. إنه مقياس لكمية البيانات الرقمية التي يمكن إرسالها عبر شبكة في فترة زمنية من خلال جدار الحماية. يتم تشغيل بروتوكول Top Flows بشكل دوري كل ثلاث دقائق. الحد الأدنى الذي يجب اعتباره التدفق الأعلى هو 1 ميغابت في الثانية.

تمكين سجلات أعلى التدفقات

استخدم أوامر Azure PowerShell التالية لتمكين سجلات التدفقات العليا:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

تعطيل سجلات التدفقات العليا

لتعطيل السجلات، استخدم نفس الأمر Azure PowerShell وقم بتعيين القيمة إلى False. على سبيل المثال:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

تحقق من التكوين

هناك طرق متعددة للتحقق من نجاح التحديث. انتقل إلى نظرة عامة على جدار الحماية وحدد طريقة عرض JSON في الزاوية العلوية اليسرى. إليك مثال:

لإنشاء إعداد تشخيص وتمكين جدول خاص بالموارد، راجع إنشاء إعدادات التشخيص في Azure Monitor.

تتبع التدفق

تظهر سجلات جدار الحماية حركة المرور من خلال جدار الحماية في المحاولة الأولى لاتصال TCP، والمعروفة باسم حزمة SYN . ومع ذلك، لا يظهر مثل هذا الإدخال الرحلة الكاملة للحزمة في تأكيد اتصال TCP. ونتيجة لذلك، من الصعب استكشاف الأخطاء وإصلاحها إذا تم إسقاط حزمة أو حدث توجيه غير متماثل. يعالج سجل تتبع تدفق جدار حماية Azure هذا القلق.

Tip

لتجنب الاستخدام المفرط للقرص الناجم عن سجلات تتبع التدفق في جدار حماية Azure مع العديد من الاتصالات قصيرة الأجل، قم بتنشيط السجلات فقط عند استكشاف مشكلة معينة وإصلاحها لأغراض التشخيص.

خصائص تتبع التدفق

يمكن إضافة الخصائص التالية:

SYN-ACK: علامة ACK التي تشير إلى إقرار حزمة SYN.

FIN: العلامة النهائية لتدفق الحزمة الأصلية. لا يتم إرسال أي بيانات أخرى في تدفق TCP.

FIN-ACK: علامة ACK التي تشير إلى إقرار حزمة FIN.

RST: تشير علامة إعادة التعيين إلى أن المرسل الأصلي لا يتلقى المزيد من البيانات.

INVALID (flows): يشير إلى أنه لا يمكن تعريف الحزمة أو ليس لها أي حالة.

على سبيل المثال:

- تهبط حزمة TCP على مثيل مجموعات مقياس الجهاز الظاهري، والذي لا يحتوي على أي محفوظات سابقة لهذه الحزمة

- حزم CheckSum غير الصالحة

- إدخال جدول تعقب الاتصال ممتلئ ولا يمكن قبول الاتصالات الجديدة

- حزم ACK المتأخرة بشكل زائد

تمكين سجلات تتبع التدفق

استخدم أوامر Azure PowerShell التالية لتمكين سجلات تتبع التدفق. بدلا من ذلك، انتقل في المدخل وابحث عن تمكين تسجيل اتصال TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

قد يستغرق هذا التغيير عدة دقائق حتى يصبح ساري المفعول. بمجرد تسجيل الميزة، ضع في اعتبارك إجراء تحديث على Azure Firewall حتى يدخل التغيير حيز التنفيذ على الفور.

التحقق من حالة التسجيل

للتحقق من حالة تسجيل AzResourceProvider، قم بتشغيل أمر Azure PowerShell التالي:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

تعطيل سجلات تتبع التدفق

لتعطيل السجل، استخدم أوامر Azure PowerShell التالية:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableTcpConnectionLogging = $false

Set-AzFirewall -AzureFirewall $firewall

لإنشاء إعداد تشخيص وتمكين جدول خاص بالموارد، راجع إنشاء إعدادات التشخيص في Azure Monitor.

جداول سجلات Azure Monitor

يسرد هذا القسم جداول سجلات Azure Monitor ذات الصلة بهذه الخدمة، والتي تتوفر للاستعلام بواسطة Log Analytics باستخدام استعلامات Kusto. تحتوي الجداول على بيانات سجل الموارد وربما أكثر اعتمادا على ما يتم جمعه وتوجيهه إليها.

جدار حماية Azure Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

سجل النشاط

يسرد الجدول المرتبط العمليات التي يمكن تسجيلها في سجل النشاط لهذه الخدمة. هذه العمليات هي مجموعة فرعية من جميع عمليات موفر الموارد المحتملة في سجل النشاط.

لمزيد من المعلومات حول مخطط إدخالات سجل النشاط، راجع مخطط سجل النشاط.

المحتويات ذات الصلة

- راجع مراقبة جدار حماية Azure للحصول على وصف لمراقبة جدار حماية Azure.

- راجع تعقب تغييرات مجموعة القواعد لاستعلامات Azure Resource Graph التفصيلية لتعقب تعديلات قاعدة جدار الحماية.

- راجع مراقبة موارد Azure باستخدام Azure Monitor للحصول على تفاصيل حول مراقبة موارد Azure.