إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

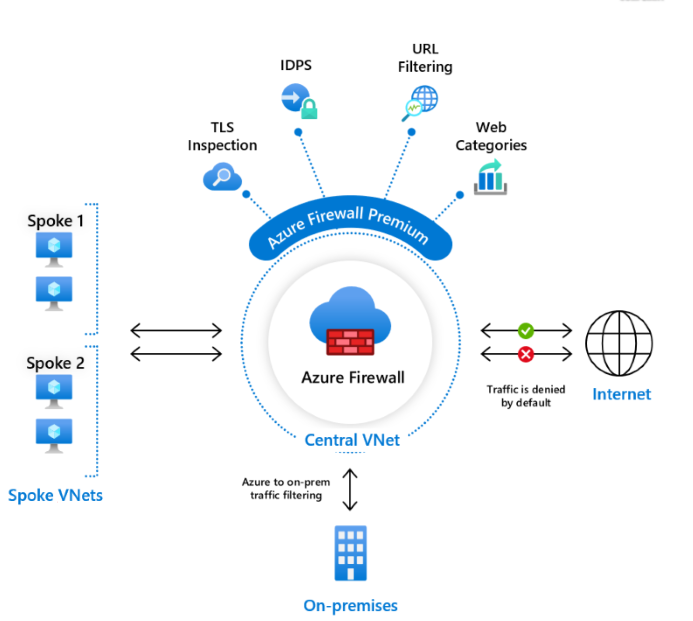

يوفر Azure Firewall Premium حماية متقدمة من التهديدات مناسبة للبيئات شديدة الحساسية والمنظمة، مثل صناعات الدفع والرعاية الصحية.

يوفر هذا الدليل معلومات تنفيذ مفصلة لميزات Azure Firewall Premium. للحصول على مقارنة عالية المستوى لجميع ميزات Azure Firewall عبر وحدات SKU، راجع ميزات Azure Firewall بواسطة SKU.

يمكن للمؤسسات الاستفادة من ميزات Premium SKU مثل فحص IDPS و TLS لمنع البرامج الضارة والفيروسات من الانتشار عبر الشبكات. لتلبية متطلبات الأداء المتزايدة لهذه الميزات، يستخدم Azure Firewall Premium SKU للجهاز الظاهري الأكثر قوة. على غرار وحدة SKU القياسية ، يمكن لوحدة SKU المميزة توسيع نطاق ما يصل إلى 100 جيجابت في الثانية والتكامل مع مناطق التوفر لدعم اتفاقية مستوى الخدمة 99.99%. يتوافق Premium SKU مع متطلبات معايير أمان بيانات صناعة بطاقات الدفع (PCI DSS).

يتضمن Azure Firewall Premium الميزات المتقدمة التالية:

- فحص طبقة النقل الآمنة: فك تشفير نسبة استخدام الشبكة الصادرة، ومعالجتها، ثم إعادة تشفيرها وإرسالها إلى الوجهة.

- IDPS: يراقب أنشطة الشبكة بحثا عن النشاط الضار ، ويسجل المعلومات ، ويبلغ عنها ، ويحظرها اختياريا.

- تصفية عناوين URL: يوسع فلترة FQDN للنظر في عنوان URL بالكامل، بما في ذلك أي مسار إضافي.

- فئات الويب: تسمح للمستخدم أو تمنعها من الوصول إلى فئات مواقع الويب مثل المقامرة أو وسائل التواصل الاجتماعي.

للحصول على مقارنة كاملة للميزات عبر جميع وحدات SKU لجدار حماية Azure، راجع ميزات Azure Firewall حسب SKU.

فحص بروتوكول أمان طبقة النقل

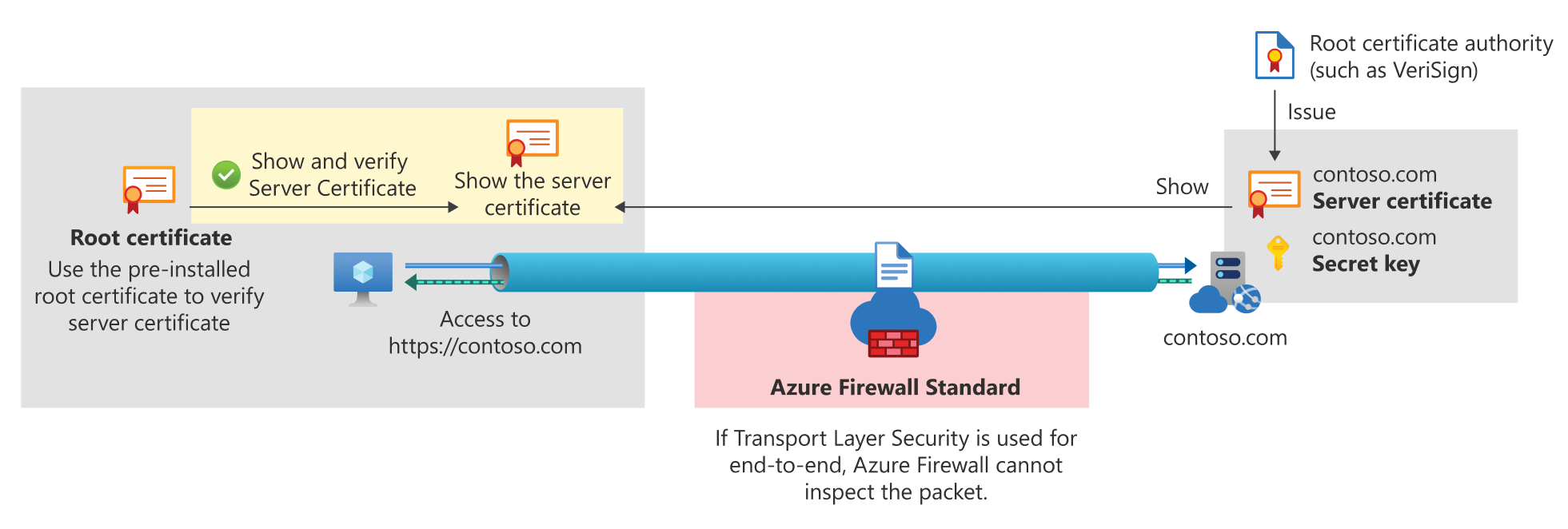

يوفر بروتوكول TLS (أمان طبقة النقل) تشفيرا للخصوصية والتكامل والمصداقية باستخدام الشهادات بين تطبيقات الاتصال. يقوم بتشفير حركة مرور HTTP ، والتي يمكن أن تخفي نشاط المستخدم غير القانوني وحركة المرور الضارة.

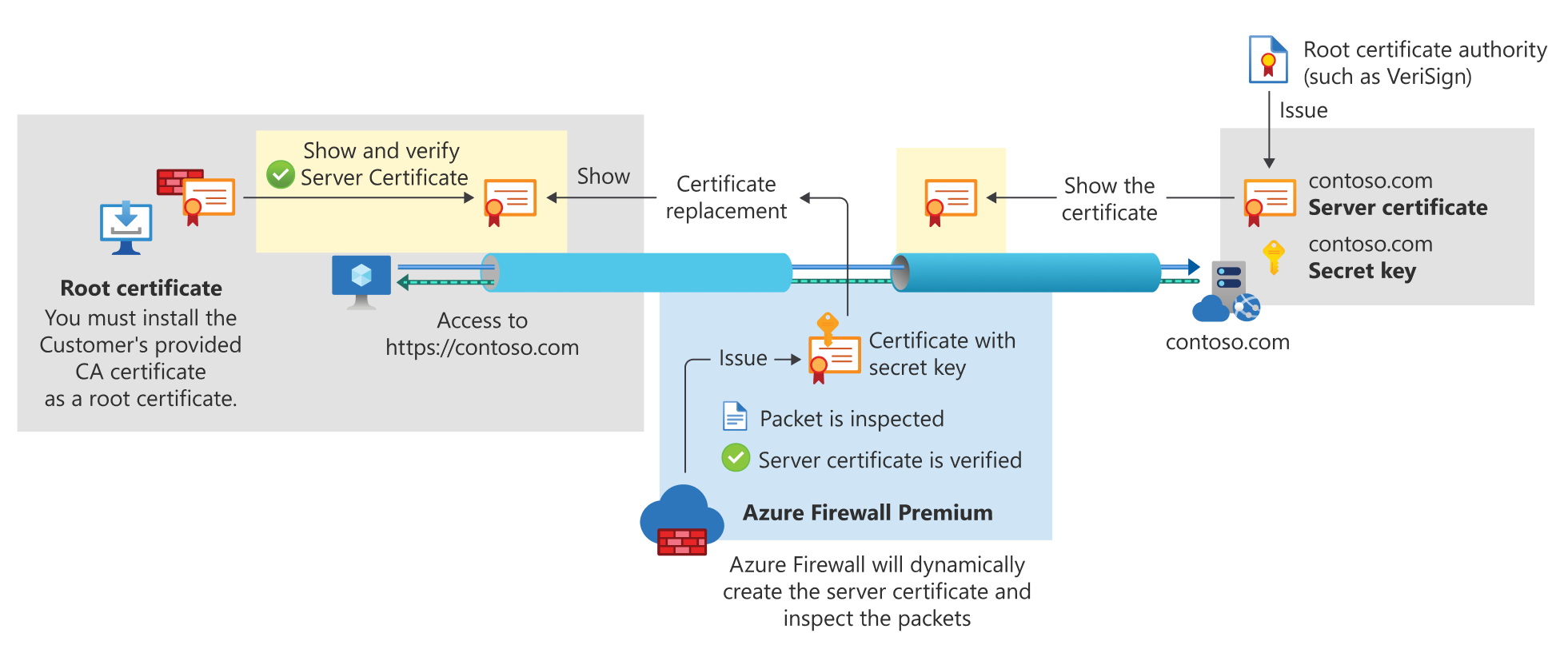

بدون فحص TLS، يتعذر على Azure Firewall رؤية البيانات داخل نفق TLS المشفر، مما يحد من إمكانات الحماية الخاصة به. ومع ذلك، يقوم Azure Firewall Premium بإنهاء اتصالات TLS وفحصها لاكتشاف النشاط الضار في HTTPS وتنبيهه والتخفيف منه. يقوم بإنشاء اتصالي TLS: أحدهما مع خادم الويب والآخر مع العميل. باستخدام شهادة المرجع المصدق التي يوفرها العميل، يقوم بإنشاء شهادة سريعة لاستبدال شهادة خادم الويب ومشاركتها مع العميل لإنشاء اتصال TLS.

جدار حماية Azure بدون فحص TLS:

جدار حماية Azure مع فحص TLS:

يتم دعم حالات الاستخدام التالية مع جدار حماية Azure:

- فحص TLS الصادر: يحمي من نسبة استخدام الشبكة الضارة المرسلة من عميل داخلي مستضاف في Azure إلى الإنترنت.

- فحص TLSEast-West: يحمي أحمال عمل Azure من نسبة استخدام الشبكة الضارة المحتملة المرسلة داخل Azure، بما في ذلك نسبة استخدام الشبكة من/إلى شبكة محلية.

يتم دعم حالة الاستخدام التالية بواسطة جدار حماية تطبيق ويب Azure على بوابة تطبيق Azure:

- فحص TLS الوارد: يحمي الخوادم الداخلية أو التطبيقات المستضافة في Azure من الطلبات الضارة الواردة من الإنترنت أو شبكة خارجية. توفر بوابة التطبيق تشفيرا من طرف إلى طرف.

للاطلاع على معلومات ذات صلة، انظر:

تلميح

تم إيقاف TLS 1.0 و1.1 ولن يتم دعمهما. تم العثور على هذه الإصدارات للخطر. بينما لا يزالون يعملون من أجل التوافق مع الإصدارات السابقة ، لا يوصى بهم. ترحيل إلى TLS 1.2 في أقرب وقت ممكن.

لمعرفة المزيد حول متطلبات شهادة Azure Firewall Premium Intermediate CA، راجع شهادات Azure Firewall Premium.

لمعرفة المزيد حول فحص TLS، راجع إنشاء POC لفحص TLS في جدار حماية Azure.

IDPS

يراقب نظام الكشف عن التسلل ومنع التسلل إلى الشبكة (IDPS) شبكتك بحثا عن النشاط الضار ، ويسجل المعلومات ، ويبلغ عنها ، ويحظرها اختياريا.

يوفر Azure Firewall Premium IDPS المستند إلى التوقيع للكشف السريع عن الهجمات من خلال تحديد أنماط محددة، مثل تسلسلات البايت في نسبة استخدام الشبكة أو تسلسلات التعليمات الضارة المعروفة التي تستخدمها البرامج الضارة. تنطبق توقيعات IDPS هذه على كل من حركة مرور البيانات على مستوى التطبيق والشبكة (الطبقات 3-7). تتم إدارتها بالكامل وتحديثها باستمرار. يمكن تطبيق IDPS على حركة المرور الواردة والتحدث (East-West) والصادرة، بما في ذلك نسبة استخدام الشبكة من/إلى شبكة محلية. يمكنك تكوين نطاقات عناوين IP الخاصة ب IDPS باستخدام ميزة نطاقات IP الخاصة. لمزيد من المعلومات، راجع نطاقات IP الخاصة ب IDPS.

تتضمن تواقيع/مجموعات قواعد Azure Firewall ما يلي:

- ركز على تحديد البرامج الضارة الفعلية والقيادة والتحكم ومجموعات الاستغلال والأنشطة الضارة التي تفوتها الطرق التقليدية.

- أكثر من 67,000 قاعدة في أكثر من 50 فئة ، بما في ذلك أوامر البرامج الضارة والتحكم فيها ، والتصيد الاحتيالي ، وأحصنة طروادة ، والروبوتات ، والأحداث المعلوماتية ، وعمليات الاستغلال ، والثغرات الأمنية ، وبروتوكولات شبكة SCADA ، ونشاط مجموعة أدوات الاستغلال.

- 20 إلى 40+ قواعد جديدة يتم إصدارها يوميا.

- معدل إيجابي كاذب منخفض باستخدام تقنيات متقدمة للكشف عن البرامج الضارة مثل حلقة ملاحظات شبكة المستشعر العالمية.

يكتشف IDPS الهجمات على جميع المنافذ والبروتوكولات لحركة المرور غير المشفرة. لفحص نسبة استخدام الشبكة HTTPS، يمكن ل Azure Firewall استخدام إمكانية فحص TLS لفك تشفير نسبة استخدام الشبكة واكتشاف الأنشطة الضارة بشكل أفضل.

إشعار

للحصول على إرشادات حول تجاوز أوضاع التوقيع والقيود المهمة لتجنب القطرات الصامتة، راجع تجاوز السلوك والقيود.

تسمح لك قائمة تجاوز IDPS باستبعاد عناوين IP ونطاقات وشبكات فرعية معينة من التصفية. لاحظ أن قائمة التجاوز لا تهدف إلى تحسين أداء معدل النقل، حيث لا يزال أداء جدار الحماية خاضعا لحالة الاستخدام الخاصة بك. لمزيد من المعلومات، راجع أداء Azure Firewall.

نطاقات IP الخاصة ب IDPS

في Azure Firewall Premium IDPS، يتم استخدام نطاقات عناوين IP الخاصة لتحديد ما إذا كانت نسبة استخدام الشبكة واردة أو صادرة أو داخلية (East-West). يتم تطبيق كل توقيع على اتجاهات حركة مرور محددة كما هو موضح في جدول قواعد التوقيع. بشكل افتراضي، تعتبر النطاقات المحددة من خلال IANA RFC 1918 فقط عناوين IP خاصة. تعتبر حركة المرور بين نطاقات عناوين IP الخاصة داخلية. يمكنك بسهولة تحرير نطاقات عناوين IP الخاصة أو إزالتها أو إضافتها حسب الحاجة.

قواعد توقيع IDPS

تسمح لك قواعد توقيع IDPS بما يلي:

- قم بتخصيص التوقيعات عن طريق تغيير وضعها إلى معطل أو تنبيه أو تنبيه ورفض. يمكنك تخصيص ما يصل إلى 10,000 قاعدة IDPS.

- على سبيل المثال، إذا تم حظر طلب شرعي بسبب توقيع خاطئ، فيمكنك تعطيل هذا التوقيع باستخدام معرفه من سجلات قواعد الشبكة لحل المشكلة الإيجابية الخاطئة.

- ضبط التوقيعات التي تولد تنبيهات مفرطة ذات أولوية منخفضة لتحسين رؤية التنبيهات ذات الأولوية العالية.

- عرض جميع التوقيعات البالغ عددها 67,000+.

- استخدم البحث الذكي للعثور على التوقيعات حسب السمات، مثل CVE-ID.

تحتوي قواعد توقيع IDPS على الخصائص التالية:

| العمود | الوصف |

|---|---|

| معرف التوقيع | المعرف الداخلي لكل توقيع، يظهر أيضا في سجلات قواعد شبكة Azure Firewall. |

| وضع | يشير إلى ما إذا كان التوقيع نشطا وما إذا كان جدار الحماية يسقط أو ينبه على حركة المرور المطابقة. وسائط: - معطل: لم يتم تمكين التوقيع. - تنبيه: تنبيهات حول حركة المرور المشبوهة. - تنبيه ورفض: تنبيه وحظر حركة المرور المشبوهة. بعض التوقيعات هي "تنبيه فقط" افتراضيا ولكن يمكن تخصيصها إلى "تنبيه ورفض". يتم تحديد وضع التوقيع من خلال: 1. وضع النهج - مشتق من وضع IDPS للنهج. 2. النهج الأصلي - مشتق من وضع IDPS للنهج الأصل. 3. تجاوزها - مخصصة من قبل المستخدم. 4. النظام - اضبطه على "تنبيه فقط" بواسطة النظام نظرا لفئته ، ولكن يمكن تجاوزه. تتوفر تنبيهات IDPS في المدخل عبر استعلام سجل قاعدة الشبكة. |

| الأهمية | يشير إلى احتمال أن يكون التوقيع هجوما فعليا: - منخفض (الأولوية 3): احتمال منخفض ، أحداث إعلامية. - متوسط (الأولوية 2): مشبوه، يتطلب التحقيق. - عالية (الأولوية 1): هجوم شديد ، احتمال كبير. |

| الاتجاه | اتجاه حركة المرور الذي يطبق عليه التوقيع: - الوارد: من الإنترنت إلى نطاق IP الخاص بك. - الصادر: من نطاق IP الخاص بك إلى الإنترنت. - داخلي: ضمن نطاق IP الخاص بك. - داخلي/وارد: من نطاق IP الخاص بك أو الإنترنت إلى نطاق IP الخاص بك. - داخلي/صادر: من نطاق IP الخاص بك إلى نطاق IP الخاص بك أو الإنترنت. - أي: ينطبق على أي اتجاه مروري. |

| Group (المجموعة) | اسم المجموعة الذي ينتمي إليه التوقيع. |

| الوصف | يتضمن: - اسم الفئة: فئة التوقيع. - وصف عالي المستوى. - معرف CVE (اختياري): CVE المقترن. |

| البروتوكول | البروتوكول المرتبط بالتوقيع. |

| منافذ المصدر/الوجهة | المنافذ المقترنة بالتوقيع. |

| آخر تحديث | تاريخ آخر تقديم أو تعديل للتوقيع. |

لمزيد من المعلومات حول IDPS، راجع أخذ IDPS جدار حماية Azure على محرك أقراص اختبار.

تصفية URL

تعمل تصفية عناوين URL على توسيع إمكانية تصفية FQDN لجدار حماية Azure للنظر في عنوان URL بأكمله، مثل www.contoso.com/a/c بدلا من .www.contoso.com

يمكن تطبيق تصفية عناوين URL على كل من زيارات HTTP وHTTPS. عند فحص نسبة استخدام الشبكة HTTPS، يستخدم Azure Firewall Premium إمكانية فحص TLS لفك تشفير نسبة استخدام الشبكة واستخراج عنوان URL الهدف والتحقق مما إذا كان الوصول مسموحا به أم لا. يجب تمكين فحص TLS على مستوى قاعدة التطبيق. بمجرد التمكين، يمكن استخدام عناوين URL لتصفية زيارات HTTPS.

فئات ويب

تسمح فئات الويب للمسؤولين بالسماح للمستخدم بالوصول إلى فئات معينة من مواقع الويب أو رفضه، مثل المقامرة أو وسائل التواصل الاجتماعي. على الرغم من توفر هذه الميزة في كل من Azure Firewall Standard وPremium، فإن Premium SKU يوفر تحكما أكثر دقة من خلال مطابقة الفئات استنادا إلى عنوان URL بالكامل لكل من نسبة استخدام الشبكة HTTP وHTTPS.

تتوفر فئات ويب Azure Firewall Premium فقط في نهج جدار الحماية. تأكد من أن SKU للنهج الخاص بك يطابق SKU لمثيل جدار الحماية الخاص بك. على سبيل المثال، يتطلب مثيل Firewall Premium نهج Firewall Premium.

على سبيل المثال، إذا اعترض Azure Firewall طلب HTTPS ل www.google.com/news:

- يفحص Firewall Standard FQDN فقط ، ويصنف

www.google.comعلى أنه محرك بحث. - يفحص Firewall Premium عنوان URL الكامل ، ويصنف

www.google.com/newsعلى أنه أخبار.

يتم تنظيم الفئات حسب الخطورة تحت المسؤولية ، وعرض النطاق الترددي العالي ، والاستخدام التجاري ، وفقدان الإنتاجية ، والتصفح العام ، وغير مصنف. للحصول على أوصاف مفصلة، راجع فئات ويب Azure Firewall.

تسجيل فئة ويب

يتم تسجيل نسبة استخدام الشبكة التي تمت تصفيتها حسب فئات الويب في سجلات التطبيق. يظهر حقل فئات الويب فقط إذا تم تكوينه بشكل صريح في قواعد تطبيق نهج جدار الحماية. على سبيل المثال، إذا لم ترفض أي قاعدة صراحة محركات البحث وطلبات www.bing.comالمستخدم، يتم عرض رسالة رفض تلقائية فقط.

استثناءات الفئة

يمكنك إنشاء استثناءات لقواعد فئة الويب عن طريق تكوين مجموعات قواعد السماح أو الرفض المنفصلة ذات الأولوية الأعلى. على سبيل المثال، اسمح www.linkedin.com بالأولوية 100 ورفض الشبكات الاجتماعية ذات الأولوية 200 لإنشاء استثناء لفئة الشبكات الاجتماعية .

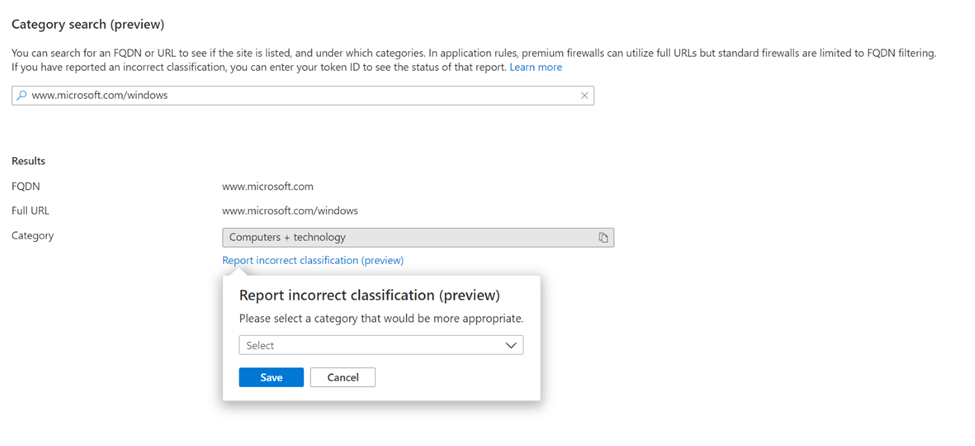

بحث فئة الويب

حدد فئة FQDN أو عنوان URL باستخدام ميزة التحقق من فئة الويب ضمن إعدادات نهج جدار الحماية. يساعد هذا في تحديد قواعد التطبيق لحركة مرور الوجهة.

هام

لاستخدام ميزة التحقق من فئة ويب ، يجب أن يكون لدى المستخدم وصول Microsoft.Network/azureWebCategories/* على مستوى الاشتراك.

تغيير الفئة

ضمن علامة التبويب فئات الويب في إعدادات نهج جدار الحماية، يمكنك طلب تغيير الفئة إذا كنت تعتقد أن FQDN أو عنوان URL يجب أن يكون في فئة مختلفة أو لديك اقتراح ل FQDN أو عنوان URL غير مصنف. بعد إرسال تقرير تغيير الفئة، تتلقى رمزا مميزا لتتبع حالة الطلب.

فئات الويب التي لا تدعم إنهاء TLS

لا يمكن فك تشفير بعض زيارات الويب، مثل البيانات الصحية للموظفين، باستخدام إنهاء طبقة النقل الآمنة لأسباب تتعلق بالخصوصية والامتثال. لا تدعم فئات الويب التالية إنهاء طبقة النقل الآمنة:

- التعليم

- التمويل

- الحكومة

- الصحة والطب

لدعم إنهاء طبقة النقل الآمنة لعناوين URL محددة، يمكنك إضافتها يدويا إلى قواعد التطبيق. على سبيل المثال، أضف www.princeton.edu للسماح لهذا الموقع.

المناطق المدعومة

للحصول على قائمة بالمناطق التي يتوفر فيها Azure Firewall، راجع منتجات Azure المتوفرة حسب المنطقة.