إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

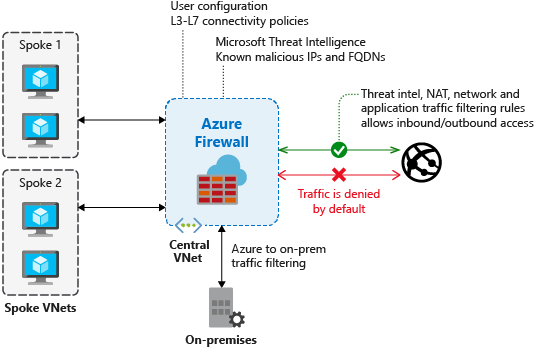

يمكنك تمكين التصفية المستندة إلى التحليل الذكي للمخاطر لجدار الحماية الخاص بك لتنبيه نسبة استخدام الشبكة من/إلى عناوين IP الضارة المعروفة وFQDNs وعناوين URL ورفضها. يتم الحصول على عناوين IP والمجالات وعناوين URL من موجز التحليل الذكي للمخاطر من Microsoft، والذي يتضمن مصادر متعددة بما في ذلك فريق أمان إنترنت لتكنولوجيا المعلومات من Microsoft.

عند تمكين التصفية المستندة إلى التحليل الذكي للتهديدات، يقوم Azure Firewall بتقييم نسبة استخدام الشبكة مقابل قواعد التحليل الذكي للمخاطر قبل تطبيق قواعد NAT أو الشبكة أو التطبيق.

يمكن للمسؤولين تكوين جدار الحماية للعمل في وضع التنبيه فقط أو في وضع التنبيه والرفض عند تشغيل قاعدة التحليل الذكي للتهديدات. بشكل افتراضي، يعمل جدار الحماية في وضع التنبيه فقط. يمكن تعطيل هذا الوضع أو تغييره إلى تنبيه ورفض.

يمكن تعريف القوائم المسموح بها لإعفاء FQDNs أو عناوين IP أو نطاقات أو شبكات فرعية محددة من تصفية التحليل الذكي للتهديدات.

بالنسبة للعمليات المجمعة، يمكن للمسؤولين تحميل ملف CSV يحتوي على عناوين IP والنطاقات والشبكات الفرعية لملء القائمة المسموح بها.

Logs

يعرض مقتطف السجل التالي قاعدة تم تشغيلها:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testing

Outbound testing - Outbound traffic alerts should be a rare occurrence, as it means that your environment is compromised. للمساعدة في اختبار التنبيهات الصادرة التي تعمل، يوجد اختبار FQDN يقوم بتشغيل تنبيه. استخدم

testmaliciousdomain.eastus.cloudapp.azure.comلاختباراتك الصادرة.للتحضير لاختباراتك وللتأكد من عدم حصولك على فشل دقة DNS، قم بتكوين العناصر التالية:

- أضف سجلا وهميا إلى ملف المضيفين على كمبيوتر الاختبار. على سبيل المثال، على كمبيوتر يعمل بنظام Windows، يمكنك إضافة

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comإلىC:\Windows\System32\drivers\etc\hostsالملف. - تأكد من السماح بطلب HTTP/S المختبر باستخدام قاعدة تطبيق، وليس قاعدة شبكة.

- أضف سجلا وهميا إلى ملف المضيفين على كمبيوتر الاختبار. على سبيل المثال، على كمبيوتر يعمل بنظام Windows، يمكنك إضافة

Inbound testing - You can expect to see alerts on incoming traffic if the firewall has DNAT rules configured. سترى تنبيهات حتى إذا كان جدار الحماية يسمح فقط بمصادر محددة على قاعدة DNAT وتم رفض نسبة استخدام الشبكة بخلاف ذلك. لا ينبه Azure Firewall على جميع الماسحات الضوئية المعروفة للمنافذ؛ فقط على الماسحات الضوئية التي تشارك أيضا في نشاط ضار.