إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

التحكم في الوصول إلى الشبكة الصادرة جزء هام من خطة أمان الشبكة بشكل عام. على سبيل المثال، قد تحتاج إلى تقييد الوصول إلى مواقع ويب. أو قد تحتاج إلى تحديد عناوين IP الصادرة والمنافذ التي يمكن الوصول إليها.

إحدى الطرق التي يمكنك التحكم في الوصول إلى شبكة الاتصال الصادرة من شبكة فرعية Azure هي باستخدام جدار حماية Azure وسياسة جدار الحماية. باستخدام Azure جدار الحماية وسياسة جدار الحماية، يمكنك تكوين:

- قواعد التطبيق التي تعرّف أسماء المجالات المؤهلة بالكامل (FQDN)، والتي يمكن الوصول إليها من شبكة فرعية.

- قواعد الشبكة التي تعرّف عنوان المصدر، والبروتوكول، ومنفذ الوجهة، وعنوان الوجهة.

يتم عرض حركة مرور شبكة الاتصال لقواعد جدار الحماية المكونة عند توجيه نسبة استخدام الشبكة إلى جدار الحماية كبوابة الشبكة الفرعية الافتراضية.

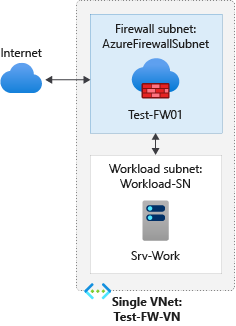

لهذا البرنامج التعليمي، يمكنك إنشاء VNet واحد مبسطة مع اثنتين من الشبكات الفرعية لنشر سهل.

- AzureFirewallSubnet - جدار الحماية في هذه الشبكة الفرعية.

- Workload-SN - خادم حمل العمل في هذه الشبكة الفرعية. مرور شبكة الاتصال هذه الخاصة بالشبكة الفرعية عبر جدار الحماية.

بالنسبة إلى عمليات نشر الإنتاج، يوصى بإنشاء نموذج المحور والدولاب، حيث يكون جدار الحماية في VNet الخاص به. خوادم حمل العمل هي في VNets منظر في نفس المنطقة مع شبكة فرعية واحدة أو أكثر.

في هذا البرنامج التعليمي، تتعلم كيفية:

- إعداد بيئة شبكة اختبار

- نشر جدار حماية وسياسة جدار حماية

- إنشاء مسار افتراضي

- تكوين قاعدة تطبيق للسماح بالوصول لـwww.google.com

- تكوين قاعدة شبكة اتصال للسماح بالوصول إلى خوادم DNS الخارجية

- تكوين قاعدة NAT للسماح لسطح مكتب بعيد بالوصول لخادم الاختبار

- اختبار جدار الحماية

إذا كنت تفضل ذلك، يمكنك إكمال هذا الإجراء باستخدام Azure PowerShell.

المتطلبات الأساسية

في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

إعداد الشبكة

أولاً، إنشاء مجموعة موارد لاحتواء الموارد اللازمة لتوزيع جدار الحماية. ثم إنشاء VNet والشبكات الفرعية وخادم اختبار.

إنشاء مجموعة موارد

تحتوي مجموعة الموارد على كافة الموارد الخاصة بالبرنامج التعليمي.

قم بتسجيل الدخول إلى بوابة Azure.

في قائمة مدخل Microsoft Azure، حدد Resource groups أو ابحث عن Resource groups وحددها من أي صفحة، ثم حدد Create. أدخل أو حدد القيم التالية:

الإعداد القيمة الاشتراك حدد اشتراك Azure الخاص بك. مجموعة الموارد أدخل Test-FW-RG. المنطقة حدد المنطقة. يجب أن تكون جميع الموارد الأخرى التي تقوم بإنشائها في نفس المنطقة. حدد "Review + create".

حدد إنشاء.

إنشاء شبكة افتراضية

سيكون لشبكة VNet شبكتان فرعيتان.

إشعار

حجم الشبكة الفرعية AzureFirewallSubnet هو /26. لمزيد من المعلومات عن حجم الشبكة الفرعية، راجع الأسئلة المتداولة عن Azure Firewall.

في قائمة مدخل Microsoft Azure أو من صفحة الصفحة الرئيسية، حدد إنشاء مورد.

حدد Networking.

ابحث عن Virtual network وحدد Create.

أدخل أو حدد القيم التالية:

الإعداد القيمة الاشتراك حدد اشتراك Azure الخاص بك. مجموعة الموارد حدد Test-FW-RG. الاسم أدخل Test-FW-VN. المنطقة حدد الموقع نفسه الذي استخدمته سابقًا. حدد التالي.

في علامة التبويب الأمان ، حدد التالي.

لأجل IPv4 Address space، اقبل الافتراضي 10.0.0.0/16.

ضمن Subnets، حدد default.

في صفحة Edit subnet ، لغرض الشبكة الفرعية، حدد Azure Firewall.

جدار الحماية سيكون في هذه الشبكة الفرعية، واسم الشبكة الفرعية must أن يكون AzureFirewallSubnet.

بالنسبة إلى عنوان البدء، اكتب 10.0.1.0.

حدد حفظ.

بعد ذلك، إنشاء شبكة فرعية لخادم حمل العمل.

- حدد Add subnet.

- لأجل Subnet name، اكتب Workload-SN.

- بالنسبة إلى عنوان البدء، اكتب 10.0.2.0/24.

- حدد إضافة.

- حدد "Review + create".

- حدد إنشاء.

إنشاء جهاز ظاهري

الآن إنشاء الجهاز الظاهري حمل العمل ووضعه في الشبكة الفرعية Workload-SN.

في قائمة مدخل Microsoft Azure أو من صفحة الصفحة الرئيسية، حدد إنشاء مورد.

حدد Windows Server 2019 Datacenter.

أدخل هذه القيم للجهاز الظاهري أو حددها:

الإعداد القيمة الاشتراك حدد اشتراك Azure الخاص بك. مجموعة الموارد حدد Test-FW-RG. اسم الجهاز الظاهري أدخل Srv-Work. المنطقة حدد الموقع نفسه الذي استخدمته سابقًا. اسم مستخدم أدخل username. كلمة المرور إدخال «password». في Inbound port rules، Public inbound ports، حدد None.

اقبل الإعدادات الافتراضية الأخرى وحدد Next: Disks.

قبول الإعدادات الافتراضية للقرص وتحديد Next: Networking.

تأكد من تحديد Test-FW-VN لشبكة الاتصال الظاهرية والشبكة الفرعية Workload-SN.

بالنسبة لـPublic IP، اخترNone.

اقبل الإعدادات الافتراضية الأخرى وحدد Next: Management.

حدد Next:Monitoring.

حدد Disable لتعطيل تشخيصات التمهيد. اقبل الإعدادات الافتراضية الأخرى وحدد Review + create.

راجع الإعدادات الموجودة في صفحة الملخص، ثم حدد Create.

بعد اكتمال النشر حدد المورد Srv-Work ثم لاحظ عنوان IP الخاص للاستخدام لاحقًا.

نشر جدار الحماية والنهج

نشر جدار الحماية في VNet.

في قائمة مدخل Microsoft Azure أو من صفحة الصفحة الرئيسية، حدد إنشاء مورد.

اكتب firewall في مربع البحث واضغط على Enter .

حدد Firewall ثم حدد إنشاء .

في صفحة إنشاء Firewall ، استخدم الجدول التالي لتكوين جدار الحماية:

الإعداد القيمة الاشتراك حدد اشتراك Azure الخاص بك. مجموعة الموارد حدد Test-FW-RG. الاسم أدخل Test-FW01. المنطقة حدد الموقع نفسه الذي استخدمته سابقًا. إدارة جدار الحماية حدد استخدام نهج جدار الحماية لإدارة جدار الحماية هذا. نهج جدار الحماية حدد Add new، وأدخل fw-test-pol.

حدد نفس المنطقة التي استخدمتها سابقا.اختر شبكة ظاهرية حدد Use existing، ثم حدد Test-FW-VN. عنوان IP العام حدد Add new، وأدخل fw-pip للاسم. قم بإلغاء تحديد خانة الاختيار Enable Firewall Management NIC .

اقبل القيم الافتراضية الأخرى، ثم حدد Next: Tags.

حدّد Next : Review + create.

راجع الملخص، ثم حدد إنشاء لإنشاء جدار الحماية.

قد يستغرق الأمر بضع دقائق حتى إتمام النشر.

بعد اكتمال التوزيع، انتقل إلى مجموعة موارد Test-FW-RG، وحدد جدار الحماية Test-FW01.

لاحظ عنواني IP الخاص والعام لجدار الحماية. ستستخدم هذه العناوين لاحقاً.

إنشاء مسار افتراضي

بالنسبة إلى الشبكة الفرعية Workload-SN، قم بتكوين التوجيه الافتراضي الصادر للانتقال عبر جدار الحماية.

في القائمة المدخل Microsoft Azure، حدد All services أو ابحث عن All services وحددها من أي صفحة.

ضمن الشبكات، حدد Route tables.

حدد إنشاء، ثم أدخل القيم التالية أو حددها:

الإعداد القيمة الاشتراك حدد اشتراك Azure الخاص بك. مجموعة الموارد حدد Test-FW-RG. المنطقة حدد الموقع نفسه الذي استخدمته سابقًا. الاسم أدخل Firewall-route. حدد "Review + create".

حدد إنشاء.

بعد اكتمال التوزيع، حدد «Go to resource».

في صفحة Firewall-route ضمن Settings، حدد Subnets ثم حدد Associate.

بالنسبة للشبكة الظاهرية، حدد Test-FW-VN.

لأجل Subnet، حدد Workload-SN.

حدد موافق.

حدد Routes ثم حدد Add.

بالنسبة إلى Route name، أدخل fw-dg.

بالنسبة لنوع الوجهة ، حدد عناوين IP.

بالنسبة لعناوين IP الوجهة/بادئة نطاقات CIDR، أدخل 0.0.0.0/0.

بالنسبة إلى Next hop type، حدد Virtual appliance.

يعد Azure Firewall في الواقع خدمة مُدارة، لكن الجهاز الظاهري يعمل في هذه الحالة.

بالنسبة إلى عنوان الوثب التالي، أدخل عنوان IP الخاص لجدار الحماية الذي لاحظته سابقا.

حدد إضافة.

تكوين قاعدة تطبيق

هذه هي قاعدة التطبيق التي تسمح بالوصول الصادر إلى www.google.com.

- افتح مجموعة موارد Test-FW-RG ، وحدد نهج جدار الحماية fw-test-pol .

- ضمن Settings، حدد Application rules.

- حدد Add a rule collection.

- بالنسبة للاسم، أدخل App-Coll01.

- بالنسبة للأولوية، أدخل 200.

- بالنسبة لـ Rule collection action، اختر Allow.

- ضمن القواعد، للاسم، أدخل Allow-Google.

- بالنسبة لـ " Source type"، حدد " IP address".

- بالنسبة للمصدر، أدخل 10.0.2.0/24.

- بالنسبة إلى Protocol:port، أدخل http، https.

- لأجل Destination Type، حدد FQDN.

- بالنسبة إلى الوجهة، أدخل

www.google.com - حدد إضافة.

يتضمن جدار حماية Azure مجموعة قواعد مضمنة لأجل FQDNs البنية الأساسية المسموح بها بشكل افتراضي. FQDNs هي خاصة بالمنصة ولا يمكن استخدامها لأغراض أخرى. لمزيد من المعلومات، راجع FQDNs البنية التحتية.

تكوين قاعدة شبكة

هذه هي قاعدة شبكة الاتصال التي تسمح بالوصول الصادر إلى عنواني IP في المنفذ 53 (DNS).

- حدد "Network rules".

- حدد Add a rule collection.

- بالنسبة للاسم، أدخل Net-Coll01.

- بالنسبة للأولوية، أدخل 200.

- بالنسبة لـ Rule collection action، اختر Allow.

- لأجل Rule collection group، اكتب DefaultNetworkRuleCollectionGroup.

- ضمن Rules، للاسم، أدخل Allow-DNS.

- لأجل Source type، حدد IP address.

- بالنسبة للمصدر، أدخل 10.0.2.0/24.

- بالنسبة لـ Protocol، اختر UDP.

- بالنسبة لمنافذ الوجهة، أدخل 53.

- لأجل Destination type، حدد IP address.

- بالنسبة إلى الوجهة، أدخل 209.244.0.3,209.244.0.4.

هذه هي خوادم DNS العامة التي تديرها CenturyLink. - حدد إضافة.

تكوين قاعدة DNAT

تسمح لك هذه القاعدة بتوصيل سطح مكتب بعيد بجهاز Srv-Work الظاهري من خلال جدار الحماية.

- حدد DNAT rules.

- حدد Add a rule collection.

- بالنسبة للاسم، أدخل RDP.

- بالنسبة للأولوية، أدخل 200.

- بالنسبة إلى مجموعة جمع القاعدة، حدد DefaultDnatRuleCollectionGroup.

- ضمن Rules، ل Name، أدخل rdp-nat.

- بالنسبة لـ " Source type"، حدد " IP address".

- بالنسبة للمصدر، أدخل *.

- بالنسبة لـ Protocol، اختر TCP.

- بالنسبة لـ Destination Ports، أدخل 3389.

- بالنسبة إلى الوجهة، أدخل عنوان IP العام لجدار الحماية.

- بالنسبة للنوع المترجم، حدد عنوان IP.

- بالنسبة إلى العنوان المترجم، أدخل عنوان IP الخاص ب Srv-work .

- بانسبة لـ Translated port، أدخل 3389.

- حدد إضافة.

تغيير عنوان DNS الأساسي والثانوي لواجهة شبكة Srv-Work

لأغراض الاختبار في هذا البرنامج التعليمي، عليك تكوين عناوين DNS الأساسي والثانوي الخادم. هذا ليس مطلبا عاما لجدار حماية Azure.

- في قائمة Azure portal، حدد Resource groups، أو ابحث عن Resource groups وحددها من أي صفحة. حدد مجموعة موارد Test-FW-RG.

- حدد واجهة شبكة الاتصال للجهاز الظاهري Srv-Work.

- ضمن Settings، اختر DNS servers.

- ضمن DNS servers، اختر Custom.

- أدخل 209.244.0.3 في مربع النص Add DNS server و209.244.0.4 في مربع النص التالي.

- حدد حفظ.

- أعد تشغيل الجهاز الظاهري Srv-Work.

اختبار جدار الحماية

الآن، اختبر جدار الحماية للتأكد من أنه يعمل كما هو متوقع.

ربط سطح مكتب البعيد بعنوان IP العام لجدار الحماية ثم تسجيل الدخول إلى الجهاز الظاهري Srv-Work.

افتح Microsoft Edge واستعرض للوصول إلى

https://www.google.com.حدد OK>Close على تنبيهات الأمان Internet Explorer.

سترى صفحة Google الرئيسية.

استعرض إلى

https://www.microsoft.com.يجب أن يتم حظرك بواسطة جدار الحماية.

إذن الآن، تحققت من أن قواعد جدار الحماية تعمل:

- يمكنك التصفح للوصول إلى اسمح المجال المؤهل بالكامل (FQDN) المسموح به، ولكن ليس لأي مجالٍ آخر.

- يمكنك حل أسماء DNS باستخدام خادم DNS الخارجي المكون.

تنظيف الموارد

يمكنك الاحتفاظ بموارد جدار الحماية الخاصة بك من أجل البرنامج التعليمي التالي، أو إذا لم تعد هناك حاجة، حذف مجموعة الموارد Test-FW-RG لحذف كافة الموارد المتعلقة بجدار الحماية.