إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على:![]() IoT Edge 1.5

IoT Edge 1.5

هام

IoT Edge 1.5 LTS هو الإصدار المدعوم. IoT Edge 1.4 LTS هو نهاية العمر الافتراضي اعتبارا من 12 نوفمبر 2024. إذا كنت تستخدم إصدارا سابقا، فشاهد تحديث IoT Edge.

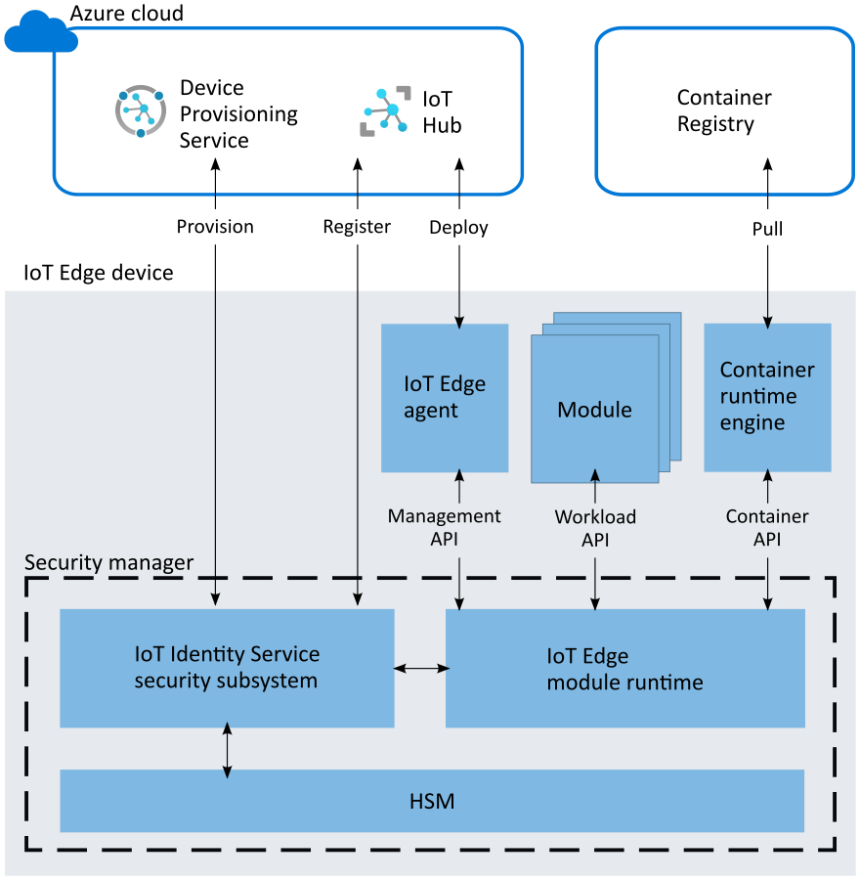

مدير أمان Azure IoT Edge هو نواة أمان محددة جيدا تحمي جهاز IoT Edge ومكوناته عن طريق تجريد أجهزة السيليكون الآمنة. يركز مدير الأمان على تعزيز الأمان ويعطي نقطة تكامل تقنية لمصنعي المعدات الأصلية (OEM).

يقوم مدير الأمان بتجريد أجهزة السيليكون الآمنة على جهاز IoT Edge ويعطي إطار عمل قابل للتوسعة لخدمات أمان إضافية.

يدافع مدير أمان IoT Edge عن سلامة جهاز IoT Edge وعمليات البرامج الخاصة به. إدارة الأمان الانتقالات الثقة من الجذر الأساسي للجهاز الثقة (إذا كان متوفرا) إلى نظام تمهيد تشغيل الكمبيوتر وقت التشغيل IoT Edge ومراقبة العمليات الجارية. يعمل مدير أمان IoT Edge مع أجهزة السيليكون الآمنة (عند توفرها) لتقديم أعلى ضمانات الأمان الممكنة.

يوفر مدير أمان IoT Edge أيضا إطار عمل آمنا لملحقات خدمة الأمان من خلال الوحدات النمطية على مستوى المضيف. تتضمن هذه الخدمات مراقبة الأمان والتحديثات التي تتطلب وكلاء داخل الجهاز مع وصول متميز إلى بعض مكونات الجهاز. يتأكد إطار القابلية للتوسعة من أن عمليات التكامل هذه تدعم دائما أمان النظام العام.

مدير أمان IoT Edge مسؤول عن مهام مثل:

- تمهيد تشغيل جهاز Azure IoT Edge

- التحكم في الوصول إلى جذر الثقة في جهاز الجهاز من خلال خدمات كاتب العدل

- مراقبة تكامل عمليات IoT Edge في وقت التشغيل

- توفير هوية الجهاز وإدارة انتقال الثقة عند الحاجة

- تأكد من تشغيل وكلاء العميل لخدمات مثل Device Update ل IoT Hub وMicrosoft Defender for IoT بأمان

يحتوي مدير أمان IoT Edge على ثلاثة مكونات:

- وقت تشغيل وحدة IoT Edge

- تجريدات وحدة أمان الأجهزة (HSM) من خلال عمليات التنفيذ القياسية مثل PKCS#11 والوحدة النمطية للنظام الأساسي الموثوق به (TPM)

- جذر سيليكون الأجهزة للثقة أو HSM (اختياري، ولكن يوصى به بشدة)

التغييرات في الإصدار 1.2 والإصدارات الأحدث

في الإصدارين 1.0 و1.1 من IoT Edge، يدير مكون يسمى البرنامج الخفي للأمان عمليات الأمان المنطقية لمدير الأمان. في الإصدار 1.2، تنتقل العديد من المسؤوليات الرئيسية إلى النظام الفرعي لأمان Azure IoT Identity Service . بعد انتقال مهام الأمان هذه من البرنامج الخفي للأمان، لا يتناسب اسمه مع دوره. لعكس ما يفعله هذا المكون بشكل أفضل في الإصدار 1.2 والإصدارات الأحدث، تتم إعادة تسميته إلى وقت تشغيل الوحدة النمطية.

وقت تشغيل وحدة IoT Edge

يفوض وقت تشغيل وحدة IoT Edge الثقة من النظام الفرعي لأمان Azure IoT Identity Service لحماية بيئة وقت تشغيل حاوية IoT Edge. إحدى الخدمات، المفوضة الآن إلى Azure IoT Identity Service، هي خدمة تسجيل الشهادة وتجديدها تلقائيا من خلال خادم EST. لمعرفة كيفية عمل هذا وإنشاء نموذج خادم EST تم إنشاؤه لجهاز IoT Edge، جرب البرنامج التعليمي تكوين التسجيل عبر خادم النقل الآمن ل Azure IoT Edge .

وقت تشغيل الوحدة النمطية مسؤول عن عمليات الأمان المنطقية لمدير الأمان. وهو يمثل جزءا كبيرا من قاعدة الحوسبة الموثوق بها لجهاز IoT Edge. يستخدم وقت تشغيل الوحدة النمطية خدمات الأمان من IoT Identity Service، والتي يتم تقويةها بدورها من خلال اختيار الشركة المصنعة للجهاز لوحدة أمان الأجهزة (HSM). نوصي بشدة باستخدام HSMs لتقوية الجهاز.

مبادئ التصميم

يتبع IoT Edge مبدأين أساسيين: زيادة التكامل التشغيلي إلى أقصى حد، وتقليل الانتفاخ والخسارة.

تكبير تكامل البيانات إلى أقصى حد

يعمل وقت تشغيل وحدة IoT Edge بأعلى تكامل ممكن ضمن القدرة الدفاعية لأي جذر معين من أجهزة الثقة. مع التكامل السليم، وجذر الأجهزة الثقة التدابير ويراقب الخفي الأمن بشكل ثابت وفي وقت التشغيل لمقاومة العبث بالبيانات.

يعد الوصول المادي الضار إلى الأجهزة دائما تهديدا في IoT. يلعب جذر الثقة في الأجهزة دورا مهما في الدفاع عن سلامة جهاز IoT Edge. الجذر الخاصة بالأجهزة من الثقة تأتي في نوعين:

- العناصر الآمنة الخاصة بحماية المعلومات الحساسة مثل الأسرار ومفاتيح التشفير.

- تأمين الجيوب لحماية الأسرار مثل المفاتيح وأحمال العمل الحساسة مثل نماذج التعلم الآلي السرية وعمليات القياس.

يوجد نوعان من بيئات التنفيذ لاستخدام جذر الثقة الخاصة بالأجهزة:

- بيئة التنفيذ القياسي أو الغنية (REE) التي تعتمد على استخدام عناصر آمنة خاصة لحماية المعلومات الحساسة.

- بيئة التنفيذ الموثوق بها (TEE) التي تعتمد على استخدام تقنية الجيب الآمنة الخاصة بحماية المعلومات الحساسة وتوفير الحماية لتنفيذ البرامج.

بالنسبة للأجهزة التي تستخدم الجيوب الآمنة كجذر للأجهزة للثقة، يجب أن يكون المنطق الحساس داخل وقت تشغيل وحدة IoT Edge داخل الجيب. يمكن أن تكون الأجزاء غير الحساسة من وقت تشغيل الوحدة النمطية خارج TEE. في جميع الحالات، نوصي بشدة بأن تقوم الشركات المصنعة للتصميم الأصلي (ODM) والشركات المصنعة للمعدات الأصلية (OEM) بتوسيع الثقة من HSM لقياس سلامة وقت تشغيل وحدة IoT Edge والدفاع عنها عند التمهيد ووقت التشغيل.

تصغير الانتفاخ والتموج

مبدأ أساسي آخر لوقت تشغيل الوحدة النمطية IoT Edge هو تقليل الهزال. للحصول على أعلى مستوى من الثقة، يمكن أن يقترن وقت تشغيل وحدة IoT Edge بإحكام بجذر جهاز الثقة ويعمل كتعلم برمجي أصلي. في هذه الحالات، من الشائع تحديث برنامج IoT Edge من خلال جذر الأجهزة لمسارات التحديث الآمنة للثقة بدلا من آليات تحديث نظام التشغيل، والتي يمكن أن تكون صعبة. يوصى بتجديد الأمان لأجهزة IoT، ولكن يمكن لمتطلبات التحديث المفرطة أو حمولات التحديث الكبيرة توسيع سطح التهديد بعدة طرق. على سبيل المثال، قد تميل إلى تخطي بعض التحديثات من أجل زيادة توفر الجهاز إلى أقصى حد. على هذا النحو، تصميم وقت تشغيل وحدة IoT Edge موجز للحفاظ على قاعدة الحوسبة الموثوق بها المعزولة بشكل جيد صغيرة لتشجيع التحديثات المتكررة.

بناء الأنظمة

يستفيد وقت تشغيل وحدة IoT Edge من أي جذر أجهزة متوفر لتكنولوجيا الثقة لتقوية الأمان. كما يتيح للعملية في العالم المنقسم بين بيئة تنفيذ قياسية/غنية (REE) وبيئة تنفيذ موثوق بها (TEE) عندما توفر تقنيات الأجهزة بيئات تنفيذ موثوق بها. تمكن الواجهات الخاصة بالدور المكونات الرئيسية لـ IoT Edge من ضمان تكامل البيانات جهاز IoT Edge وعملياته.

الواجهة الخاصة بالسحابة

تتيح واجهة السحابة الوصول إلى الخدمات السحابية التي تكمل أمان الجهاز. على سبيل المثال، تسمح هذه الواجهة بالوصول إلى خدمة توفير الأجهزة لإدارة دورة حياة هوية الجهاز.

واجهة برمجة تطبيقات الإدارة

يتم استدعاء واجهة برمجة تطبيقات الإدارة بواسطة عامل IoT Edge عند إنشاء/بدء/إيقاف/إزالة وحدة IoT Edge. يخزن وقت تشغيل الوحدة النمطية "التسجيلات" لجميع الوحدات النمطية النشطة. تعين هذه التسجيلات هوية الوحدة النمطية إلى بعض خصائص الوحدة النمطية. على سبيل المثال، تتضمن خصائص الوحدة النمطية هذه معرف العملية (pid) للعملية التي تعمل في الحاوية وتجزئة محتويات حاوية docker.

يتم استخدام هذه الخصائص من قبل واجهة برمجة تطبيقات حمل العمل للتحقق من أن المتصل مصرح به لإجراء ما.

إدارة API مميزة، لا يمكن الاتصال بها إلا من خلال عامل IoT Edge. نظرا لأن وقت تشغيل وحدة IoT Edge يبدأ تشغيل عامل IoT Edge، فإنه يتحقق من أن عامل IoT Edge لم يتم العبث به، ثم يمكنه إنشاء تسجيل ضمني لعامل IoT Edge. تعمل عملية التصديق نفسها التي تستخدمها API حمل العمل أيضًا على تقييد الوصول إلى API الإدارة لعامل IoT Edge فقط.

واجهة برمجة التطبيقات الخاصة بالحاوية

تتفاعل واجهة برمجة التطبيقات الحاوية مع نظام الحاويات المستخدم لإدارة الوحدة النمطية، مثل Moby أو Docker.

واجهة برمجة تطبيقات الخاصة بحمل العمل

واجهة برمجة تطبيقات حمل العمل متاحة للوصول لجميع الوحدات النمطية. وهو يوفر إثبات الهوية، إما كرمز مميز موقع متجذر HSM أو شهادة X509، وحزمة الثقة المقابلة لوحدة نمطية. تحتوي حزمة الثقة على شهادات CA لكافة الخوادم الأخرى التي يجب أن تثق الوحدات النمطية.

يستخدم وقت تشغيل وحدة IoT Edge عملية إثبات لحماية واجهة برمجة التطبيقات هذه. عندما تستدعي وحدة نمطية واجهة برمجة التطبيقات هذه، يحاول وقت تشغيل الوحدة العثور على تسجيل للهوية. إذا نجحت، فإنه يستخدم خصائص التسجيل لقياس الخاصة بالوحدة النمطية. إذا تطابقت نتيجة عملية القياس مع عملية التسجيل، يتم إنشاء إثبات هوية جديد. يتم إرجاع الشهادات الخاصة بالمرجع المصدق (حزمة الثقة) المطابقة إلى الوحدة النمطية. الوحدة النمطية يستخدم هذه الشهادة للاتصال بمركز IoT أو الوحدات النمطية الأخرى أو بدء تشغيل الخادم. عندما يقترب الرمز المميز الموقع أو الشهادة من انتهاء الصلاحية، تقع المسؤولية الخاصة بالوحدة النمطية على طلب شهادة جديدة.

عملية التكامل والصيانة

تحتفظ Microsoft بقاعدة التعليمات البرمجية الرئيسية لوقت تشغيل وحدة IoT Edge وخدمة هوية Azure IoT على GitHub.

عند قراءة قاعدة التعليمات البرمجية ل IoT Edge، تذكر أن وقت تشغيل الوحدة النمطية تطور من البرنامج الخفي للأمان. قد لا تزال قاعدة التعليمات البرمجية تحتوي على مراجع إلى برنامج الأمان الخفي.

عملية التثبيت والتحديثات

تتم إدارة تثبيت وتحديثات وقت تشغيل وحدة IoT Edge من خلال نظام إدارة الحزم لنظام التشغيل. يجب أن توفر أجهزة IoT Edge ذات جذر الثقة في الأجهزة زيادة إضافية في تكامل وقت تشغيل الوحدة النمطية من خلال إدارة دورة حياتها من خلال أنظمة إدارة التمهيد والتحديثات الآمنة. يجب على صانعي الأجهزة استكشاف هذه السبل استنادا إلى القدرات الخاصة بالجهاز الخاصة بهم.

تعيين الإصدار

يتعقب وقت تشغيل IoT Edge إصدار وقت تشغيل وحدة IoT Edge ويبلغه. يتم الإبلاغ عن الإصدار كسمة runtime.platform.version لوحدة عامل IoT Edge التي تم الإبلاغ عنها.

الوحدة النمطية لأمان الأجهزة

يستخدم مدير أمان IoT Edge معايير واجهة الوحدة النمطية للنظام الأساسي الموثوق به ومعايير واجهة PKCS#11 لدمج وحدات أمان الأجهزة (HSMs). تتيح لك هذه المعايير دمج أي HSM تقريبا، بما في ذلك تلك ذات الواجهات الخاصة. استخدم HSMs لتعزيز الأمان.

عملية تأمين جذر السيليكون من أجهزة الثقة

موثوقية نقاط ارتساء السيليكون الآمنة في أجهزة جهاز IoT Edge. يتضمن Secure silicon وحدة النظام الأساسي الموثوق به (TPM) والعنصر الآمن المضمن (eSE) و Arm TrustZone و Intel SGX وتقنيات السيليكون الآمنة المخصصة. يعد استخدام جذر السيليكون الآمن للثقة في الأجهزة أمرا مهما بسبب التهديدات التي تأتي مع الوصول الفعلي إلى أجهزة IoT.

يحدد مدير أمان IoT Edge المكونات التي تحمي أمان وتكامل النظام الأساسي ل Azure IoT Edge ويعزلها من أجل التصلب المخصص. يمكن لصانعي الأجهزة والجهات الخارجية الأخرى استخدام ميزات الأمان المخصصة المتوفرة مع أجهزة أجهزتهم.

تعرف على كيفية تقوية مدير أمان Azure IoT باستخدام الوحدة النمطية للنظام الأساسي الموثوق به (TPM) باستخدام البرامج أو أجهزة TPM الظاهرية:

إنشاء وتوفير جهاز IoT Edge مع TPM ظاهري على Linux أو Linux على Windows.

الخطوات التالية

تعرف على المزيد حول تأمين أجهزة IoT Edge في منشورات المدونة هذه: