إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

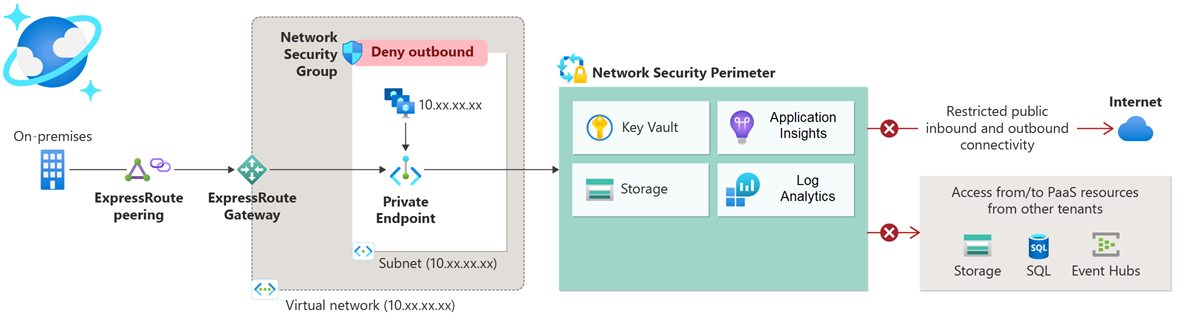

ينشئ محيط أمان شبكة Azure حدودا منطقية للشبكة حول موارد النظام الأساسي كخدمة (PaaS) التي يتم نشرها خارج شبكاتك الظاهرية. يساعدك محيط أمان الشبكة على التحكم في الوصول إلى الشبكة العامة إلى موارد مثل حسابات Azure Storage وAzure Key Vault من خلال إنشاء محيط آمن.

بشكل افتراضي، يقيد محيط أمان الشبكة الوصول العام إلى موارد PaaS داخل الحدود. يمكنك منح استثناءات من خلال قواعد الوصول الصريحة لزيارات الواردة والصادرة. يساعد هذا النهج على منع استخراج البيانات مع الحفاظ على الاتصال الضروري لتطبيقاتك.

للحصول على أنماط الوصول التي تتضمن نسبة استخدام الشبكة من الشبكات الظاهرية إلى موارد PaaS، راجع ما هو Azure Private Link؟.

تتضمن ميزات محيط أمان الشبكة ما يلي:

- مورد للاتصال بالوصول إلى الموارد داخل الأعضاء المحيطين، ما يمنع تسرب البيانات إلى الوجهات غير المصرح بها.

- إدارة الوصول العام الخارجية مع قواعد صريحة لموارد PaaS المرتبطة بالمحيط.

- سجلات الوصول للتدقيق والتوافق.

- تجربة موحدة عبر موارد PaaS.

Important

يتوفر محيط أمان الشبكة الآن بشكل عام في جميع مناطق سحابة Azure العامة. للحصول على معلومات حول الخدمات المدعومة، راجع موارد الارتباط الخاص المدمجة لخدمات PaaS المدعومة."

مكونات محيط أمان الشبكة

يتضمن محيط أمان الشبكة المكونات التالية:

| Component | Description |

|---|---|

| محيط أمان الشبكة | مورد المستوى الأعلى الذي يحدد حدود الشبكة المنطقية لتأمين موارد PaaS. |

| Profile | مجموعة من قواعد الوصول التي تنطبق على الموارد المقترنة بملف التعريف. |

| قاعدة الوصول | القواعد الواردة والصادرة للموارد في محيط للسماح بالوصول خارج المحيط. |

| اقتران الموارد | عضوية المحيط لمورد PaaS. |

| إعدادات التشخيص | مورد الملحق الذي تستضيفه Microsoft Insights لجمع السجلات والمقاييس لجميع الموارد في المحيط. |

Note

للسلامة التنظيمية والمعلوماتية، لا تقم بتضمين أي بيانات تعريف شخصية أو حساسة في قواعد محيط أمان الشبكة أو تكوينات محيط أمان الشبكة الأخرى.

خصائص محيط أمان الشبكة

عند إنشاء محيط أمان الشبكة، يمكنك تحديد الخصائص التالية:

| Property | Description |

|---|---|

| Name | اسماً فريداً ضمن مجموعة الموارد. |

| Location | منطقة Azure مدعومة حيث يوجد المورد. |

| اسم مجموعة الموارد | اسم مجموعة الموارد حيث يجب أن يكون محيط أمان الشبكة موجودا. |

أوضاع الوصول في محيط أمان الشبكة

يضيف المسؤولون موارد PaaS إلى محيط عن طريق إنشاء اقترانات الموارد. يمكن إجراء هذه الاقترانات في وضعين للوصول. أوضاع الوصول هي:

| Mode | Description |

|---|---|

| وضع الانتقال (وضع التعلم سابقا) | - وضع الوصول الافتراضي. - يساعد مسؤولي الشبكة على فهم أنماط الوصول الحالية لموارد PaaS الخاصة بهم. - وضع الاستخدام المستحسن قبل الانتقال إلى الوضع المفروض. |

| الوضع القسري | - يجب أن يضبطها المسؤول. - بشكل افتراضي، يتم رفض جميع الزيارات باستثناء حركة المرور داخل المحيط في هذا الوضع ما لم تكن هناك قاعدة السماح بالوصول. |

تعرف على المزيد حول الانتقال من وضع الانتقال (وضع التعلم سابقا) إلى الوضع المفروض في مقالة الانتقال إلى محيط أمان الشبكة .

لماذا تستخدم محيط أمان الشبكة؟

يوفر محيط أمان الشبكة محيطا آمنا للاتصال بخدمات PaaS المنتشرة خارج الشبكة الظاهرية. يسمح لك بالتحكم في الوصول إلى الشبكة إلى موارد Azure PaaS. تتضمن بعض حالات الاستخدام الشائعة ما يلي:

- إنشاء حدود آمنة حول موارد PaaS.

- منع تسرب البيانات عن طريق ربط موارد PaaS بالمحيط.

- تمكين قواعد الوصول لمنح الوصول خارج المحيط الآمن.

- إدارة قواعد الوصول لجميع موارد PaaS داخل محيط أمان الشبكة في جزء واحد من الزجاج.

- تمكين إعدادات التشخيص لإنشاء سجلات الوصول لموارد PaaS داخل محيط التدقيق والامتثال.

- السماح بنسبة استخدام الشبكة لنقطة النهاية الخاصة دون الحاجة إلى قواعد وصول صريحة.

كيف يعمل محيط أمان الشبكة؟

عند إنشاء محيط أمان الشبكة وربط موارد PaaS بالمحيط في الوضع المفروض، يتم رفض جميع حركة المرور العامة بشكل افتراضي، وبالتالي منع تسرب البيانات خارج المحيط.

يمكن استخدام قواعد الوصول للموافقة على نسبة استخدام الشبكة العامة الواردة والصادرة خارج المحيط. يمكن الموافقة على الوصول العام الوارد باستخدام سمات الشبكة والهوية للعميل مثل عناوين IP المصدر والاشتراكات. يمكن الموافقة على الوصول الصادر العام باستخدام FQDNs (أسماء المجالات المؤهلة بالكامل) للوجهات الخارجية.

على سبيل المثال، عند إنشاء محيط أمان الشبكة وإقران مجموعة من موارد PaaS بالمحيط مثل Azure Key Vault وAzure Storage في الوضع الإجباري، يتم رفض جميع نسبة استخدام الشبكة العامة الواردة والصادرة من موارد PaaS هذه بشكل افتراضي. للسماح بأي وصول خارج المحيط، يمكن إنشاء قواعد الوصول الضرورية. داخل نفس المحيط، يمكن إنشاء ملفات التعريف لتجميع موارد PaaS مع مجموعة مماثلة من متطلبات الوصول الواردة والصادرة.

موارد الارتباط الخاص المإلحاقة

مورد الارتباط الخاص المدرك لأمان الشبكة هو مورد PaaS يمكن ربطه بمحيط أمان الشبكة. حاليا قائمة موارد الارتباط الخاص المإلحاق كما يلي:

| اسم مورد الارتباط الخاص | نوع المورد | Resources | التوافر |

|---|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

مساحة عمل Log Analytics، Application Insights، Alerts، Notification Service | متوفر بشكل عام |

| البحث باستخدام الذكاء الاصطناعي في Azure | Microsoft.Search/searchServices | متوفر بشكل عام | |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | معاينة عامة | |

| مراكز الأحداث | Microsoft.EventHub/namespaces | متوفر بشكل عام | |

| خزنة المفاتيح | Microsoft.KeyVault/vaults | متوفر بشكل عام | |

| قاعدة بيانات SQL | Microsoft.Sql/servers | معاينة عامة | |

| Storage | Microsoft.Storage/storageAccounts | متوفر بشكل عام | |

| خدمة Azure OpenAI | Microsoft.CognitiveServices(kind="OpenAI") | معاينة عامة | |

| مايكروسوفت فاوندري | Microsoft.CognitiveServices(kind="AIServices") | متوفر بشكل عام |

Important

الخدمات المضمنة التالية في المعاينة العامة باستخدام محيط أمان الشبكة:

- Cosmos DB

- قاعدة بيانات SQL

- خدمة Azure Open الذكاء الاصطناعي

يتم توفير هذه المعاينات بدون اتفاقية مستوى الخدمة، ولا يوصى بها لأحمال عمل الإنتاج. بعض الميزات ربما لا تكون مدعمة أو بها بعض القدرات المقيدة. لمزيد من المعلومات، راجع شروط الاستخدام التكميلية لمعاينات Microsoft Azure.

Note

راجع وثائق مورد الارتباط الخاص المعني للحصول على معلومات حول السيناريوهات غير المدعومة حاليا.

أنواع قواعد الوصول المدعومة

يدعم محيط أمان الشبكة أنواع قواعد الوصول التالية:

| Direction | نوع قاعدة الوصول |

|---|---|

| Inbound | القواعد المستندة إلى الاشتراك |

| Inbound | القواعد المستندة إلى IP (تحقق من موارد الارتباط الخاص المدمجة المعنية لدعم الإصدار 6) |

| Outbound | القواعد المستندة إلى FQDN |

Note

لا تدعم نسبة استخدام الشبكة داخل المحيط وقواعد الوصول الوارد المستندة إلى الاشتراك المصادقة عبر الرمز المميز لتوقيع الوصول المشترك (SAS). في هذه السيناريوهات، يتم رفض الطلبات التي تستخدم رمز SAS المميز وتعرض خطأ في المصادقة. استخدم طريقة مصادقة بديلة مدعومة لكل مورد محدد.

قيود محيط أمان الشبكة

قيود التسجيل

محيط أمان الشبكة متاح حاليا في جميع مناطق سحابة Azure العامة. ومع ذلك، أثناء تمكين سجلات الوصول لمحيط أمان الشبكة، يجب أن تكون مساحة عمل Log Analytics المرتبطة بمحيط أمان الشبكة موجودة في إحدى المناطق المدعومة من Azure Monitor.

Note

بالنسبة لسجلات موارد PaaS، استخدم مساحة عمل Log Analytics أو التخزين أو مركز الأحداث كوجهة السجل المقترنة بنفس محيط مورد PaaS.

قيود المقياس

يمكن استخدام وظيفة محيط أمان الشبكة لدعم عمليات نشر موارد PaaS مع عناصر تحكم الشبكة العامة الشائعة مع قيود المقياس التالية:

| Limitation | Description |

|---|---|

| عدد محيطات أمان الشبكة | مدعوم حتى 100 كحد موصى به لكل اشتراك. |

| ملفات التعريف لكل محيط أمان للشبكة | مدعوم حتى 200 كحد موصى به. |

| عدد عناصر القاعدة لكل ملف تعريف | مدعوم حتى 200 للواردة والصادرة لكل منها كحد أقصى. |

| عدد موارد PaaS عبر الاشتراكات المرتبطة بنفس محيط أمان الشبكة | مدعوم حتى 1000 كحد موصى به. |

قيود أخرى

يحتوي محيط أمان الشبكة على قيود أخرى على النحو التالي:

| Limitation/Issue | Description |

|---|---|

| الحقل المفقود في سجلات الوصول إلى محيط أمان الشبكة | يمكن تجميع سجلات الوصول إلى محيط أمن الشبكة. إذا كانت الحقول 'count' و'timeGeneratedEndTime' مفقودة، ففكر في عدد التجميعات ك 1. |

| فشل عمليات إنشاء الاقتران من خلال SDK مع مشكلة في الإذن | 'الحالة: 403 (ممنوع)؛ قد يتم استقبال رمز الخطأ: AuthorizationFailed' أثناء تنفيذ الإجراء 'Microsoft.Network/locations/networkSecurityPerimeterOperationStatuses/read' عبر النطاق '/subscriptions/xyz/providers/Microsoft.Network/locations/xyz/networkSecurityPerimeterOperationStatuses/xyz'. حتى الإصلاح، استخدم الإذن "Microsoft.Network/locations/*/read" أو استخدم WaitUntil.Started في CreateOrUpdateAsync SDK API لإنشاء الاقتران. |

| لا يمكن أن تزيد أسماء الموارد عن 44 حرفا لدعم محيط أمان الشبكة | يحتوي اقتران مورد محيط أمان الشبكة الذي تم إنشاؤه من مدخل Microsoft Azure على التنسيق {resourceName}-{perimeter-guid}. للمحاذاة مع حقل اسم المتطلب لا يمكن أن يحتوي على أكثر من 80 حرفا، يجب أن تقتصر أسماء الموارد على 44 حرفا. |

| نسبة استخدام الشبكة لنقطة نهاية الخدمة غير مدعومة. | يوصى باستخدام نقاط النهاية الخاصة ل IaaS لاتصال PaaS. حاليا، يمكن رفض حركة مرور نقطة نهاية الخدمة حتى عندما تسمح قاعدة واردة ب 0.0.0.0/0. |

Note

راجع وثائق PaaS الفردية لمعرفة القيود الخاصة بكل خدمة.