إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توفر هذه المقالة معلومات الخلفية والخطوات لتكوين مفتاح مدار من قبل العميل (CMK) ل Microsoft Sentinel. جميع البيانات المخزنة في Microsoft Sentinel مشفرة بالفعل بواسطة Microsoft في جميع موارد التخزين ذات الصلة. يوفر CMK طبقة إضافية من الحماية باستخدام مفتاح تشفير تم إنشاؤه وامتلاكه من قبلك وتخزينه في Azure Key Vault.

Prerequisites

- تكوين مجموعة مخصصة ل Log Analytics مع مستوى التزام 100 غيغابايت/يوم على الأقل. عند ربط مساحات عمل متعددة بنفس المجموعة المخصصة، فإنها تشترك في نفس المفتاح المدار من قبل العميل. تعرف على تسعير نظام المجموعة المخصص ل Log Analytics.

- قم بتكوين CMK على نظام المجموعة المخصص وربط مساحة العمل الخاصة بك بتلك المجموعة. تعرف على خطوات توفير CMK في Azure Monitor.

Considerations

يتم دعم إلحاق مساحة عمل CMK ب Microsoft Sentinel فقط عبر واجهة برمجة تطبيقات REST وAzure CLI، وليس عبر مدخل Microsoft Azure. قوالب Azure Resource Manager (قوالب ARM) حالياً غير مدعمة لإلحاق CMK.

في الحالات التالية، يتم تشفير بيانات مساحة العمل والسجلات التي تم استيعابها باستخدام CMK، بينما يتم تشفير بيانات Microsoft Sentinel الأخرى، بما في ذلك محتوى الأمان مثل قواعد التحليلات، ولكن أيضا التنبيهات والحوادث والمزيد، باستخدام المفاتيح المدارة من Microsoft:

- تمكين CMK على مساحة عمل مضمنة بالفعل في Microsoft Sentinel.

- تمكين CMK على نظام مجموعة يحتوي على مساحات عمل ممكنة ل Microsoft Sentinel.

- ربط مساحة عمل غير CMK ممكنة ل Microsoft Sentinel بنظام مجموعة ممكن ل CMK.

التغييرات التالية المتعلقة ب CMK غير مدعومة لأنها قد تؤدي إلى سلوك غير معرف ومشكك:

- تعطيل CMK على مساحة عمل تم إلحاقها بالفعل بـ Microsoft Sentinel.

- تعيين مساحة عمل تم إعدادها بواسطة Sentinel وممكنة بواسطة CMK كمساحة عمل غير CMK عن طريق إلغاء ربطها من نظام المجموعة المخصص الذي يدعم CMK.

- تعطيل CMK على نظام مجموعة مخصص لـ Log Analytics ممكّن بواسطة CMK.

إذا قمت بإلحاق مساحة العمل الممكنة ب Microsoft Sentinel في مدخل Defender، فستظل بيانات/سجلات مساحة العمل التي تم استيعابها مشفرة باستخدام CMK. لا يتم تشفير البيانات الأخرى باستخدام CMK وتستخدم مفتاحا تديره Microsoft.

يدعم Microsoft Sentinel الهويات المُعيّنة من قبل النظام في تكوين CMK. لذلك، يجب أن تكون هوية مجموعة Log Analytics المخصصة من النوع المعين من قبل النظام . نوصي باستخدام الهوية التي يتم تعيينها تلقائياً إلى نظام مجموعة Log Analytics عند إنشائها.

تغيير المفتاح المدار من قبل العميل إلى مفتاح آخر (مع URI آخر) غير مدعوم حاليا. يجب تغيير المفتاح عن طريق تدويره.

قبل إجراء أي تغييرات CMK على مساحة عمل إنتاج أو إلى مجموعة Log Analytics، اتصل بمجموعة منتجات Microsoft Sentinel.

كيف يعمل CMK

يستخدم حل Microsoft Sentinel مجموعة Log Analytics مخصصة لجمع السجلات والميزات. كجزء من تكوين Microsoft Sentinel CMK، يجب تكوين إعدادات CMK على نظام مجموعة Log Analytics المخصصة ذات الصلة. يتم أيضا تشفير البيانات المحفوظة بواسطة Microsoft Sentinel في موارد التخزين بخلاف Log Analytics باستخدام المفتاح المدار من قبل العميل الذي تم تكوينه لمجموعة Log Analytics المخصصة.

لمزيد من المعلومات، راجع:

Note

إذا قمت بتمكين CMK على Microsoft Sentinel، فلن يتم تمكين أي ميزات معاينة عامة لا تدعم CMK.

Enable CMK

لتوفير CMK، اتبع الخطوات التالية:

- تأكد من أن لديك مساحة عمل Log Analytics، وأنه مرتبط بمجموعة مخصصة يتم تمكين CMK عليها. (See Prerequisites.)

- التسجيل في موفر موارد Azure Cosmos DB.

- إضافة نُهج وصول إلى مثيل Azure Key Vault.

- إلحاق مساحة العمل ب Microsoft Sentinel عبر واجهة برمجة تطبيقات الإلحاق.

- اتصل بمجموعة منتجات Microsoft Sentinel لتأكيد الإعداد.

الخطوة 1: تكوين CMK على مساحة عمل Log Analytics على مجموعة مخصصة

كما هو مذكور في المتطلبات الأساسية، لإلحاق مساحة عمل Log Analytics باستخدام CMK إلى Microsoft Sentinel، يجب أولا ربط مساحة العمل هذه بمجموعة Log Analytics مخصصة يتم تمكين CMK عليها. سيستخدم Microsoft Sentinel نفس المفتاح المستخدم من قبل نظام المجموعة المخصص. اتبع الإرشادات الموجودة في تكوين المفتاح المدار بواسطة العميل في Azure Monitor لإنشاء مساحة عمل CMK التي يتم استخدامها كمساحة عمل Microsoft Sentinel في الخطوات التالية.

الخطوة 2: تسجيل موفر موارد Azure Cosmos DB

يعمل Microsoft Sentinel مع Azure Cosmos DB كمورد تخزين إضافي. تأكد من التسجيل في موفر موارد Azure Cosmos DB قبل إلحاق مساحة عمل CMK ب Microsoft Sentinel.

اتبع الإرشادات لتسجيل موفر موارد Azure Cosmos DB لاشتراك Azure الخاص بك.

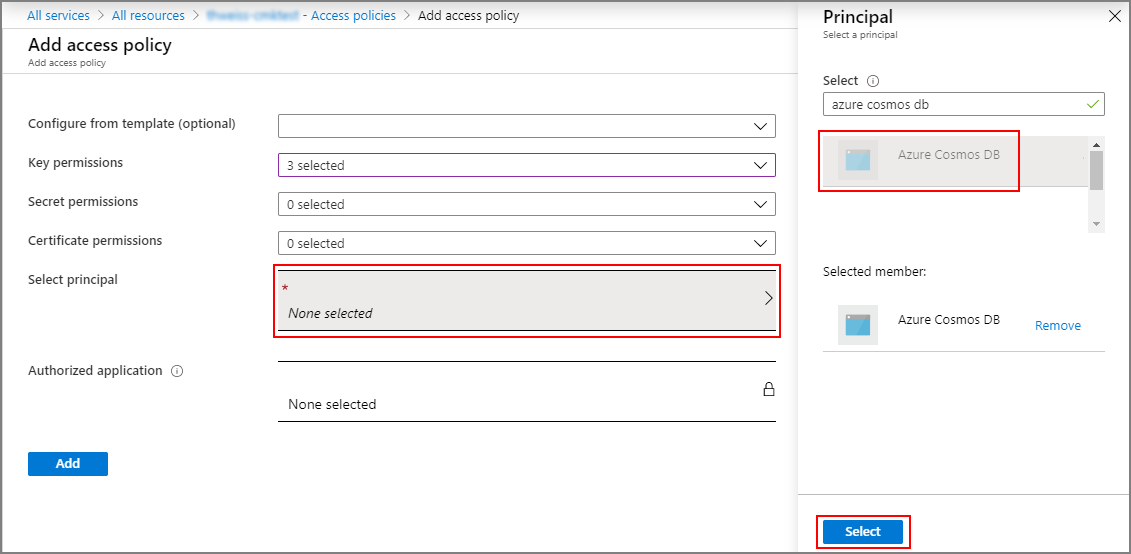

الخطوة 3: إضافة نهج وصول إلى مثيل Azure Key Vault

أضف نهج وصول يسمح ل Azure Cosmos DB بالوصول إلى مثيل Azure Key Vault المرتبط بمجموعة Log Analytics المخصصة (سيتم استخدام نفس المفتاح من قبل Microsoft Sentinel).

اتبع الإرشادات هنا لإضافة نهج وصول إلى مثيل Azure Key Vault باستخدام أساس Azure Cosmos DB.

الخطوة 4: إلحاق مساحة العمل ب Microsoft Sentinel عبر واجهة برمجة تطبيقات الإلحاق

إلحاق مساحة العمل التي تم تمكين CMK بها إلى Microsoft Sentinel عبر واجهة برمجة تطبيقات الإلحاق باستخدام الخاصية customerManagedKey ك true. لمزيد من السياق حول واجهة برمجة تطبيقات الإعداد، راجع هذا المستند في مستودع Microsoft Sentinel GitHub.

على سبيل المثال، URI التالي والنص الأساسي للطلب هو استدعاء صالح لإلحاق مساحة عمل ب Microsoft Sentinel عند إرسال معلمات URI المناسبة ورمز التخويل المميز.

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

Request body

{

"properties": {

"customerManagedKey": true

}

}

الخطوة 5: اتصل بمجموعة منتجات Microsoft Sentinel لتأكيد الإعداد

وأخيرا، تأكد من حالة الإعداد لمساحة العمل التي تدعم CMK عن طريق الاتصال بمجموعة منتجات Microsoft Sentinel.

تشفير المفتاح أو إبطال المفتاح أو حذفه

إذا قام مستخدم بإبطال مفتاح تشفير المفتاح (CMK)، إما عن طريق حذفه أو إزالة الوصول إلى نظام المجموعة المخصص وموفر موارد Azure Cosmos DB، فإن Microsoft Sentinel يكرم التغيير ويتصرف كما لو لم تعد البيانات متوفرة، في غضون ساعة واحدة. عند هذه النقطة، يتم منع أي عملية تستخدم موارد التخزين المستمرة مثل استيعاب البيانات وتغييرات التكوين المستمرة وإنشاء الحدث. لا يتم حذف البيانات المخزنة مسبقا ولكن لا يزال يتعذر الوصول إليها. تخضع البيانات التي يتعذر الوصول إليها لنهج استبقاء البيانات ويتم إزالتها وفقا لتلك السياسة.

العملية الوحيدة الممكنة بعد إبطال مفتاح التشفير أو حذفه هي حذف الحساب.

إذا تمت استعادة الوصول بعد الإبطال، يقوم Microsoft Sentinel باستعادة الوصول إلى البيانات في غضون ساعة.

يمكن إبطال الوصول إلى البيانات عن طريق تعطيل المفتاح المدار من قبل العميل في مخزن المفاتيح، أو حذف نهج الوصول إلى المفتاح، لكل من مجموعة Log Analytics المخصصة وAzure Cosmos DB. إبطال الوصول عن طريق إزالة المفتاح من مجموعة Log Analytics المخصصة، أو عن طريق إزالة الهوية المقترنة بمجموعة Log Analytics المخصصة غير مدعومة.

لفهم المزيد حول كيفية عمل إبطال المفاتيح في Azure Monitor، راجع إبطال AZURE Monitor CMK.

التغيير التلقائي للمفاتيح المُدارة من قبل العميل

يدعم كل من Microsoft Sentinel وLog Analytics التغيير التلقائي للمفاتيح. عندما يقوم مستخدم بإجراء التغيير التلقائي للمفاتيح في Key Vault، يدعم Microsoft Sentinel المفتاح الجديد في غضون ساعة.

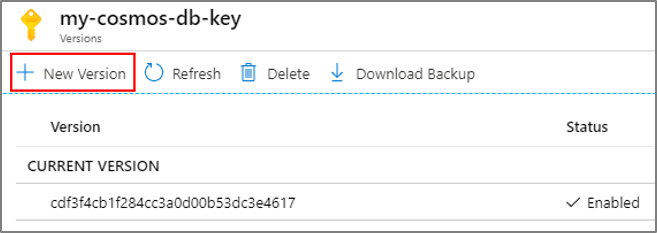

في Azure Key Vault، قم بإجراء تدوير المفتاح عن طريق إنشاء إصدار جديد من المفتاح:

تعطيل الإصدار السابق من المفتاح بعد 24 ساعة، أو بعد سجلات تدقيق Azure Key Vault لم تعد تظهر أي نشاط يستخدم الإصدار السابق.

بعد التغيير التلقائي للمفاتيح، يجب عليك تحديث مورد نظام مجموعة Log Analytics المخصص بشكل صريح في Log Analytics باستخدام إصدار مفتاح Azure Key Vault الجديد. لمزيد من المعلومات، راجع استدارة Azure Monitor CMK.

استبدال مفتاح مُدار بواسطة العميل

لا يدعم Microsoft Sentinel استبدال مفتاح يديره العميل. يجب استخدام إمكانية تدوير المفتاح بدلا من ذلك.

Next steps

في هذا المستند، تعلمت كيفية إعداد مفتاح مُدار بواسطة العميل في Microsoft Sentinel. راجع المقالات التالية للتعرُّف على المزيد حول Microsoft Azure Sentinel:

- تعرف على كيفية الحصول على رؤية لبياناتك والتهديدات المحتملة.

- ابدأ في اكتشاف التهديدات باستخدام Microsoft Sentinel.

- استخدم المصنفات لمراقبة بياناتك.