إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

الوثيقة التالية تصف أنماط توجيه مختلفة يمكنك استخدامها بنية التوجيه عبر شبكة WAN الافتراضية لفحص حركة المرور المرتبطة بالإنترنت.

خلفية

يتيح لك نية التوجيه الافتراضي WAN إرسال حركة المرور الخاصة والإنترنت إلى حلول أمنية منشورة في مركز Virtual WAN.

يلخص الجدول التالي الوضعين المختلفين اللذين يحددان كيف يقوم Virtual WAN بفحص وتوجيه حركة المرور المرتبطة بالإنترنت:

| وضع | حركة الإنترنت |

|---|---|

| الوصول المباشر | تم توجيهها مباشرة إلى الإنترنت بعد الفحص. |

| النفق القسري | يتم توجيهها عبر مسار القفزة التالية المحددة (مسار 0.0.0.0/0 تم تعلمه من الموقع، من جهاز افتراضي للشبكة (NVA) أو من شبكة WAN الافتراضية) بعد الفحص. إذا لم يتم تعلم أي مسار 0.0.0.0/0 من المسار المحلي، أو من NVA أو مسار ثابت على اتصال الشبكة الافتراضية، يتم حظر حركة المرور المرتبطة بالإنترنت. |

Availability

يصف هذا القسم توفر الوصول المباشر ووضع النفق القسري . تأكد من فهم الفرق بين الوضعين وتحقق من القسم المتعلق بالتكوين الذي تريده.

الوصول المباشر

يوضح الجدول التالي حالة توفر تأمين الوصول إلى الإنترنت مع الوصول المباشر من خلال إعداد سياسة توجيه الإنترنت.

| حل الأمان | الحالة |

|---|---|

| Azure Firewall | متوفر بشكل عام في Azure Public وAzure Government Clouds. |

| جدار الحماية NVA في مركز Virtual WAN | متوفر بشكل عام في Azure Public Cloud |

| البرمجيات كخدمة في مركز WAN الافتراضي | متوفر بشكل عام في Azure Public Cloud |

النفق القسري

يوضح الجدول التالي حالة توفر تأمين الوصول إلى الإنترنت مع النفق القسري من خلال تكوين سياسة التوجيه الخاصة.

مهم

يتم نشر تكوين محاور WAN الافتراضية في وضع النفق الإجباري تدريجيا في جميع مناطق Azure. القائمة الحالية للمناطق المتاحة هي: أستراليا الوسطى، جنوب البرازيل، وسط الهند، شرق آسيا، شرق الولايات المتحدة، الهند الغربية، كوريا الوسطى، ماليزيا الجنوبية، ماليزيا الغربية، قطر الوسطى، المملكة المتحدة الجنوبية، وغرب وسط الولايات المتحدة. إذا كان لديك أي أسئلة بخصوص توفر المنطقة، تواصل virtual-wan-forced-tunnel@microsoft.com مع فريق حسابك في مايكروسوفت.

| حل الأمان | الحالة |

|---|---|

| Azure Firewall | متوفر بشكل عام في مناطق Azure مختارة (انظر الملاحظة أعلاه). |

| جدار الحماية NVA في مركز Virtual WAN | معاينة عامة في مناطق Azure المختارة (انظر الملاحظة أعلاه). |

| البرمجيات كخدمة في مركز WAN الافتراضي | معاينة عامة في مناطق Azure المختارة (انظر الملاحظة أعلاه). |

القيود المعروفة

تكوين النفق القسري:

- النفق القسري يتطلب تكوين نية توجيه محدد.

- Destination-NAT (DNAT) لحلول الأمان المنشورة في مركز Virtual WAN غير مدعوم لمراكز Virtual WAN التي تم تكوينها بوضع توجيه الإنترنت Forced Tunnel. الاتصال الوارد لحركة مرور DNAT يأتي من الإنترنت. ومع ذلك، فإن وضع النفق القسري يجبر حركة المرور عبر الموقع أو NVA. يؤدي هذا النمط إلى توجيه غير متماثل.

- المرور من الموقع المخصص إلى عنوان IP العام لحساب تخزين Azure المنشور في نفس منطقة Azure مع مركز Virtual WAN يتجاوز حل الأمان في المركز. لمزيد من التفاصيل حول المشكلة، راجع المشاكل المعروفة في Virtual WAN.

- لا يمكن للعملاء المحليين الإعلان عن مسارات أنفاق إجبارية أكثر تحديدا من 0.0.0.0/0. الإعلان عن مسارات أكثر تحديدا مثل 0.0.0.0/1 و128.0.0.0/1 من الموقع المحلي قد يؤدي إلى ثغرة في حركة المرور الإدارية لجدار الحماية Azure أو NVA المدمجة في المركز الافتراضي.

- عندما يتم تكوين مسار 0.0.0.0/0 كمسار ثابت على اتصال الشبكة الافتراضية، يتم تجاهل إعداد القفز التالي الذي تم تكوينه على اتصال الشبكة الافتراضية ويعتبر من قبل شبكة WAN الافتراضية كمساواة/تجاوز. هذا يعني أن حركة المرور الموجهة إلى عناوين IP ضمن اتصال الشبكة الافتراضية مع المسار الثابت المحدد 0.0.0.0/0 سيتم فحصها بواسطة جهاز الأمان في المركز الافتراضي وتوجيهها مباشرة إلى عنوان IP الوجهة في الشبكة الافتراضية السريعة. سيتم تجاوز حركة المرور عنوان IP للقفزة التالية المهيأة في المسار الثابت. للحصول على مثال على هذا السلوك في التوجيه، انظر سلوك حركة المرور مع تفعيل عنوان IP تجاوز القفز التالي في مستند تجاوز القفزة التالية .

- المسار الافتراضي الذي تم تعلمه من ExpressRoute لا يمكن الإعلان عنه إلى دائرة ExpressRoute أخرى. هذا يعني أنه لا يمكنك تكوين شبكة WAN الافتراضية لتوجيه حركة الإنترنت من دائرة ExpressRoute إلى دائرة أخرى للخروج.

- إذا لم يتم تعلم مسار 0.0.0.0/0 من الموقع أو مسار ثابت مهيأ للإشارة إلى NVA في شبكة سماكة، فإن المسارات الفعالة في حل الأمان تعرض 0.0.0.0/0 بشكل خاطئ مع الإنترنت التالي. نظرا لأن حركة المرور على الإنترنت لا ترسل إلى حل الأمان في المركز عند تكوين وضع النفق القسري دون تعلمه 0.0.0.0/0 صريح من الموقع أو مهيأ كمسار ثابت ، فلا ينبغي أن تحتوي المسارات الفعالة على مسار 0.0.0.0/0.

الوصول المباشر:

- المرور من الموقع المخصص إلى عنوان IP العام لحساب تخزين Azure المنشور في نفس منطقة Azure مع مركز Virtual WAN يتجاوز حل الأمان في المركز. لمزيد من التفاصيل حول هذا القيد وإمكانية التخفيف من الآثار، راجع Virtual WAN القضايا المعروفة.

مشاكل البوابة:

- عندما يتم تكوين مركز في وضع النفق الإجباري، لا يعرض Azure Firewall Manager حركة المرور على الإنترنت بشكل صحيح كمؤمن للاتصالات. بالإضافة إلى ذلك، لا يسمح لك Azure Firewall Manager بتغيير الحالة الآمنة للاتصالات. لتعديل الحالة الآمنة ، قم بتغيير تفعيل أمان الإنترنت أو نشر إعداد المسار الافتراضي على الاتصال.

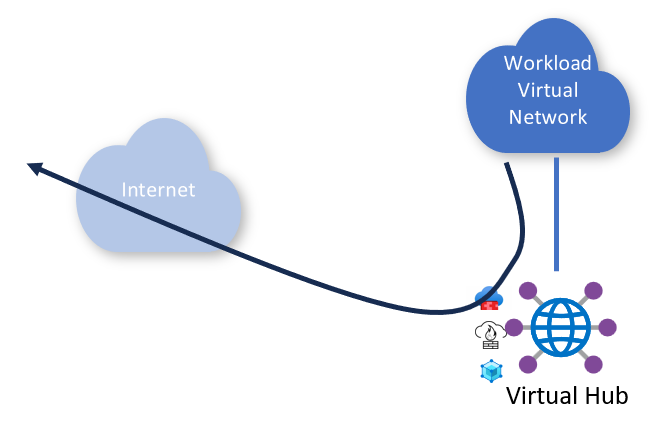

الوصول المباشر

عندما يتم تكوين Virtual WAN لتوجيه حركة المرور مباشرة إلى الإنترنت، يطبق Virtual WAN مسارا ثابتا افتراضيا 0.0.0.0/0 على حل الأمان مع القفزة التالية Internet. هذا التكوين هو الطريقة الوحيدة لضمان أن حل الأمان يوجه حركة المرور مباشرة إلى الإنترنت.

هذا المسار الافتراضي الثابت له أولوية أعلى من أي مسار افتراضي تم تعلمه من الموقع، أو من NVA، أو تم تكوينه كمسار ثابت على شبكة افتراضية متداخلة. ومع ذلك، تعتبر البادئات الأكثر تحديدا التي يتم الإعلان عنها من الموقع المحلي (0.0.0.0/1 و128.0.0.0/1) ذات أولوية أعلى لحركة المرور على الإنترنت بسبب تطابق أطول بادئات.

مسارات فعالة

إذا كان لديك سياسات توجيه خاصة معدة على مركز Virtual WAN الخاص بك، يمكنك عرض المسارات الفعالة في حل أمان القفز التالي. بالنسبة للعمليات النشر المكونة بالوصول المباشر، ستحتوي المسارات الفعالة على حل أمان القفزة التالية على مسار 0.0.0.0/0 مع الإنترنت التالي.

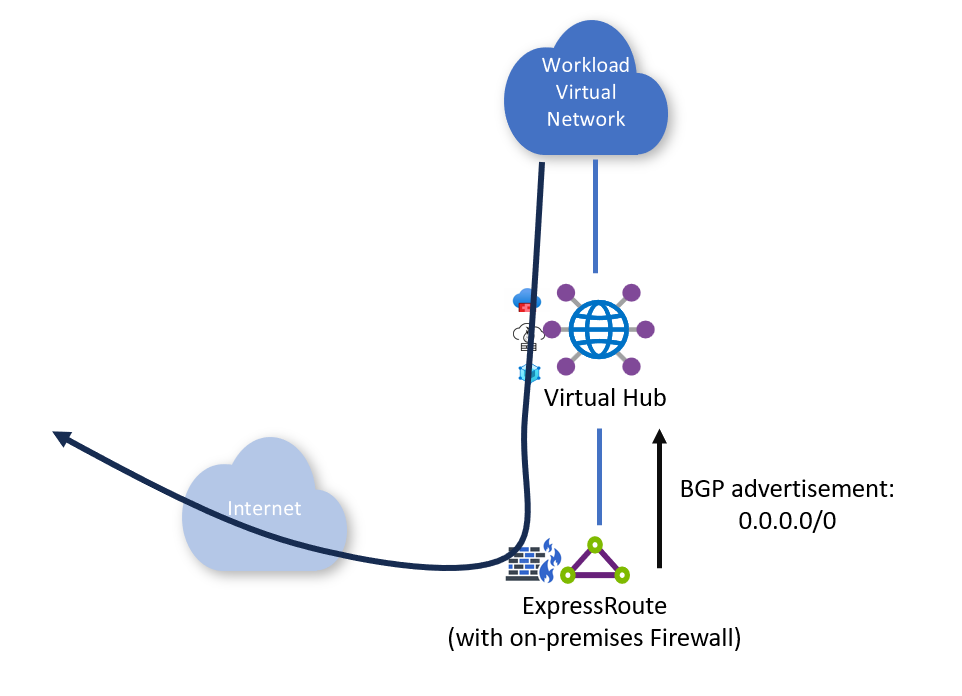

النفق القسري

عند تكوين WAN الافتراضي في وضع النفق الإجباري، يستخدم الحل الأمني المسار الافتراضي الأعلى أولوية الذي يختاره مركز Virtual WAN بناء على تفضيل توجيه المركز لتوجيه حركة الإنترنت.

يوجه النفق القسري شبكة الشبكة الافتراضية لتوقع توجيه حركة الإنترنت إلى نقطة محددة تالية بدلا من الانتقال المباشر إلى الإنترنت. لذلك، إذا لم تكن هناك طرق افتراضية تم تعلمها ديناميكيا من الموقع أو تم تكوينها كمسار ثابت على اتصالات الشبكة الافتراضية، إسقاط حركة الإنترنت من قبل منصة Azure ولن يتم تحويلها إلى حل الأمان في المركز.

لن يقوم حل الأمان في مركز Virtual WAN بإعادة توجيه حركة المرور مباشرة إلى الإنترنت كمسار احتياطي.

المصادر المدعومة للمسار الافتراضي

إشعار

لا ينتشر 0.0.0.0/0 عبر المراكز الافتراضية. وهذا يعني أنه يجب استخدام اتصال محلي للمراكز الافتراضية المهيأة للوصول إلى الإنترنت عبر النفق القسري.

يمكن تعلم المسار الافتراضي من المصادر التالية.

- ExpressRoute

- VPN من موقع إلى موقع (ديناميكي أو ثابت)

- NVA في المركز

- NVA في الحلقة

- مسار ثابت على اتصال شبكة افتراضية (مع تعيين مسار الانتشار الثابت على ON)

لا يمكن تكوين المسار الافتراضي بالطريقة التالية:

- مسار ثابت في جدول RouteTable الافتراضي مع اتصال الشبكة الافتراضية بعد القفزة

مسارات فعالة

بالنسبة للعمليات النشر المكونة بنفق قسري، ستحتوي المسارات الفعالة على حل أمان القفزة التالية على مسار 0.0.0.0/0 مع القفزة التالية كمسار افتراضي تم تعلمه من الموقع المحلي أو تم تكوينه كمسار ثابت على اتصال شبكة افتراضية.

التكوينات

تصف الأقسام التالية التكوينات اللازمة لتوجيه حركة الإنترنت في وضع الوصول المباشر أو وضع النفق القسري.

تكوين توجيه WAN الافتراضي

إشعار

وضع توجيه حركة المرور عبر الإنترنت الإجباري في النفق متاح فقط لمراكز WAN الافتراضية التي تستخدم نية التوجيه مع سياسات التوجيه الخاصة. المراكز التي لا تستخدم نية التوجيه أو سياسات توجيه الإنترنت يمكنها فقط استخدام وضع الوصول المباشر.

يلخص الجدول التالي التكوين المطلوب لتوجيه حركة المرور باستخدام وضعي توجيه حركة الإنترنت المختلفين.

| وضع | سياسة التوجيه الخاصة | بادئات إضافية | سياسة توجيه الإنترنت |

|---|---|---|---|

| الوصول المباشر | اختياري | لا حاجة | Required |

| النفق القسري | Required | 0.0.0.0/0 | لا |

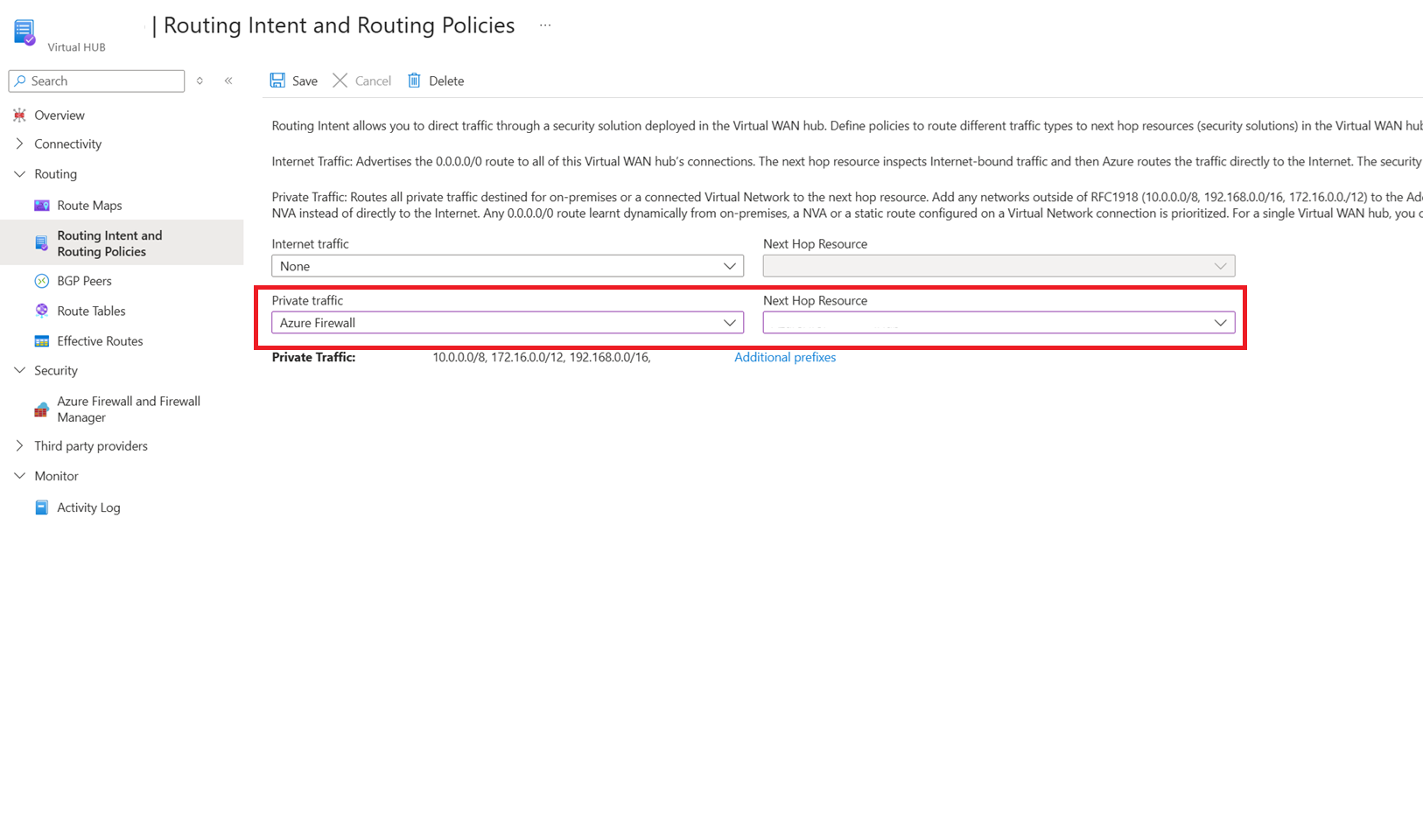

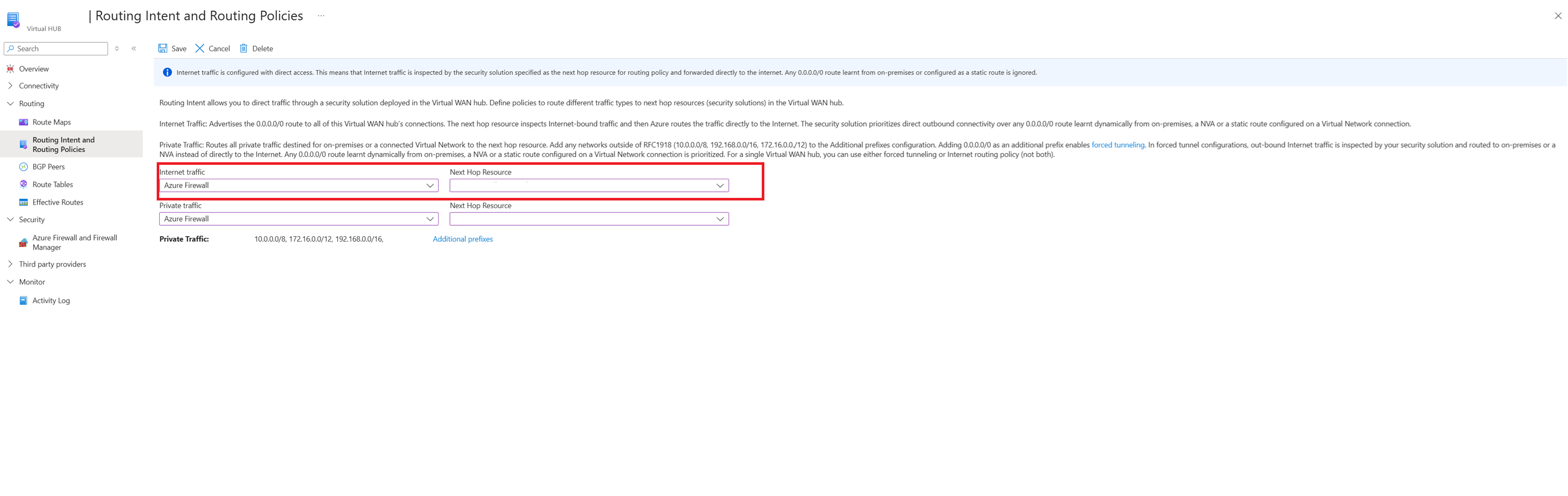

خطوات التكوين في بوابة نية التوجيه

إشعار

يقوم Azure portal بإجراء التحقق من صحة البيانات لضمان أن تكون عمليات النشر إما في وضع النفق القسري أو في وضع الوصول المباشر. هذا يعني أنه إذا تم تفعيل وضع النفق القسري، فلن تتمكن من إضافة سياسة إنترنت مباشرة. للانتقال من وضع النفق القسري إلى وضع الوصول المباشر، نفذ الخطوات التالية بالترتيب: إزالة مسار 0.0.0.0/0 الثابت من البادئات الإضافية، تمكين سياسة الإنترنت، وحفظ.

القسم التالي يشرح كيفية تكوين نية التوجيه لتكوين النفق القسريوالوصول المباشر باستخدام بوابة Azure لنية وسياسات التوجيه الافتراضية WAN. تنطبق هذه الخطوات على جدار الحماية في أزور، أو الأجهزة الافتراضية الشبكية، أو حلول البرمجيات كخدمة المنتشرة في مركز Virtual WAN.

- انتقل إلى المركز الافتراضي الخاص بك الذي تم نشره بحل أمن.

- تحت التوجيه، اختر نية التوجيه وسياسات التوجيه.

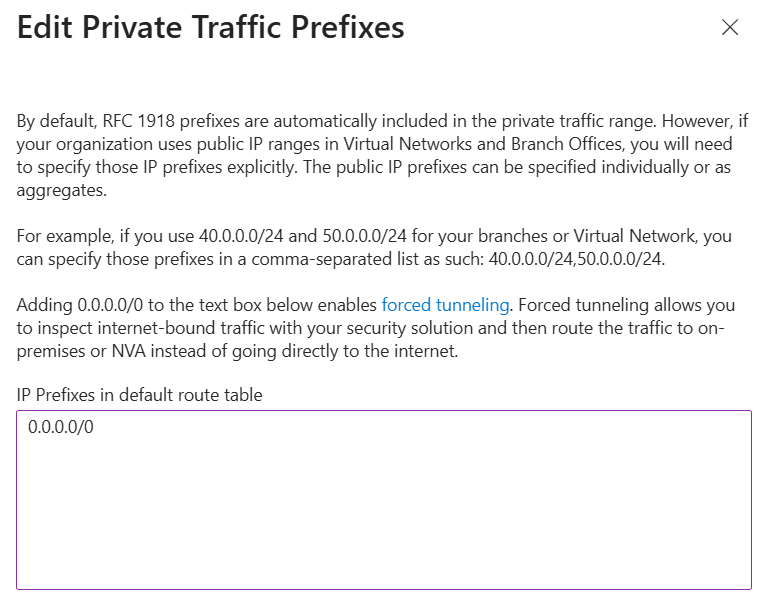

النفق القسري

- اختر حل الأمان المفضل لديك كمورد انتقالي جديد لحركة المرور الخاصة.

لا تختار أي شيء لحركة الإنترنت.

- أضف مسار 0.0.0.0/0 إلى بادئات إضافية.

- احفظ إعدادك.

الوصول المباشر

- اختر حل الأمان المفضل لديك كمصدر انتقالي جديد لحركة الإنترنت. اختياريا، اختر حل الأمان المفضل لديك كمورد انتقالي جديد لحركة المرور الخاصة.

- احفظ إعدادك.

خطوات التكوين في Azure Firewall Manager

إشعار

يقوم Azure portal بإجراء التحقق من صحة البيانات لضمان أن تكون عمليات النشر إما في وضع النفق القسري أو في وضع الوصول المباشر. هذا يعني أنه إذا تم تفعيل وضع النفق القسري، فلن تتمكن من إضافة سياسة إنترنت مباشرة. للانتقال من وضع النفق القسري إلى وضع الوصول المباشر، نفذ الخطوات التالية بالترتيب: إزالة مسار 0.0.0.0/0 الثابت من البادئات الإضافية، تمكين سياسة الإنترنت والحفظ.

القسم التالي يشرح كيفية تكوين نية التوجيه لتكوين النفق القسريوالوصول المباشر باستخدام نية وسياسات التوجيه الافتراضي WAN في Azure Firewall Manager. تنطبق هذه الخطوات فقط على جدار الحماية في Azure في مركز Virtual WAN.

- انتقل إلى مركز الشبكة الافتراضية الخاصة بك.

- اختر جدار الحماية Azure ومدير الجدار الناري تحت قسم الأمان واختر مركز WAN الافتراضي الخاص بك.

- اختر إعدادات الأمان تحت الإعدادات.

النفق القسري

- قم بتعيين حركة المرور الخاصةللإرسال عبر جدار الحماية AzureوInter-Hub إلى مفعلة.

- أضف مسار 0.0.0.0/0 إلى بادئات إضافية.

- احفظ إعدادك.

الوصول المباشر

- قم بتعيين حركة المرور علىجدار الحماية Azureوتعيين Inter-Hub على تفعيل. اختياريا، تعيين حركة المرور الخاصة على الإرسال عبر جدار حماية AzureوInter-hub على تفعيل.

- احفظ إعدادك.

منهجيات تكوين أخرى (Terraform، CLI، PowerShell، REST، Bicep)

تمثل تكوينات JSON التالية نماذج تمثيلات موارد في Azure Resource Manager لهياكل توجيه WAN الافتراضية المهيأة للوصول المباشر أو أوضاع الأنفاق القسرية. يمكن تخصيص هذه التكوينات JSON لتناسب بيئتك/إعدادك المحدد، واستخدامها لاشتقاق التكوين الصحيح ل Terraform أو CLI أو PowerShell أو Bicep.

النفق القسري

يظهر المثال التالي ملف JSON مورد نية التوجيه النموذجي المكون بسياسة التوجيه الخاصة.

{

"name": "<>",

"id": "/subscriptions/<>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>/routingIntent/<>",

"properties": {

"routingPolicies": [

{

"name": "PrivateTraffic",

"destinations": [

"PrivateTraffic"

],

"nextHop": "<security solution resource URI>"

}

]

},

"type": "Microsoft.Network/virtualHubs/routingIntent"

}

المثال التالي يظهر JSON تكوين جدول مسار افتراضي مع مسارات سياسة توجيه خاصة وبادئة إضافية (0.0.0.0/0) مضافة في جدول المسار الافتراضي.

{

"name": "defaultRouteTable",

"id": "/subscriptions/<subscriptionID>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>/hubRouteTables/defaultRouteTable",

"properties": {

"routes": [

{

"name": "_policy_PrivateTraffic",

"destinationType": "CIDR",

"destinations": [

"10.0.0.0/8",

"172.16.0.0/12",

"192.168.0.0/16"

],

"nextHopType": "ResourceId",

"nextHop": "<security solution resource URI>"

},

{

"name": "private_traffic",

"destinationType": "CIDR",

"destinations": [

"0.0.0.0/0"

],

"nextHopType": "ResourceId",

"nextHop": "<security solution resource URI>"

}

],

"labels": [

"default"

]

},

"type": "Microsoft.Network/virtualHubs/hubRouteTables"

}

الوصول المباشر

المثال التالي يظهر JSON موردا لهدف التوجيه النموذجي مكونا بسياسة التوجيه الخاصة والإنترنت معا.

{

"name": "<>",

"id": "/subscriptions/<>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>/routingIntent/<>",

"properties": {

"routingPolicies": [

{

"name": "PrivateTraffic",

"destinations": [

"PrivateTraffic"

],

"nextHop": "<security solution resource URI>"

},

{

"name": "PublicTraffic",

"destinations": [

"Internet"

],

"nextHop": "<security solution resource URI>"

}

]

},

"type": "Microsoft.Network/virtualHubs/routingIntent"

}

يظهر المثال التالي JSON تكوين جدول مسار افتراضي مع مسارات سياسة التوجيه الخاصة والمسارات عبر الإنترنت.

{

"name": "defaultRouteTable",

"id": "/subscriptions/<subscriptionID>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>/hubRouteTables/defaultRouteTable",

"properties": {

"routes": [

{

"name": "_policy_PrivateTraffic",

"destinationType": "CIDR",

"destinations": [

"10.0.0.0/8",

"172.16.0.0/12",

"192.168.0.0/16"

],

"nextHopType": "ResourceId",

"nextHop": "<security solution resource URI>"

},

{

"name": "_policy_PublicTraffic",

"destinationType": "CIDR",

"destinations": [

"0.0.0.0/0"

],

"nextHopType": "ResourceId",

"nextHop": "<security solution resource URI>"

}

],

"labels": [

"default"

]

},

"type": "Microsoft.Network/virtualHubs/hubRouteTables"

}

تكوين الاتصالات وتعلم المسار الافتراضي (0.0.0.0/0)

بالنسبة للاتصالات التي تحتاج إلى اتصال بالإنترنت عبر الشبكة الافتراضية، تأكد من أن خيار تمكين أمان الإنترنت أو المسار الافتراضي للنشر مضبوط على الصحيح. يوجه هذا التكوين شبكة WAN الافتراضية للإعلان عن المسار الافتراضي إلى ذلك الاتصال.

ملاحظة خاصة حول محاور الأنفاق القسرية

بالنسبة للمحاور التي تم تكوينها في وضع النفق الإجباري، تأكد من أن خيار تمكين أمان الإنترنت أو المسار الافتراضي للنشر مضبوط على المسار الافتراضي على ExpressRoute أو VPN المحلي واتصال الشبكة الافتراضية الذي يعلن عن مسار 0.0.0.0/0 إلى شبكة Virtual WAN. هذا يضمن أن شبكة Virtual WAN تتعلم بشكل صحيح مسار 0.0.0.0/0 من الموقع المحلي، كما تمنع أي حلقات توجيه غير متوقعة.

تكوينات حلول الأمان

يصف القسم التالي الفروقات في تكوين حلول الأمان للوصول المباشر وأنماط التوجيه القسري للأنفاق.

الوصول المباشر

يصف القسم التالي اعتبارات التكوين اللازمة لضمان قدرة حلول الأمان في مركز شبكة الشبكة الافتراضية على إعادة توجيه الحزم مباشرة إلى الإنترنت.

جدار الحماية Azure:

- تأكد من أن Source-NAT (SNAT)مفعل لجميع تكوينات حركة المرور الشبكية غير RFC1918.

- تجنب استنفاد منافذ SNAT من خلال التأكد من تخصيص عدد كاف من عناوين IP العامة لنشر جدار الحماية الخاص بك في Azure.

حل SaaS أو NVA المتكاملة:

التوصيات التالية هي توصيات أساسية عامة. تواصل مع مقدم الرعاية للحصول على إرشادات كاملة.

- توثيق مزود المرجع لضمان ما يلي:

- جدول المسار الداخلي في حلول NVA أو SaaS يحتوي على إعدادات 0.0.0.0/0 بشكل صحيح لتوجيه حركة الإنترنت خارج الواجهة الخارجية.

- يتم تكوين SNAT لحلول NVA أو SaaS لجميع تكوينات حركة المرور الشبكية غير RFC 1918.

- تأكد من تخصيص عدد كاف من عناوين IP العامة لنشر NVA أو SaaS لتجنب استنفاد منافذ SNAT.

النفق القسري

يصف القسم التالي اعتبارات التكوين اللازمة لضمان قدرة حلول الأمان في مركز Virtual WAN على إعادة توجيه الحزم المرتبطة بالإنترنت إلى الموقع المحلي أو إلى NVA الذي يعلن عن مسار 0.0.0.0/0 إلى Virtual WAN (شبكة WAN).

جدار الحماية Azure:

- قم بتكوين Source-NAT (SNAT).

- حافظ على عنوان IP المصدر الأصلي لحركة الإنترنت: قم بإيقاف SNAT لجميع تكوينات الحركة.

- حركة الإنترنت في SNAT إلى عنوان IP خاص لمثيل جدار الحماية: قم بتفعيل SNAT لنطاقات حركة غير RFC 1918.

حل SaaS أو NVA المتكاملة:

التوصيات التالية هي توصيات أساسية عامة. تواصل مع مقدم الرعاية للحصول على إرشادات كاملة.

- توثيق مزود المرجع لضمان ما يلي:

- جدول المسار الداخلي في حلول NVA أو SaaS يحتوي على إعدادات 0.0.0.0/0 بشكل صحيح لتوجيه حركة الإنترنت خارج الواجهة الداخلية.

- يضمن تكوين جدول المسار الداخلي توجيه حركة المرور الإدارية وحركة VPN/SDWAN عبر Interace الخارجي.

- قم بتكوين SNAT بشكل مناسب حسب ما إذا كان يجب الحفاظ على عنوان IP المصدر الأصلي لحركة المرور أم لا.