إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

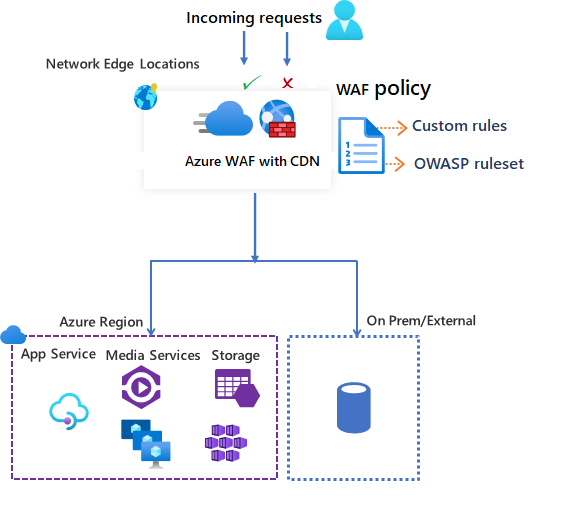

يوفر توزيع جدار حماية تطبيق الويب Azure على شبكة تسليم محتوى Azure حماية مركزية لمحتوى الويب الخاص بك. يدافع Azure Web Application Firewall عن خدمات الويب الخاصة بك ضد عمليات الاستغلال والثغرات الأمنية الشائعة. يساعد في الحفاظ على توفر خدمتك بشكل كبير للمستخدمين ويساعدك على تلبية متطلبات الامتثال.

هام

لم تعد معاينة Azure Web Application Firewall على شبكة توصيل محتوى Azure تقبل عملاء جدد. نحن نشجع العملاء على استخدام Azure Web Application Firewall على Azure Front Door بدلا من ذلك.

نحن نقدم للعملاء الحاليين اتفاقية معاينة على مستوى الخدمة. بعض الميزات ربما لا تكون مدعمة أو بها بعض القدرات المقيدة. للحصول على التفاصيل، راجع شروط الاستخدام التكميلية لمعاينات Microsoft Azure.

يعد Azure Web Application Firewall على Azure Content Delivery Network حلا عالميا ومركزيا. يتم توزيعه على مواقع حافة شبكة Azure في جميع أنحاء العالم. يوقف Azure Web Application Firewall الهجمات الضارة القريبة من مصادر الهجوم، قبل أن تصل إلى أصلك. يمكنك الحصول على الحماية العالمية على نطاق واسع دون المساس بالأداء.

يرتبط نهج جدار حماية تطبيق الويب (WAF) بأي نقطة نهاية لشبكة توصيل المحتوى (CDN) في اشتراكك. يمكنك نشر قواعد جديدة في غضون دقائق، حتى تتمكن من الاستجابة بسرعة لأنماط التهديدات المتغيرة.

نهج وقواعد WAF

يمكنك تكوين نهج WAF وإقران هذا النهج بنقطة نهاية CDN واحدة أو أكثر للحماية. يتكون نهج WAF من نوعين من قواعد الأمان:

- القواعد المخصصة: القواعد التي يمكنك إنشاؤها بنفسك.

- مجموعات القواعد المدارة: القواعد التي تم تكوينها مسبقا المدارة من Azure والتي يمكنك تمكينها.

عند وجود كلاهما، يعالج WAF القواعد المخصصة قبل معالجة القواعد في مجموعة قواعد مدارة.

تتكون القاعدة من شرط مطابقة وأولوية وإجراء. أنواع الإجراءات المدعومة هي ALLOW، BLOCKو ، LOGو REDIRECT. يمكنك إنشاء نهج مخصص بالكامل يلبي متطلباتك المحددة لحماية التطبيق من خلال الجمع بين القواعد المدارة والمخصصة.

يعالج WAF القواعد ضمن السياسة بترتيب الأولوية. الأولوية هي عدد صحيح فريد يحدد ترتيب القواعد المراد معالجتها. تعتبر الأرقام الأصغر أولوية أعلى ، ويقوم WAF بتقييم هذه القواعد قبل القواعد التي لها قيمة أكبر. بعد أن يطابق WAF قاعدة مع طلب، فإنه يطبق الإجراء المقابل الذي تحدده القاعدة على الطلب. بعد أن يعالج WAF مثل هذه المطابقة، لا تتم معالجة القواعد ذات الأولويات الأقل بشكل أكبر.

يمكن أن يحتوي تطبيق الويب المستضاف على شبكة توصيل محتوى Azure على نهج WAF واحد فقط مقترن به في كل مرة. مع ذلك، يمكنك الحصول على نقطة نهاية CDN دون أي نهج WAF مقترنة بها. في حالة وجود نهج WAF ، يتم نسخها نسخا متماثلا إلى جميع مواقع الحافة لضمان سياسات أمان متسقة في جميع أنحاء العالم.

قواعد مخصصة

يمكن أن تتضمن القواعد المخصصة ما يلي:

قواعد المطابقة: يمكنك ضبط قواعد المطابقة المخصصة التالية:

قائمة عناوين IP المسموح بها وقائمة الحظر: يمكنك التحكم في الوصول إلى تطبيقات الويب الخاصة بك بناءً على قائمة عناوين IP للعميل أو نطاقات عناوين IP. يتم اعتماد نوعي العناوين IPv4 وIPv6 أنواع كليهما.

تستخدم قواعد قائمة IP عنوان IP

RemoteAddressالموجود فيX-Forwarded-Forرأس الطلب وليس القيمةSocketAddressالتي يستخدمها WAF. يمكنك تكوين قوائم IP إما لحظر الطلبات أو السماح بها حيث يتطابقRemoteAddressعنوان IP مع عنوان IP في القائمة.إذا كان لديك مطلب لحظر الطلبات على عنوان IP المصدر الذي يستخدمه WAF (على سبيل المثال، عنوان الخادم الوكيل إذا كان المستخدم خلف وكيل)، فيجب عليك استخدام طبقة Azure Front Door Standard أو Premium. لمزيد من المعلومات، راجع تكوين قاعدة تقييد IP باستخدام WAF ل Azure Front Door.

التحكم في الوصول الجغرافي: يمكنك التحكم في الوصول إلى تطبيقات الويب الخاصة بك استنادا إلى رمز البلد المرتبط بعنوان IP الخاص بالعميل.

التحكم في الوصول المستند إلى معلمات HTTP: يمكنك تأسيس القواعد على مطابقات السلاسل في معلمات طلب HTTP أو HTTPS. تتضمن الأمثلة سلاسل الاستعلام والوسيطات

POSTوعنوان URI للطلب ورأس الطلب ونص الطلب.التحكم في الوصول المستند إلى أسلوب الطلب: يمكنك تأسيس القواعد على طريقة طلب HTTP للطلب. تشمل الأمثلة

GET،PUTوHEAD.قيود الحجم: يمكنك تأسيس القواعد على أطوال أجزاء معينة من الطلب، مثل سلسلة الاستعلام أو URI أو نص الطلب.

قواعد التحكم في المعدل: تحد هذه القواعد من حركة المرور العالية بشكل غير طبيعي من أي عنوان IP للعميل.

يمكنك تكوين حد لعدد طلبات الويب المسموح بها من عنوان IP للعميل خلال مدة دقيقة واحدة. تختلف هذه القاعدة عن قاعدة مخصصة تستند إلى قائمة IP تسمح إما بجميع الطلبات من عنوان IP للعميل أو تمنعها.

يمكن دمج حدود المعدل مع المزيد من شروط المطابقة، مثل تطابقات معلمات HTTP أو HTTPS، للتحكم في المعدل الدقيق.

مجموعات القواعد المدارة من Azure

توفر مجموعات القواعد المدارة من Azure طريقة لنشر الحماية ضد مجموعة شائعة من التهديدات الأمنية. نظرا لأن Azure يدير مجموعات القواعد هذه، يتم تحديث القواعد حسب الحاجة للحماية من توقيعات الهجوم الجديدة. تتضمن مجموعة القواعد الافتراضية المدارة من Azure قواعد ضد فئات التهديدات التالية:

- البرمجة النصية للمواقع المشتركة

- هجمات Java

- تضمين الملف المحلي

- هجوم عن طريق الحقن بـ PHP

- تنفيذ الأوامر عن بعد

- تضمين الملف البعيد

- معالجة الجلسة

- حماية حقن SQL

- هجمات البروتوكول

يتزايد رقم إصدار مجموعة القواعد الافتراضية عند إضافة تواقيع هجوم جديدة إلى مجموعة القواعد.

يتم تمكين مجموعة القواعد الافتراضية بشكل افتراضي في وضع الكشف في سياسات WAF الخاصة بك. يمكنك تعطيل القواعد الفردية أو تمكينها ضمن مجموعة القواعد الافتراضية لتلبية متطلبات تطبيقك. يمكنك أيضا تعيين إجراءات محددة (ALLOW، BLOCK، LOGو REDIRECT) لكل قاعدة. الإجراء الافتراضي لمجموعة القواعد الافتراضية المدارة هو BLOCK.

يتم تطبيق القواعد المخصصة دائما قبل أن يقوم WAF بتقييم القواعد الموجودة في مجموعة القواعد الافتراضية. إذا كان الطلب يتطابق مع قاعدة مخصصة، يطبق WAF إجراء القاعدة المقابلة. يتم حظر الطلب أو تمريره إلى النهاية الخلفية. لا تتم معالجة أي قواعد أو قواعد مخصصة أخرى في "مجموعة القواعد الافتراضية". يمكنك أيضاً إزالة مجموعة القواعد الافتراضية من نهج WAF.

أوضاع WAF

يمكنك تكوين نهج WAF لتشغيله في الوضعين التاليين:

- وضع الكشف: لا يتخذ WAF أي إجراءات أخرى بخلاف مراقبة الطلب وقاعدة WAF المطابقة الخاصة به وتسجيله في سجلات WAF. يمكنك تشغيل تشخيصات التسجيل لشبكة تسليم محتوى Azure. عند استخدام مدخل Microsoft Azure، انتقل إلى قسم التشخيصات .

- وضع الوقاية: يتخذ WAF الإجراء المحدد إذا كان الطلب يتطابق مع قاعدة. إذا عثر على تطابق، فإنه لا يقيم أي قواعد أخرى لها أولوية أقل. تسجل أيضًا أي طلبات متطابقة في سجلات WAF.

إجراءات WAF

يمكنك اختيار أحد الإجراءات التالية عندما يتطابق الطلب مع شروط القاعدة:

-

ALLOWيمر الطلب عبر WAF ويتم إعادة توجيهه إلى الطرفية الخلفية.: لا يمكن لأي قواعد أخرى ذات أولوية أدنى أن تمنع هذا الطلب. -

BLOCKتم حظر الطلب.: يرسل WAF ردا إلى العميل دون إعادة توجيه الطلب إلى النهاية الخلفية. -

LOGيتم تسجيل الطلب في سجلات WAF.: ويواصل الاتحاد تقييم القواعد ذات الأولوية الأدنى. -

REDIRECTيعيد WAF توجيه الطلب إلى URI المحدد.: عنوان URI المحدد هو إعداد على مستوى النهج. بعد تكوين الإعداد، يتم إرسال جميع الطلبات التي تطابق الإجراءREDIRECTإلى عنوان URI هذا.

التكوين

يمكنك تكوين جميع أنواع قواعد WAF ونشرها باستخدام مدخل Microsoft Azure وواجهات برمجة تطبيقات REST وقوالب Azure Resource Manager وAzure PowerShell.

مراقبة

تم دمج مراقبة جدار حماية تطبيق الويب Azure على شبكة تسليم المحتوى في Azure مع Azure Monitor لمساعدتك في تتبع التنبيهات ومراقبة اتجاهات نسبة استخدام الشبكة.