ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على: Advanced Threat Analytics الإصدار 1.9

Advanced Threat Analytics (ATA) هو نظام أساسي محلي يساعد على حماية مؤسستك من أنواع متعددة من الهجمات الإلكترونية المستهدفة المتقدمة والتهديدات الداخلية.

ملاحظة

دورة حياة الدعم

الإصدار النهائي من ATA متاح بشكل عام. انتهى الدعم الأساسي ل ATA في 12 يناير 2021. يستمر الدعم الموسع حتى يناير 2026. لمزيد من المعلومات، اقرأ مدونتنا.

كيفية عمل ATA

تستخدم ATA محرك تحليل شبكة خاصة لالتقاط وتحليل نسبة استخدام الشبكة لبروتوكولات متعددة (مثل Kerberos وDNS وRPC وNTLM وغيرها) للمصادقة والتخويل وجمع المعلومات. يتم جمع هذه المعلومات بواسطة ATA عبر:

- النسخ المتطابق للمنفذ من وحدات تحكم المجال وخوادم DNS إلى بوابة ATA و/أو

- نشر بوابة ATA خفيفة الوزن (LGW) مباشرة على وحدات التحكم بالمجال

تأخذ ATA معلومات من مصادر بيانات متعددة، مثل السجلات والأحداث في شبكتك، لمعرفة سلوك المستخدمين والكيانات الأخرى في المؤسسة، وإنشاء ملف تعريف سلوكي عنهم. يمكن أن تتلقى ATA الأحداث والسجلات من:

- تكامل SIEM

- إعادة توجيه أحداث Windows (WEF)

- مباشرة من Windows Event Collector (للبوابة الخفيفة)

لمزيد من المعلومات حول بنية ATA، راجع بنية ATA.

ماذا تفعل ATA؟

تكتشف تقنية ATA أنشطة مشبوهة متعددة، مع التركيز على عدة مراحل من سلسلة قتل الهجمات الإلكترونية بما في ذلك:

- الاستطلاع، الذي يجمع خلاله المهاجمون معلومات حول كيفية بناء البيئة، وما هي الأصول المختلفة، والكيانات الموجودة. عادة ما يكون هذا هو المكان الذي يبني فيه المهاجمون خططا لمراحرهم التالية من الهجوم.

- دورة الحركة الجانبية، التي يستثمر خلالها المهاجم الوقت والجهد في نشر سطح الهجوم داخل شبكتك.

- هيمنة المجال (الاستمرارية)، التي يلتقط خلالها المهاجم المعلومات التي تسمح له باستئناف حملته باستخدام مجموعات مختلفة من نقاط الإدخال وبيانات الاعتماد والتقنيات.

هذه المراحل من الهجوم الإلكتروني متشابهة ويمكن التنبؤ بها، بغض النظر عن نوع الشركة التي تتعرض للهجوم أو نوع المعلومات التي يتم استهدافها. تبحث ATA عن ثلاثة أنواع رئيسية من الهجمات: الهجمات الضارة والسلوك غير الطبيعي والمشكلات والمخاطر الأمنية.

يتم الكشف عن الهجمات الضارة بشكل محدد، من خلال البحث عن القائمة الكاملة لأنواع الهجمات المعروفة بما في ذلك:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- PAC مزور (MS14-068)

- تذكرة ذهبية

- النسخ المتماثلة الضارة

- الاستطلاع

- القوة الغاشمة

- التنفيذ عن بعد

للحصول على قائمة كاملة بالكشفات ووصفها، راجع ما هي الأنشطة المشبوهة التي يمكن ل ATA اكتشافها؟.

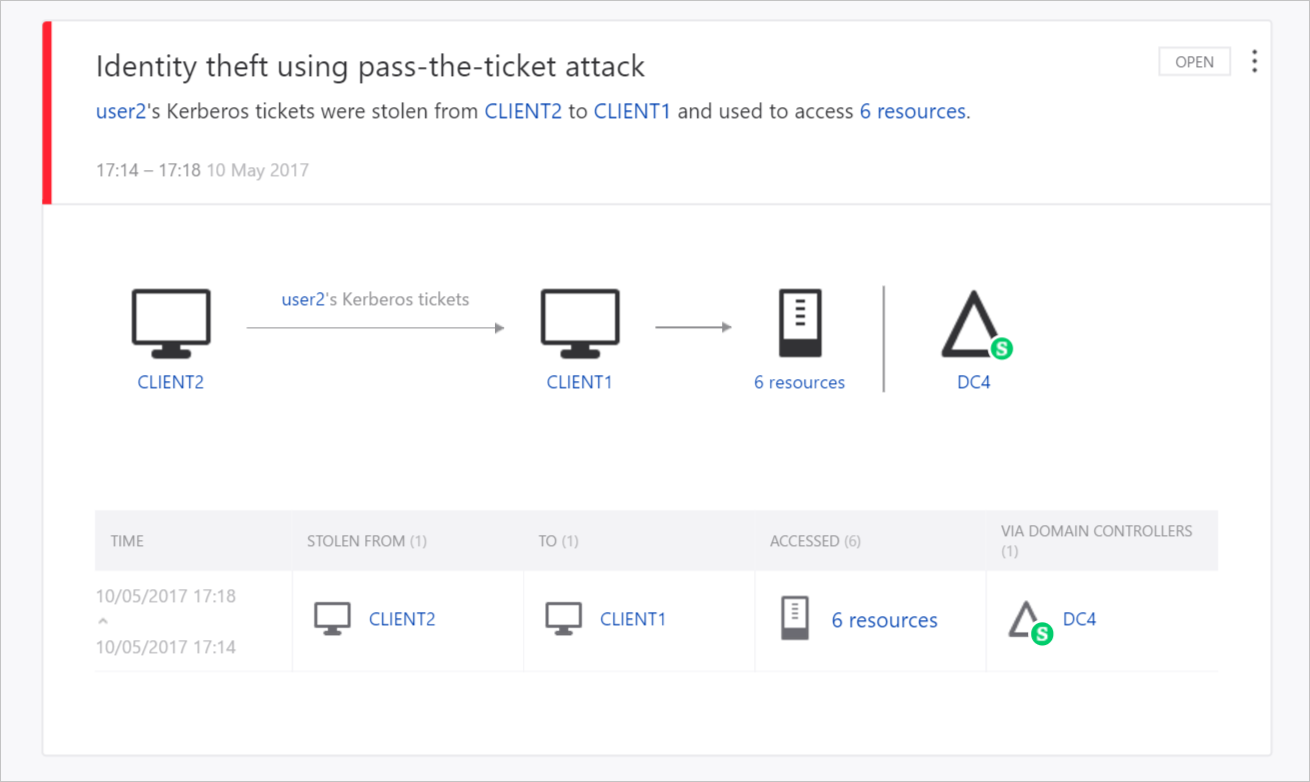

تكتشف ATA هذه الأنشطة المشبوهة وتبرز المعلومات في وحدة تحكم ATA بما في ذلك عرض واضح ل Who و What و When و How. كما ترى، من خلال مراقبة لوحة المعلومات البسيطة سهلة الاستخدام هذه، يتم تنبيهك بأن ATA يشتبه في محاولة هجوم Pass-the-Ticket على أجهزة كمبيوتر العميل 1 والعميل 2 في شبكتك.

يتم الكشف عن السلوك غير الطبيعي بواسطة ATA باستخدام التحليلات السلوكية وتطبيق التعلم الآلي للكشف عن الأنشطة المشكوك فيها والسلوك غير الطبيعي في المستخدمين والأجهزة في شبكتك، بما في ذلك:

- عمليات تسجيل الدخول غير المألوفة

- تهديدات غير معروفة

- مشاركة كلمة المرور

- الحركة الجانبية

- تعديل المجموعات الحساسة

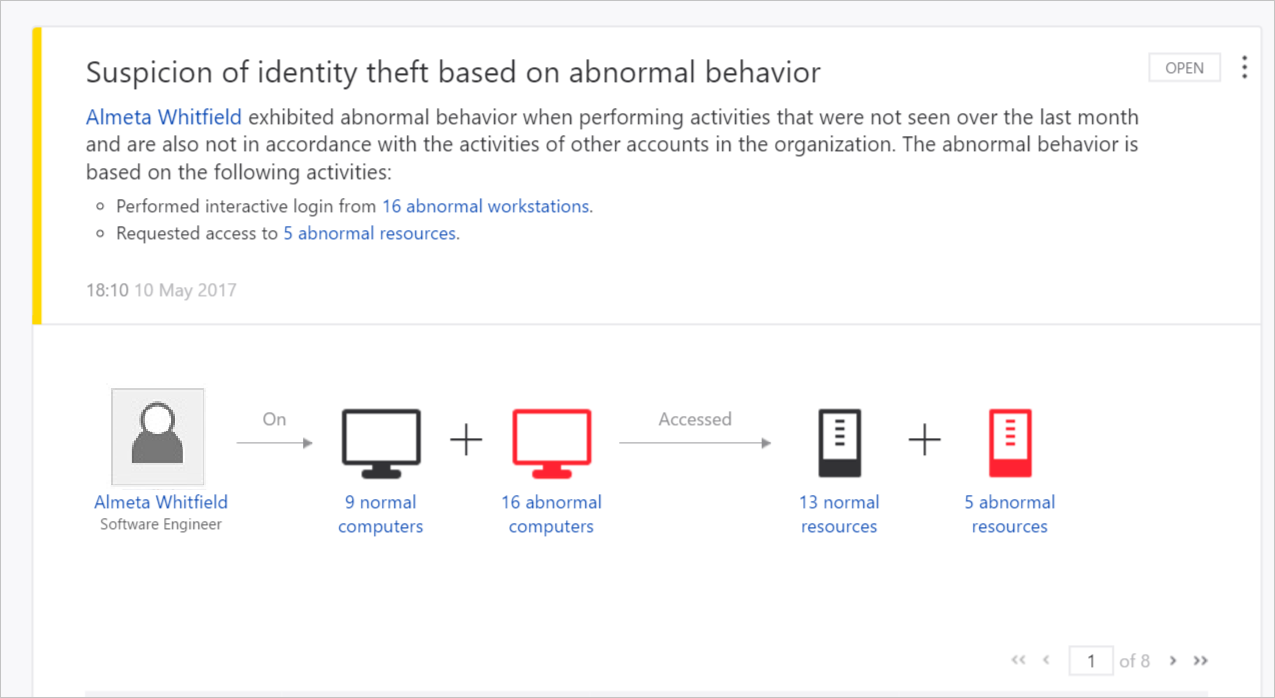

يمكنك عرض الأنشطة المشبوهة من هذا النوع في لوحة معلومات ATA. في المثال التالي، ينبهك ATA عندما يصل المستخدم إلى أربعة أجهزة كمبيوتر لا يتم الوصول إليها عادة من قبل هذا المستخدم، مما قد يكون سببا للتنبيه.

تكتشف ATA أيضا المشكلات والمخاطر الأمنية، بما في ذلك:

- الثقة المقطوعة

- بروتوكولات ضعيفة

- الثغرات الأمنية المعروفة في البروتوكول

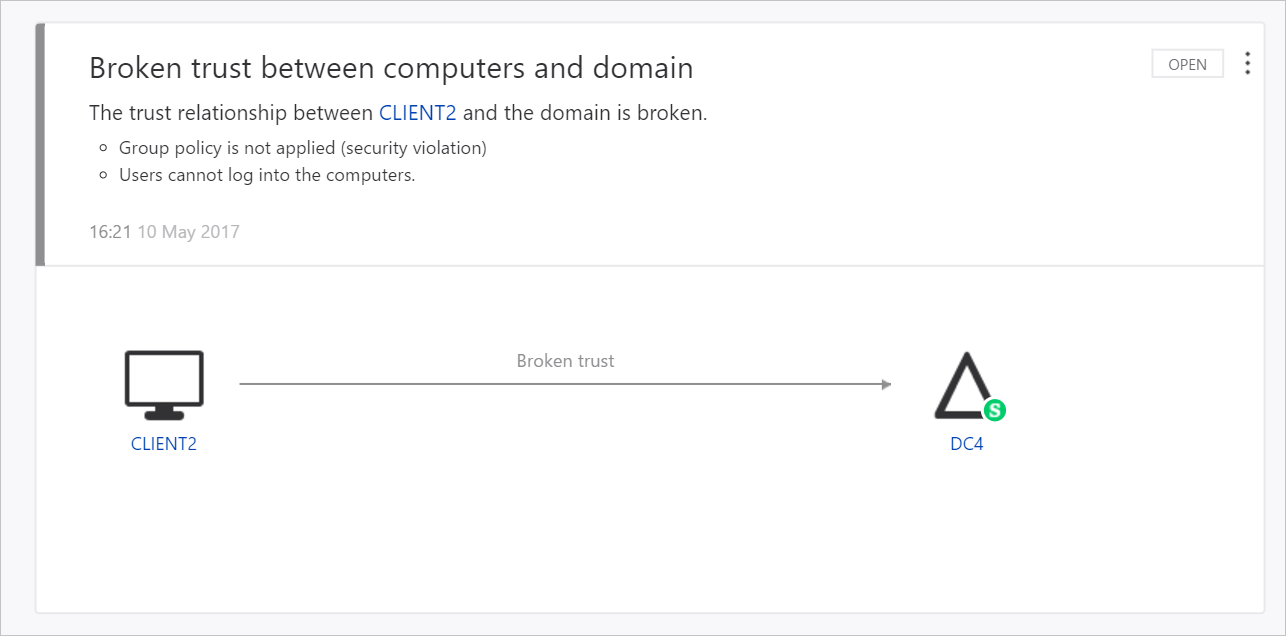

يمكنك عرض الأنشطة المشبوهة من هذا النوع في لوحة معلومات ATA. في المثال التالي، تتيح لك ATA معرفة أن هناك علاقة ثقة مقطوعة بين جهاز كمبيوتر في شبكتك والمجال.

المشاكل المعروفة

إذا قمت بالتحديث إلى ATA 1.7 وعلى الفور إلى ATA 1.8، دون تحديث بوابات ATA أولا، فلا يمكنك الترحيل إلى ATA 1.8. من الضروري أولا تحديث جميع البوابات إلى الإصدار 1.7.1 أو 1.7.2 قبل تحديث مركز ATA إلى الإصدار 1.8.

إذا حددت خيار إجراء ترحيل كامل، فقد يستغرق الأمر وقتا طويلا جدا، اعتمادا على حجم قاعدة البيانات. عند تحديد خيارات الترحيل، يتم عرض الوقت المقدر - دون هذا قبل تحديد الخيار الذي تريد تحديده.