إعداد تغيير كلمة المرور باستخدام النُهج المخصصة في Azure Active Directory B2C

قبل أن تبدأ استخدم اختر نوع النهجالمحدد لاختيار نوع النهج التي تقوم بإعدادها. يوفر Azure Active Directory B2C طريقتين لتحديد كيفية تفاعل المستخدمين مع تطبيقاتك: من خلال تدفقات محددة مسبقا للمستخدمين أو من خلال سياسات مخصصة قابلة للتكوين بشكل كامل. تختلف الخطوات المطلوبة في هذه المقالة لكل أسلوب.

يمكنك تكوين Azure Active Directory B2C (Azure AD B2C) بحيث يمكن للمستخدم الذي قام بتسجيل الدخول باستخدام حساب محلي تغيير كلمة المرور الخاصة به دون استخدام التحقق من البريد الإلكتروني لإثبات هويته.

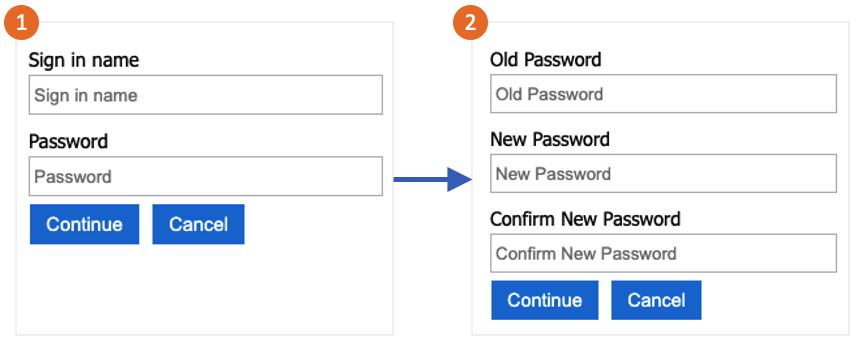

يتضمن تدفق تغيير كلمة المرور الخطوات التالية:

يقوم المستخدم بتسجيل الدخول إلى حسابه المحلي. إذا كانت الجلسة ما تزال نشطة، فإن Azure AD B2C يخول المستخدم، ويتخطى إلى الخطوة التالية.

في كلمة المرور القديمة، يتحقق المستخدم من كلمة مروره القديمة. في كلمة المرور الجديدة، يتحقق المستخدم من كلمة مروره الجديدة.

تلميح

يمكن للمستخدم استخدام تدفق تغيير كلمة المرور الموضح في هذه المقالة فقط عندما يعرف كلمة المرور الخاصة به ويريد تغيير كلمة مروره. نوصي أيضًا بتمكين إعادة تعيين كلمة مرور الخدمة الذاتية لدعم الحالات التي ينسى فيها المستخدم كلمة مروره.

هذه الميزة متاحة فقط للسياسات المخصصة. لخطوات الإعداد، حدد نهج مخصص في المحدد السابق.

المتطلبات الأساسية

- أكمل الخطوات في ابدأ العمل مع النهج المخصص في Active Directory B2C.

- تسجيل تطبيق ويب في Azure Microsoft Active Directory B2C.

أضف العناصر

افتح ملف TrustFrameworkExtensions.xml خاصتك. أضف العنصر ClaimType التالي إلى العنصر ClaimsSchema مع معرف لـ

oldPassword:<BuildingBlocks> <ClaimsSchema> <ClaimType Id="oldPassword"> <DisplayName>Old Password</DisplayName> <DataType>string</DataType> <UserHelpText>Enter your old password</UserHelpText> <UserInputType>Password</UserInputType> </ClaimType> </ClaimsSchema> </BuildingBlocks>يحتوي عنصر ClaimsProvider على ملف التعريف الفني الذي يصادق المستخدم. أضف موفري المطالبات التاليين إلى عنصر ClaimsProviders :

<ClaimsProviders> <ClaimsProvider> <DisplayName>Local Account SignIn</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="login-NonInteractive-PasswordChange"> <DisplayName>Local Account SignIn</DisplayName> <InputClaims> <InputClaim ClaimTypeReferenceId="oldPassword" PartnerClaimType="password" Required="true" /> </InputClaims> <IncludeTechnicalProfile ReferenceId="login-NonInteractive" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <ClaimsProvider> <DisplayName>Local Account Password Change</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="LocalAccountWritePasswordChangeUsingObjectId"> <DisplayName>Change password (username)</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.SelfAssertedAttributeProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ContentDefinitionReferenceId">api.selfasserted</Item> </Metadata> <InputClaims> <InputClaim ClaimTypeReferenceId="objectId" /> </InputClaims> <OutputClaims> <OutputClaim ClaimTypeReferenceId="oldPassword" Required="true" /> <OutputClaim ClaimTypeReferenceId="newPassword" Required="true" /> <OutputClaim ClaimTypeReferenceId="reenterPassword" Required="true" /> </OutputClaims> <ValidationTechnicalProfiles> <ValidationTechnicalProfile ReferenceId="login-NonInteractive-PasswordChange" /> <ValidationTechnicalProfile ReferenceId="AAD-UserWritePasswordUsingObjectId" /> </ValidationTechnicalProfiles> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> </ClaimsProviders>يعرف عُنصر UserJourney المسار الذي يسلكه المستخدم عند التفاعل مع تطبيقك. أضف عنصر UserJourneys إذا لم يكن موجوداً مع المعرف UserJourney

PasswordChange:<UserJourneys> <UserJourney Id="PasswordChange"> <OrchestrationSteps> <OrchestrationStep Order="1" Type="ClaimsProviderSelection" ContentDefinitionReferenceId="api.signuporsignin"> <ClaimsProviderSelections> <ClaimsProviderSelection TargetClaimsExchangeId="LocalAccountSigninEmailExchange" /> </ClaimsProviderSelections> </OrchestrationStep> <OrchestrationStep Order="2" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="LocalAccountSigninEmailExchange" TechnicalProfileReferenceId="SelfAsserted-LocalAccountSignin-Email" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="3" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="NewCredentials" TechnicalProfileReferenceId="LocalAccountWritePasswordChangeUsingObjectId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="4" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="5" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" /> </OrchestrationSteps> <ClientDefinition ReferenceId="DefaultWeb" /> </UserJourney> </UserJourneys>احفظ ملف نهج TrustFrameworkExtensions.xml.

انسخ ملف ProfileEdit.xml الذي قمت بتنزيله باستخدام حزمة البداية وقم بتسميه ProfileEditPasswordChange.xml.

افتح الملف الجديد وقم بتحديث السمة PolicyId بقيمة فريدة. هذه القيمة هي قيمة اسم النهج الخاص بك. على سبيل المثال، B2C_1A_profile_edit_password_change.

عدِّل السمة ReferenceId في DefaultUserJourney لمطابقة معرف رحلة المستخدم الجديدة التي أنشاتها. على سبيل المثال، PasswordChange.

احفظ تغييراتك.

حمّل النهج واختبره

- سجل الدخول إلى مدخل Azure.

- إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد رمز الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة Directories + subscriptions.

- اختر كل الخدمات في الزاوية العلويةِ اليسرى من مدخل Microsoft Azure، ثم ابحث عن Azure AD B2Cوحدده.

- حدد إطار عمل تجربة الهوية.

- في Custom Policies، حدد Upload Policy.

- حدد الكتابة فوق النهج إذا كان موجودًا،ثم ابحث عن الملفTrustframeworkExtensions.xml وحدده.

- حدد تحميل.

- كرر الخطوات من 5 إلى 7 لملف جهة الاعتماد، مثل ProfileEditPasswordChange.xml.

تشغيل النهج

- افتح النهج الذي غيرته. على سبيل المثال، B2C_1A_profile_edit_password_change.

- بالنسبة لـ Application، حدد التطبيق الذي سجلته مسبقًا. لمشاهدة الرمز المميز، يجب أن يظهر عنوان URLللرد

https://jwt.ms. - حدد تشغيل الآن. في علامة التبويب الجديدة التي تفتح، بادر بإزالة "&&prompt=login" من عنوان URL، وتحديث علامة التبويب، ثم بادر بتسجيل الدخول باستخدام الحساب الذي أنشأته سابقًا. يمنحك مربع حوار تغيير كلمة المرور خيار تغيير كلمة المرور.

الخطوات التالية

- ابحث عن نهج العينةِ على GitHub.

- تعرف على كيفية تكوين تعقيد كلمة المرور في Azure AD B2C.

- بادر بإعداد تدفق إعادة تعيين كلمة المرور.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ