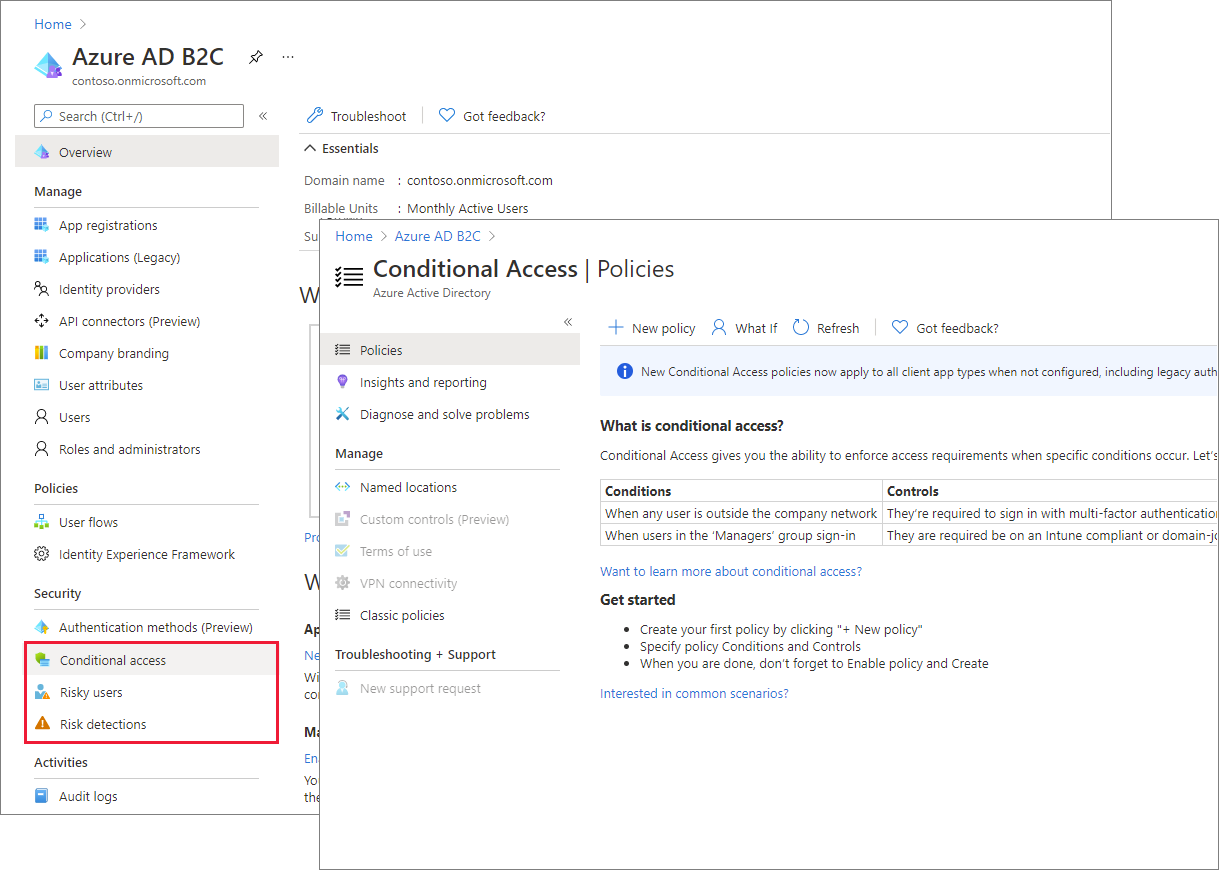

"حماية الهوية" و"الوصول المشروط" لـ Azure AD B2C

تحسين أمان Azure Active Directory B2C (Azure AD B2C) باستخدام Microsoft Entra ID Protection والوصول المشروط. يتم الكشف عن ميزات الكشف عن المخاطر التي توفرها "حماية الهوية"، بما في ذلك المستخدمون الخطرون وعمليات تسجيل الدخول الخطرة، تلقائيًا وعرضها في مستأجر Azure AD B2C. يمكنك إنشاء نُهج "الوصول المشروط" التي تستخدم ميزات "الكشف عن المخاطر" هذه لتحديد الإجراءات وفرض نُهج تنظيمية. تمنح هذه الإمكانات معًا مالكي تطبيق Azure AD B2C تحكمًا أكبر في عمليات المصادقة الخطرة ونُهج الوصول.

إذا كنت على دراية بالفعل بحماية الهويةوالوصول المشروط في معرف Microsoft Entra، فإن استخدام هذه الإمكانات مع Azure AD B2C سيكون تجربة مألوفة، مع الاختلافات الطفيفة التي تمت مناقشتها في هذه المقالة.

ملاحظة

يلزم توافر Azure AD B2C Premium P2 لإنشاء نُهج لتسجيل الدخول الخطر. يمكن لمستأجري Premium P1 إنشاء نهج يستند إلى الموقع، أو التطبيق، أو نُهج تستند إلى المستخدم أو إلى مجموعة. للحصول على مزيد من المعلومات، راجع تغيير مستوى التسعير Azure AD B2C.

فوائد "حماية الهوية" و"الوصول المشروط" لـ Azure AD B2C

يمكنك الاستجابة لعمليات المصادقة الخطرة مع إجراء النهج المناسب من خلال إقران نُهج "الوصول المشروط" مع الكشف عن مخاطر "حماية الهوية".

- تمتّع بمستوى جديد من الرؤية في مخاطر المصادقة لتطبيقاتك وقاعدة عملائك. مع إشارات من مليارات المصادقات الشهرية عبر معرف Microsoft Entra وحساب Microsoft، ستعلم خوارزميات الكشف عن المخاطر الآن المصادقات على أنها منخفضة أو متوسطة أو عالية المخاطر لمصادقات المستهلك المحلي أو المواطن.

- يمكنك معالجة المخاطر تلقائيًا عن طريق تكوين المصادقة التكيفية الخاصة بك. بالنسبة إلى التطبيقات المحددة، يمكنك طلب مجموعة معينة من المستخدمين لتوفير عامل مصادقة ثانٍ، كما هو الحال في المصادقة متعددة العوامل (MFA). أو يمكنك منع الوصول استنادًا إلى مستوى المخاطرة الذي تم اكتشافه. كما هو الحال مع تجارب متاجرة عمل مستهلك Microsoft Azure Active Directory، يمكنك تخصيص تجربة المستخدم النهائي الناتجة باستخدام صوت، ونمط وعلامة مؤسستك التجارية. يمكنك أيضًا عرض بدائل التخفيف إذا لم يتمكن المستخدم من الوصول.

- تحكّم في الوصول استنادًا إلى الموقع، والمجموعات والتطبيقات. كما يمكن أيضًا استخدام أداة "الوصول المشروط" للتحكم في المواقف غير القائمة على المخاطر. على سبيل المثال، يمكنك طلب مصادقة متعددة العوامل للعملاء الذين يصلون إلى تطبيق معين، أو حظر الوصول من مناطق جغرافية محددة.

- يمكن الدمج مع مخططات سير مستخدمي Azure AD B2C ونُهج إطار عمل اختبار الهوية المخصصة. استخدم تجاربك المخصصة الحالية وأضف عناصر التحكم التي تحتاجها للواجهة باستخدام أداة "الوصول المشروط". كما يمكنك أيضًا تنفيذ سيناريوهات متقدمة لمنح الوصول، مثل الوصول القائم على المعلومات أو موفر خدمة المصادقة متعددة العوامل المفضل لديك.

اختلافات الميزات والقيود

تعمل حماية الهوية والوصول المشروط في Azure AD B2C بشكل عام بنفس الطريقة كما هو الحال في معرف Microsoft Entra، مع الاستثناءات التالية:

لا يتوفر Microsoft Defender للإنترنت في متاجرة عمل-مستهلك Microsoft Azure Active Directory.

أداة "حماية الهوية" و"الوصول المشروط" غير مدعمتين لمخططات سير ROPC من خادم إلى آخر في مستأجري Azure AD B2C.

في مستأجري متاجرة عمل-مستهلكMicrosoft Azure Active Directory، تتوفر عمليات الكشف عن مخاطر حماية الهوية للهويات المحلية والاجتماعية على حد سواء، مثل Google أو Facebook. بالنسبة إلى الهويات الاجتماعية، يجب تنشيط "الوصول المشروط". الكشف محدود لأن بيانات اعتماد الحساب الاجتماعي مدارة من قبل موفر الهوية الخارجي.

في مستأجري Azure AD B2C، تتوفر مجموعة فرعية من عمليات الكشف عن مخاطر حماية الهوية. راجع التحقيق في المخاطر باستخدام "حماية الهوية"، وإضافة أداة "الوصول المشروط" إلى مخططات سير المستخدمين.

لا تتوفر ميزة التوافق مع جهاز "الوصول المشروط" في مستأجري Azure AD B2C.

دمج أداة "الوصول المشروط" مع مخططات سير المستخدمين والنُهج المخصصة

في Azure AD B2C، يمكنك تشغيل شروط "الوصول المشروط" من مخططات سير المستخدم المضمنة. كما يمكنك أيضًا تضمين أداة "الوصول المشروط" في النُهج المخصصة. كما هو الحال مع جوانب مخططات سير المستخدم الأخرى في B2C، يمكن إرسال رسائل مخصصة تتضمن تجربة المستخدم النهائي وفقًا لصوت مؤسستك، والعلامة التجارية وبدائل التخفيف. راجع إضافة أداة "الوصول المشروط" إلى مخططات سير المستخدم.

واجهة برمجة التطبيقات Microsoft Graph

يمكنك أيضًا إدارة نُهج الوصول المشروط في Azure AD B2C باستخدام واجهة برمجة التطبيقات Microsoft Graph. للحصول على تفاصيل، راجع وثائق الوصول الشرطي وعمليات Microsoft Graph.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ