تكوين المصادقة في عينة تطبيق ويب Python باستخدام Microsoft Azure AD B2C

يستخدم هذا المقال عينة تطبيق ويب Python لشرح كيفية إضافة مصادقة Microsoft Azure Active Directory B2C (Azure AD B2C) إلى تطبيقات الويب.

نظرة عامة

OID الاتصال (OIDC) هو بروتوكول مصادقة مبني على OAuth 2.0. يمكنك استخدام OIDC لتسجيل دخول المستخدمين إلى أحد التطبيقات بشكل آمن. يستخدم نموذج تطبيق الويب هذا حزمة الهوية ل Python لتبسيط إضافة دعم المصادقة والتخويل إلى تطبيقات ويب Python.

يتضمن تدفق تسجيل الدخول الخطوات التالية:

- يقوم المستخدمون بالانتقال إلى تطبيق الويب وتحديدتسجيل الدخول.

- يبدأ التطبيق طلب مصادقة ويعيد توجيه المستخدمين إلىAzure AD B2C.

- يقوم المستخدمونبالتسجيل أو تسجيل الدخولأوإعادة ضبط كلمة المرورأو تسجيل الدخول باستخدامحساب اجتماعي.

- بعد تسجيل دخول المستخدمين بنجاح، يقوم بإعادة Microsoft Azure AD B2C ومعرف الرمز المميز للتطبيق.

- يقوم التطبيق بتبادل التعليمة البرمجية للتخويل مع رمز مميز للمعرف، والتحقق من صحة رمز المعرف، ويقرأ المطالبات، ثم يقوم بإعادة صفحة آمنة للمستخدمين.

المتطلبات الأساسية

- حساب Azure مع اشتراك نشط. أنشئ حساباً مجاناً.

- إذا لم يكن لديك واحد بالفعل ، فأنشئ مستأجر Azure AD B2C مرتبطًا باشتراك Azure الخاص بك.

- Python 3.8+

الخطوة 1: تكوين تدفق المستخدم الخاص بك

عندما يحاول المستخدمون تسجيل الدخول إلى تطبيقك، يبدأ التطبيق في طلب مصادقة لنقطة نهاية التخويل عبر تدفق المستخدم. يحدد تدفق المستخدم تجربة المستخدم ويتحكم فيها. بعد أن يكمل المستخدمون تدفق المستخدم، ينشئ Azure AD B2C رمزًا مميزًا، ثم يعيد توجيه المستخدم مرةً أخرى إلى تطبيقك.

إذا لم تكن قد قمت بذلك بالفعل، فبادر بإنشاء تدفق مستخدم أو نهج مخصص. كرر الخطوات لإنشاء ثلاثة تدفقات مستخدم منفصلة كما يلي:

- تسجيل الدخول المشتركة والاشتراك في تدفق المستخدم، مثل

susi. يدعم تدفق المستخدم هذا أيضاً تجربة نسيت كلمة المرور الخاصة بك. - تدفق تحرير ملف تعريف المستخدم، مثل

edit_profile. - تدفق إعادة تعيين كلمة مرور المستخدم، مثل

reset_password.

يسبق Microsoft Azure AD B2C B2C_1_اسم تدفق المستخدم. على سبيل المثال، يصبح susi B2C_1_susi.

الخطوة 2: سجل تطبيق ويب

لتمكين التطبيق الخاص بك لتسجيل الدخول باستخدام Microsoft Azure AD B2C، قم بتسجيل التطبيق في دليل Microsoft Azure AD B2C. تسجيل التطبيق الخاص بك يؤسس علاقة ثقة بين التطبيق ومتاجرة عمل-مستهلك AAD (دليل Azure النشط).

أثناء تسجيل التطبيق، ستقوم بتحديدإعادة توجيه URI. إعادة توجيه URI هي نقطة النهاية التي تُعيد توجيه المستخدمين من خلال Microsoft Azure AD B2C بعد المصادقة مع Microsoft Azure AD B2C. تنشئ عملية تسجيل التطبيقمعرّف التطبيق، والمعروف أيضًا باسممعرّف العميل، والذي يعرّف التطبيق بشكل فريد. بعد تسجيل التطبيق الخاص بك، يستخدم Microsoft Azure AD B2C معرف التطبيق وURI المعاد توجيهه لإنشاء طلبات المصادقة.

الخطوة 2.1: سجل التطبيق

لإنشاء تسجيل تطبيق الويب، اتبع الخطوات التالية:

قم بتسجيل الدخول إلى بوابة Azure.

إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد أيقونة الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة الدلائل + الاشتراكات .

في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

حدد App registrations، ثم حدد New registration.

ضمنالاسم، أدخل اسمًا للتطبيق (على سبيل المثال، webapp1).

ضمن أنواع الحسابات المدعومة، حدد الحسابات في أي موفر هوية أو دليل تنظيمي (لمصادقة المستخدمين بعمليات سير عمل المستخدمين).

بمقتضىRedirect URI، حددويب، ثم أدخل

http://localhost:5000/getATokenفي المربع النصي لعنوان URL.ضمنأذونات الوصول، حدد مربع الاختيارلمنح موافقة المسؤول لفتح أذونات دخول والوصول عند عدم الاتصال بالإنترنت.

حدد تسجيل.

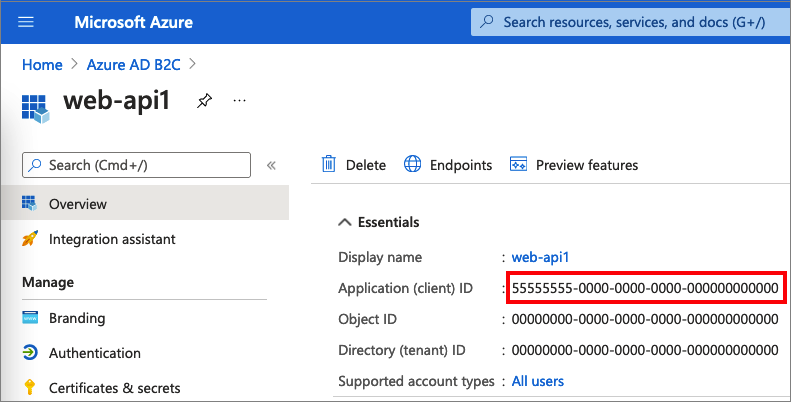

حدد نظرة عامة.

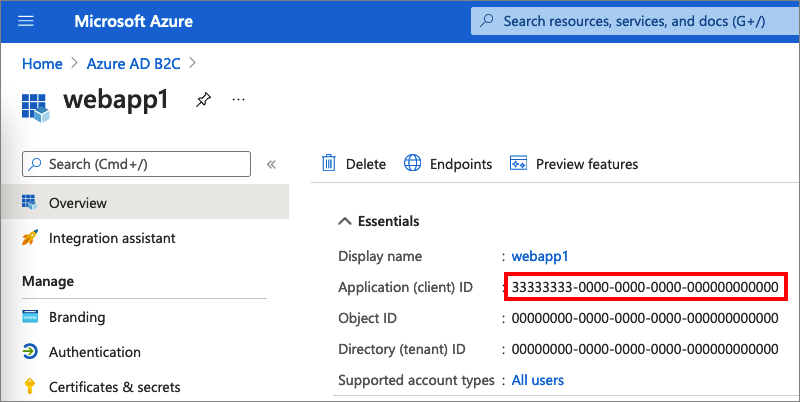

سجّلمعرف التطبيق (لكمبيوتر العميل) لاستخدامه لاحقًا عند تكوين تطبيق الويب.

الخطوة 2.2: إنشاء سر العميل لتطبيق ويب

إنشاء سر عميل لتطبيق الويب المسجل. يستخدم تطبيق الويب سر العميل لإثبات هويته عندما يطلب الرموز.

- ضمن "Manage"، حدد "Certificates & secrets".

- حدد سر عميل جديد.

- في مربع Description، أدخل وصفاً لسر العميل (على سبيل المثال، clientsecret1).

- من Expires ، حدد مدة صلاحية السر، ثم حدد Add .

- سجّل قيمةالسر. ستستخدم هذه القيمة للتكوين في خطوة لاحقة.

الخطوة 3: احصل على نموذج تطبيق الويب

تنزيل ملف zipأو نسخ عينة تطبيق الويب من GitHub.

git clone https://github.com/Azure-Samples/ms-identity-python-webapp.git

استخراج عينة الملف إلى مجلد حيث الطول الإجمالي للمسار هو 260 حرفًا أو أقل.

الخطوة 4: تكوين عينة تطبيق ويب

في الدليل الجذر للمشروع، اتبع الخطوات التالية:

.envإنشاء ملف في المجلد الجذر للمشروع باستخدام.env.sampleكدليل.FLASK_DEBUG=True B2C_TENANT_NAME=<tenant name> CLIENT_ID=<client id> CLIENT_SECRET=<client secret> SIGNUPSIGNIN_USER_FLOW=B2C_1_signupsignin1 EDITPROFILE_USER_FLOW=B2C_1_profile_editing RESETPASSWORD_USER_FLOW=B2C_1_reset_passwordمفتاح القيمة B2C_TENANT_NAMEالجزء الأول من اسم مستأجر Microsoft Azure Active Directory B2C (على سبيل المثال، contoso).CLIENT_IDمعرّف تطبيق واجهة برمجة تطبيقات الويب من الخطوة 2.1. CLIENT_SECRETقيمة client secret التي أنشأتها في الخطوة 2.2. *_USER_FLOWيتدفق المستخدم الذي أنشأته في الخطوة 1. تتم الإشارة إلى متغيرات البيئة في app_config.py، ويتم الاحتفاظ بها في ملف .env منفصل لإبعادها عن التحكم بالمصادر. يمنع ملف .gitignore المتوفر إيداع ملف .env.

الخطوة 5: تشغيل عينة تطبيق الويب

في وحدة التحكم أو terminal، قم بالتبديل إلى الدليل الذي يحتوي على العينة. على سبيل المثال:

cd ms-identity-python-webappقم بتثبيت الحزم المطلوبة من PyPi وشغل تطبيق الويب على الجهاز المحلي من خلال تشغيل الأوامر التالية:

python -m pip install -r requirements.txt python -m flask run --host localhost --port 5000تعرض نافذة وحدة التحكم رقم المنفذ للتطبيق قيد التشغيل محليًّا:

* Debug mode: on WARNING: This is a development server. Do not use it in a production deployment. Use a production WSGI server instead. * Running on `http://localhost:5000/` (Press CTRL+C to quit)لعرض تطبيق الويب الذي يعمل على الجهاز المحلي، انتقل إلى

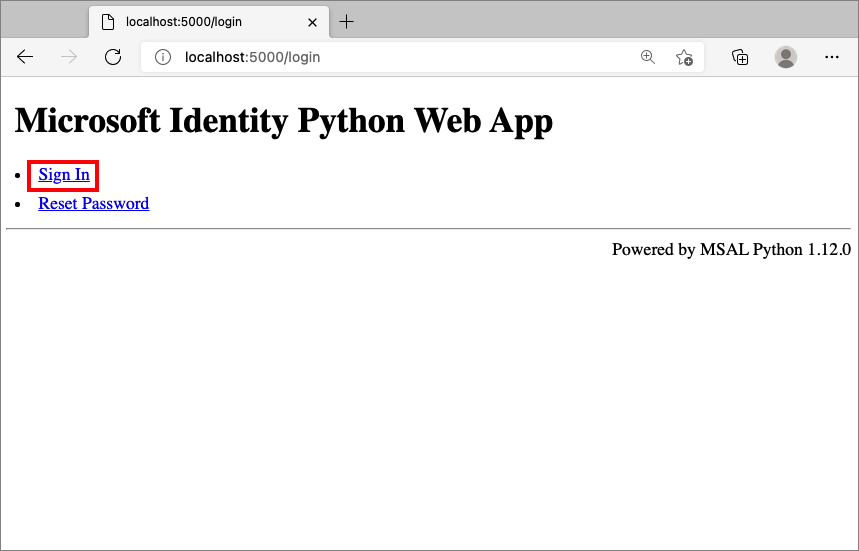

http://localhost:5000.حدد"تسجيل الدخول".

قم بإكمال عملية التسجيل أو تسجيل الدخول.

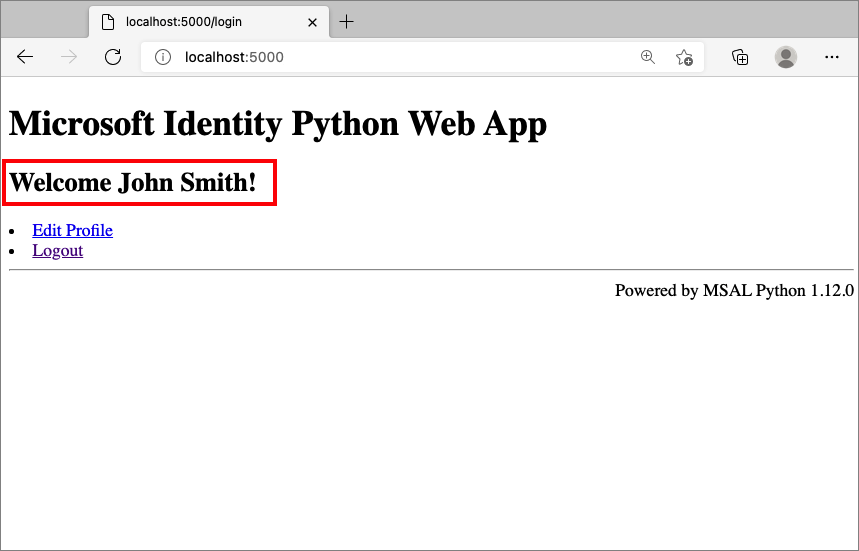

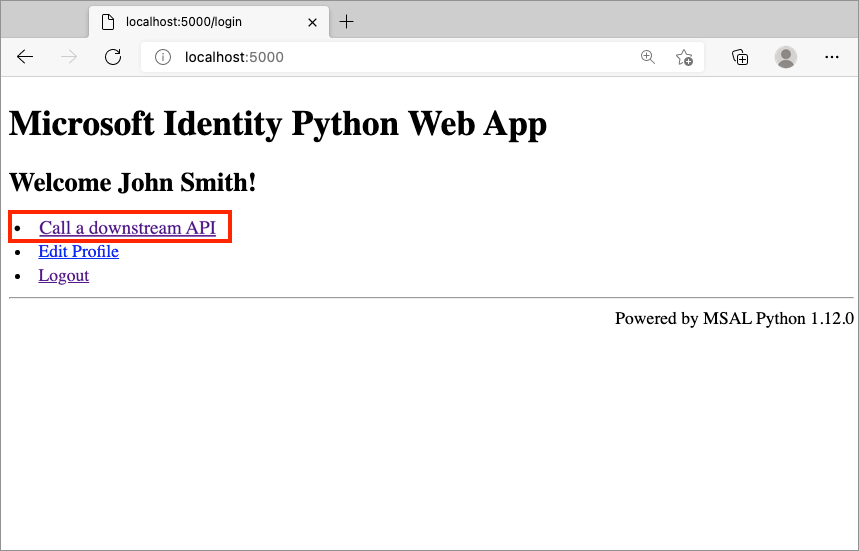

بعد المصادقة الناجحة، سترى الاسم المعروض، كما هو موضح هنا:

الخطوة 6: الاتصال API ويب

لتمكين التطبيق الخاص بك لتسجيل الدخول باستخدام Microsoft Azure AD B2C واستدعاء API ويب، فيجب عليك تسجيل تطبيقين في دليل Microsoft Azure AD B2C.

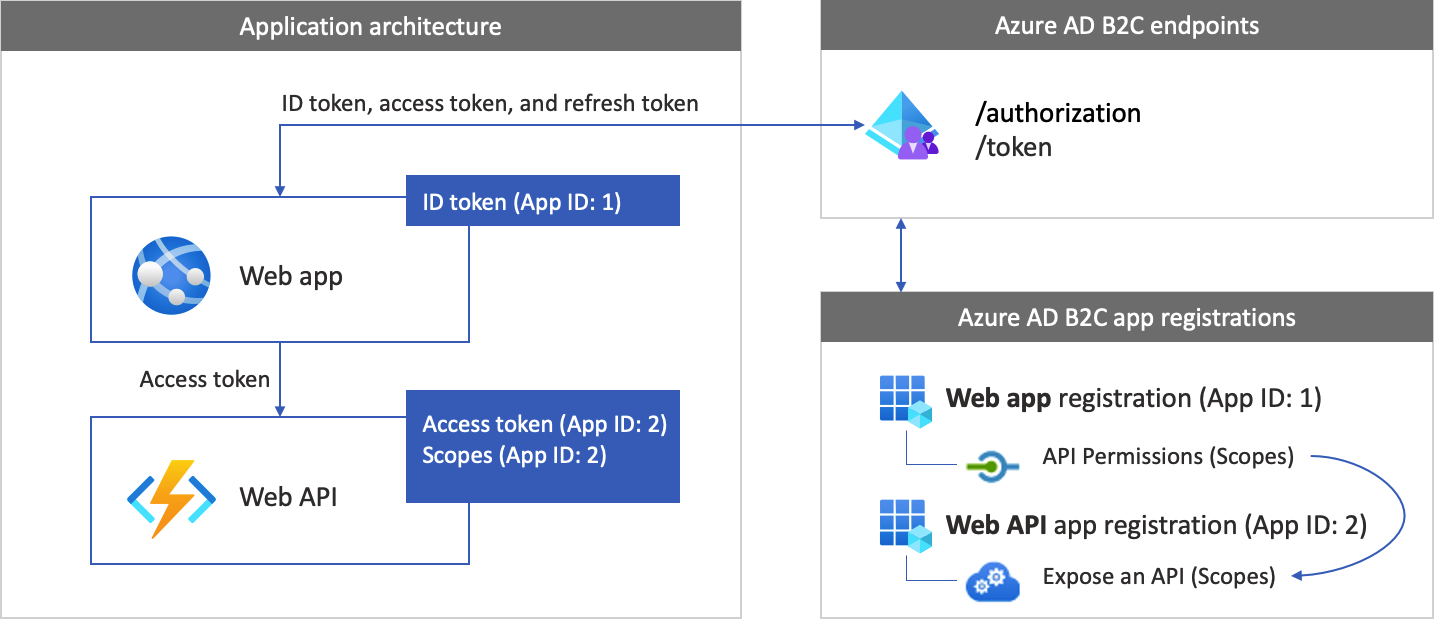

تطبيق الويب (Python) تسجيل الذي قمت بإنشائه بالفعل فيالخطوة 2. يتيح تسجيل التطبيق هذا للتطبيق تسجيل الدخول باستخدام Microsoft Azure AD B2C. تنشئ عملية تسجيل التطبيقمعرّف التطبيق، والمعروف أيضًا باسممعرّف العميل، والذي يعرّف التطبيق بشكل فريد. على سبيل المثال،معرف التطبيق: 1.

يتيح تسجيلAPI ويبلتطبيقك الاتصال API ويب المحمية. يعرض التسجيل أذونات الوصول واجهة برمجة تطبيقات الويب (النطاقات). تنشئ عملية تسجيل التطبيقمعرّف التطبيق، الذي يعرّف API ويب بشكل فريد (على سبيل المثال،معرّف التطبيق: 2). منح التطبيق (معرّف التطبيق: 1) أذونات لنطاقات واجهة برمجة تطبيقات الويب (معرّف التطبيق: 2).

تُوصف تسجيلات التطبيق وتصميم التطبيق في الرسوم التخطيطية التالية:

بعد اكتمال المصادقة، يتفاعل المستخدمون مع التطبيق، والذي يستدعي واجهة برمجة تطبيقات ويب محمية. تستخدم واجهة برمجة تطبيقات الويب مصادقة رمز الحامل المميز. رمز الحامل هو الرمز المميز للوصول الذي حصل عليه التطبيق من Microsoft Azure Active Directory B2C. يمرر التطبيق الرمز المميز في رأس التفويض لطلب HTTPS.

Authorization: Bearer <access token>

إذا كان نطاق الرمز المميز للوصول لا يطابق نطاقات واجهة برمجة تطبيقات الويب، تحصل مكتبة المصادقة على رمز مميز للوصول جديد مع النطاقات الصحيحة.

الخطوة 6.1: تسجيل تطبيق API ويب

لإنشاء تسجيل تطبيق واجهة برمجة تطبيقات الويب (App ID: 2)، اتبع الخطوات التالية:

قم بتسجيل الدخول إلى بوابة Azure.

تأكد من استخدام الدليل الذي يحتوي على مستأجر Azure AD B2C. حدّد أيقونة الدلائل + الاشتراكات في شريط أدوات المدخل.

في صفحة Portal settings | Directories + subscriptions ابحث عن دليل Azure AD B2C في قائمة Directory name ثم حدّد Switch.

في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

حدد App registrations، ثم حدد New registration.

تحت Name، أدخل اسمًا للتطبيق (على سبيل المثال، my-api1). اترك القيم الافتراضية لـ Redirect URIوأنواع الحسابات المدعومة.

حدد تسجيل.

بعد اكتمال عملية تسجيل التطبيق، حدد "Overview".

سجل قيمة Application (client) ID لاستخدامه لاحقًا عند تكوين تطبيق الويب.

الخطوة 6.2: تكوين المجموعة

حدد التطبيق my-api1 الذي أنشأته (App ID: 2) لفتح صفحة Overview الخاصة به.

ضمن إدارة، حدد كشف واجهة برمجة تطبيقات.

بجوار معرف التطبيق URI، حدد رابط تعيين. استبدل القيمة الافتراضية (GUID) باسم فريد (على سبيل المثال، tasks-api) ثم حدد Save.

عندما يطلب تطبيق الويب الخاص بك رمز وصول لواجهة برمجة تطبيقات الويب، يجب أن يضيف عنوان URI هذا كبادئة لكل نطاق تحدده لواجهة برمجة التطبيقات.

ضمن النطاقات المعرفة من قبل واجهة برمجة التطبيقات API هذه، حدد إضافة نطاق.

لإنشاء نطاق يحدد الوصول للقراءة إلى واجهة برمجة التطبيقات:

- بالنسبة إلى اسم النطاق، أدخل المهام.قراءة.

- بالنسبة إلى اسم عرض موافقة المسؤول، أدخل قراءة الوصول إلى واجهة برمجة تطبيقات المهام.

- بالنسبة إلى وصف موافقة المسؤول، أدخل السماح بالوصول للقراءة إلى واجهة برمجة تطبيقات المهام.

حدد إضافة نطاق.

حدد إضافة نطاق، ثم أضف نطاقًا يحدد حق الوصول للكتابة إلى واجهة برمجة التطبيقات:

- بالنسبة إلى اسم النطاق، أدخل features.write.

- بالنسبة إلى اسم عرض موافقة المسؤول، أدخل واجهة برمجة تطبيقات الوصول للكتابة إلى المهام.

- بالنسبة إلى وصف موافقة المسؤول، أدخل السماح بالوصول للكتابة إلى واجهة برمجة تطبيقات المهام.

حدد إضافة نطاق.

الخطوة 6.3: منح الأذونات الخاصة بتطبيق الويب

لمنح تطبيقك (App ID: 1) أذونات، اتبع الخطوات التالية:

حدد App registrations، ثم حدد التطبيق الذي قمت بإنشائه (معرف التطبيق: 1).

ضمن خانة الإدارة، اختر الأذونات الخاصة بواجهة برمجة التطبيقات.

ضمن أذونات مكونة، حدد إضافة إذن.

حدد علامة التبويب واجهات برمجة التطبيقات الخاصة بي.

حدد واجهة برمجة التطبيقات (App ID: 2) التي يجب منح تطبيق الويب حق الوصول إليها. على سبيل المثال، أدخل my-api1.

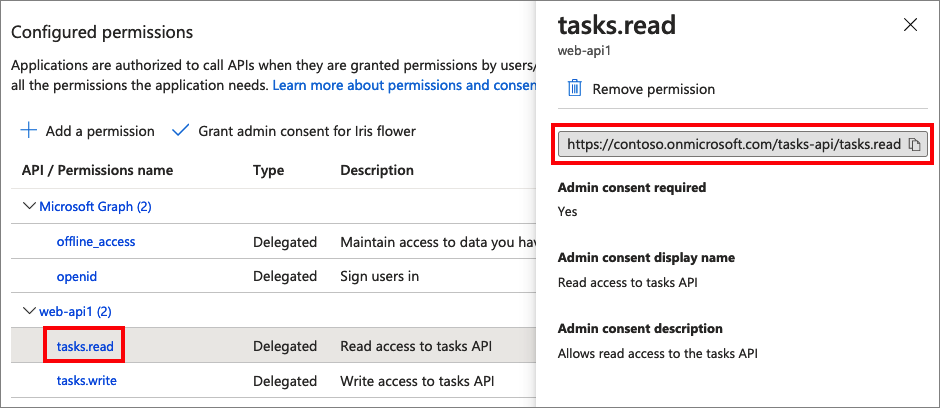

ضمن Permission، وسّع المهام، ثم حدد النطاقات التي حددتها سابقًا (على سبيل المثال، tasks.read وtasks.write).

حدد إضافة أذونات.

حدد «منح موافقة المسؤول لـ» <اسم المستأجر الخاص بك>.

حدد نعم.

حدد Refresh، ثم تحقق من ظهور منح لـ ... ضمن Status لكلا النطاقين.

من قائمة Configured permissions، حدد النطاق الخاص بك، ثم انسخ الاسم الكامل للنطاق.

الخطوة 6.4: تكوين API ويب

تكتسب هذه العينة الرمز المميز للوصول مع المجموعات ذات الصلة، والتي يمكن أن يستخدمها تطبيق الويب لـAPI ويب. لا يعمل هذا النموذج نفسه كواجهة برمجة تطبيقات ويب. بدلا من ذلك، يجب استخدام واجهة برمجة تطبيقات ويب موجودة أو إنشاء واجهة برمجة تطبيقات جديدة. للحصول على برنامج تعليمي حول إنشاء واجهة برمجة تطبيقات ويب في مستأجر B2C، راجع تمكين المصادقة في واجهة برمجة تطبيقات الويب الخاصة بك باستخدام Azure AD B2C.

الخطوة 6.5: تكوين عينة تطبيق مع API ويب

افتح ملف»config.py». يحتوي هذا الملف على معلومات حول موفر الهوية Microsoft Azure AD B2C. قم بتحديث الخصائص التالية لإعدادات التطبيق:

| مفتاح | القيمة |

|---|---|

ENDPOINT |

URI لـAPI ويب الخاص بك (على سبيل المثال،https://localhost:6000/hello). |

SCOPE |

نطاقات واجهة برمجة تطبيقات الويب التي قمت بإنشائها (على سبيل المثال، ["https://contoso.onmicrosoft.com/tasks-api/tasks.read", https://contoso.onmicrosoft.com/tasks-api/tasks.write"]). |

الخطوة 6.6: تشغيل عينة التطبيق

في وحدة التحكم أو terminal، قم بالتبديل إلى الدليل الذي يحتوي على العينة.

إذا لم يكن التطبيق لا يزال قيد التشغيل، فعد تشغيله باستخدام الأمر من الخطوة 5.

حدد استدعاء واجهة برمجة تطبيقات انتقال البيانات من الخادم.

الخطوة 7: استخدام التطبيق

في التطبيق المنتج، يكون عنوان URI لإعادة توجيه تسجيل التطبيق عادةً نقطة نهاية يمكن الوصول إليها بشكل عام حيث يتم تشغيل التطبيق، مثلhttps://contoso.com/getAToken.

يمكنك إضافة وتعديل عناوين "URI" لإعادة التوجيه في تطبيقاتك المسجلة في أي وقت. تنطبق القيود التالية على إعادة توجيه عناوين "URI":

- يجب أن يبدأ عنوان URL لإعادة التوجيه بالمخطط

https. - عنوان URL لإعادة التوجيه حساس لحالة الأحرف. يجب أن تتطابق حالته مع حالة مسار عنوان "URL" للتطبيق قيد التشغيل.