إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على: جميع مستويات إدارة واجهة برمجة التطبيقات

توضح هذه المقالة كيفية إنشاء هوية مدارة لمثيل Azure API Management وكيفية استخدامها للوصول إلى موارد أخرى. تمكن الهوية المدارة التي تم إنشاؤها بواسطة معرف Microsoft Entra إدارة واجهة برمجة التطبيقات من الوصول بسهولة وأمان إلى الموارد الأخرى المحمية بواسطة Microsoft Entra، مثل Azure Key Vault. يدير Azure هذه الهويات، لذلك لا يتعين عليك توفير أي أسرار أو تدويرها. لمزيد من المعلومات حول الهويات المدارة، راجع ما هي الهويات المدارة لموارد Azure؟.

يمكنك منح نوعين من الهويات لمثيل API:

- ترتبط الهوية المعينة من قبل النظام بخدمتك ويتم حذفها إذا تم حذف خدمتك. يمكن أن يكون للخدمة هوية واحدة مخصصة من قبل النظام.

- الهوية المعينة من قبل المستخدم هي مورد Azure مستقل يمكن تعيينه لخدمتك. يمكن أن تحتوي الخدمة على هويات متعددة مخصصة للمستخدم.

Note

الهويات المدارة خاصة بمستأجر Microsoft Entra الذي تتم استضافة اشتراك Azure فيه. لا يتم تحديثها إذا تم نقل اشتراك إلى دليل مختلف. إذا تم نقل اشتراك، فستحتاج إلى إعادة إنشاء الهويات وإعادة تكوينها.

Note

حاليا، هذه الميزة غير متوفرة في مساحات العمل.

قم بإنشاء هوية مُدارة مخصصة من قبل النظام

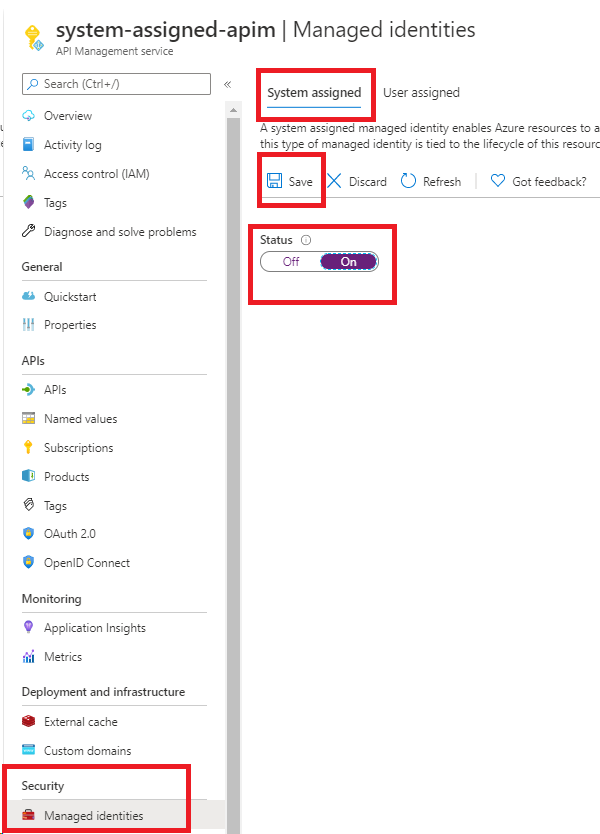

Azure portal

لإعداد هوية مدارة في مدخل Microsoft Azure، يمكنك إنشاء مثيل APIM ثم تمكين الميزة.

قم بإنشاء مثيل API إدارة في البوابة الإلكترونية كما تفعل عادةً. انتقل إليه في المدخل.

في القائمة اليمنى، ضمن الأمان، حدد الهويات المدارة.

في علامة التبويب معين من النظام ، قم بتغيير الحالة إلى تشغيل. حدد حفظ.

Azure PowerShell

Note

نوصي باستخدام الوحدة النمطية Azure Az PowerShell للتفاعل مع Azure. للبدء، راجع تثبيت Azure PowerShell. لمعرفة كيفية الترحيل إلى الوحدة النمطية Az PowerShell، راجع ترحيل Azure PowerShell من AzureRM إلى Az.

تقودك الخطوات التالية من خلال إنشاء مثيل APIM وتعيين هوية له باستخدام Azure PowerShell.

إذا كنت بحاجة إلى ذلك، فقم بتثبيت Azure PowerShell باتباع الإرشادات الواردة في دليل Azure PowerShell. ثم قم بتشغيل

Connect-AzAccountلإنشاء اتصال مع Azure.استخدم التعليمات البرمجية التالية لإنشاء مثيل بهوية مدارة يعينها النظام. لمزيد من الأمثلة حول كيفية استخدام Azure PowerShell مع APIM، راجع عينات PowerShell لإدارة واجهة برمجة التطبيقات.

# Create a resource group. New-AzResourceGroup -Name $resourceGroupName -Location $location # Create an API Management Consumption SKU service. New-AzApiManagement -ResourceGroupName $resourceGroupName -Name consumptionskuservice -Location $location -Sku Consumption -Organization contoso -AdminEmail contoso@contoso.com -SystemAssignedIdentity

يمكنك أيضاً تحديث مثيل موجود لإنشاء الهوية:

# Get an API Management instance

$apimService = Get-AzApiManagement -ResourceGroupName $resourceGroupName -Name $apiManagementName

# Update an API Management instance

Set-AzApiManagement -InputObject $apimService -SystemAssignedIdentity

قالب Azure Resource Manager (ARM)

يمكنك إنشاء مثيل APIM بهوية معينة من قبل النظام عن طريق تضمين الخاصية التالية في تعريف مورد قالب ARM:

"identity" : {

"type" : "SystemAssigned"

}

ترشد هذه الخاصية Azure إلى إنشاء الهوية وإدارتها لمثيل APIM الخاص بك.

على سبيل المثال، قد يبدو قالب ARM الكامل مثل هذا:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "0.9.0.0",

"resources": [{

"apiVersion": "2021-08-01",

"name": "contoso",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {},

"sku": {

"name": "Developer",

"capacity": "1"

},

"properties": {

"publisherEmail": "admin@contoso.com",

"publisherName": "Contoso"

},

"identity": {

"type": "systemAssigned"

}

}]

}

عند إنشاء المثيل، يكون له الخصائص الإضافية التالية:

"identity": {

"type": "SystemAssigned",

"tenantId": "<TENANTID>",

"principalId": "<PRINCIPALID>"

}

tenantId تحدد الخاصية مستأجر Microsoft Entra الذي تنتمي إليه الهوية.

principalId الخاصية هي معرف فريد للهوية الجديدة للمثيل. ضمن معرف Microsoft Entra، يكون لمدير الخدمة نفس الاسم الذي أعطيته لمثيل APIM الخاص بك.

Note

يمكن أن يحتوي مثيل APIM على كل من الهويات المعينة من قبل النظام والمخصصة من قبل المستخدم. في هذا السيناريو، تكون الخاصية type هي SystemAssigned,UserAssigned.

تكوين الوصول إلى Key Vault باستخدام هوية مدارة

التكوينات التالية مطلوبة إذا كنت تريد استخدام APIM للوصول إلى الشهادات من مخزن مفاتيح Azure.

تكوين الوصول إلى key vault

- في المدخل، انتقل إلى خزنة المفاتيح الخاصة بك.

- في القائمة اليمنى، حدد إعدادات>تكوين الوصول إلى الإعدادات. لاحظ نموذج الإذن الذي تم تكوينه.

- اعتمادا على نموذج الإذن، قم بتكوين إما نهج الوصول إلى مخزن المفاتيح أو الوصول إلى التحكم في الوصول استنادا إلى الدور في Azure للهوية المدارة لإدارة واجهة برمجة التطبيقات.

لإضافة نهج الوصول إلى مخزن المفاتيح:

- في القائمة اليسرى، حدد Access policies.

- في صفحة Access policies ، حدد + Create.

- في علامة التبويب أذونات ، ضمن أذونات سرية، حدد الحصول على وقائمة، ثم حدد التالي.

- في علامة التبويب الأساسي ، ابحث عن اسم المورد للهوية المدارة، ثم حدد التالي. إذا كنت تستخدم هوية معينة من قِبل النظام، فإن الأساسي هو اسم مثيل إدارة API الخاص بك.

- حدد التالي مرة أخرى. حدد Review + create من علامة التبويب، حدد Create.

لتكوين الوصول إلى Azure RBAC:

- على الجانب الأيسر، حدد التحكم بالوصول (IAM).

- في صفحة Access control (IAM)، حدد Add role assignment.

- في علامة التبويب الدور ، حدد مستخدم شهادة مخزن المفاتيح.

- في علامة التبويب Members ، حدد Managed identity>+ Select members.

- في نافذة تحديد الهويات المدارة ، حدد الهوية المدارة المعينة من قبل النظام أو الهوية المدارة المعينة من قبل المستخدم المقترنة بمثيل إدارة واجهة برمجة التطبيقات، ثم انقر فوق تحديد.

- حدد مراجعة + تعيين.

متطلبات جدار الحماية Key Vault

إذا تم تمكين جدار حماية Key Vault على مخزن المفاتيح الخاص بك، فيجب عليك تلبية هذه المتطلبات:

يجب استخدام الهوية المدارة المعينة من قبل النظام لمثيل API Management للوصول إلى مخزن المفاتيح.

تأكد من أن نسخة إدارة API الخاصة بك لديها خط رؤية شبكي لخزنة المفاتيح. اعتمادا على سيناريوهاتك الطبيعية، قم بتكوين أحد خيارات الوصول إلى الشبكة التالية على خزنة المفاتيح:

السماح بالوصول العام من جميع الشبكات.

قم بتعيين قاعدة أمان للشبكة للسماح بحركة إدارة واجهة برمجة التطبيقات بناء على عنوان IP أو الاتصال بالشبكة الافتراضية.

تأمين حركة المرور من إدارة واجهات برمجة التطبيقات باستخدام الاتصال بالروابط الخاصة.

استخدم محيط أمني الشبكة لتأمين خزنة المفاتيح والسماح بحركة المرور من إدارة واجهات برمجة التطبيقات.

تأكد من أن عنوان IP للعميل المحلي لديك مسموح له بالوصول إلى مخزن المفاتيح مؤقتاً خلال تحديد شهادة أو سر لإضافته إلى Azure API M. للحصول على مزيدٍ من المعلومات، راجع تكوين إعدادات شبكة Azure Key Vault.

بعد إكمال التكوين، يمكنك حظر عنوان العميل الخاص بك في جدار حماية مخزن المفاتيح.

Important

ابتداء من مارس 2026، لن يكون هناك دعم لاتصال الخدمة الموثوقة بمخزن مفاتيح Azure من إدارة واجهة برمجة التطبيقات من خلال تمكين خدمة Microsoft الموثوقة بتجاوز إعداد جدار الحماية لخزنة المفاتيح في جدار الحماية هذا. للاستمرار في استخدام Key Vault مع إدارة واجهة برمجة التطبيقات بعد هذا التغيير، تأكد من اختيار خيار وصول الشبكة المدعوم كما هو موضح أعلاه. تعرّف على المزيد.

متطلبات الشبكة الافتراضية

إذا تم توزيع مثيل إدارة APIM في شبكة ظاهرية، فقم أيضاً بتكوين إعدادات الشبكة التالية:

- تمكين نقطة نهاية خدمة إلى Key Vault على الشبكة الفرعية لإدارة واجهة برمجة التطبيقات.

- قم بتكوين قاعدة مجموعة أمان الشبكة (NSG) للسماح بنسبة استخدام الشبكة الصادرة إلى علامات خدمة AzureKeyVault وAzureActiveDirectory service tags.

للحصول على التفاصيل، راجع تكوين الشبكة عند إعداد APIM في شبكة ظاهرية.

السيناريوهات المدعومة التي تستخدم الهوية المعينة من قبل النظام

فيما يلي بعض السيناريوهات الشائعة لاستخدام هوية مدارة معينة من قبل النظام في Azure API Management.

الحصول على شهادة TLS/SSL مخصصة لمثيل إدارة واجهة برمجة التطبيقات من Key Vault

يمكنك استخدام الهوية المعينة من قبل النظام لمثيل APIM لاسترداد شهادات TLS/SSL المخصصة المخزنة في Key Vault. يمكنك بعد ذلك تعيين هذه الشهادات إلى المجالات المخصصة في مثيل إدارة API. خذ هذه الاعتبارات في الاعتبار:

- يجب أن يكون نوع محتوى السر هو application/x-pkcs12. لمزيد من المعلومات، راجع خيارات شهادة المجال.

- يجب استخدام نقطة النهاية السرية لشهادة Key Vault، والتي تحتوي على السر.

Important

إذا لم توفر إصدار الكائن من الشهادة، تحصل APIM تلقائيا على أي إصدار أحدث من الشهادة في غضون أربع ساعات بعد تحديثها في Key Vault.

يوضح المثال التالي قالب ARM الذي يستخدم الهوية المدارة المعينة من قبل النظام لمثيل APIM لاسترداد شهادة مجال مخصصة من Key Vault.

Prerequisites

- مثيل APIM تم تكوينه بهوية مدارة معينة من قبل النظام. لإنشاء مثيل، يمكنك استخدام قالب التشغيل السريع لـ Azure.

- مثيل Key Vault في نفس مجموعة الموارد. يجب أن يستضيف المثيل شهادة سيتم استخدامها كشهادة مجال مخصصة في APIM.

يحتوي القالب على الخطوات التالية.

- تحديث نهج الوصول لمثيل Key Vault والسماح لمثيل APIM بالحصول على أسرار منه.

- قم بتحديث مثيل إدارة APIM عن طريق تعيين اسم مجال مخصص من خلال الشهادة من مثيل Key Vault.

عند تشغيل القالب، قم بتوفير قيم المعلمات المناسبة للبيئة الخاصة بك.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"apiManagementServiceName": {

"type": "string",

"minLength": 8,

"metadata":{

"description": "The name of the API Management instance"

}

},

"publisherEmail": {

"type": "string",

"minLength": 1,

"metadata": {

"description": "The email address of the owner of the instance"

}

},

"publisherName": {

"type": "string",

"minLength": 1,

"metadata": {

"description": "The name of the owner of the instance"

}

},

"sku": {

"type": "string",

"allowedValues": ["Developer",

"Standard",

"Premium"],

"defaultValue": "Developer",

"metadata": {

"description": "The pricing tier of the API Management instance"

}

},

"skuCount": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The instance size of the API Management instance"

}

},

"keyVaultName": {

"type": "string",

"metadata": {

"description": "The name of the key vault"

}

},

"proxyCustomHostname1": {

"type": "string",

"metadata": {

"description": "Gateway custom hostname 1. Example: api.contoso.com"

}

},

"keyVaultIdToCertificate": {

"type": "string",

"metadata": {

"description": "Reference to the key vault certificate. Example: https://contoso.vault.azure.net/secrets/contosogatewaycertificate"

}

}

},

"variables": {

"apimServiceIdentityResourceId": "[concat(resourceId('Microsoft.ApiManagement/service', parameters('apiManagementServiceName')),'/providers/Microsoft.ManagedIdentity/Identities/default')]"

},

"resources": [

{

"apiVersion": "2021-08-01",

"name": "[parameters('apiManagementServiceName')]",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {

},

"sku": {

"name": "[parameters('sku')]",

"capacity": "[parameters('skuCount')]"

},

"properties": {

"publisherEmail": "[parameters('publisherEmail')]",

"publisherName": "[parameters('publisherName')]"

},

"identity": {

"type": "systemAssigned"

}

},

{

"type": "Microsoft.KeyVault/vaults/accessPolicies",

"name": "[concat(parameters('keyVaultName'), '/add')]",

"apiVersion": "2018-02-14",

"properties": {

"accessPolicies": [{

"tenantId": "[reference(variables('apimServiceIdentityResourceId'), '2018-11-30').tenantId]",

"objectId": "[reference(variables('apimServiceIdentityResourceId'), '2018-11-30').principalId]",

"permissions": {

"secrets": ["get", "list"]

}

}]

}

},

{

"apiVersion": "2021-04-01",

"type": "Microsoft.Resources/deployments",

"name": "apimWithKeyVault",

"dependsOn": [

"[resourceId('Microsoft.ApiManagement/service', parameters('apiManagementServiceName'))]"

],

"properties": {

"mode": "incremental",

"template": {

"$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [{

"apiVersion": "2021-08-01",

"name": "[parameters('apiManagementServiceName')]",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {

},

"sku": {

"name": "[parameters('sku')]",

"capacity": "[parameters('skuCount')]"

},

"properties": {

"publisherEmail": "[parameters('publisherEmail')]",

"publisherName": "[parameters('publisherName')]",

"hostnameConfigurations": [{

"type": "Proxy",

"hostName": "[parameters('proxyCustomHostname1')]",

"keyVaultId": "[parameters('keyVaultIdToCertificate')]"

}]

},

"identity": {

"type": "systemAssigned"

}

}]

}

}

}

]

}

تخزين القيم المسماة وإدارتها من Key Vault

يمكنك استخدام هوية مدارة معينة من قبل النظام للوصول إلى Key Vault لتخزين البيانات السرية وإدارتها للاستخدام في نهج APIM. لمزيد من المعلومات، راجع استخدام القيم المسماة في نُهج إدارة Azure APIM.

المصادقة على الواجهة الخلفية باستخدام هوية إدارة APIM

يمكنك استخدام الهوية المعينة من قبل النظام للمصادقة على خدمة خلفية عبر نهج الهوية المدارة للمصادقة .

الاتصال بموارد Azure خلف جدار حماية IP باستخدام هوية مدارة معينة من قبل النظام

في بعض السيناريوهات، يمكن لإدارة واجهات برمجة التطبيقات التواصل مع الموارد في الخدمات التالية باستخدام هوية مدارة معينة من النظام مهيأة مع تعيين دور مناسب:

- Azure Key Vault

- Azure Storage

- ناقل خدمة Azure

- مراكز أحداث Azure

- Azure Container Registry

- HSM المدار من Azure

بالنسبة للموارد في هذه الخدمات المحمية بجدار حماية IP، تأكد من وجود خط رؤية للشبكة من إدارة API. قم بتكوين أحد خيارات الوصول إلى الشبكة التالية على المصدر:

السماح بالوصول العام من جميع الشبكات.

قم بتعيين قاعدة أمان للشبكة للسماح بحركة إدارة واجهة برمجة التطبيقات بناء على عنوان IP أو الاتصال بالشبكة الافتراضية.

تأمين حركة المرور من إدارة واجهات برمجة التطبيقات باستخدام الاتصال بالروابط الخاصة.

استخدم محيط أمني الشبكة لتأمين المورد والسماح بحركة المرور من إدارة واجهات برمجة التطبيقات.

Important

ابتداء من مارس 2026، لن يتم دعم الاتصال بالخدمات الموثوقة بخدمات Azure من خلال إدارة واجهات برمجة التطبيقات من خلال تمكين السماح لخدمات مايكروسوفت الموثوقة بتجاوز إعداد جدار الحماية هذا . للاستمرار في الوصول إلى هذه الخدمات من إدارة واجهات برمجة التطبيقات بعد هذا التغيير، تأكد من اختيار خيار الوصول إلى الشبكة المدعوم كما هو موضح أعلاه. معرفة المزيد

تسجيل الأحداث إلى مركز أحداث

يمكنك تكوين واستخدام هوية مدارة معينة من قبل النظام للوصول إلى مركز أحداث لتسجيل الأحداث من مثيل APIM. لمزيد من المعلومات، راجع كيفية تسجيل الأحداث إلى مراكز الأحداث في Azure API Management.

إنشاء هوية مُدارة يعينها المستخدم

Note

يمكنك إقران مثيل APIM بما يصل إلى 10 هويات مدارة يعينها المستخدم.

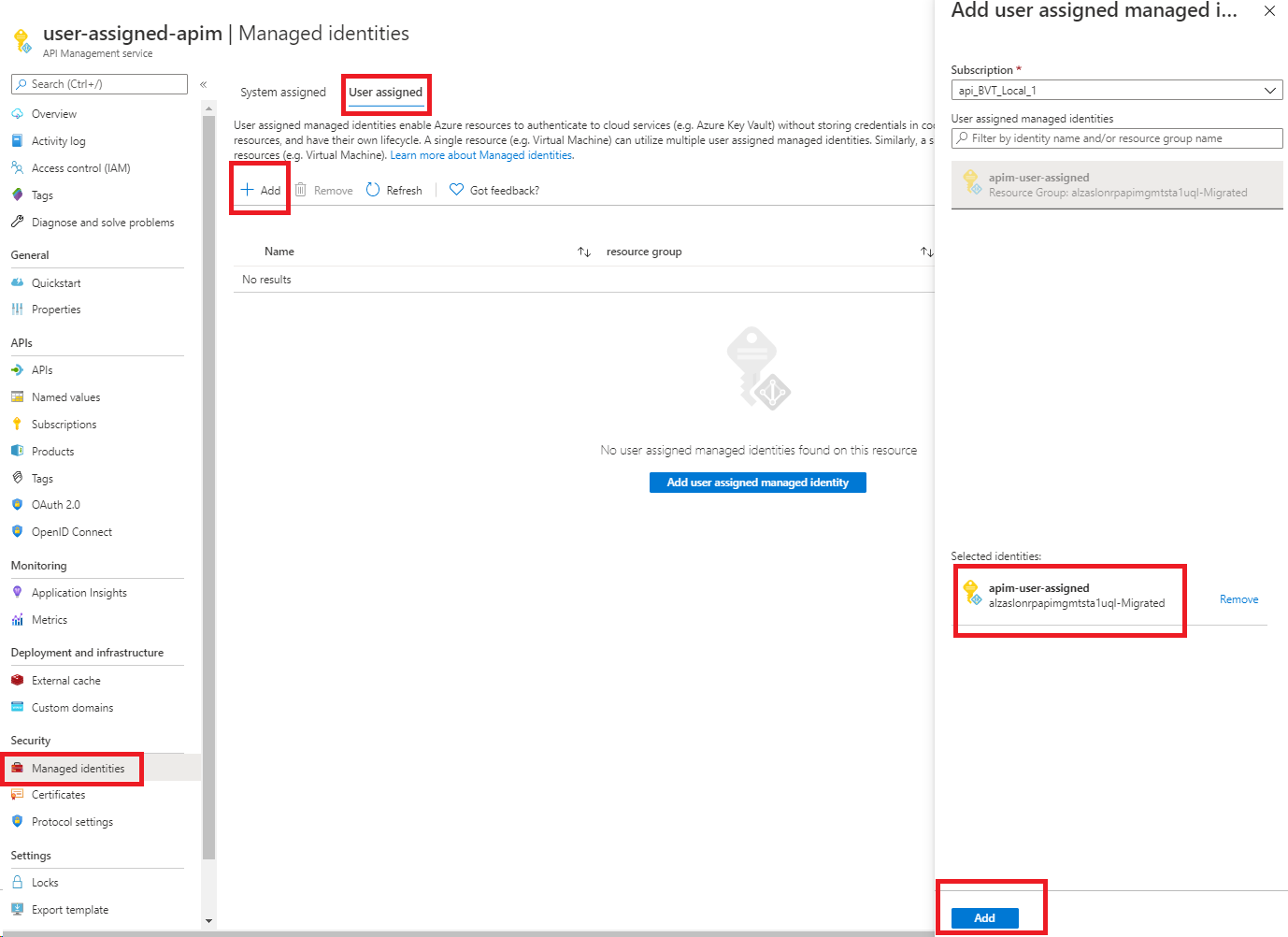

Azure portal

لإعداد هوية مدارة في المدخل، يجب أولا إنشاء مثيل APIM وإنشاء هوية معينة من قبل المستخدم. ثم أكمل الخطوات التالية.

انتقل إلى مثيل APIM في المدخل.

في القائمة اليمنى، ضمن الأمان، حدد الهويات المدارة.

في علامة التبويب تعيين المستخدم، حدد إضافة.

ابحث عن الهوية التي قمت بإنشائها مسبقًا، وحددها. حدد إضافة.

Azure PowerShell

Note

نوصي باستخدام الوحدة النمطية Azure Az PowerShell للتفاعل مع Azure. للبدء، راجع تثبيت Azure PowerShell. لمعرفة كيفية الترحيل إلى الوحدة النمطية Az PowerShell، راجع ترحيل Azure PowerShell من AzureRM إلى Az.

تقودك الخطوات التالية من خلال إنشاء مثيل APIM وتعيين هوية له باستخدام Azure PowerShell.

إذا كنت بحاجة إلى ذلك، فقم بتثبيت Azure PowerShell باتباع الإرشادات الواردة في دليل Azure PowerShell. ثم قم بتشغيل

Connect-AzAccountلإنشاء اتصال مع Azure.استخدم الكود التالي لإنشاء المثيل. لمزيد من الأمثلة حول كيفية استخدام Azure PowerShell مع APIM، راجع عينات PowerShell لإدارة واجهة برمجة التطبيقات.

# Create a resource group. New-AzResourceGroup -Name $resourceGroupName -Location $location # Create a user-assigned identity. This code requires installation of the Az.ManagedServiceIdentity module. $userAssignedIdentity = New-AzUserAssignedIdentity -Name $userAssignedIdentityName -ResourceGroupName $resourceGroupName # Create an API Management Consumption SKU service. $userIdentities = @($userAssignedIdentity.Id) New-AzApiManagement -ResourceGroupName $resourceGroupName -Location $location -Name $apiManagementName -Organization contoso -AdminEmail admin@contoso.com -Sku Consumption -UserAssignedIdentity $userIdentities

يمكنك أيضاً تحديث خدمة موجودة لتعيين هوية للخدمة:

# Get an API Management instance.

$apimService = Get-AzApiManagement -ResourceGroupName $resourceGroupName -Name $apiManagementName

# Create a user-assigned identity. This code requires installation of the Az.ManagedServiceIdentity module.

$userAssignedIdentity = New-AzUserAssignedIdentity -Name $userAssignedIdentityName -ResourceGroupName $resourceGroupName

# Update the API Management instance.

$userIdentities = @($userAssignedIdentity.Id)

Set-AzApiManagement -InputObject $apimService -UserAssignedIdentity $userIdentities

ARM template

يمكنك إنشاء مثيل APIM له هوية عن طريق تضمين الخاصية التالية في تعريف المورد:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<RESOURCEID>": {}

}

}

إضافة النوع المعين من قبل المستخدم يعلم Azure باستخدام الهوية المعينة من قبل المستخدم المحددة للمثيل الخاص بك.

على سبيل المثال، قد يبدو قالب ARM الكامل مثل هذا:

{

"$schema": "https://schema.management.azure.com/schemas/2014-04-01-preview/deploymentTemplate.json#",

"contentVersion": "0.9.0.0",

"resources": [{

"apiVersion": "2021-08-01",

"name": "contoso",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {},

"sku": {

"name": "Developer",

"capacity": "1"

},

"properties": {

"publisherEmail": "admin@contoso.com",

"publisherName": "Contoso"

},

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('identityName'))]": {}

}

},

"dependsOn": [

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('identityName'))]"

]

}]

}

عند إنشاء الخدمة، يكون لها الخصائص الإضافية التالية:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<RESOURCEID>": {

"principalId": "<PRINCIPALID>",

"clientId": "<CLIENTID>"

}

}

}

principalId الخاصية هي معرف فريد للهوية المستخدمة لإدارة Microsoft Entra.

clientId الخاصية هي معرف فريد للهوية الجديدة للتطبيق المستخدمة لتحديد الهوية التي يجب استخدامها أثناء استدعاءات وقت التشغيل.

Note

يمكن أن يحتوي مثيل APIM على كل من الهويات المعينة من قبل النظام والمخصصة من قبل المستخدم. في هذا السيناريو، ستكون typeالخاصية SystemAssigned,UserAssigned .

السيناريوهات المدعومة التي تستخدم الهويات المدارة المعينة من قبل المستخدم

فيما يلي بعض السيناريوهات الشائعة لاستخدام هوية مدارة يعينها المستخدم في Azure API Management.

الحصول على شهادة TLS/SSL مخصصة لمثيل إدارة واجهة برمجة التطبيقات من Key Vault

يمكنك استخدام هوية معينة من قبل المستخدم لتأسيس الثقة بين مثيل APIM وKey Vault. يمكن بعد ذلك استخدام هذه الثقة لاسترداد شهادات TLS/SSL المخصصة المخزنة في Key Vault. يمكنك بعد ذلك تعيين هذه الشهادات إلى المجالات المخصصة في مثيل إدارة API.

Important

إذا تم تمكين جدار حماية Key Vault في مخزن المفاتيح، فلا يمكنك استخدام هوية معينة من قبل المستخدم للوصول من إدارة APIM. يمكنك استخدام الهوية المعينة من قبل النظام بدلاً من ذلك. لمزيد من المعلومات، راجع قسم متطلبات جدار حماية خزنة المفاتيح.

خذ هذه الاعتبارات في الاعتبار:

- يجب أن يكون نوع محتوى السر هو application/x-pkcs12.

- يجب استخدام نقطة النهاية السرية لشهادة Key Vault، والتي تحتوي على السر.

Important

إذا لم توفر إصدار الكائن من الشهادة، تحصل APIM تلقائيا على أي إصدار أحدث من الشهادة في غضون أربع ساعات بعد تحديثها في Key Vault.

تخزين القيم المسماة وإدارتها من Key Vault

يمكنك استخدام هوية مدارة يعينها المستخدم للوصول إلى Key Vault لتخزين البيانات السرية وإدارتها لاستخدامها في نهج APIM. لمزيد من المعلومات، راجع استخدام القيم المسماة في نُهج إدارة Azure APIM.

Note

إذا تم تمكين جدار حماية Key Vault في مخزن المفاتيح، فلا يمكنك استخدام هوية معينة من قبل المستخدم للوصول من إدارة APIM. يمكنك استخدام الهوية المعينة من قبل النظام بدلاً من ذلك. لمزيد من المعلومات، راجع قسم متطلبات جدار حماية خزنة المفاتيح.

المصادقة على الواجهة الخلفية باستخدام هوية معينة من قبل المستخدم

يمكنك استخدام الهوية المعينة من قبل المستخدم للمصادقة على خدمة خلفية عبر نهج الهوية المدارة للمصادقة .

تسجيل الأحداث إلى مركز أحداث

يمكنك تكوين هوية مدارة معينة من قبل المستخدم واستخدامها للوصول إلى مركز أحداث لتسجيل الأحداث من مثيل APIM. لمزيد من المعلومات، راجع كيفية تسجيل الأحداث إلى Azure Event Hubs في Azure API Management.

إزالة هوية

يمكنك إزالة هوية معينة من قبل النظام عن طريق تعطيل الميزة عبر المدخل أو قالب ARM بنفس الطريقة التي تم إنشاؤها بها. يمكن إزالة الهويات المعينة من قبل المستخدم بشكل فردي. لإزالة كافة الهويات، قم بتعيين نوع الهوية إلى "None".

تؤدي إزالة هوية معينة من قبل النظام بهذه الطريقة أيضا إلى حذفها من معرف Microsoft Entra. تتم أيضا إزالة الهويات المعينة من قبل النظام تلقائيا من معرف Microsoft Entra عند حذف مثيل APIM.

لإزالة كافة الهويات باستخدام قالب ARM، قم بتحديث هذا القسم:

"identity": {

"type": "None"

}

Important

إذا تم تكوين مثيل APIM مع شهادة SSL مخصصة من Key Vault وحاولت تعطيل هوية مدارة، يفشل الطلب.

يمكنك حل ذلك عن طريق التبديل من شهادة Key Vault إلى شهادة مشفرة مضمنة ثم تعطيل الهوية المدارة. لمزيد من المعلومات، راجع تكوين اسم مجال مخصص.