إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تتناول هذه المقالة كيفية تعطيل مصادقة اسم المستخدم وكلمة المرور الأساسية لنشر التعليمات البرمجية إلى تطبيقات Azure App Service. تشرح المقالة عدة طرق لتعطيل المصادقة الأساسية وأساليب النشر الاحتياطية إن وجدت وكيفية مراقبة محاولات الوصول إلى المصادقة الأساسية.

توفر App Service المصادقة الأساسية لعملاء FTP وWeb Deploy للاتصال باستخدام بيانات اعتماد نشر اسم المستخدم وكلمة المرور. تعد واجهات برمجة تطبيقات المصادقة الأساسية جيدة لاستعراض نظام ملفات موقعك، وتحميل برامج التشغيل والأدوات المساعدة، والنشر باستخدام MSBuild. لمزيد من المعلومات، راجع تكوين بيانات اعتماد النشر ل Azure App Service.

غالبا ما تتطلب المؤسسات أساليب نشر أكثر أمانا من المصادقة الأساسية، مثل معرف Microsoft Entra. الرموز المميزة للوصول إلى Microsoft Entra OAuth 2.0 لها عمر محدود قابل للاستخدام، وهي خاصة بالتطبيقات والموارد التي يتم إصدارها لها، ولا يمكن إعادة استخدامها. يساعد التخويل المستند إلى الرمز المميز OAuth على التخفيف من العديد من المشاكل المتعلقة بالمصادقة الأساسية.

يتيح لك Microsoft Entra أيضا النشر من خدمات Azure الأخرى باستخدام الهويات المدارة. لمزيد من المعلومات، راجع أنواع المصادقة حسب أسلوب النشر في Azure App Service.

المتطلبات الأساسية

- لتعطيل المصادقة الأساسية لوصول FTP إلى أحد التطبيقات، يجب أن يكون لديك وصول على مستوى المالك إلى التطبيق.

- لإنشاء دور وتعيينه لمنع المستخدمين الأقل امتيازا من تمكين المصادقة الأساسية، يجب أن يكون لديك أذونات المالك أو مسؤول وصول المستخدم في الاشتراك.

تعطيل المصادقة الأساسية

لنشر FTP، يتم التحكم في المصادقة الأساسية بواسطة العلامة basicPublishingCredentialsPolicies/ftp أو خيار مدخل FTP Basic Auth Publishing Credentials .

بالنسبة لأساليب النشر الأخرى التي تستخدم المصادقة الأساسية، مثل Visual Studio وGit المحلي وGitHub، يتم التحكم في المصادقة الأساسية بواسطة العلامة basicPublishingCredentialsPolicies/scm أو خيار مدخل SCM Basic Auth Publishing Credentials .

إشعار

مصادقة SCM الأساسية مطلوبة لتمكين مصادقة FTP الأساسية.

لتعطيل المصادقة الأساسية:

- مدخل Microsoft Azure

-

Azure CLI

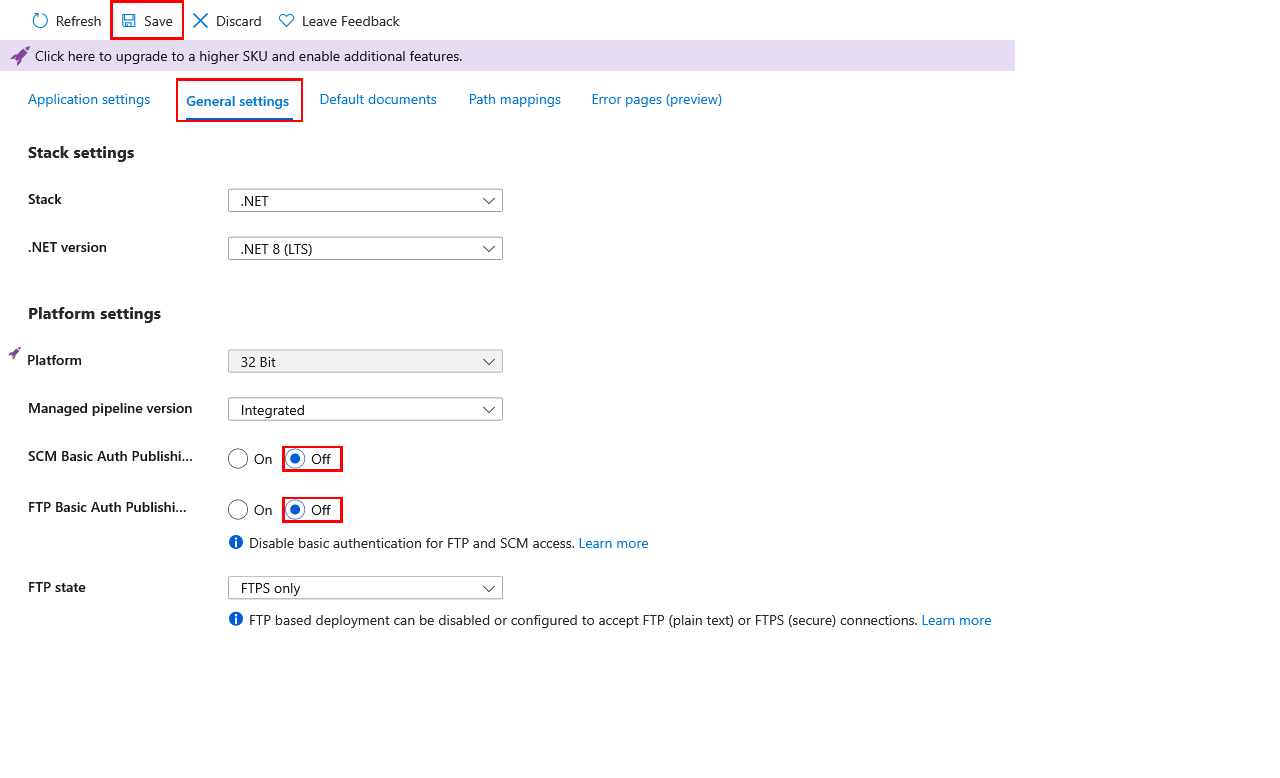

فيمدخل Microsoft Azure، ابحث عن App Servicesوحدد تطبيقك.

في قائمة التنقل اليسرى للتطبيق، حدد Configuration>General settings.

حدد إيقاف التشغيل ل SCM Basic Auth Publishing Credentials أو FTP Basic Auth Publishing Credentials أو كليهما، ثم حدد Save.

للتأكد من حظر الوصول إلى FTP، حاول الاتصال بتطبيقك باستخدام FTP/FTPS. يجب أن تتلقى رسالة 401 غير مصادق عليها .

للتأكد من حظر الوصول إلى Git، جرب نشر Git المحلي. يجب أن تتلقى رسالة فشل المصادقة .

النشر بدون مصادقة أساسية

عند تعطيل المصادقة الأساسية، لن تعمل أساليب النشر التي تعتمد على المصادقة الأساسية. تحتوي بعض أساليب التوزيع على آليات توزيع احتياطية.

يوضح الجدول التالي كيفية سلوك أساليب النشر المختلفة عند تعطيل المصادقة الأساسية، والآلية الاحتياطية إن وجدت. لمزيد من المعلومات، راجع أنواع المصادقة حسب أساليب النشر في Azure App Service.

| أسلوب النشر | عند تعطيل المصادقة الأساسية |

|---|---|

| توزيع Visual Studio | يتطلب النشر باستخدام مصادقة Microsoft Entra الإصدار 17.12 من Visual Studio 2022 أو أحدث. |

| بروتوكول نقل الملفات | لا يعمل. |

| Git المحلي | لا يعمل. |

| Azure CLI | في Azure CLI 2.48.1 أو أعلى، تعود الأوامر التالية إلى مصادقة Microsoft Entra:Person.Person.Person.Person.Person.Person.Person.Person.Person.Person.Person.Person.Person. |

| المكون الإضافي ل Maven أو المكون الإضافي Gradle | يعمل. |

| إجراءات GitHub | لا تعمل مهام سير عمل إجراءات GitHub الموجودة التي تستخدم المصادقة الأساسية. افصل تكوين GitHub الحالي وأنشئ تكوين إجراءات GitHub جديد يستخدم الهوية المعينة من قبل المستخدم. إذا تم تكوين نشر GitHub Actions الحالي يدويا، فحاول استخدام كيان خدمة أو OpenID Connect بدلا من ذلك. بالنسبة إلى مهام سير عمل إجراءات GitHub الجديدة، استخدم خيار الهوية المعينة من قبل المستخدم . |

| GitHub مع خدمة إنشاء خدمة التطبيقات | لا يعمل. |

| النشر من معالج إنشاء المدخل | إذا قمت بتحديد مصدر نشر مستمر عند تعيين المصادقة الأساسية إلى تعطيل، يتم تكوين إجراءات GitHub باستخدام خيار الهوية المعين من قبل المستخدم (OpenID Connect). |

| Bitbucket | لا يعمل. |

| Azure Repos مع خدمة إنشاء خدمة التطبيقات | لا يعمل. |

| Azure Repos مع Azure Pipelines | يعمل. |

Azure Pipelines مع AzureWebApp المهمة |

يعمل. |

إنشاء دور مخصص لمنع تمكين المصادقة الأساسية

لمنع المستخدمين الأقل امتيازا من تمكين المصادقة الأساسية لأي تطبيق، يمكنك إنشاء دور مخصص وتعيين المستخدمين للدور.

- مدخل Microsoft Azure

-

Azure CLI

في مدخل Microsoft Azure، حدد الاشتراك حيث تريد إنشاء الدور المخصص.

في قائمة التنقل اليسرى، حدد Access Control (IAM)>Add>Add custom role.

في صفحة إنشاء دور مخصص ، قم بإعطاء الدور اسما ثم حدد التالي.

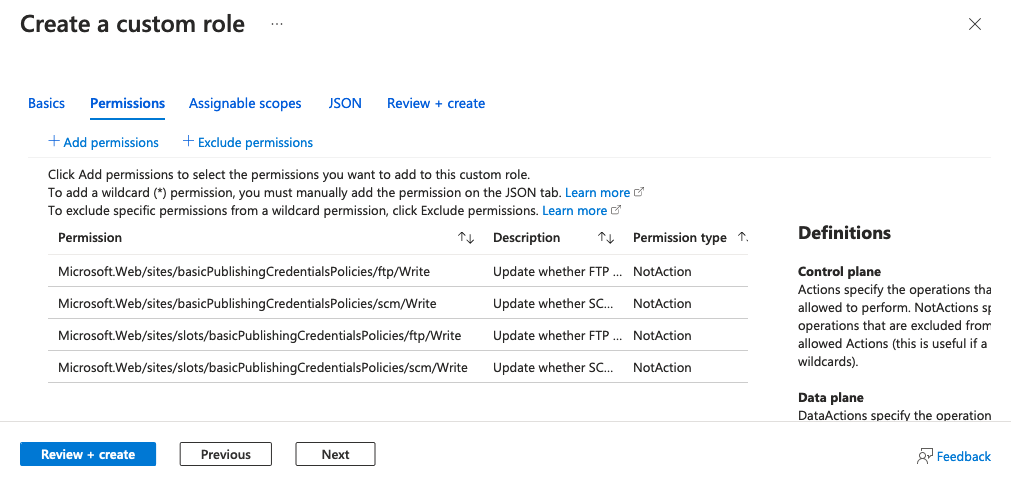

في علامة التبويب أذونات ، حدد استبعاد الأذونات.

ابحث عن Microsoft Web Apps وحددها.

ابحث عن microsoft.web/sites/basicPublishingCredentialsPolicies وقم بتوسيعها.

حدد مربع الكتابة، ثم حدد إضافة. تضيف هذه الخطوة العملية إلى NotActions للدور.

حدد استبعاد الأذونات مرة أخرى.

ابحث عن microsoft.web/sites/slots/basicPublishingCredentialsPolicies وقم بتوسيعه، وحدد مربع الكتابة ، ثم حدد إضافة.

يجب أن تبدو علامة تبويب الأذونات الآن مثل لقطة الشاشة التالية. حدد مراجعة + إنشاء، ثم حدد إنشاء.

يمكنك الآن تعيين هذا الدور لمستخدمي مؤسستك. لمزيد من المعلومات، راجع إنشاء أو تحديث أدوار Azure المخصصة باستخدام مدخل Microsoft Azure.

مراقبة محاولات المصادقة الأساسية

يتم تسجيل جميع عمليات تسجيل الدخول الناجحة والمحاولة إلى نوع سجل Azure Monitor AppServiceAuditLogs . لتدقيق عمليات تسجيل الدخول الناجحة والمحاولة على FTP ونشر الويب، اتبع الخطوات الواردة في إرسال السجلات إلى Azure Monitor وتمكين شحن AppServiceAuditLogs نوع السجل.

للتأكد من شحن السجلات إلى الخدمات المحددة، حاول تسجيل الدخول عبر FTP أو Web Deploy. يوضح المثال التالي سجل حساب تخزين.

{

"time": "2023-10-16T17:42:32.9322528Z",

"ResourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.WEB/SITES/MY-DEMO-APP",

"Category": "AppServiceAuditLogs",

"OperationName": "Authorization",

"Properties": {

"User": "$my-demo-app",

"UserDisplayName": "$my-demo-app",

"UserAddress": "24.19.191.170",

"Protocol": "FTP"

}

}

استخدام النهج الأساسية المتعلقة بالمصادقة

يمكن أن يساعدك نهج Azure في فرض المعايير التنظيمية وتقييم التوافق على نطاق واسع. يمكنك استخدام نهج Azure للتدقيق لأي تطبيقات لا تزال تستخدم المصادقة الأساسية، ومعالجة أي موارد غير متوافقة. تعرض القائمة التالية النهج المضمنة لتدقيق المصادقة الأساسية ومعالجتها على App Service:

تعرض القائمة التالية النهج المقابلة للفتحات: