تأمين بيئة خدمة التطبيق

هام

تتناول هذه المقالة الإصدار الثاني من App Service Environment، والذي يتم استخدامه مع خطط خدمة التطبيقات المعزولة. تم إيقاف App Service Environment v1 وv2 اعتبارا من 31 أغسطس 2024. يوجد إصدار جديد من App Service Environment يسهل استخدامه ويعمل ببنية أساسية أكثر قوة. لمعرفة المزيد عن الإصدار الجديد، ابدأ بمقدمة لبيئة App Service. إذا كنت تستخدم إصدار 1 من App Service Environment حاليًا، فالرجاء اتباع الخطوات الواردة في هذه المقالة للترحيل إلى الإصدار الجديد.

اعتبارا من 31 أغسطس 2024، لم تعد اتفاقية مستوى الخدمة (SLA) وأرصدة الخدمة تنطبق على أحمال عمل App Service Environment v1 وv2 التي لا تزال قيد الإنتاج نظرا لأنها منتجات متوقفة. بدأ إيقاف تشغيل أجهزة App Service Environment v1 وv2، وقد يؤثر ذلك على توفر التطبيقات والبيانات وأدائها.

يجب إكمال الترحيل إلى App Service Environment v3 على الفور أو قد يتم حذف التطبيقات والموارد. سنحاول الترحيل التلقائي لأي بيئة خدمة تطبيقات متبقية v1 وv2 على أساس أفضل جهد باستخدام ميزة الترحيل الموضعي، ولكن Microsoft لا تقدم أي مطالبة أو ضمانات حول توفر التطبيق بعد الترحيل التلقائي. قد تحتاج إلى إجراء تكوين يدوي لإكمال الترحيل وتحسين خيار SKU لخطة App Service لتلبية احتياجاتك. إذا لم يكن الترحيل التلقائي ممكنا، حذف الموارد وبيانات التطبيق المقترنة. ونحثك بشدة على التصرف الآن لتجنب أي من هذه السيناريوهات المتطرفة.

إذا كنت بحاجة إلى وقت إضافي، يمكننا تقديم فترة سماح لمرة واحدة مدتها 30 يوما لإكمال الترحيل. لمزيد من المعلومات وطلب فترة السماح هذه، راجع نظرة عامة على فترة السماح، ثم انتقل إلى مدخل Microsoft Azure وقم بزيارة جزء الترحيل لكل من بيئات App Service.

للحصول على أحدث المعلومات حول إيقاف App Service Environment v1/v2، راجع تحديث إيقاف App Service Environment v1 وv2.

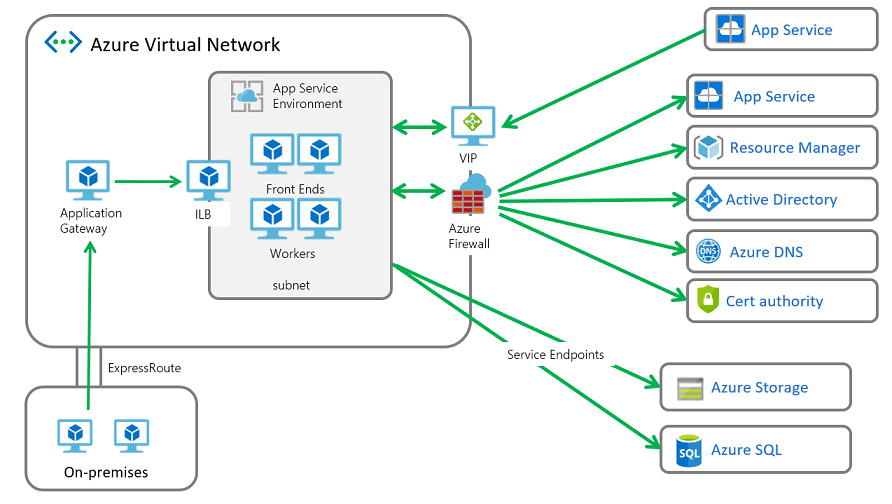

تحتوي بيئة خدمة التطبيق (ASE) على العديد من التبعيات الخارجية التي تتطلب الوصول إليها لتعمل بشكل صحيح. تعيش ASE في شبكة Azure الافتراضية للعميل. يجب على العملاء السماح بنسبة استخدام الشبكة تبعية ASE، وهي مشكلة للعملاء الذين يرغبون في قفل جميع عمليات الخروج من شبكتهم الافتراضية.

هناك العديد من نقاط النهاية الواردة التي تُستخدم لإدارة ASE. لا يمكن إرسال حركة مرور الإدارة الواردة من خلال جهاز جدار حماية. عناوين المصدر لنسبة استخدام الشبكة هذه معروفة ويتم نشرها في مستند عناوين إدارة بيئة خدمة التطبيق. هناك أيضا علامة خدمة تسمى AppServiceManagement، والتي يمكن استخدامها مع مجموعات أمان الشبكة (NSGs) لتأمين نسبة استخدام الشبكة الواردة.

يتم تعريف تبعيات ASE الصادرة بالكامل تقريبا باستخدام FQDNs، والتي لا تحتوي على عناوين ثابتة خلفها. يعني عدم وجود عناوين ثابتة أنه لا يمكن استخدام مجموعات أمان الشبكة لتأمين نسبة استخدام الشبكة الصادرة من ASE. تتغير العناوين غالبا بما يكفي بحيث لا يمكن للمرء إعداد القواعد استنادا إلى الدقة الحالية واستخدامها لإنشاء مجموعات أمان الشبكة.

يكمن حل تأمين العناوين الصادرة في استخدام جهاز جدار حماية يمكنه التحكم في نسبة استخدام الشبكة الصادرة بناءً على أسماء المجال. يمكن لجدار حماية Azure تقييد نسبة استخدام الشبكة HTTP و HTTPS الصادرة بناءً على FQDN للوجهة.

بنية النظام

يتطلب نشر ASE مع نسبة استخدام الشبكة الصادرة التي تمر عبر جهاز جدار الحماية تغيير المسارات على الشبكة الفرعية لـ ASE. وتعمل المسارات على مستوى IP. إذا لم تكن حذرا في تحديد المسارات الخاصة بك، يمكنك فرض حركة مرور الرد على TCP إلى المصدر من عنوان آخر. عندما يختلف عنوان الرد عن نسبة استخدام الشبكة للعنوان الذي تم إرساله إليه، تسمى المشكلة التوجيه غير المتماثل وتقطع TCP.

يجب أن تكون هناك مسارات محددة بحيث يمكن لنسبة استخدام الشبكة الواردة إلى ASE الرد بنفس الطريقة التي جاءت بها نسبة استخدام الشبكة. ويجب تحديد المسارات لطلبات الإدارة الواردة وطلبات التطبيقات الواردة.

يجب أن تلتزم نسبة استخدام الشبكة من ASE وإليها بالاتفاقيات التالية

- نسبة استخدام الشبكة إلى Azure SQL والتخزين ومراكز الأحداث غير مدعومة باستخدام جهاز جدار حماية. يجب إرسال نسبة استخدام الشبكة هذه مباشرةً إلى تلك الخدمات. طريقة تحقيق ذلك هي تكوين نقاط نهاية الخدمة لتلك الخدمات الثلاث.

- يجب تحديد قواعد جدول المسار التي ترسل نسبة استخدام الشبكة المدارة الواردة من حيث أتت.

- يجب تحديد قواعد جدول التوجيه التي ترسل نسبة استخدام شبكة التطبيق الواردة مرة أخرى من حيث أتت.

- يمكن إرسال جميع نسب استخدام الشبكة الأخرى التي تغادر ASE إلى جهاز جدار الحماية الخاص بك باستخدام قاعدة جدول التوجيه.

تأمين نسبة استخدام الشبكة المدارة الواردة

إذا لم يكن لدى شبكة ASE الفرعية الخاصة بك مجموعة أمان الشبكة المعينة لها بالفعل، فقم بإنشاء واحدة. ضمن مجموعة NSG، قم بتعيين القاعدة الأولى للسماح بنسبة استخدام الشبكة من علامة الخدمة المسماة AppServiceManagement على المنافذ 454، 455. قاعدة السماح بالوصول من علامة AppServiceManagement هي الشيء الوحيد المطلوب من عناوين IP العامة لإدارة ASE الخاص بك. تُستخدم العناوين الموجودة خلف علامة الخدمة هذه فقط لإدارة خدمة تطبيق Azure. يتم تشفير نسبة استخدام الشبكة الإدارة التي تتدفق عبر هذه الاتصالات وتأمينها بشهادات المصادقة. تتضمن نسبة استخدام الشبكة النموذجية على هذه القناة أشياء مثل الأوامر التي بدأها العميل والتحقيقات الصحية.

يتم إنشاء ASEs التي يتم إجراؤها من خلال البوابة الإلكترونية بشبكة فرعية جديدة باستخدام NSG التي تحتوي على قاعدة السماح لعلامة AppServiceManagement.

يجب أن يسمح ASE أيضًا بالطلبات الواردة من علامة Load Balancer على المنفذ 16001. الطلبات من موازن التحميل على المنفذ 16001 تبقى عمليات التحقق حية بين موازن التحميل والأطراف الأمامية ل ASE. إذا تم حظر المنفذ 16001، فإن ASE الخاص بك يصبح غير سليم.

تكوين جدار حماية Azure باستخدام ASE الخاص بك

خطوات تأمين الخروج من ASE الحالي مع Azure Firewall هي:

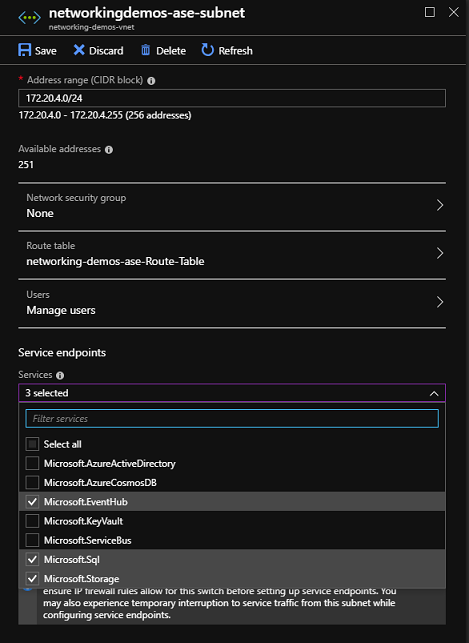

تمكين نقاط نهاية الخدمة إلى SQL والتخزين ومراكز الأحداث على الشبكة الفرعية ASE. ولتمكين نقاط نهاية الخدمة، انتقل إلى الشبكات الفرعية لمدخل > الشبكات وحدد Microsoft.EventHub وMicrosoft.SQL وMicrosoft.Storage من القائمة المنسدلة نقاط نهاية الخدمة. عندما يتم تمكين نقاط نهاية الخدمة في Azure SQL، يجب تكوين أي تبعيات Azure SQL التي تحتوي عليها تطبيقاتك بنقاط نهاية الخدمة أيضًا.

قم بإنشاء شبكة فرعية باسم AzureFirewallSubnet في الشبكة الافتراضية حيث يوجد ASE الخاص بك. اتبع الإرشادات الواردة في وثائق Azure Firewall لإنشاء جدار حماية Azure الخاص بك.

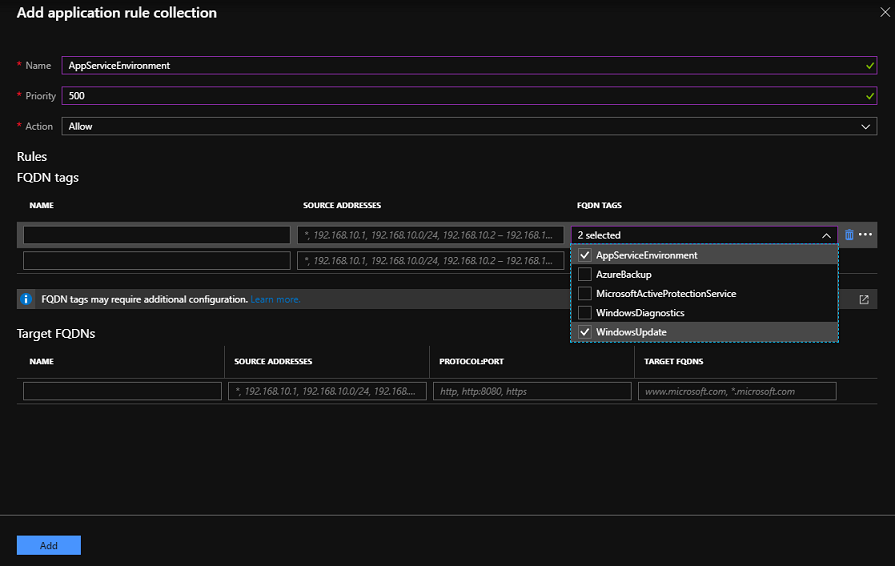

من مجموعة قواعد تطبيق >قواعد> واجهة مستخدم Azure Firewall UI، حدد إضافة مجموعة قواعد التطبيق. أدخل اسمًا وأولوية وعيّن سماح. في قسم علامات FQDN، قم بتوفير اسم، وقم بتعيين عناوين المصدر إلى * وحدد علامة FQDN بيئة خدمة التطبيق وWindows Update.

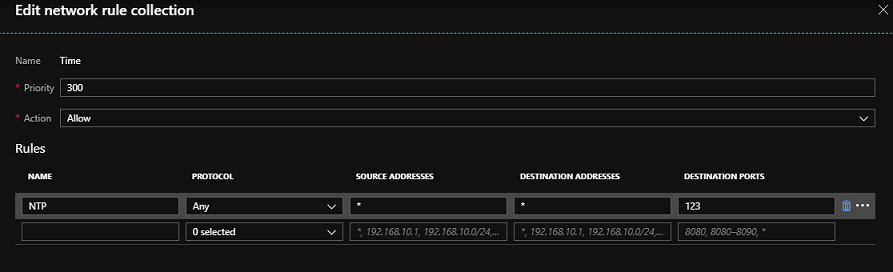

من مجموعة قواعد شبكة >قواعد> شبكة واجهة مستخدم جدار حماية Azure، حدد إضافة مجموعة قواعد الشبكة. أدخل اسمًا وأولوية وعيّن سماح. في قسم "القواعد" ضمن عناوين IP، قم بتوفير اسم، وحدد بروتوكول أي، واضبط * على عناوين المصدر والوجهة، واضبط المنافذ على 123. وتسمح هذه القاعدة للنظام بإجراء مزامنة الساعة باستخدام NTP. قم بإنشاء قاعدة أخرى بنفس الطريقة للمنفذ 12000 للمساعدة في فرز أي مشكلات في النظام.

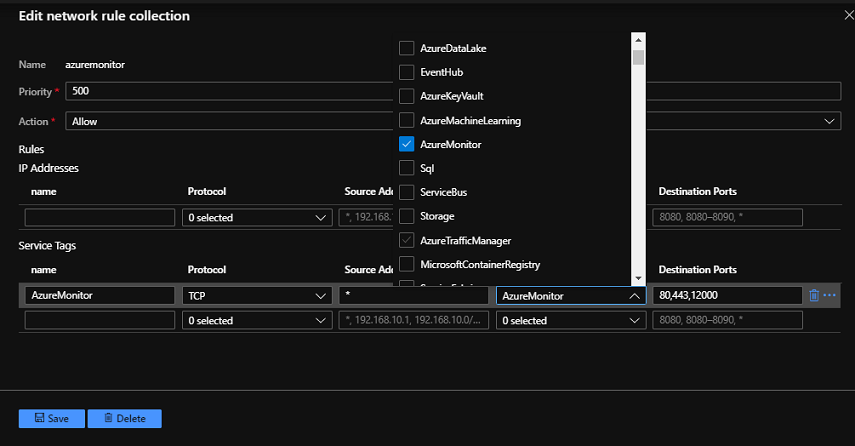

من مجموعة قواعد شبكة >قواعد> شبكة واجهة مستخدم جدار حماية Azure، حدد إضافة مجموعة قواعد الشبكة. أدخل اسمًا وأولوية وعيّن سماح. في قسم القواعد ضمن علامات الخدمة، قم بتوفير اسم، وحدد بروتوكول أي، وقم بتعيين * إلى عناوين المصدر، وحدد علامة خدمة لـ AzureMonitor، وقم بتعيين المنافذ على 80، 443. وتسمح هذه القاعدة للنظام بتزويد Azure Monitor بمعلومات الصحة والمقاييس.

إنشاء جدول توجيه مع مسار لعلامة خدمة AppServiceManagement بوثبة تالية من الإنترنت. إدخال جدول التوجيه هذا مطلوب لتجنب مشاكل التوجيه غير المتماثلة. أضف مسار جهاز ظاهري إلى جدول التوجيه الخاص بك لـ 0.0.0.0/0 بحيث تكون الخطوة التالية هي عنوان IP الخاص بجدار حماية Azure. يجب استخدام علامة الخدمة بدلا من عناوين IP لتجنب الاضطرار إلى تحديث جدول التوجيه عند تغيير عناوين الإدارة. ومع ذلك، إذا كنت بحاجة إلى استخدام عناوين الإدارة، يمكنك تنزيل ملف مرجع علامة الخدمة للسحابة التي تستخدمها من عناوين إدارة بيئة خدمة التطبيقات وإنشاء مساراتك من تلك.

قم بتعيين جدول التوجيه الذي قمت بإنشائه للشبكة الفرعية لـ ASE.

توزيع ASE خلف جدار حماية

خطوات نشر ASE الخاص بك خلف جدار حماية هي نفسها تكوين ASE الحالي الخاص بك مع جدار حماية Azure إلا أنك تحتاج إلى إنشاء شبكة ASE الفرعية الخاصة بك ثم اتباع الخطوات السابقة. لإنشاء ASE الخاص بك في شبكة فرعية موجودة مسبقًا، تحتاج إلى استخدام قالب Resource Manager كما هو موضح في المستند حول إنشاء ASE الخاص بك باستخدام قالب Resource Manager.

نسبة استخدام الشبكة للتطبيقات

تسمح الخطوات المذكورة أعلاه ل ASE بالعمل دون مشاكل. ما زلت بحاجة إلى تكوين الأشياء لتلائم احتياجات التطبيق الخاص بك. هناك مشكلتان في التطبيقات في ASE تم تكوينها باستخدام جدار حماية Azure.

- ويجب إضافة تبعيات التطبيق إلى جدار حماية Azure أو جدول التوجيه.

- يجب إنشاء مسارات لنسبة استخدام الشبكة التطبيق لتجنب مشكلات التوجيه غير المتماثلة

إذا كانت تطبيقاتك تحتوي على تبعيات، يجب إضافتها إلى جدار حماية Azure الخاص بك. أنشئ قواعد التطبيق للسماح بحركة مرور HTTP / HTTPS وقواعد الشبكة لكل شيء آخر.

عندما تعرف نطاق العنوان الذي تأتي منه حركة مرور طلب التطبيق الخاص بك، يمكنك إضافة ذلك إلى جدول التوجيه الذي تم تعيينه إلى الشبكة الفرعية ASE. إذا كان نطاق العنوان كبيرًا أو غير محدد، يمكنك استخدام جهاز شبكة مثل بوابة التطبيق لمنحك عنوانًا واحدًا لإضافته إلى جدول التوجيه الخاص بك. للحصول على تفاصيل حول تكوين بوابة التطبيق مع ILB ASE الخاص بك، اقرأ دمج ILB ASE الخاص بك مع بوابة التطبيق

يعد استخدام بوابة التطبيق مجرد مثال واحد على كيفية تكوين نظامك. إذا اتبعت هذا المسار، فستحتاج إلى إضافة مسار إلى جدول توجيه الشبكة الفرعية لبيئة ASE بحيث تنتقل نسبة استخدام الشبكة الرد المرسلة إلى بوابة التطبيق إلى هناك مباشرة.

تسجيل الدخول

يمكن لجدار حماية Azure إرسال سجلات إلى Azure Storage أو مراكز الأحداث أو سجلات Azure Monitor. لدمج التطبيق الخاص بك مع أي وجهة مدعومة، انتقل إلى سجلات التشخيص > الخاصة ببوابة جدار حماية Azure، وقم بتمكين السجلات للوجهة التي تريدها. وإذا كنت تتكامل مع سجلات Azure Monitor، يمكنك مشاهدة تسجيل أي نسبة استخدام الشبكة المرسلة إلى جدار حماية Azure. ولمشاهدة نسبة استخدام الشبكة التي يتم رفضها، افتح سجلات مدخل > مساحة عمل تحليلات السجل وأدخل استعلامًا مثل

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

يعد دمج جدار حماية Azure مع سجلات Azure Monitor مفيدا عند تشغيل أحد التطبيقات أولا عندما لا تكون على دراية بجميع تبعيات التطبيق. ويمكنك معرفة المزيد حول سجلات Azure Monitor من تحليل بيانات السجل في Azure Monitor.

تكوين جدار الحماية التابع لجهة خارجية باستخدام ASE الخاص بك

المعلومات التالية مطلوبة فقط إذا كنت ترغب في تكوين جهاز جدار حماية بخلاف جدار حماية Azure. وبالنسبة لجدار حماية Azure، راجع القسم أعلاه.

ضع في الاعتبار التبعيات التالية عند توزيع جدار حماية تابع لجهة خارجية باستخدام ASE الخاص بك:

- يجب تكوين الخدمات القادرة على نقطة تقديم الخدمة مع نقاط نهاية الخدمة.

- تكون تبعيات عنوان IP لحركة مرور غير HTTP/S (كل من حركة مرور TCP وUDP)

- يمكن وضع نقاط النهاية لـ FQDN HTTP/HTTPS في جهاز جدار الحماية.

- نقاط النهاية لـ HTTP/HTTPS البدل هي تبعيات يمكن أن تختلف باختلاف ASE بناءً على العديد من المؤهلات.

- تعد تبعيات Linux مصدر قلق فقط إذا كنت تنشر تطبيقات Linux في ASE الخاص بك. إذا كنت لا تنشر تطبيقات Linux في ASE الخاص بك، فلن تحتاج هذه العناوين إلى إضافتها إلى جدار الحماية الخاص بك.

تبعيات قادرة على نقطة تقديم الخدمة

| نقطة النهاية |

|---|

| عنوان SQL لـ Azure |

| تخزين Azure |

| مراكز أحداث Azure |

التبعيات لعنوان IP

| نقطة النهاية | التفاصيل |

|---|---|

| *:123 | التحقق من ساعة NTP. يتم فحص نسبة استخدام الشبكة عند نقاط نهاية متعددة على المنفذ 123 |

| *:12000 | يُستخدم هذا المنفذ لبعض مراقبة النظام. إذا تم حظرها، فمن الصعب فرز بعض المشكلات ولكن ASE يستمر في العمل |

| 40.77.24.27:80 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 40.77.24.27:443 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 13.90.249.229:80 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 13.90.249.229:443 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 104.45.230.69:80 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 104.45.230.69:443 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 13.82.184.151:80 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 13.82.184.151:443 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

باستخدام Azure Firewall، يمكنك تلقائيا تكوين ما يلي باستخدام علامات FQDN.

تبعيات FQDN HTTP/HTTPS

| نقطة النهاية |

|---|

| graph.microsoft.com:443 |

| login.live.com:443 |

| login.windows.com:443 |

| login.windows.net:443 |

| login.microsoftonline.com:443 |

| *.login.microsoftonline.com:443 |

| *.login.microsoft.com:443 |

| client.wns.windows.com:443 |

| definitionupdates.microsoft.com:443 |

| go.microsoft.com:80 |

| go.microsoft.com:443 |

| www.microsoft.com:80 |

| www.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| mscrl.microsoft.com:443 |

| mscrl.microsoft.com:80 |

| crl.microsoft.com:443 |

| crl.microsoft.com:80 |

| www.thawte.com:443 |

| crl3.digicert.com:80 |

| ocsp.digicert.com:80 |

| ocsp.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:80 |

| crl.verisign.com:80 |

| ocsp.verisign.com:80 |

| cacerts.digicert.com:80 |

| azperfcounters1.blob.core.windows.net:443 |

| azurewatsonanalysis-prod.core.windows.net:443 |

| global.metrics.nsatc.net:80 |

| global.metrics.nsatc.net:443 |

| az-prod.metrics.nsatc.net:443 |

| antares.metrics.nsatc.net:443 |

| azglobal-black.azglobal.metrics.nsatc.net:443 |

| azglobal-red.azglobal.metrics.nsatc.net:443 |

| antares-black.antares.metrics.nsatc.net:443 |

| antares-red.antares.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| maupdateaccount.blob.core.windows.net:443 |

| clientconfig.passport.net:443 |

| packages.microsoft.com:443 |

| schemas.microsoft.com:80 |

| schemas.microsoft.com:443 |

| management.core.windows.net:443 |

| management.core.windows.net:80 |

| management.azure.com:443 |

| www.msftconnecttest.com:80 |

| shavamanifestcdnprod1.azureedge.net:443 |

| validation-v2.sls.microsoft.com:443 |

| flighting.cp.wd.microsoft.com:443 |

| dmd.metaservices.microsoft.com:80 |

| admin.core.windows.net:443 |

| prod.warmpath.msftcloudes.com:443 |

| prod.warmpath.msftcloudes.com:80 |

| gcs.prod.monitoring.core.windows.net:80 |

| gcs.prod.monitoring.core.windows.net:443 |

| azureprofileruploads.blob.core.windows.net:443 |

| azureprofileruploads2.blob.core.windows.net:443 |

| azureprofileruploads3.blob.core.windows.net:443 |

| azureprofileruploads4.blob.core.windows.net:443 |

| azureprofileruploads5.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| settings-win.data.microsoft.com:443 |

| maupdateaccount2.blob.core.windows.net:443 |

| maupdateaccount3.blob.core.windows.net:443 |

| dc.services.visualstudio.com:443 |

| gmstorageprodsn1.blob.core.windows.net:443 |

| gmstorageprodsn1.file.core.windows.net:443 |

| gmstorageprodsn1.queue.core.windows.net:443 |

| gmstorageprodsn1.table.core.windows.net:443 |

| rteventservice.trafficmanager.net:443 |

| ctldl.windowsupdate.com:80 |

| ctldl.windowsupdate.com:443 |

| global-dsms.dsms.core.windows.net:443 |

تبعيات HTTP/HTTPS البدل

| نقطة النهاية |

|---|

| gr-prod-*.cloudapp.net:443 |

| gr-prod-*.azurewebsites.windows.net:443 |

| *.management.azure.com:443 |

| *.update.microsoft.com:443 |

| *.windowsupdate.microsoft.com:443 |

| *.identity.azure.net:443 |

| *.ctldl.windowsupdate.com:80 |

| *.ctldl.windowsupdate.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.dsms.core.windows.net:443 |

| *.prod.warm.ingest.monitor.core.windows.net:443 |

تبعيات Linux

| نقطة النهاية |

|---|

| wawsinfraprodbay063.blob.core.windows.net:443 |

| registry-1.docker.io:443 |

| auth.docker.io:443 |

| production.cloudflare.docker.com:443 |

| download.docker.com:443 |

| us.archive.ubuntu.com:80 |

| download.mono-project.com:80 |

| packages.treasuredata.com:80 |

| security.ubuntu.com:80 |

| oryx-cdn.microsoft.io:443 |

| *.cdn.mscr.io:443 |

| *.data.mcr.microsoft.com:443 |

| mcr.microsoft.com:443 |

| *.data.mcr.microsoft.com:443 |

| packages.fluentbit.io:80 |

| packages.fluentbit.io:443 |

| apt-mo.trafficmanager.net:80 |

| apt-mo.trafficmanager.net:443 |

| azure.archive.ubuntu.com:80 |

| azure.archive.ubuntu.com:443 |

| changelogs.ubuntu.com:80 |

| 13.74.252.37:11371 |

| 13.75.127.55:11371 |

| 13.76.190.189:11371 |

| 13.80.10.205:11371 |

| 13.91.48.226:11371 |

| 40.76.35.62:11371 |

| 104.215.95.108:11371 |

تكوين جدار حماية مع ASE في مناطق حكومة الولايات المتحدة

بالنسبة إلى بيئات ASE في مناطق حكومة الولايات الأمريكية، اتبع الإرشادات الواردة في قسم تكوين جدار حماية Azure باستخدام ASE الخاص بك في هذا المستند لتكوين جدار حماية Azure باستخدام ASE الخاص بك.

عندما تريد استخدام جدار حماية تابع لجهة خارجية في حكومة الولايات المتحدة، تحتاج إلى مراعاة التبعيات التالية:

- يجب تكوين الخدمات القادرة على نقطة تقديم الخدمة مع نقاط نهاية الخدمة.

- يمكن وضع نقاط النهاية لـ FQDN HTTP/HTTPS في جهاز جدار الحماية.

- نقاط النهاية لـ HTTP/HTTPS البدل هي تبعيات يمكن أن تختلف باختلاف ASE بناءً على العديد من المؤهلات.

لا يتوفر Linux في مناطق حكومة الولايات المتحدة، وبالتالي لا يتم إدراجه كتكوين اختياري.

تبعيات قادرة على نقطة تقديم الخدمة

| نقطة النهاية |

|---|

| عنوان SQL لـ Azure |

| تخزين Azure |

| مراكز أحداث Azure |

التبعيات لعنوان IP

| نقطة النهاية | التفاصيل |

|---|---|

| *:123 | التحقق من ساعة NTP. يتم فحص نسبة استخدام الشبكة عند نقاط نهاية متعددة على المنفذ 123 |

| *:12000 | يُستخدم هذا المنفذ لبعض مراقبة النظام. إذا تم حظرها، فمن الصعب فرز بعض المشكلات ولكن ASE يستمر في العمل |

| 40.77.24.27:80 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 40.77.24.27:443 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 13.90.249.229:80 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 13.90.249.229:443 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 104.45.230.69:80 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 104.45.230.69:443 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 13.82.184.151:80 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

| 13.82.184.151:443 | هناك حاجة لرصد ASE والتنبيه بمشكلاتها |

تبعيات FQDN HTTP/HTTPS

| نقطة النهاية |

|---|

| admin.core.usgovcloudapi.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azprofileruploads1.blob.core.windows.net:80 |

| azprofileruploads10.blob.core.windows.net:80 |

| azprofileruploads2.blob.core.windows.net:80 |

| azprofileruploads3.blob.core.windows.net:80 |

| azprofileruploads4.blob.core.windows.net:80 |

| azprofileruploads5.blob.core.windows.net:80 |

| azprofileruploads6.blob.core.windows.net:80 |

| azprofileruploads7.blob.core.windows.net:80 |

| azprofileruploads8.blob.core.windows.net:80 |

| azprofileruploads9.blob.core.windows.net:80 |

| azureprofilerfrontdoor.cloudapp.net:80 |

| azurewatsonanalysis.usgovcloudapp.net:80 |

| cacerts.digicert.com:80 |

| client.wns.windows.com:80 |

| crl.microsoft.com:80 |

| crl.verisign.com:80 |

| crl3.digicert.com:80 |

| csc3-2009-2.crl.verisign.com:80 |

| ctldl.windowsupdate.com:80 |

| definitionupdates.microsoft.com:80 |

| download.windowsupdate.com:80 |

| fairfax.warmpath.usgovcloudapi.net:80 |

| flighting.cp.wd.microsoft.com:80 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:80 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:80 |

| global.metrics.nsatc.net:80 |

| go.microsoft.com:80 |

| gr-gcws-prod-bd3.usgovcloudapp.net:80 |

| gr-gcws-prod-bn1.usgovcloudapp.net:80 |

| gr-gcws-prod-dd3.usgovcloudapp.net:80 |

| gr-gcws-prod-dm2.usgovcloudapp.net:80 |

| gr-gcws-prod-phx20.usgovcloudapp.net:80 |

| gr-gcws-prod-sn5.usgovcloudapp.net:80 |

| login.live.com:80 |

| login.microsoftonline.us:80 |

| management.core.usgovcloudapi.net:80 |

| management.usgovcloudapi.net:80 |

| maupdateaccountff.blob.core.usgovcloudapi.net:80 |

| mscrl.microsoft.com:80 |

| ocsp.digicert.com:80 |

| ocsp.verisign.com:80 |

| rteventse.trafficmanager.net:80 |

| settings-n.data.microsoft.com:80 |

| shavamafestcdnprod1.azureedge.net:80 |

| shavanifestcdnprod1.azureedge.net:80 |

| v10ortex-win.data.microsoft.com:80 |

| wp.microsoft.com:80 |

| dcpalt.microsoft.com:80 |

| www.microsoft.com:80 |

| www.msftconnecttest.com:80 |

| www.thawte.com:80 |

| admin.core.usgovcloudapi.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads5.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| azurewatsonanalysis.usgovcloudapp.net:443 |

| cacerts.digicert.com:443 |

| client.wns.windows.com:443 |

| crl.microsoft.com:443 |

| crl.verisign.com:443 |

| crl3.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:443 |

| ctldl.windowsupdate.com:443 |

| definitionupdates.microsoft.com:443 |

| download.windowsupdate.com:443 |

| fairfax.warmpath.usgovcloudapi.net:443 |

| gcs.monitoring.core.usgovcloudapi.net:443 |

| flighting.cp.wd.microsoft.com:443 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:443 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:443 |

| global.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| go.microsoft.com:443 |

| gr-gcws-prod-bd3.usgovcloudapp.net:443 |

| gr-gcws-prod-bn1.usgovcloudapp.net:443 |

| gr-gcws-prod-dd3.usgovcloudapp.net:443 |

| gr-gcws-prod-dm2.usgovcloudapp.net:443 |

| gr-gcws-prod-phx20.usgovcloudapp.net:443 |

| gr-gcws-prod-sn5.usgovcloudapp.net:443 |

| login.live.com:443 |

| login.microsoftonline.us:443 |

| management.core.usgovcloudapi.net:443 |

| management.usgovcloudapi.net:443 |

| maupdateaccountff.blob.core.usgovcloudapi.net:443 |

| mscrl.microsoft.com:443 |

| ocsp.digicert.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| ocsp.verisign.com:443 |

| rteventservice.trafficmanager.net:443 |

| settings-win.data.microsoft.com:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| v10.vortex-win.data.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| www.microsoft.com:443 |

| www.msftconnecttest.com:443 |

| www.thawte.com:443 |

| global-dsms.dsms.core.usgovcloudapi.net:443 |

تبعيات HTTP/HTTPS البدل

| نقطة النهاية |

|---|

| *.ctldl.windowsupdate.com:80 |

| *.management.usgovcloudapi.net:80 |

| *.update.microsoft.com:80 |

| *ctldl.windowsupdate.com:443 |

| *.management.usgovcloudapi.net:443 |

| *.update.microsoft.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.prod.warm.ingest.monitor.core.usgovcloudapi.net:443 |