التشغيل السريع: إضافة مصادقة التطبيق إلى تطبيق الويب الذي يعمل على Azure App Service

إشعار

بدءا من 1 يونيو 2024، يمكن لتطبيقات App Service التي تم إنشاؤها حديثا إنشاء اسم مضيف افتراضي فريد يستخدم اصطلاح <app-name>-<random-hash>.<region>.azurewebsites.netالتسمية . تظل أسماء التطبيقات الحالية دون تغيير. على سبيل المثال:

myapp-ds27dh7271aah175.westus-01.azurewebsites.net

لمزيد من المعلومات، راجع اسم المضيف الافتراضي الفريد لمورد App Service.

تعرف على كيفية تمكين المصادقة لتطبيق الويب الخاص بك الذي يعمل على خدمة تطبيقات Azure وتقييد الوصول إلى المستخدمين في مؤسستك.

في هذا البرنامج التعليمي، تتعلم كيفية:

- تهيئة المصادقة لتطبيق الويب.

- تقييد الوصول إلى تطبيق الويب للمستخدمين في مؤسستك باستخدام Microsoft Entra كموفر الهوية.

توفر App Service المصادقة التلقائية

توفر App Service المصادقة والتخويل المضمنان مع الدعم، إذ يمكنك تسجيل دخول المستخدمين دون تعليمة برمجية في تطبيق الويب الخاص بك. يؤدي استخدام وحدة المصادقة / التفويض الاختيارية لخدمة التطبيق إلى تبسيط المصادقة والترخيص لتطبيقك. عندما تكون مستعدا للمصادقة والتخويل المخصصين، يمكنك البناء على هذه البنية.

توفر مصادقة خدمة التطبيق ما يلي:

- قم بتشغيل وتكوين بسهولة من خلال مدخل Microsoft Azure وإعدادات التطبيق.

- ليست هناك حاجة إلى مجموعات SDK أو لغات محددة أو تغييرات في رمز التطبيق

- يتم دعم العديد من موفري الهوية:

- Microsoft Entra

- حساب Microsoft

- س

عند تمكين وحدة المصادقة والتخويل، يمر كل طلب HTTP وارد من خلاله قبل استخدامه بواسطة التعليمات البرمجية للتطبيق الخاص بك. لمعرفة المزيد، راجع المصادقة والتخويل في Azure App Service.

1. المتطلبات الأساسية

إذا لم يكن لديك اشتراك في Azure، فأنشئ حساب Azure مجاني قبل أن تبدأ.

2. أنشئ تطبيق ويب وانشره في App Service

من أجل هذا البرنامج التعليمي، تحتاج إلى تطبيق ويب منشور على خدمة التطبيقات. يمكنك استخدام تطبيق ويب موجود، أو يمكنك اتباع إحدى الخطوات السريعة لإنشاء تطبيق ويب جديد ونشره في خدمة التطبيقات:

سواءً كنت تستخدم تطبيق ويب موجود أو تُنشئ تطبيقًا جديدًا، فدوّن ما يلي:

- اسم تطبيق الويب.

- مجموعة الموارد التي يُوزّع تطبيق الويب إليها.

سوف تحتاج تلك الأسماء على مدار هذا البرنامج التعليمي.

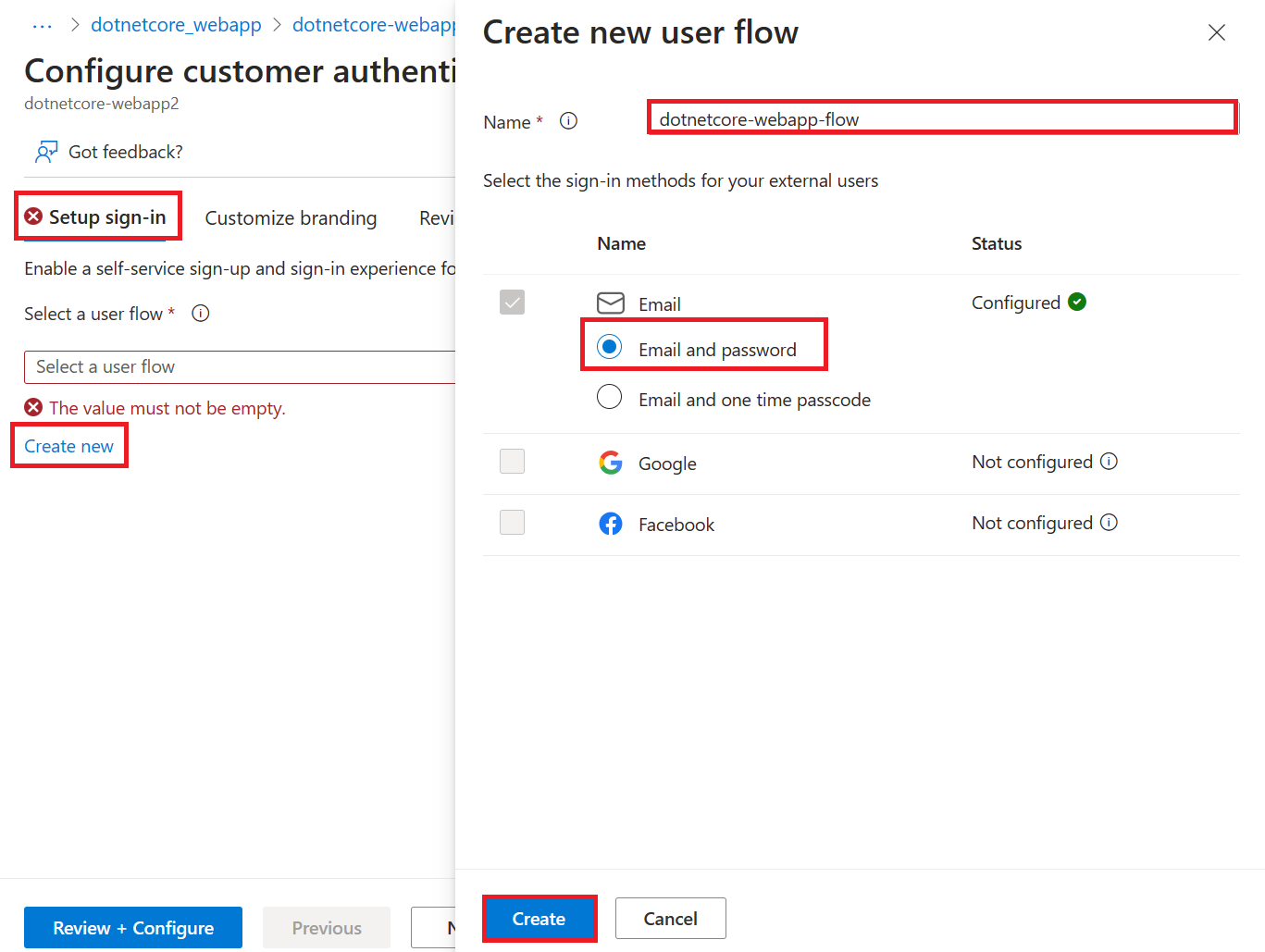

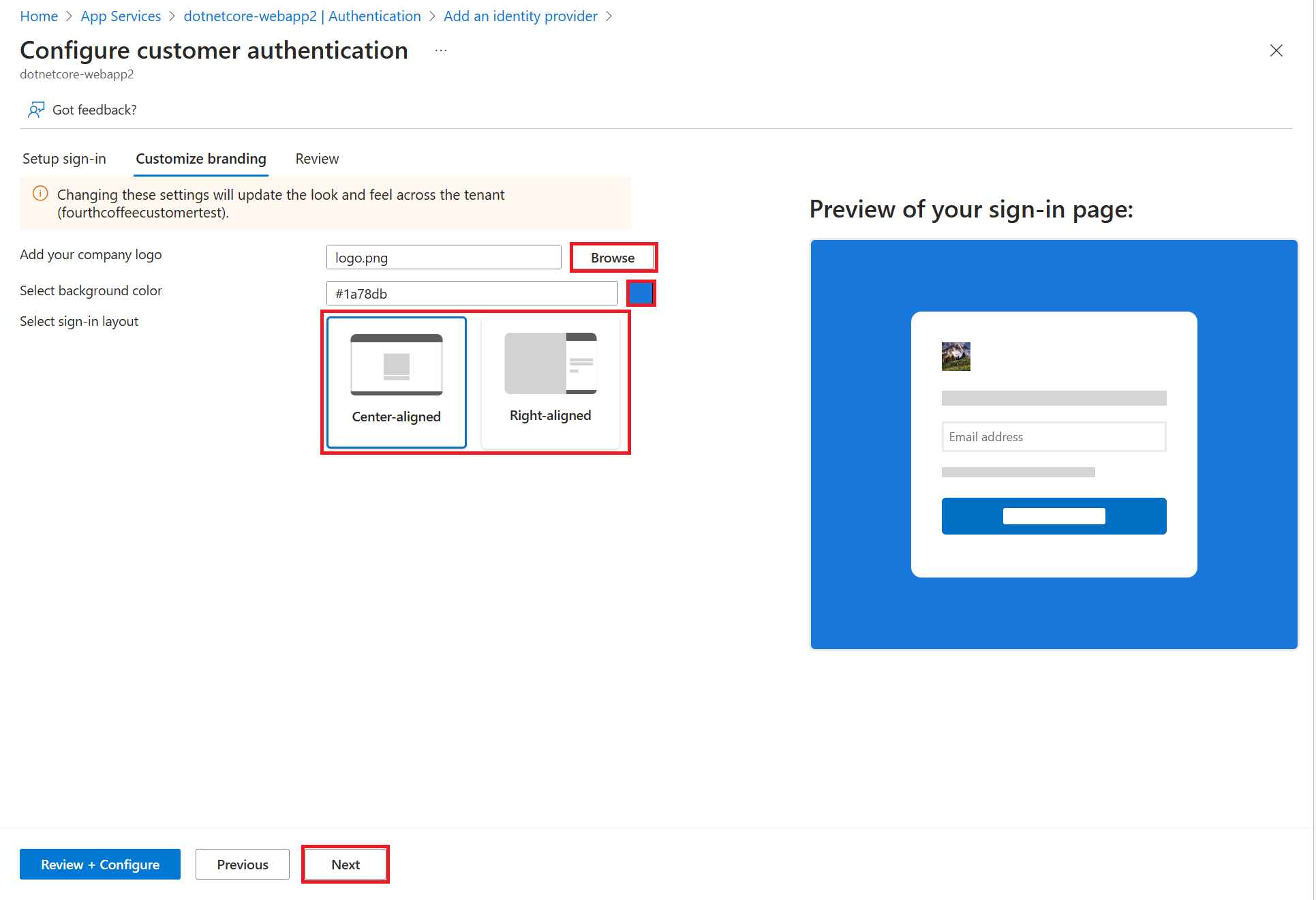

3. تهيئة المصادقة والتخويل

الآن بعد أن أصبح لديك تطبيق ويب يعمل على App Service، قم بتمكين المصادقة والتخويل. يمكنك استخدام Microsoft Entra كموفر الهوية. لمزيد من المعلومات، راجع تكوين مصادقة Microsoft Entra لتطبيق App Service.

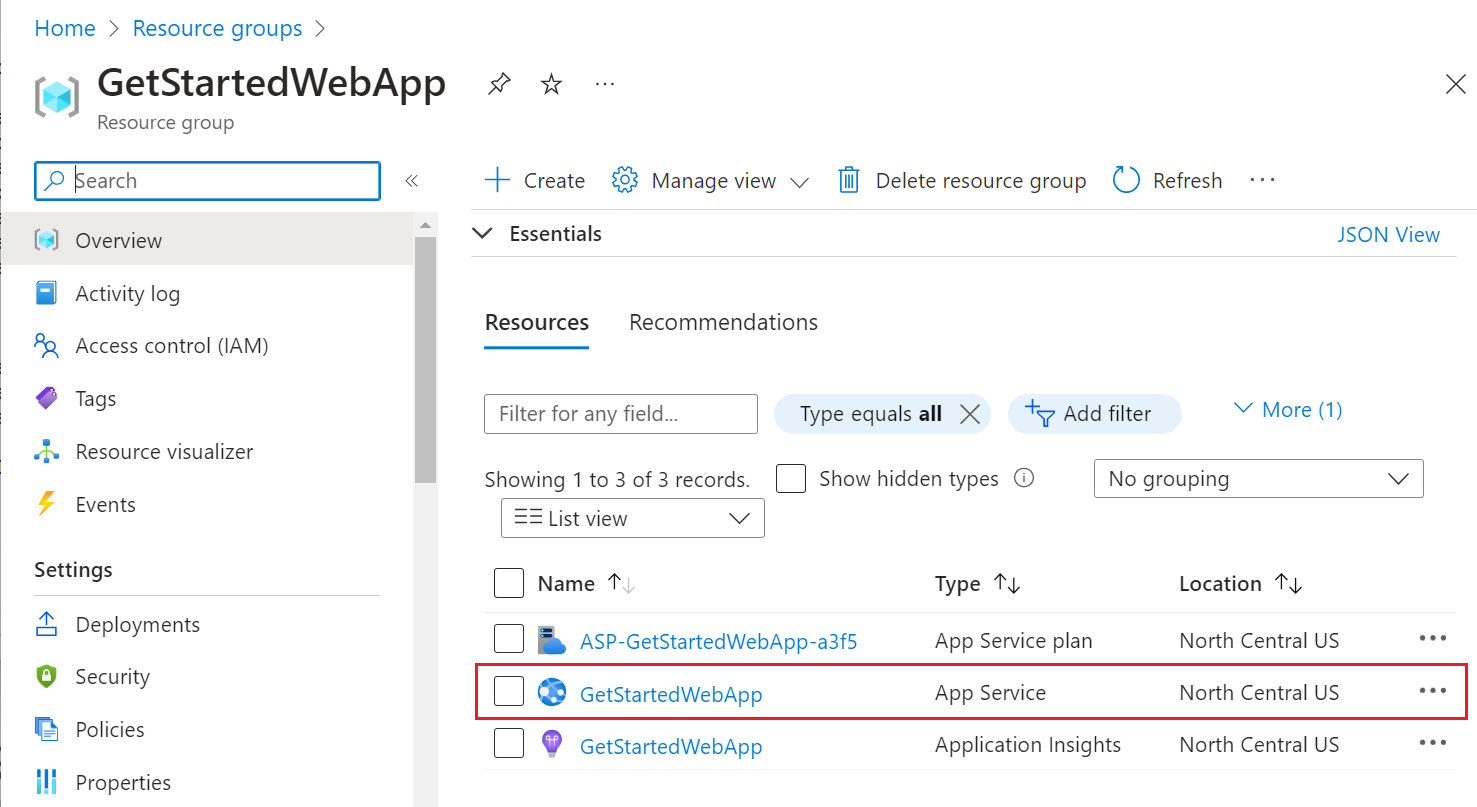

في قائمة مدخل Microsoft Azure، حدد Resource groups، أو ابحث عن Resource groups وحددها من أي صفحة.

في مجموعات الموارد، ابحث عن مجموعة الموارد وحددها. في نظرة عامة، حدد صفحة إدارة التطبيق.

في القائمة اليسرى لتطبيقك، حدد Authentication، ثم حدد Add identity provider.

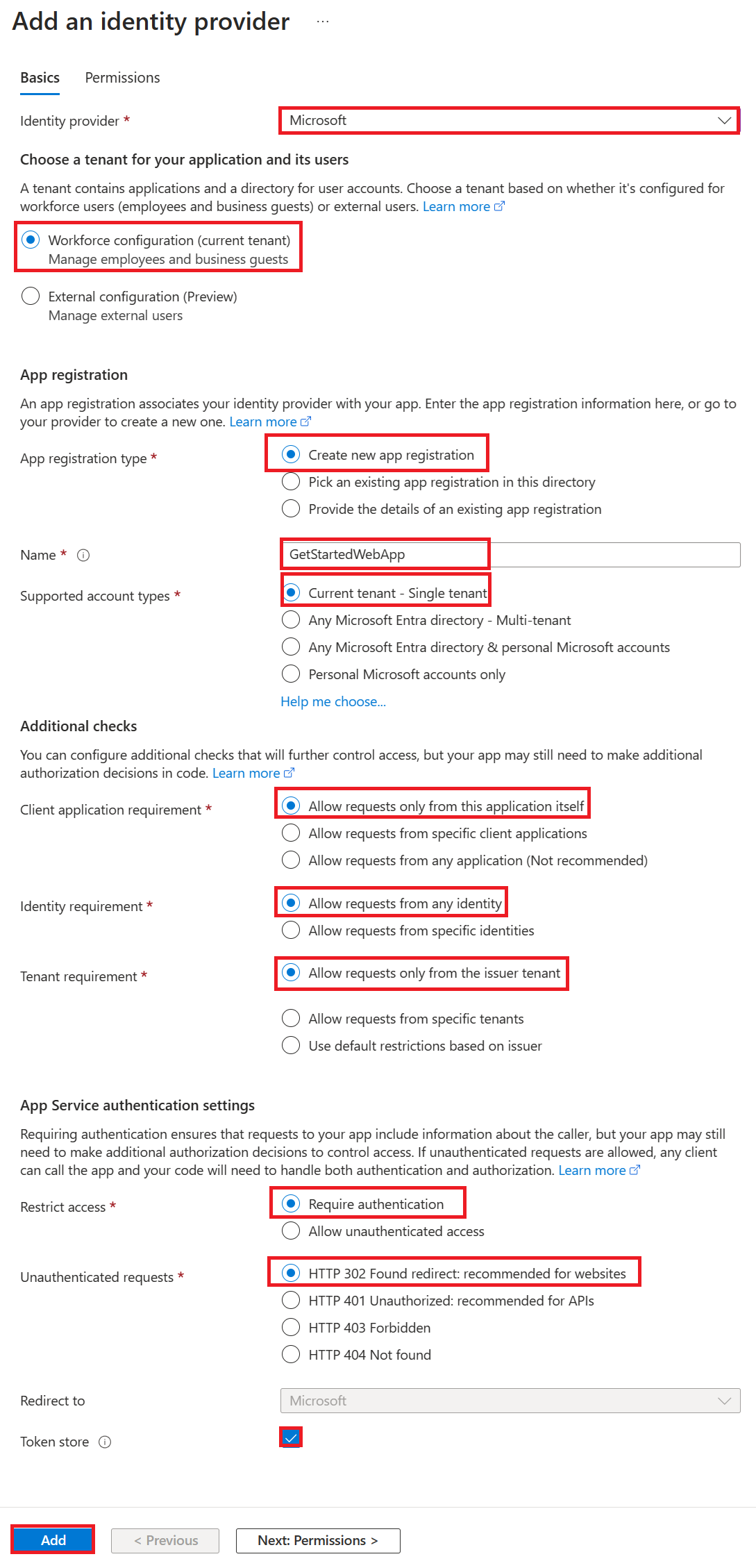

في صفحة إضافة موفر هوية، حدد Microsoft كموفر الهوية لتسجيل الدخول إلى هويات Microsoft وMicrosoft Entra.

بالنسبة إلى نوع المستأجر، حدد تكوين القوى العاملة (المستأجر الحالي) للموظفين وضيوف الأعمال.

بالنسبة إلى App registration>App registration type، حدد Create new app registration لإنشاء تسجيل تطبيق جديد في Microsoft Entra.

أدخل اسمالعرض لتطبيقك. قد يرى مستخدمو تطبيقك اسم العرض عند استخدام التطبيق، على سبيل المثال أثناء تسجيل الدخول.

لانتهاء صلاحية سر العميل، حدد Recommended: 180 يوما.

بالنسبة إلى أنواع الحسابات المدعومة لتسجيل>التطبيق، حدد المستأجر الحالي المستأجر الفردي بحيث يمكن فقط للمستخدمين في مؤسستك تسجيل الدخول إلى تطبيق الويب.

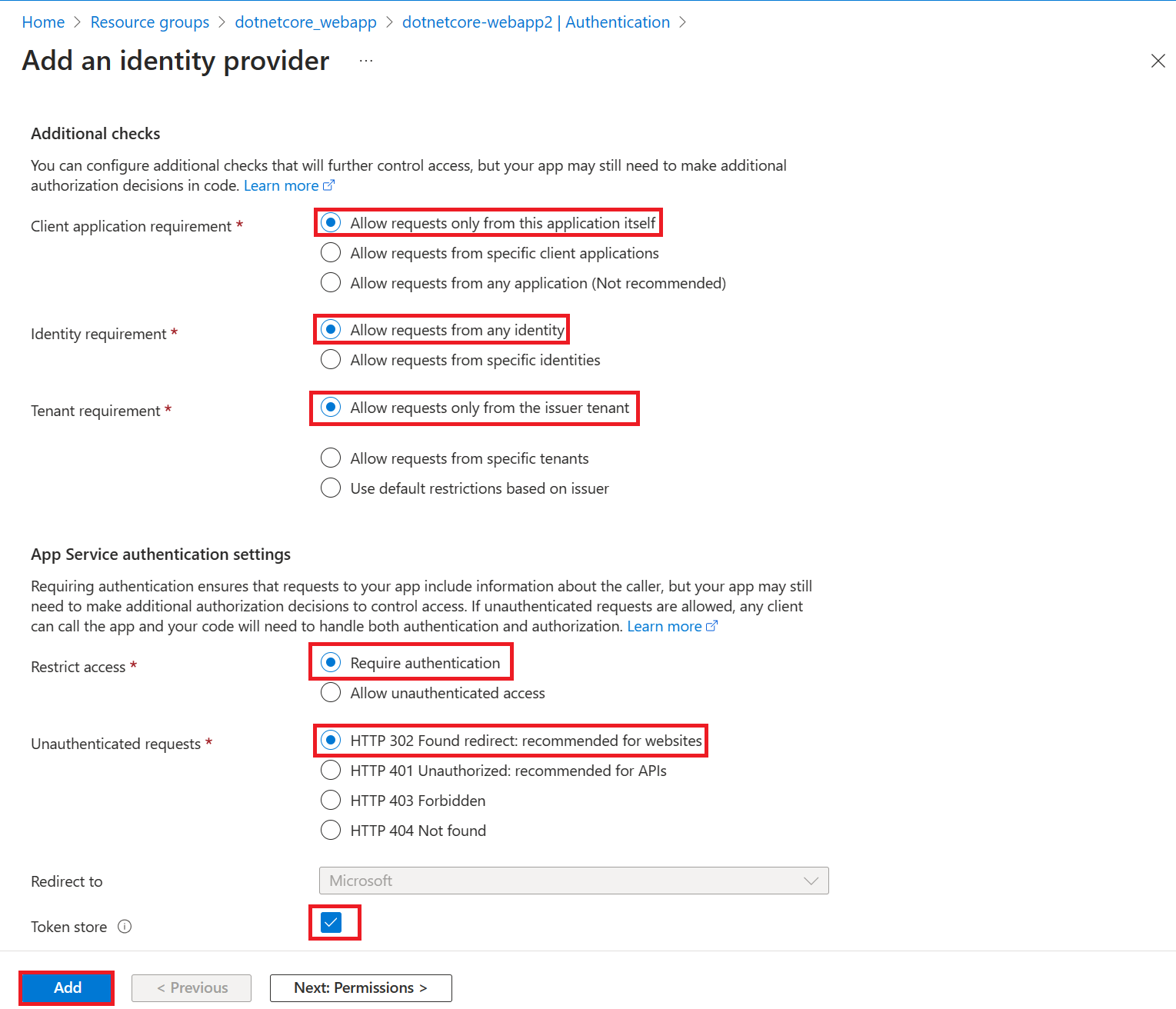

في قسم Additional checks ، حدد:

- السماح بالطلبات من هذا التطبيق نفسه فقط لمتطلبات تطبيق العميل

- السماح بالطلبات من أي هوية لمتطلبات الهوية

- السماح بالطلبات فقط من مستأجر المصدر لمتطلبات المستأجر

في قسم إعدادات مصادقة App Service، قم بتعيين:

- طلب المصادقة للمصادقة

- HTTP 302 Found redirect: مستحسن لمواقعالويب للطلبات غير المصادق عليها

- مربع مخزن الرمز المميز

في أسفل صفحة إضافة موفر هوية، حدد إضافة لتمكين المصادقة لتطبيق الويب الخاص بك.

لديك الآن تطبيق مؤمّن من خلال مصادقة وتخويل App Service.

إشعار

للسماح بالحسابات من المستأجرين الآخرين، قم بتغيير "عنوان URL المصدر" إلى "https://login.microsoftonline.com/common/v2.0" عن طريق تحرير "موفر الهوية" من شفرة "المصادقة".

4. تحقق من تقييد الوصول إلى تطبيق الويب

عند تمكين وحدة مصادقة/تخويل App Service في القسم السابق، تم إنشاء تسجيل تطبيق في القوى العاملة أو المستأجر الخارجي. يحتوي تسجيل التطبيق على اسم العرض الذي أنشأته في خطوة سابقة.

للتحقق من الإعدادات، سجل الدخول إلى مركز إدارة Microsoft Entra كمطور تطبيقات على الأقل. إذا اخترت التكوين الخارجي، فاستخدم أيقونة الإعدادات في القائمة العلوية للتبديل إلى المستأجر الخارجي باستخدام تطبيق الويب الخاص بك من قائمة اشتراكات الدلائل + . عندما تكون في المستأجر الصحيح:

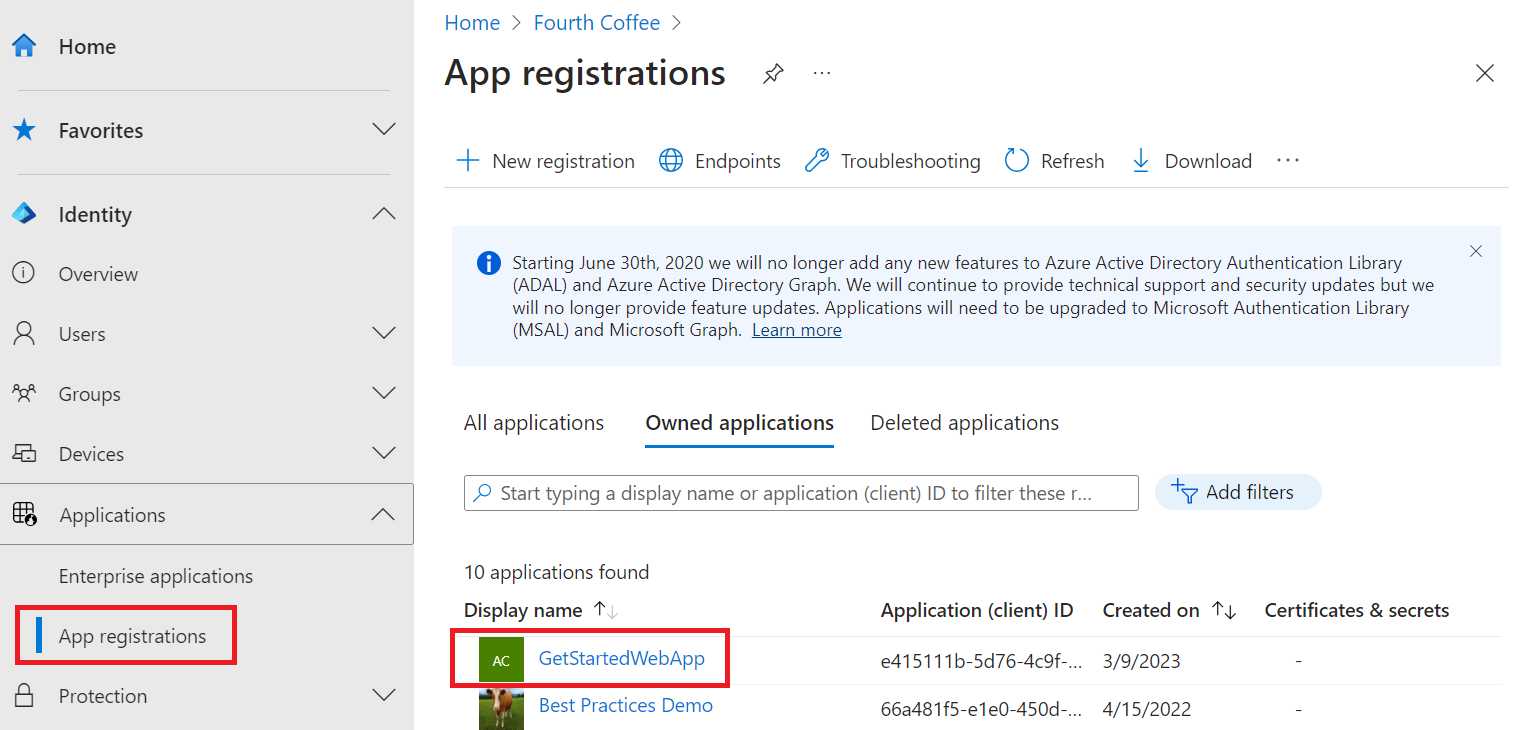

استعرض للوصول إلى تسجيلات> تطبيق تطبيقات الهوية>وحدد Applications>App registrations من القائمة.

حدد تسجيل التطبيق الذي تم إنشاؤه.

في النظرة العامة، تحقق من تعيين أنواع الحسابات المدعومة إلى مؤسستي فقط.

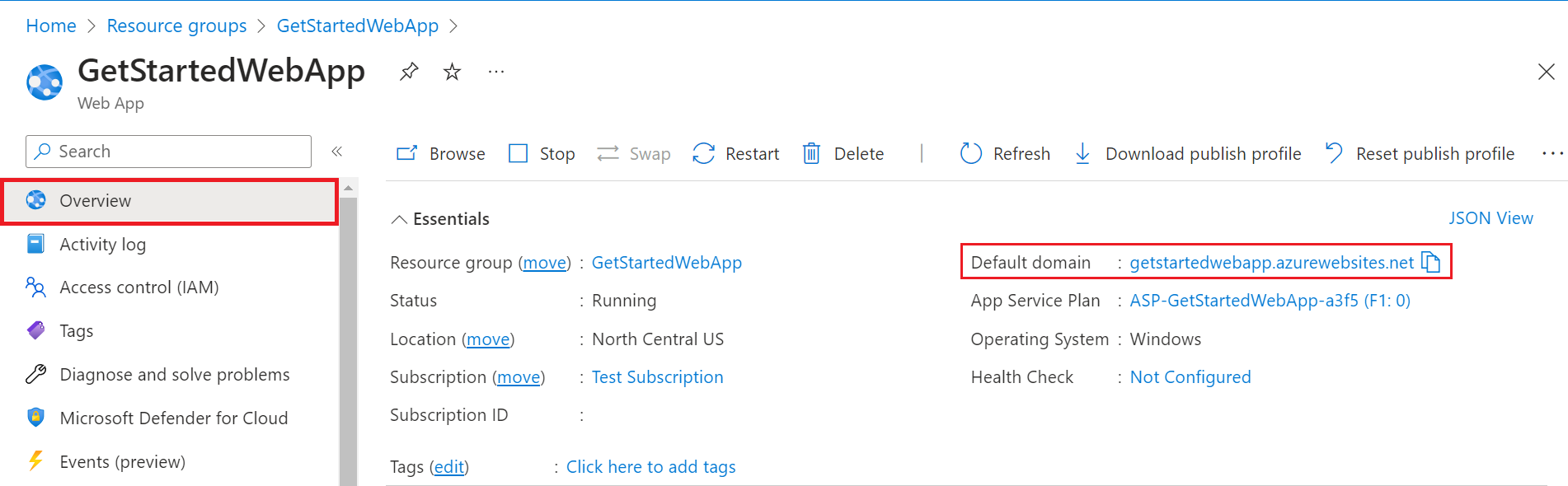

للتحقق من أن الوصول إلى تطبيقك يقتصر على المستخدمين في مؤسستك، انتقل إلى نظرة عامة على تطبيق الويب وحدد ارتباط المجال الافتراضي. أو، ابدأ تشغيل مستعرض في وضع التصفح المتخفي أو الخاص وانتقل إلى

https://<app-name>.azurewebsites.net(راجع الملاحظة في الأعلى).

سوف يتم توجيهك إلى صفحة تسجيل دخول آمنة، مع التحقق من عدم السماح للمستخدمين غير المصادق عليهم بالوصول إلى الموقع.

سجل الدخول كمستخدم في مؤسستك للوصول إلى الموقع. يمكنك أيضًا بدء تشغيل مستعرض جديد ومحاولة تسجيل الدخول باستخدام حساب شخصي للتحقق من أن المستخدمين خارج المؤسسة لا يمكنهم الوصول.

5. تنظيف الموارد

إذا أكملت جميع الخطوات في هذا البرنامج التعليمي متعدد الأحزاب، فقد أنشأت App Service وخطة استضافة App Service وحساب تخزين في مجموعة موارد. لقد قمت أيضا بإنشاء تسجيل تطبيق في معرف Microsoft Entra. إذا اخترت تكوينا خارجيا، فربما تكون قد أنشأت مستأجرا خارجيا جديدا. عند عدم الحاجة إلى ذلك، احذف هذه الموارد وتسجيل التطبيق حتى لا تستمر في تحصيل الرسوم.

في هذا البرنامج التعليمي، تتعلم كيفية:

- احذف موارد Azure التي تم إنشاؤها أثناء اتباع البرنامج التعليمي.

لا تحذف مجموعة الموارد

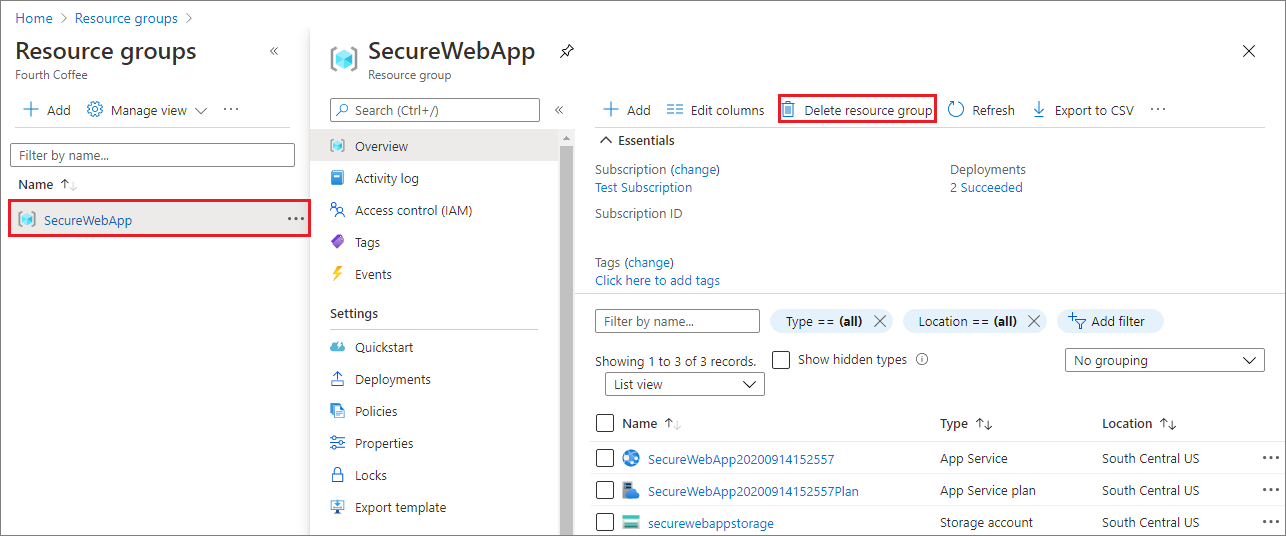

في مدخل Microsoft Azure، حدد Resource groups من قائمة المدخل وحدد مجموعة الموارد التي تحتوي على خطة App Service وApp Service.

حدد حذف مجموعة الموارد لحذف مجموعة الموارد وجميع الموارد.

قد يستغرق تشغيل هذا الأمر عدة دقائق.

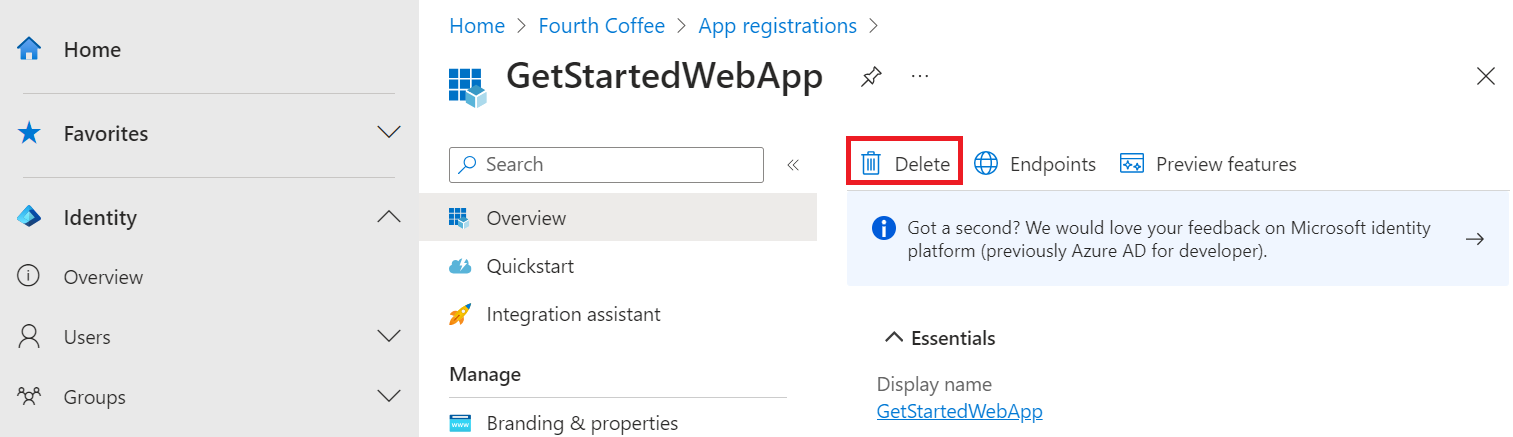

حذف تسجيل التطبيق

في مركز إدارة Microsoft Entra، حدد Applications>App registrations. ثم حدد التطبيق الذي قمت بإنشائه.

في نظرة عامة على تسجيل التطبيق، حدد حذف.

حذف المستأجر الخارجي

إذا قمت بإنشاء مستأجر خارجي جديد، يمكنك حذفه. في مركز إدارة Microsoft Entra، استعرض للوصول إلى نظرة عامة على >الهوية>إدارة المستأجرين.

حدد المستأجر الذي تريد حذفه، ثم حدد حذف.

قد تحتاج إلى إكمال الإجراءات المطلوبة قبل أن تتمكن من حذف المستأجر. على سبيل المثال، قد تحتاج إلى حذف جميع تدفقات المستخدم وتسجيلات التطبيق في المستأجر.

إذا كنت جاهزا لحذف المستأجر، فحدد حذف.

الخطوات التالية

في هذا البرنامج التعليمي، نتعلم طريقة القيام بما يأتي:

- تهيئة المصادقة لتطبيق الويب.

- تقييد الوصول إلى تطبيق الويب على المستخدمين في مؤسستك.