تكوين TLS من طرف إلى طرف باستخدام بوابة التطبيق مع المدخل

توضح هذه المقالة كيفية استخدام مدخل Microsoft Azure لتكوين التشفير من طرف إلى طرف في بروتوكول أمان طبقة النقل (TLS)، والمعروفة سابقًا باسم تشفير طبقة مآخذ توصيل آمنة (SSL)، من خلال Azure Application Gateway v1 SKU.

إشعار

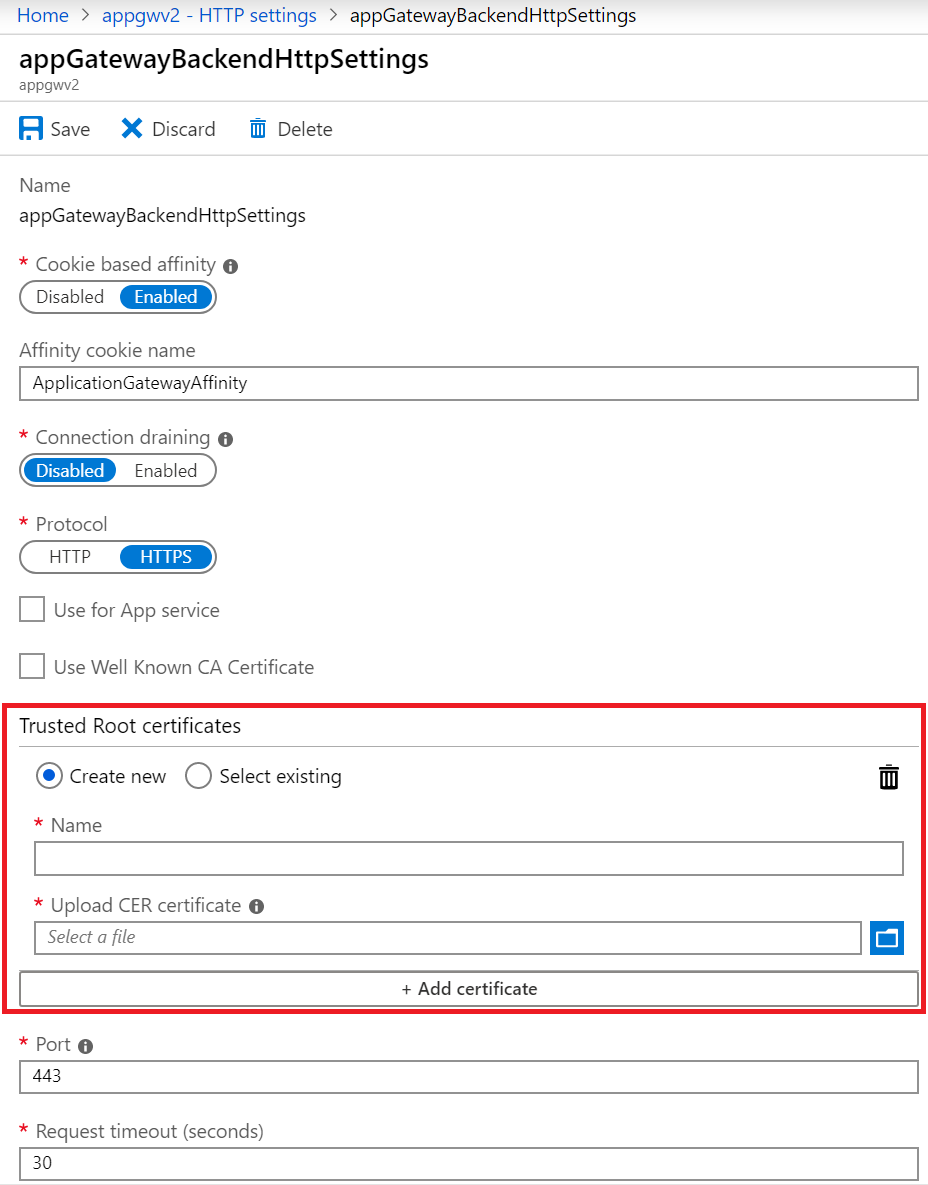

يتطلب Application Gateway v2 SKU شهادات جذر معتمدة لتمكين التكوين من طرف إلى طرف.

في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

قبل البدء

لتكوين TLS من طرف إلى طرف من خلال بوابة التطبيق، ستحتاج إلى شهادة للبوابة. الشهادات مطلوبة أيضا للخوادم الخلفية. تُستخدم شهادة البوابة لاشتقاق مفتاح متماثل في التوافق مع مواصفات بروتوكول TLS. يُستخدم المفتاح المتماثل لتشفير وفك تشفير المرور المُرسَل إلى البوابة.

لتشفير TLS من طرف إلى طرف، يجب السماح بخوادم الواجهة الخلفية اليمنى في بوابة التطبيق. للسماح بهذا الوصول، قم بتحميل الشهادة العامة للخوادم الخلفية، والمعروفة أيضا باسم شهادات المصادقة (v1) أو الشهادات الجذر الموثوق بها (v2)، إلى بوابة التطبيق. تضمن إضافة الشهادة أن بوابة التطبيق تتصل فقط بمثيلات الواجهة الخلفية المعروفة. يؤمّن هذا التكوين الاتصال من طرف إلى طرف.

هام

إذا تلقيت رسالة خطأ لشهادة الخادم الخلفي، فتحقق من أن الشهادة الأمامية الاسم الشائع (CN) تطابق شهادة الواجهة الخلفية CN. لمزيد من المعلومات، راجع عدم تطابق شهادة الجذر الموثوق بها

لمزيد من المعلومات حول تحقيقات HTTPS، راجع نظرة عامة على إنهاء TLS وTLS من طرف إلى طرف باستخدام بوابة التطبيق.

إنشاء بوابة تطبيق جديدة باستخدام TLS من طرف إلى طرف

لإنشاء بوابة تطبيق جديدة باستخدام تشفير TLS من طرف إلى طرف، ستحتاج أولًا إلى تمكين إنهاء TLS أثناء إنشاء بوابة تطبيق جديدة. يُمكّن هذا الإجراء تشفير TLS للاتصال بين العميل وبوابة التطبيق. بعد ذلك، ستحتاج إلى وضع خزينة يسرد المستلمون شهادات خوادم الواجهة الخلفية في إعدادات HTTP. يتيح هذا التكوين تشفير TLS للاتصال بين بوابة التطبيق وخوادم الواجهة الخلفية. وذلك يحقق تشفير TLS من طرف إلى طرف.

تمكين إنهاء TLS أثناء إنشاء بوابة تطبيق جديدة

للتعرّف على المزيد، راجع «تمكين إنهاء TLS أثناء إنشاء بوابة التطبيق».

إضافة شهادات المصادقة/الجذر للخوادم الخلفية

حدد "All resources"، ثم حدد myAppGateway.

حدد»إعدادات HTTP» من القائمة الموجودة بالجانب الأيسر. أنشأ Microsoft Azure تلقائيا إعداد HTTP افتراضي، appGatewayBackendHttpSettings، عند إنشاء بوابة التطبيق.

حدد «appGatewayBackendHttpSettings».

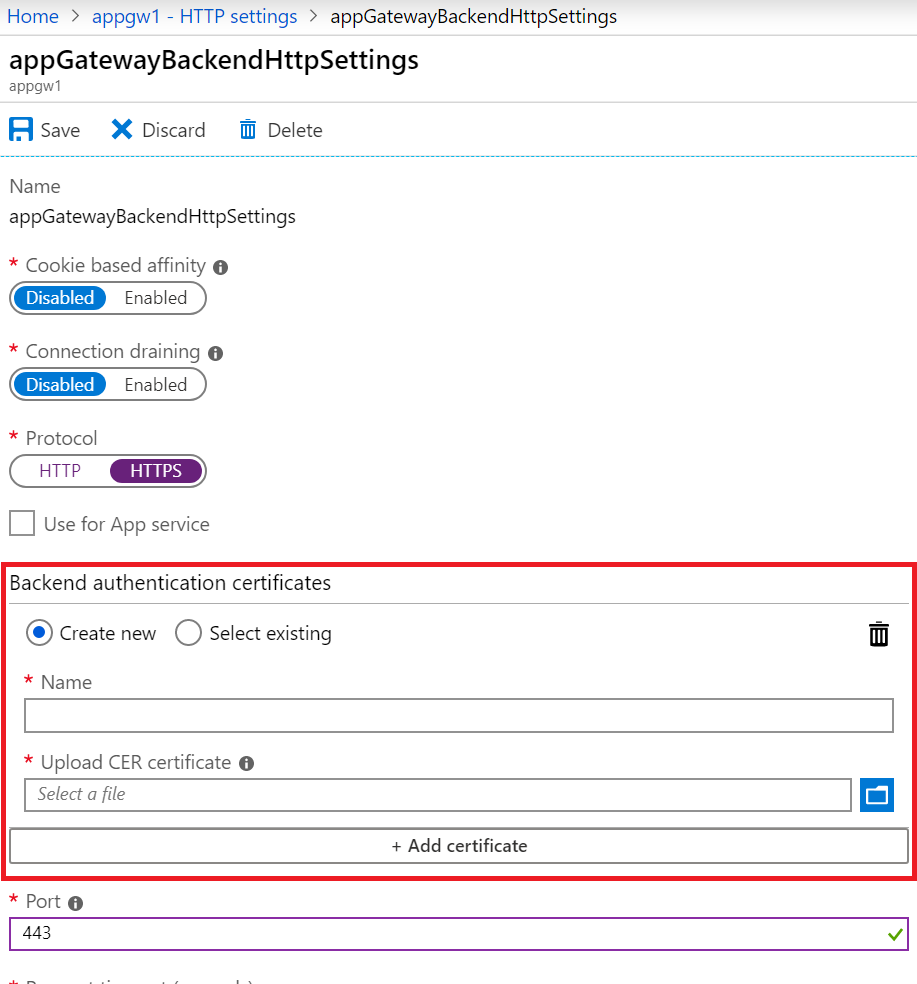

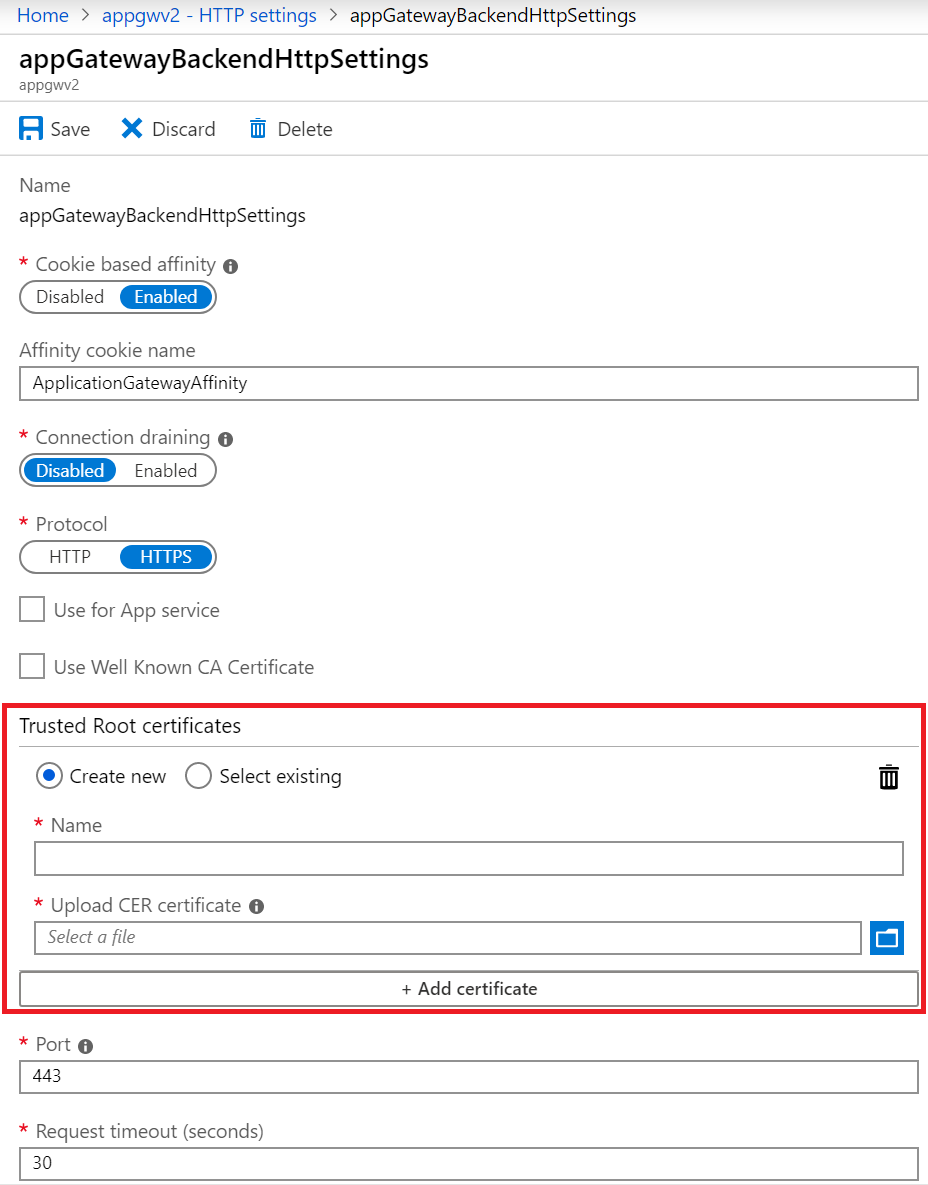

بالنسبة لـالبروتوكول، حدد»HTTPS». يظهر جزء شهادات مصادقة الطرف الخلفي أو شهادات الجذر المعتمدة.

حدد إنشاء جديد.

في حقل الاسم، أدخل اسمًا مناسبًا.

حدد ملف الشهادة من القرص من تحميل شهادة CER.

بالنسبة لبوابات تطبيق Standard وWAF (v1)، يجب عليك تحميل المفتاح العام لشهادة الخادم الخلفي بتنسيق .cer.

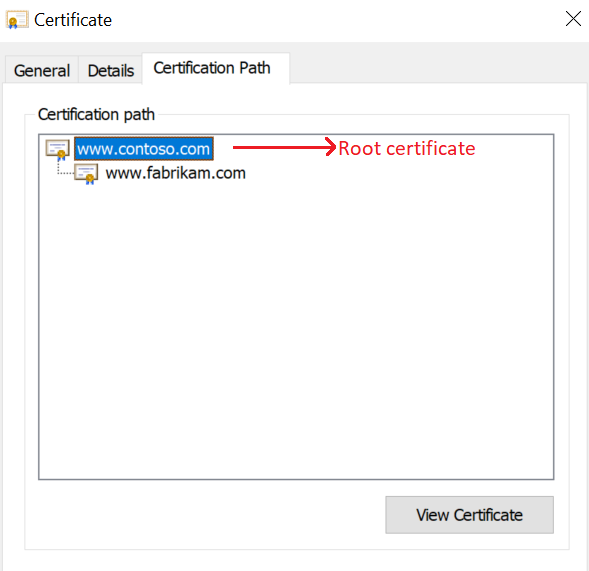

بالنسبة Standard_v2 وبوابات التطبيق WAF_v2، يجب تحميل الشهادة الجذر لشهادة الخادم الخلفي بتنسيق .cer. إذا تم إصدار شهادة الواجهة الخلفية من قبل مرجع مصدق معروف (CA)، يمكنك تحديد خانة الاختيار استخدام شهادة المرجع المصدق المعروفة جيدا، ثم لن تضطر إلى تحميل شهادة.

حدد حفظ.

تمكين TLS من طرف إلى طرف لبوابة تطبيق موجودة

لتكوين بوابة تطبيق موجودة من خلال تشفير TLS من طرف إلى طرف، عليك أولًا تمكين إنهاء TLS في وحدة الاستماع. يمكّن هذا الإجراء تشفير TLS للاتصال بين العميل وبوابة التطبيق. بعد ذلك، ضع هذه الشهادات للخوادم الخلفية في إعدادات HTTP في قائمة خزينة المستلمين. يتيح هذا التكوين تشفير TLS للاتصال بين بوابة التطبيق وخوادم الواجهة الخلفية. وذلك يحقق تشفير TLS من طرف إلى طرف.

ستحتاج إلى استخدام وحدة استماع من خلال بروتوكول HTTPS وشهادة لتمكين إنهاء TLS. يمكنك إما استخدام وحدة استماع موجودة تفي بتلك الشروط أو إنشاء وحدة استماع جديدة. في حال اخترت الخيار السابق، يمكنك تجاهل القسم التالي «تمكين إنهاء TLS في بوابة تطبيق موجودة» والانتقال مباشرة إلى القسم «إضافة شهادات الجذر للمصادقة/شهادات الجذر المعتمدة لخوادم الأطراف الخلفية".

إذا اخترت الخيار الأخير، طبّق الخطوات في الإجراء التالي.

تمكين إنهاء TLS في بوابة تطبيق موجودة

حدد "All resources"، ثم حدد myAppGateway.

حدد «وحدات الاستماع» من القائمة الموجودة بالجانب الأيسر.

حدد إما وحدة الإصغاء «الأساسية» أو «متعددة المواقع» حسب متطلباتك.

بالنسبة لـالبروتوكول، حدد»HTTPS». يظهر جزء لتحديد الشهادة.

حمّل شهادة PFX التي تنوي استخدامها لإنهاء TLS بين العميل وبوابة التطبيق.

إشعار

لأغراض الاختبار، بإمكانك استخدام شهادة موقعة ذاتيًا. ومع ذلك، لا ينصح بذلك لأحمال العمل الإنتاجية، لأنها أصعب في إدارتها وليست آمنة تمامًا. للحصول على مزيد من المعلومات، راجع»إنشاء شهادة موقعة ذاتيًا».

إضافة إعدادات مطلوبة أخرى «لوحدة الاستماع»، بناءً على متطلباتك.

حدد موافق للحفظ.

إضافة شهادات المصادقة/الجذر الموثوق بها للخوادم الخلفية

حدد "All resources"، ثم حدد myAppGateway.

حدد»إعدادات HTTP» من القائمة الموجودة بالجانب الأيسر. يمكنك إما وضع الشهادات في إعداد HTTP خلفي موجود في قائمة خزينة المستلمين أو إنشاء إعداد HTTP جديد. (في الخطوة التالية، تتم إضافة الشهادة لإعداد HTTP الافتراضي، appGatewayBackendHttpSettingsإلى قائمة المستلمين الآمنين).

حدد «appGatewayBackendHttpSettings».

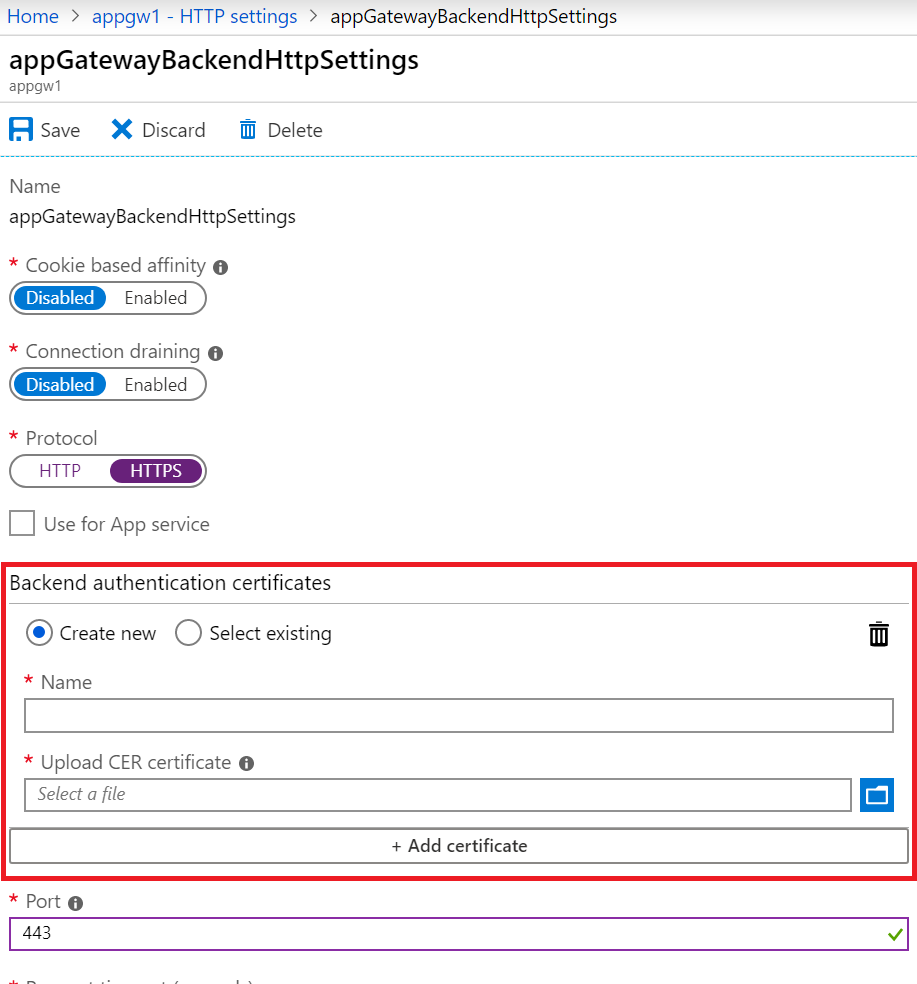

بالنسبة لـالبروتوكول، حدد»HTTPS». يظهر جزء شهادات مصادقة الطرف الخلفي أو شهادات الجذر المعتمدة.

حدد إنشاء جديد.

في حقل الاسم، أدخل اسمًا مناسبًا.

حدد ملف الشهادة من القرص من تحميل شهادة CER.

بالنسبة لبوابات تطبيق Standard وWAF (v1)، يجب عليك تحميل المفتاح العام لشهادة الخادم الخلفي بتنسيق .cer.

بالنسبة Standard_v2 وبوابات التطبيق WAF_v2، يجب تحميل الشهادة الجذر لشهادة الخادم الخلفي بتنسيق .cer. إذا تم إصدار شهادة الواجهة الخلفية من قبل مرجع مصدق معروف، يمكنك تحديد خانة الاختيار استخدام شهادة المرجع المصدق المعروفة جيدا، ثم لن تضطر إلى تحميل شهادة.

حدد حفظ.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ