نظرة عامة على وكيل Application Gateway TCP/TLS (معاينة)

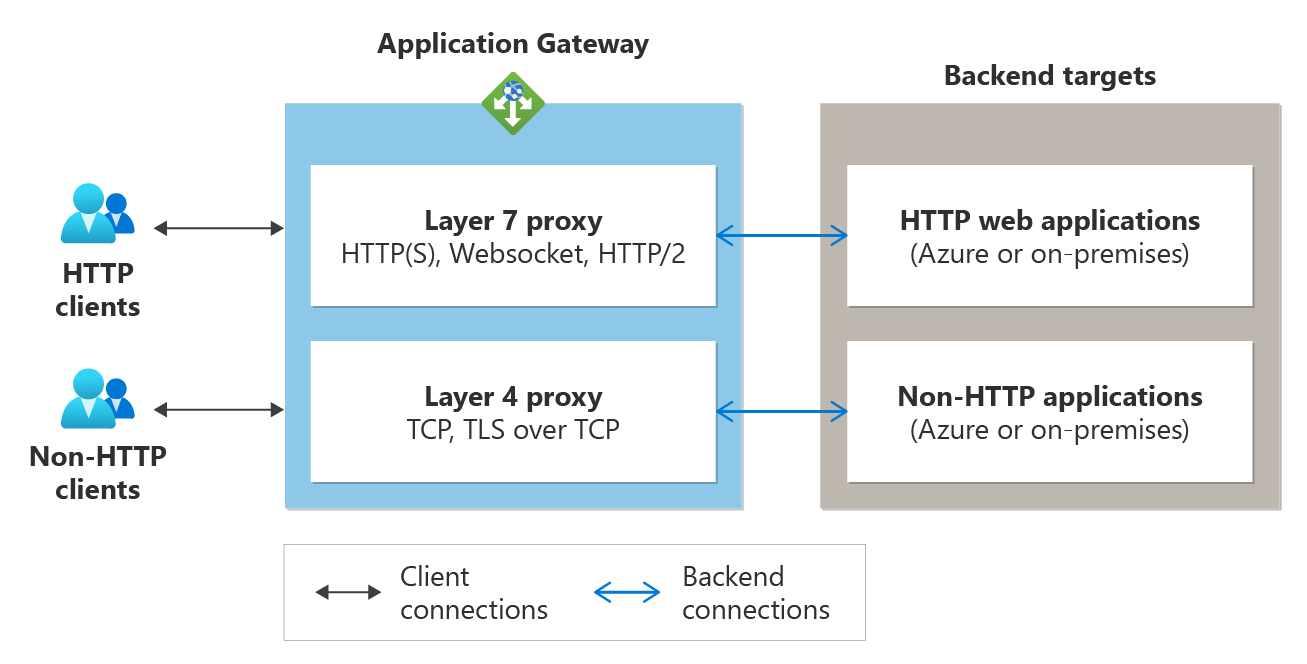

بالإضافة إلى إمكانات الطبقة 7 الحالية (HTTP وHTTPS وWebSockets وHTTP/2)، تدعم بوابة تطبيق Azure الآن أيضا وكيل الطبقة 4 (بروتوكول TCP) وTLS (أمان طبقة النقل). تُعد هذه الميزة قيد الإصدار الأولي العام في الوقت الحالي. لمعاينة هذه الميزة، راجع التسجيل في المعاينة.

قدرات وكيل TLS/TCP على بوابة التطبيق

كخدمة وكيل عكسي، تعمل عمليات الطبقة 4 من Application Gateway على غرار عمليات وكيل الطبقة 7 الخاصة بها. ينشئ العميل اتصال TCP مع Application Gateway، ويبدأ Application Gateway نفسه اتصال TCP جديدا بخادم خلفي من تجمع الواجهة الخلفية. يوضح الشكل التالي العملية النموذجية.

تدفق العملية:

- يبدأ العميل اتصال TCP أو TLS مع بوابة التطبيق باستخدام عنوان IP الخاص بمستمع الواجهة الأمامية ورقم المنفذ. يؤدي هذا إلى إنشاء اتصال الواجهة الأمامية. بمجرد تأسيس الاتصال، يرسل العميل طلبا باستخدام بروتوكول طبقة التطبيق المطلوب.

- تنشئ بوابة التطبيق اتصالا جديدا بأحد أهداف الواجهة الخلفية من تجمع الواجهة الخلفية المقترنة (تشكيل اتصال الواجهة الخلفية) وترسل طلب العميل إلى خادم الواجهة الخلفية هذا.

- يتم إرسال الاستجابة من الخادم الخلفي مرة أخرى إلى العميل بواسطة بوابة التطبيق.

- يتم استخدام نفس اتصال TCP للواجهة الأمامية للطلبات اللاحقة من العميل ما لم تغلق مهلة الخمول TCP هذا الاتصال.

مقارنة موازن تحميل Azure مع بوابة تطبيق Azure:

| المنتج | نوع |

|---|---|

| موازن تحميل Azure | موازن تحميل تمريري حيث يقوم العميل مباشرة بإنشاء اتصال بخادم خلفي محدد بواسطة خوارزمية توزيع Load Balancer. |

| Azure Application Gateway | إنهاء موازن التحميل حيث يقوم العميل مباشرة بإنشاء اتصال مع Application Gateway ويتم بدء اتصال منفصل مع خادم خلفي محدد بواسطة خوارزمية توزيع Application Gateway. |

الميزات

- استخدم نقطة نهاية واحدة (IP الواجهة الأمامية) لخدمة أحمال عمل HTTP وغير HTTP. يمكن أن يدعم نفس نشر بوابة التطبيق بروتوكولات الطبقة 7 والطبقة 4: HTTP(S) أو TCP أو TLS. يمكن لجميع عملائك الاتصال بنفس نقطة النهاية والوصول إلى تطبيقات خلفية مختلفة.

- استخدم مجالا مخصصا لواجهة أي خدمة خلفية. باستخدام الواجهة الأمامية ل Application Gateway V2 SKU كعناوين IP عامة وخاصة، يمكنك تكوين أي اسم مجال مخصص لتوجيه عنوان IP الخاص به باستخدام سجل عنوان (A). بالإضافة إلى ذلك، مع إنهاء TLS ودعم الشهادات من مرجع مصدق خاص (CA)، يمكنك ضمان اتصال آمن على المجال الذي تختاره.

- استخدم خادم الواجهة الخلفية من أي موقع (Azure أو محلي). يمكن أن تكون الواجهات الخلفية لبوابة التطبيق:

- موارد Azure مثل الأجهزة الظاهرية IaaS أو مجموعات مقياس الجهاز الظاهري أو PaaS (خدمات التطبيقات ومراكز الأحداث وSQL)

- الموارد البعيدة مثل الخوادم المحلية التي يمكن الوصول إليها عبر FQDN أو عناوين IP

- مدعوم لبوابة خاصة فقط. مع دعم وكيل TLS وTCP لنشر Application Gateway الخاصة، يمكنك دعم عملاء HTTP وغير HTTP في بيئة معزولة لتحسين الأمان.

القيود

- تسمح بوابة WAF v2 SKU بإنشاء وحدات استماع TLS أو TCP والخلفيات لدعم حركة مرور HTTP وغير HTTP من خلال نفس المورد. ومع ذلك، فإنه لا يفحص حركة المرور على مستمعي TLS وTCP بحثا عن الاستغلال والثغرات الأمنية.

- قيمة مهلة الاستنفاذ الافتراضية لخوادم الواجهة الخلفية هي 30 ثانية. في الوقت الحالي، لا يتم دعم قيمة الاستنزاف المعرفة من قبل المستخدم.

- الاحتفاظ ب IP للعميل غير مدعوم حاليا.

- وحدة تحكم دخول بوابة التطبيق (AGIC) غير مدعومة وتعمل فقط مع وكيل L7 من خلال مستمعي HTTP(S).