تعرض هذه البنية المرجعية مجموعة من الممارسات المثبتة لتشغيل SAP NetWeaver عالي التوفر مع قاعدة بيانات Oracle على Azure. مبادئ البنية غير محددة لنظام التشغيل، ومع ذلك، ما لم يتم تحديد خلاف ذلك، يفترض أن البنية تستند إلى Linux.

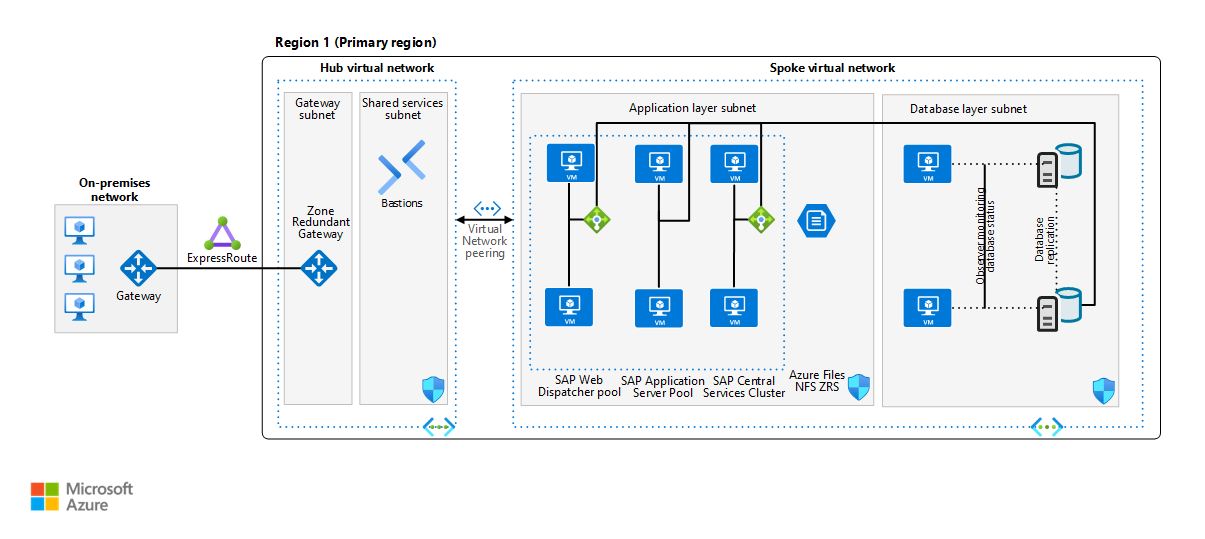

يوضح الرسم التخطيطي الأول بنية مرجعية ل SAP على Oracle في Azure. تستخدم البنية مجموعات التوفر.

قم بتنزيل ملف Visio لهذه البنية والبنى ذات الصلة.

إشعار

لنشر هذه البنية المرجعية، أنت بحاجة إلى الترخيص المناسب لمنتجات SAP والتقنيات الأخرى غير التابعة لـ Microsoft.

المكونات

تصف هذه البنية المرجعية نظام إنتاج SAP نموذجي يعمل على Oracle Database في Azure، في عمليةِ نشرٍ عالية التوفر لزيادة توفر النظام إلى أقصى حد. يمكن تخصيص البنية ومكوناتها استنادا إلى متطلبات العمل (هدف وقت الاسترداد (RTO)، وهدف نقطة الاسترداد (RPO)، وتوقعات وقت التشغيل، ودور النظام) ومن المحتمل أن يتم تقليلها إلى جهاز ظاهري واحد. يتسم تخطيط الشبكة بالبساطةِ الشديدة لتوضيح مبادئ التصميم لبيئة SAP هذه وليس المقصود منه وصف شبكة مؤسسة كاملة.

الشبكات

الشبكات الظاهرية. تربط شبكة Azure الظاهرية موارد Azure ببعضها البعض بأمان. في هذه البنية، تتصل الشبكة الظاهرية ببيئة محلية عبر بوابة شبكة ظاهرية خاصة (VPN) تم نشرها في مركز مخطط محوري. يتم تضمين تطبيقات وقاعدة بيانات SAP في الشبكة الظاهرية المحورية الخاصة بها. يتم تقسيم الشبكات الظاهرية إلى شبكات فرعية منفصلة لكل مستوى: التطبيق (SAP NetWeaver) وقاعدة البيانات والخدمات المشتركة (مثل Azure Bastion).

يتم من خلال هذه البنية تقسيم مساحة عنوان الشبكة الظاهرية إلى شبكات فرعية. ضع خوادم التطبيقات على شبكة فرعية منفصلة وخوادم قاعدة بيانات على شبكة فرعية أخرى. يتيح لك القيام بذلك تأمينها بسهولة أكبر من خلال إدارة نُهج أمان الشبكة الفرعية بدلاً من الخوادم الفردية ويفصل قواعد الأمان المطبقة على قواعد البيانات من خوادم التطبيقات بشكل نظيف.

تناظر الشبكة الظاهرية. تستخدم هذه البنية طوبولوجيا شبكة محورية مع شبكات ظاهرية متعددة يتم تناظرها معًا. يوفر تخطيط الشبكة هذا تجزئة الشبكة وعزلها للخدمات الموزعة على Azure. يتيح التناظر الاتصال الشفاف بين الشبكات الظاهرية النظيرة من خلال شبكة Microsoft الأساسية. لا تتحمل عقوبة الأداء إذا تم نشرها داخل منطقة واحدة.

بوابة المناطق ذات التكرار المرتفع. تقوم البوابة بتوصيل شبكات مميزة، مما يوسع شبكة الاتصال الداخلية إلى الشبكة الظاهرية لـAzure. نوصي باستخدام ExpressRoute لإنشاء اتصالات خاصة لا تنتقل عبر الإنترنت العام، ولكن يمكنك أيضًا استخدام اتصال من موقع إلى موقع. يمكن توزيع بوابات Azure ExpressRoute أو VPN عبر المناطق للحماية من فشل المناطق. راجع بوابات الشبكة الظاهرية المُكررة في المنطقة لفهم الاختلافات بين التوزيع المنطقي والنشر المُتكرر في المنطقة. تجدر الإشارة هنا إلى أن عناوين IP المستخدمة يجب أن تكون من SKU القياسية لتوزيع منطقة البوابات.

مجموعات أمان الشبكة. لتقييد نسبة استخدام الشبكة الواردة والصادرة وداخل الشبكة الفرعية في الشبكة الظاهرية، قم بإنشاء مجموعات أمان الشبكة (NSGs) التي يتم تعيينها بدورها إلى شبكات فرعية معينة. تُأمّّن قاعدة البيانات والشبكات الفرعية للتطبيقات مع مجموعات أمان الشبكة الخاصة بحمل العمل.

مجموعات أمان التطبيقات. لتعريف نهج أمان الشبكة الدقيقة داخل مجموعات أمان الشبكة الخاصة بك استنادا إلى أحمال العمل التي تركز على التطبيقات، استخدم مجموعات أمان التطبيقات بدلا من عناوين IP الصريحة. فهي تُتيح لك تجميع الأجهزة الظاهرية حسب الاسم وتساعدك على تأمين التطبيقات من خلال تصفية نسبة استخدام الشبكة من الأجزاء الموثوق بها من شبكتك.

Network interface cards (NICs). تمكن بطاقات واجهة الشبكة جميع الاتصالات بين الأجهزة الظاهرية على شبكة ظاهرية. تقوم عمليات توزيع SAP الداخلية التقليدية بتنفيذ العديد من NIC لكل جهاز لفصل نسبة استخدام الشبكة الإدارية عن نسبة استخدام الشبكة للأعمال.

على Azure، تمثل الشبكة الظاهرية شبكة معرفة البرامج ترسل نسبة استخدام الشبكة بالكامل من خلال نفس نسيج الشبكة. لذلك ليس من الضروري استخدام بطاقات واجهة شبكة مُتعددة لأسباب تتعلق بالأداء. ولكن في حال احتاجت مؤسستك إلي تقسيم نسبة استخدام الشبكة، يمكنك نشر بطاقات واجهة شبكة متعددة لكل جهاز ظاهري وتوصيل كل بطاقة واجهة شبكة بشبكة فرعية مختلفة. بإمكانك بعد ذلك استخدام مجموعات أمان الشبكة لفرض نُهج مختلفة للتحكم في الوصول على كل شبكة فرعية.

تدعم Azure NICs العديدَ من عناوين IP. يتوافق هذا الدعم مع الممارسة المُوصى بها من SAP لاستخدام أسماء المُضيفين الظاهرية لعمليات التثبيت. للحصول على مخطط تفصيلي كامل، راجع ملاحظة SAP رقم 962955. (للوصول إلى ملاحظات SAP، يجب أن يكون لديك حساب على SAP Service Marketplace.)

الأجهزة الظاهرية

تستخدم هذه البُنية الأجهزة الظاهرية (VM). بالنسبة لمستوى تطبيق SAP، يتم نشر الأجهزة الظاهرية لجميع أدوار المثيل - مرسل الويب وخوادم التطبيقات - كل من الخدمات المركزية SAP (A)SCS وERS بالإضافة إلى خوادم التطبيقات (PAS وAAS). اضبط عدد الأجهزة الظاهرية بناءً على متطلباتك. يتضمن دليل تخطيط الأجهزة الظاهرية Azure وتنفيذها تفاصيل حول تشغيل SAP NetWeaver على الأجهزة الظاهرية.

وبالمثل بالنسبة لجميع أغراض Oracle، يتم استخدام الأجهزة الظاهرية، سواءً لـ Oracle Database بالإضافة إلى أجهزة Oracle الظاهرية المراقبة. الأجهزة الظاهرية المراقبة في هذه البنية أصغر مقارنة بخوادم قاعدة البيانات الفعلية.

- الأجهزة الظاهرية لوحدة المعالجة المركزية الظاهرية المقيدة. من أجل توفير التكلفة المحتملة على ترخيص Oracle، ضع في اعتبارك استخدام الأجهزة الظاهرية المقيدة لوحدة المعالجة المركزية الظاهرية

- عائلات الأجهزة الظاهرية المعتمدة ل SAP. للحصول على تفاصيل حول دعم SAP لأنواع الأجهزة الظاهرية ومقاييس معدل النقل (SAPS)، راجع SAP Note 1928533. (للوصول إلى ملاحظات SAP، يجب أن يكون لديك حساب على SAP Service Marketplace.)

مجموعات موضع التقارب (PPG). لتحسين زمن انتقال الشبكة، يمكنك استخدام مجموعات موضع التقارب، والتي تفضل الترتيب، ما يعني أن الأجهزة الظاهرية موجودة في نفس مركز البيانات لتقليل زمن انتقال التطبيق. يمكنهم تحسين تجربة المستخدم لمعظم تطبيقات SAP بشكل كبير. نظرًا للقيود المُحتملة مع مجموعات موضع التقارب، يجب إضافة قاعدة البيانات AvSet إلى مجموعة موضع التقارب لنظام SAP بشكل مُتفرق وفقط عند الحاجة إلى زمن الانتقال بين تطبيق SAP ونسبة استخدام شبكة قاعدة البيانات. لمزيدٍ من التفاصيل حول سيناريوهات استخدام مجموعات موضع التقارب، راجع الوثائق المرتبطة.

الأجهزة الظاهرية من الجيل 2 (Gen2). يقدم Azure الخيار عند نشر الأجهزة الظاهرية إذا كان يجب أن تكون من الجيل 1 أو 2. الأجهزة الظاهرية من الجيل 2 تدعم الميزات الرئيسية غير المتاحة في الجيل الأول من الأجهزة الظاهرية. خاصة بالنسبة لقواعد بيانات Oracle الكبيرة جدًا، هذا أمر مهم نظرًا لأن بعض مجموعات الأجهزة الظاهرية مثل Mv2 أو Mdsv2 تكون مدعومة فقط على أنها أجهزة ظاهرية من الجيل الثاني. وبالمثل، قد تتطلب شهادة SAP على Azure لبعض الأجهزة الظاهرية الأحدث أن تكون من الجيل الثاني فقط للحصول على الدعم الكامل، حتى إذا كان Azure يسمح لكلتيهما. راجع التفاصيل في SAP Note 1928533 - تطبيقات SAP على Microsoft Azure: المُنتجات المدعومة وأنواع أجهزة Azure الظاهرية.

ونظرًا لأن جميع الأجهزة الظاهرية الأخرى التي تدعم SAP تسمح باختيار إما الجيل الثاني فقط أو الجيل الأول + الثاني بشكل انتقائي، فمن المُستحسن توزيع جميع أجهزة SAP الظاهرية كجيل ثانٍ، حتى إذا كانت متطلبات الذاكرة منخفضة للغاية. حتى أصغر الأجهزة الظاهرية بمجرد نشرها على أنها من الجيل الثاني يمكن توسيع نطاقها إلى الأجهزة الأكبر المتوفرة مع إلغاء تخصيص وتغيير حجم بسيط. يمكن تغيير حجم الأجهزة الظاهرية من الجيل الأول فقط إلى مجموعات الأجهزة الظاهرية المسموح لها بتشغيل الأجهزة الظاهرية من الجيل الأول.

التخزين

تستخدم هذه البنية أقراص Azure المدارة للأجهزة الظاهرية ومشاركات ملفات Azure أو ملفات Azure NetApp لأي متطلبات تخزين مشتركة لنظام ملفات الشبكة (NFS) مثل وحدات تخزين NFS لنقل sapmnt وSAP. توجد إرشادات نشر التخزين باستخدام SAP على Azure بالتفصيل ضمن أنواع تخزين Azure لدليل حمل عمل SAP

- تخزين معتمد ل SAP. على غرار أنواع الأجهزة الظاهرية المعتمدة لاستخدام SAP، راجع التفاصيل في 2015553 ملاحظة SAP وملاحظة SAP 2039619.

- تصميم التخزين ل SAP على Oracle. يمكنك العثور على تصميم تخزين موصى به ل SAP على Oracle في Azure في توزيع نظام إدارة قاعدة بيانات Azure Virtual Machines Oracle (DBMS) لحمل عمل SAP. توفر هذه المقالة إرشادات محددة حول تخطيط نظام الملفات وتوصيات تغيير حجم القرص وخيارات التخزين الأخرى.

- تخزين ملفات قاعدة بيانات Oracle. على أنظمة ملفات Linux ext4 أو xfs يجب استخدامها لقاعدة البيانات، NTFS لتوزيعات Windows. يتم دعم إدارة التخزين التلقائي ل Oracle (ASM) أيضا لنشر Oracle لقاعدة بيانات Oracle الإصدار 12c 2 والإصدارات الأحدث.

- بدائل للأقراص المدارة. يمكنك بدلا من ذلك استخدام Azure NetApp Files لقاعدة بيانات Oracle. لمزيد من المعلومات، راجع 2039619 ملاحظة SAP ووثائق Oracle على Azure . وحدات تخزين ملفات Azure NFS غير مخصصة لتخزين ملفات Oracle Database، على عكس ملفات Azure NetApp.

- تم تصميم Azure Premium SSD v2 لأحمال العمل المهمة للأداء مثل SAP. راجع نشر Premium SSD v2 لفوائد حل التخزين هذا وقيوده الحالية.

التوافر العالي

تصور البنية السابقة توزيعا متوفرا بشكل كبير، مع كل طبقة تطبيق موجودة على جهازين ظاهريين أو أكثر. يتم استخدام المكونات التالية.

على Azure، يمكن أن يكون توزيع حمل عمل SAP إقليميا أو نطاقيا، اعتمادا على متطلبات التوفر والمرونة لتطبيقات SAP. يوفر Azure خيارات نشر مختلفة، مثل مجموعات مقياس الجهاز الظاهري ذات التنسيق المرن (FD=1) ومناطق التوفر ومجموعات التوفر لزيادة توفر الموارد. للحصول على فهم شامل لخيارات النشر وقابليتها للتطبيق عبر مناطق Azure المختلفة (بما في ذلك عبر المناطق أو داخل منطقة واحدة أو في منطقة بدون مناطق)، راجع بنية قابلية الوصول العالية وسيناريوهات SAP NetWeaver.

موازنات التحميل. يتم استخدام Azure Load Balancer لتوزيع نسبة استخدام الشبكة على الأجهزة الظاهرية في شبكات SAP الفرعية. عند دمج Azure Load Balancer في توزيع نطاقي ل SAP، تأكد من تحديد موازن تحميل SKU القياسي. لا يدعم موازن SKU الأساسي التكرار النطاقي.

ضع في اعتبارك عوامل القرار عند نشر الأجهزة الظاهرية بين مناطق التوفر لـ SAP. يجب تقييم استخدام مجموعات موضع التقارب مع نشر منطقة التوفر واستخدامها فقط للأجهزة الظاهرية لمستوى التطبيق.

إشعار

تدعم مناطق التوفر قابلية الوصول العالية داخل المنطقة (HA)، ولكنها ليست فعالة للتعافي من الكوارث (DR). المسافات بين المناطق قصيرة جدًا. يجب أن تكون مناطق الإصلاح بعد كارثة النموذجية على بعد 100 ميل على الأقل من المنطقة الأساسية.

مكونات خاصة ب Oracle. يتم نشر الأجهزة الظاهرية لقاعدة بيانات Oracle في مجموعة توفر أو في مناطق توفر مختلفة. يحتوي كل جهاز ظاهري على تثبيته الخاص لبرنامج قاعدة البيانات وتخزين قاعدة بيانات الجهاز الظاهري المحلي. قم بإعداد النسخ المتماثل لقاعدة البيانات المتزامنة من خلال Oracle Data Guard بين قواعد البيانات لضمان التناسق والسماح بمرات خدمة RTO وRPO منخفضة في حالة حدوث حالات فشل فردية. بالإضافة إلى الأجهزة الظاهرية لقاعدة البيانات، هناك حاجة إلى أجهزة ظاهرية إضافية مع Oracle Data Guard Observer لإعداد Oracle Data Guard Fast-Start Failover. تراقب الأجهزة الظاهرية لمراقب Oracle قاعدة البيانات وحالة النسخ المتماثل وتسهّل تجاوز فشل قاعدة البيانات بطريقة تلقائية، دون الحاجة إلى أي مدير نظام مجموعة. يمكن تنفيذ إدارة النسخ المتماثل لقاعدة البيانات بعد ذلك باستخدام Oracle Data Guard Broker لسهولة الاستخدام.

للحصول على تفاصيل حول نشر Oracle Data Guard، راجع

تستخدم هذه البنية أدوات Oracle الأصلية دون أي إعداد نظام مجموعة فعلي أو الحاجة إلى موازنة تحميل في طبقة قاعدة البيانات. باستخدام Oracle Data Guard Fast-Start وتكوين SAP، تكون عملية تجاوز الفشل تلقائية وتعيد تطبيقات SAP الاتصال بقاعدة البيانات الأساسية الجديدة في حالة حدوث تجاوز الفشل. توجد حلول مختلفة لنظام مجموعة الجهات الخارجية كبديل، مثل SIOS Protection Suite أو Veritas InfoScale، ويمكن العثور على تفاصيل النشر في وثائق مورّد الجهة الخارجية المعني على التوالي.

Oracle RAC. Oracle Real Application Cluster (RAC) غير معتمد حاليا أو مدعوم من قبل Oracle في Azure. ومع ذلك، يمكن أن توفر تقنيات وبنية Oracle Data Guard لقابلية الوصول العالية بيئات SAP عالية المرونة مع الحماية من الرف أو مركز البيانات أو الانقطاع الإقليمي للخدمة.

طبقة NFS. بالنسبة لجميع عمليات توزيع SAP عالية التوفر، يلزم استخدام طبقة NFS مرنة، ما يوفر وحدات تخزين NFS لدليل نقل SAP، ومستوى تخزين sapmnt لثنائيات SAP بالإضافة إلى وحدات تخزين أخرى لمثيلات (A) SCS وERS. خيارات توفير طبقة NFS هي

- Azure Files NFS مع التخزين المتكرر للمنطقة (ZRS) - أدلة SLES و RHEL

- نشر ملفات Azure NetApp لوحدات تخزين NFS - أدلة SLES وRHEL

- نظام مجموعة NFS المستند إلى الجهاز الظاهري - جهازان ظاهريان إضافيان مع تخزين محلي، يتم نسخهما نسخًا متماثلاً بين الأجهزة الظاهرية باستخدام DRBD (جهاز كتلة منسوخة نسخًا متماثلاً موزعة) - أدلة SLES وRHEL

نظام مجموعة خدمات SAP المركزية. تقوم هذه البنية المرجعية بتشغيل Central Services على أجهزة ظاهرية منفصلة. تكون الخدمات المركزية عبارة عن نقطة فشل واحدة محتملة (SPOF) عند نشرها على جهاز ظاهري واحد. لتنفيذ حل عالي التوفر، هناك حاجة إلى برنامج إدارة نظام المجموعة الذي يقوم بأتمتة تجاوز الفشل لمثيلات (A)SCS وERS إلى الجهاز الظاهري المعني. نظرًا لأن هذا مرتبط بقوة بحل NFS المختار

يتطلب حل نظام المجموعة المختار آلية لتحديد أي جهاز ظاهري يجب أن يخدم الخدمة (الخدمات) المعنية في حالة عدم توفر البرامج أو البنية الأساسية. مع SAP على Azure، يتوفر خياران للتنفيذ المستند إلى Linux لـ STONITH - كيفية التعامل مع الجهاز الظاهري أو التطبيق غير المستجيب

- SUSE-Linux-only SBD (STONITH Block Device) - باستخدام جهاز ظاهري واحد أو ثلاثة أجهزة ظاهرية إضافية تعمل كصادرات iSCSI لجهاز كتلة صغير، والذي يتم الوصول إليه بانتظام من قبل الأجهزة الظاهرية لعضو نظام المجموعة الفعلي، اثنين (A) SCS/ERS VMs في تجمع نظام المجموعة هذا. تستخدم الأجهزة الظاهرية تحميلات SBD هذه للإدلاء بالأصوات وبالتالي تحقيق النصاب لقرارات نظام المجموعة. لا تحتوي البنية المضمنة في هذه الصفحة على 1 أو 3 من الأجهزة الظاهرية الإضافية لـ SBD. لا يدعم RedHat أي تطبيقات SBD في Azure وبالتالي يتوفر هذا الخيار فقط لنظام تشغيل SUSE SLES.

- عامل Azure Fence. دون استخدام أجهزة ظاهرية إضافية، يتم استخدام واجهة برمجة تطبيقات إدارة Azure لإجراء فحوصات منتظمة لتوفر الجهاز الظاهري.

تحتوي الدلائل المرتبطة داخل قسم طبقة NFS على الخطوات والتصميم اللازمين لاختيار نظام المجموعة المعني. يمكن أيضا استخدام مديري نظام المجموعة المعتمدين من Azure من الجهات الخارجية لتوفير قابلية وصول عالية لخدمات SAP المركزية.

تجمع خوادم تطبيقات SAP. خادمان أو أكثر من خوادم التطبيقات حيث يتم تحقيق قابلية وصول عالية من خلال طلبات موازنة التحميل من خلال خادم رسائل SAP أو مرسلي الويب. كل خادم تطبيق مستقل ولا توجد موازنة تحميل الشبكة المطلوبة لهذا التجمع من الأجهزة الظاهرية.

تجمع مرسل ويب SAP. يستخدم مكون Web Dispatcher كموازن تحميل لنسبة استخدام الشبكة لـ SAP بين خوادم تطبيق SAP. لتحقيق قابلية وصول عالية من SAP Web Dispatcher، تقوم موازنة تحميل Azure بتنفيذ نظام مجموعة تجاوز الفشل أو إعداد Web Dispatcher المتوازي.

يعد Web Dispatcher المضمّن على (A)SCS خيارًا خاصًا. يجب أن تأخذ في الاعتبار تغيير الحجم المناسب بسبب حمل العمل الإضافي على (A)SCS.

بالنسبة للاتصالات التي تواجه الإنترنت، نوصي بحل مستقل في الشبكة المحيطة (المعروفة أيضًا باسم DMZ) لتلبية المخاوف الأمنية.

عمليات نشر Windows. يركز هذا المستند، كما تم البدء في البداية، بشكل أساسي مع عمليات النشر المستندة إلى Linux. للاستخدام مع Windows، تنطبق نفس المبادئ البنيوية ولا توجد اختلافات بنيوية مع Oracle بين Linux وWindows.

للحصول على جزء تطبيق SAP، راجع التفاصيل في دليل البنية تشغيل SAP NetWeaver في Windows على Azure.

الاعتبارات

التعافي من الكوارث

يوضح الرسم التخطيطي التالي بنية نظام SAP للإنتاج على Oracle في Azure. توفر البنية DR وتستخدم مناطق التوفر.

قم بتنزيل ملف Visio لهذه البنية والبنى ذات الصلة.

تستخدم كل طبقة معمارية في مكدس تطبيقات SAP نهجا مختلفا لتوفير حماية DR. للحصول على استراتيجيات الإصلاح بعد الكوارث وتفاصيل التنفيذ، راجع نظرة عامة على التعافي من الكوارث وإرشادات البنية الأساسية لحمل عمل SAP وإرشادات التعافي من الكوارث لتطبيق SAP.

نسخة احتياطية

يمكن تحقيق النسخ الاحتياطي ل Oracle في Azure من خلال عدة وسائل:

- Azure Backup. قدمت Azure وحافظت على البرامج النصية لقواعد بيانات Oracle، لتسهيل إجراءات Oracle قبل وبعد تنفيذ النسخ الاحتياطي.

- Azure Storage. استخدام النسخ الاحتياطية لقاعدة البيانات المستندة إلى الملفات، على سبيل المثال المجدولة باستخدام أدوات SAP BR، ليتم تخزينها وإصدارها كملفات/أدلة على خدمات تخزين Azure Blob NFS أو Azure Blob أو Azure Files. راجع التفاصيل الموثقة حول كيفية تحقيق كل من بيانات Oracle وعمليات النسخ الاحتياطية للسجل.

- حلول النسخ الاحتياطي لجهة خارجية. راجع بنية موفر تخزين النسخ الاحتياطي، الذي يدعم Oracle في Azure.

بالنسبة للأجهزة الظاهرية غير التابعة لقاعدة البيانات، يوصى بـ النسخ الاحتياطي لـ Azure لجهاز ظاهري لحماية الأجهزة الظاهرية لتطبيق SAP وإحاطة البنية الأساسية مثل SAP Web Dispatcher.

المساهمون

تحتفظ Microsoft بهذه المقالة. وهي مكتوبة في الأصل من قبل المساهمين التاليين.

الكاتب الرئيسي:

- روبرت بيرو | مهندس معماري أول

الخطوات التالية

- توفر عالي لـ SAP NetWeaver على الأجهزة الظاهرية لـ Azure

- تخطيط وتنفيذ Azure Virtual Machines لـ SAP NetWeaver

- استخدام Azure لاستضافة وتشغيل سيناريوهات أحمال أعمال SAP

المُجتمعات

يمكن للمجتمعات الإجابة عن الأسئلة ومساعدتك في إعداد عملية توزيع ناجحة. راجع هذه الموارد:

- تشغيل تطبيقات SAP على مدونة النظام الأساسي من Microsoft

- Azure Community Support

- مجتمع SAP

- تجاوز مكدس الذاكرة المؤقتة لـSAP

الموارد ذات الصلة

راجع المقالة التالية للحصول على مزيد من المعلومات وعلى سبيل المثال لأحمال عمل SAP التي تستخدم بعض التقنيات نفسها: