توضح هذه المقالة كيف يمكن لحل إدارة معلومات الأمان والأحداث المستندة إلى السحابة (SIEM) مثل Microsoft Sentinel استخدام مؤشرات التهديد للكشف عن التهديدات الإلكترونية الحالية أو المحتملة وتوفير السياق وإبلاغها.

البنية

نزّل ملف Visio لهذه البنية.

سير العمل

يمكنك استخدام Microsoft Azure Sentinel من أجل:

- استيراد مؤشرات التهديد من خوادم Structured Threat Information Expression (STIX) وExchange Trusted Automated Intelligence Information (TAXII)، أو أي حل للنظام الأساسي للمعلومات الذكية للمخاطر (TIP ).

- عرض بيانات مؤشر التهديد والاستعلام عن ذلك.

- إنشاء قواعد تحليلات لإنشاء تنبيهات أمنية وحوادث واستجابات تلقائية من بيانات التحليل الذكي للمخاطر الإلكترونية (CTI).

- تصور معلومات CTI الرئيسية في المصنفات.

موصلات بيانات مؤشر التهديد

يستورد Microsoft Sentinel مؤشرات التهديد، مثل جميع بيانات الأحداث الأخرى، باستخدام موصلات البيانات. موصلا بيانات Microsoft Sentinel لمؤشرات التهديد هما:

- التحليل الذكي للمخاطر – TAXII

- منصات التحليل الذكي للمخاطر

اعتمادا على المكان الذي تحصل فيه مؤسستك على بيانات مؤشر التهديد الخاصة بها، يمكنك استخدام موصلات البيانات أو كليهما. قم بتمكين موصلات البيانات في كل مساحة عمل حيث تريد تلقي البيانات.

التحليل الذكي للمخاطر- موصل بيانات TAXII

أكثر معايير الصناعة التي يتم اعتمادها على نطاق واسع لنقل CTI هي تنسيق بيانات STIX وبروتوكول TAXII. يمكن للمؤسسات التي تحصل على مؤشرات التهديد من حلول STIX/TAXII الحالية الإصدار 2.x استيراد مؤشرات التهديد الخاصة بها إلى Microsoft Sentinel باستخدام موصل بيانات التحليل الذكي للمخاطر – TAXII. يستورد عميل Microsoft Azure Sentinel TAXII المدمج معلومات عن التحليل الذكي للمخاطر من خوادم TAXII 2.x.

لمزيد من المعلومات حول كيفية استيراد بيانات مؤشر التهديد STIX/TAXII إلى Microsoft Sentinel، راجع استيراد مؤشرات التهديد باستخدام موصل بيانات TAXII.

موصل بيانات أنظمة التحليل الذكي للمخاطر

تستخدم العديد من المؤسسات حلول TIP مثل MISP أو Anomali ThreatStream أو Threat الاتصال أو Palo Alto Networks MineMeld لتجميع موجزات مؤشرات التهديد من مصادر مختلفة. تستخدم المؤسسات TIP لتكوين البيانات. ثم يختارون مؤشرات التهديد التي يجب تطبيقها على حلول الأمان مثل أجهزة الشبكة أو حلول الحماية المتقدمة من التهديدات أو SIEMs مثل Microsoft Sentinel. يسمح موصل البيانات الأنظمة الأساسية للتحليل الذكي للمخاطر للمؤسسات باستخدام حل TIP المتكامل مع Microsoft Azure Sentinel.

يستخدم موصل بيانات أنظمة التحليل الذكي للمخاطر Microsoft Graph Security tiIndicators API. يمكن لأي مؤسسة لديها تلميح مخصص استخدام موصل البيانات هذا لاستخدام tiIndicators واجهة برمجة التطبيقات وإرسال مؤشرات إلى Microsoft Sentinel وحلول أمان Microsoft الأخرى مثل Defender ATP.

لمزيد من المعلومات حول كيفية استيراد بيانات TIP إلى Microsoft Sentinel، راجع استيراد مؤشرات التهديد باستخدام موصل بيانات الأنظمة الأساسية.

سجلات مؤشر التهديد

بعد استيراد مؤشرات التهديد إلى Microsoft Sentinel باستخدام موصلات بيانات Threat Intelligence – TAXII أو Threat Intelligence Platforms، يمكنك عرض البيانات المستوردة في جدول ThreatIntelligenceIndicator في السجلات، حيث يتم تخزين جميع بيانات أحداث Microsoft Sentinel. تستخدم ميزات Microsoft Azure Sentinel مثل التحليلات والمصنفات هذا الجدول أيضاً.

لمزيد من المعلومات حول كيفية العمل مع سجل مؤشرات التهديد، راجع العمل مع مؤشرات التهديد في Microsoft Sentinel.

تحليلات Microsoft Azure Sentinel

الاستخدام الأكثر أهمية لمؤشرات التهديد في حلول SIEM هو تشغيل التحليلات التي تطابق الأحداث مع مؤشرات التهديد لإنتاج تنبيهات أمنية وحوادث واستجابات تلقائية. ينشئ Microsoft Azure Sentinel Analytics قواعد تحليلات يتم تشغيلها في الموعد المحدد لإنشاء تنبيهات. يمكنك التعبير عن معلمات القاعدة كاستفسارات. ثم تقوم بتكوين عدد المرات التي يتم فيها تشغيل القاعدة، ونتائج الاستعلام التي تنشئ تنبيهات وحوادث أمان، وأي استجابات تلقائية للتنبيهات.

يمكنك إنشاء قواعد تحليلات جديدة من البداية أو مجموعة من قوالب قواعد Microsoft Sentinel المضمنة التي يمكنك استخدامها أو تعديلها لتلبية احتياجاتك. يتم عنوان قوالب قواعد التحليلات التي تطابق مؤشرات التهديد مع بيانات الحدث بدءا من خريطة TI. وكلها تعمل على نحو مماثل.

اختلافات القالب هي نوع مؤشرات التهديد التي يجب استخدامها، مثل المجال أو البريد الإلكتروني أو تجزئة الملف أو عنوان IP أو عنوان URL، وأنواع الأحداث المراد مطابقتها. يسرد كل قالب مصادر البيانات المطلوبة للقاعدة لتعمل، بحيث يمكنك معرفة ما إذا كان لديك الأحداث الضرورية التي تم استيرادها بالفعل في Microsoft Sentinel.

لمزيد من المعلومات حول كيفية إنشاء قاعدة تحليلات من قالب، راجع إنشاء قاعدة تحليلات من قالب.

في Microsoft Azure Sentinel، توجد قواعد التحليلات الممكنة في علامة التبويب Active القواعد في قسم Analytics. يمكنك تعديل القواعد النشطة أو تمكينها أو تعطيلها أو تكرارها أو حذفها.

توجد تنبيهات الأمان المُنشأة في الجدول SecurityAlert في قسم السجلات في Microsoft Azure Sentinel. تنشئ التنبيهات الأمنية أيضا حوادث أمنية في قسم الحوادث . يمكن لفرق العمليات الأمنية فرز الحوادث والتحقيق فيها لتحديد الاستجابات المناسبة. لمزيد من المعلومات، راجع Tutorial: Investigate incidents with Microsoft Sentinel.

يمكنك أيضاً تعيين التشغيل التلقائي ليتم تشغيلها عندما تنشئ القواعد تنبيهات أمان. تستخدم الأتمتة في Microsoft Sentinel أدلة المبادئ التي يتم تشغيلها بواسطة Azure Logic Apps. لمزيد من المعلومات، راجع البرنامج التعليمي: إعداد الاستجابات التلقائية للتهديدات في Microsoft Azure Sentinel.

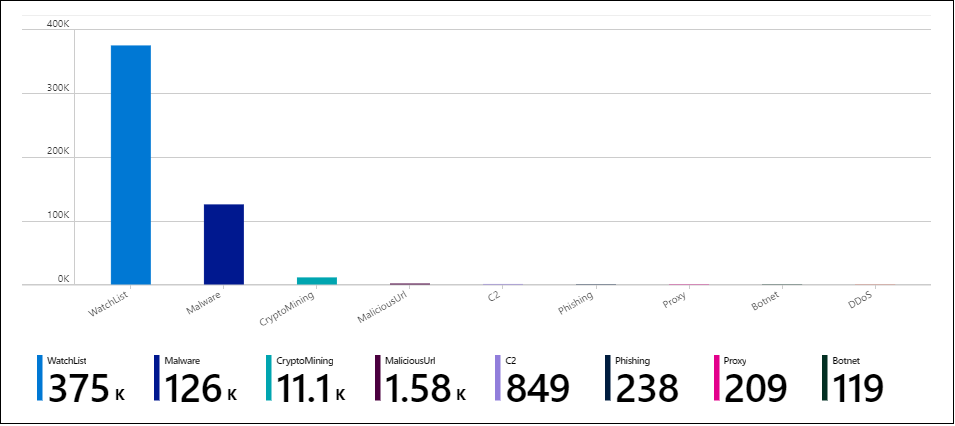

مصنف Microsoft Azure Sentinel Threat Intelligence Workbook

توفر المصنفات لوحات معلومات تفاعلية قوية تمنحك رؤى بشأن جميع جوانب Microsoft Azure Sentinel. يمكنك استخدام مصنف Microsoft Azure Sentinel لتصور معلومات مفتاح CTI. توفر القوالب نقطة بداية، ويمكنك تخصيصها بسهولة لتلبية احتياجات عملك. يمكنك إنشاء لوحات معلومات جديدة تجمع بين العديد من مصادر البيانات المختلفة وتصور بياناتك بطرق فريدة. تستند مصنفات Microsoft Azure Sentinel إلى مصنفات Azure Monitor، لذا تتوفر وثائق وقوالب شاملة.

لمزيد من المعلومات حول كيفية عرض مصنف التحليل الذكي للمخاطر في Microsoft Sentinel وتحريره، راجع عرض مصنف التحليل الذكي للمخاطر وتحريره.

البدائل

- توفر مؤشرات التهديد سياقا مفيدا في تجارب Microsoft Sentinel الأخرى مثل التتبع ودفاتر الملاحظات. لمزيد من المعلومات حول استخدام CTI في دفاتر الملاحظات، راجع دفاتر ملاحظات Jupyter في Sentinel.

- يمكن لأي مؤسسة لديها تلميح مخصص استخدام Microsoft Graph Security tiIndicators API لإرسال مؤشرات التهديد إلى حلول أمان Microsoft الأخرى مثل Defender ATP.

- يوفر Microsoft Sentinel العديد من موصلات البيانات المضمنة الأخرى لحلول مثل الحماية من التهديدات من Microsoft ومصادر Microsoft 365 وMicrosoft Defender for Cloud Apps. هناك أيضاً موصلات مضمنة لنظام الأمن البيئي الأوسع للحلول غير التابعة لـ Microsoft. يمكنك أيضاً استخدام تنسيق الحدث الشائع أو Syslog أو REST API لتوصيل مصادر البيانات الخاصة بك بـ Microsoft Azure Sentinel. لمزيد من المعلومات، راجع توصيل مصادر البيانات.

تفاصيل السيناريو

يمكن أن يأتي التحليل الذكي للمخاطر الإلكترونية من العديد من المصادر، مثل موجزات البيانات مفتوحة المصدر، ومجتمعات مشاركة التحليل الذكي للمخاطر، وموجزات التحليل الذكي المدفوعة، والتحقيقات الأمنية داخل المؤسسات.

يمكن أن تتراوح CTI من التقارير المكتوبة حول دوافع الجهات الفاعلة في التهديد والبنية التحتية والتقنيات إلى ملاحظات محددة لعناوين IP والمجالات وتجزئة الملفات. يوفر التحليل الذكي للمخاطر السياق الأساسي للنشاط غير العادي، حتى يتمكن أفراد الأمن من العمل بسرعة لحماية الأشخاص والأصول.

تعتبر بيانات مؤشر التهديد الأكثر استخداماً في حلول SIEM مثل Microsoft Azure Sentinel، والتي تسمى أحياناً مؤشرات الاختراق (IoCs). تربط مؤشرات التهديد عناوين URL وتجزئة الملفات وعناوين IP والبيانات الأخرى بنشاط التهديد المعروف، مثل التصيد الاحتيالي أو شبكات البوت نت أو البرامج الضارة.

غالبا ما يسمى هذا الشكل من التحليل الذكي للمخاطر التحليل الذكي للمخاطر التكتيكية لأن منتجات الأمان والأتمتة يمكن أن تستخدمها على نطاق واسع لحماية التهديدات المحتملة واكتشافها. يمكن أن تساعد Microsoft Sentinel في الكشف عن سياق التحليل الذكي للمخاطر للنشاط الإلكتروني الضار والاستجابة له وتوفيره.

حالات الاستخدام المحتملة

- قم بالاتصال ببيانات مؤشر التهديد مفتوح المصدر من الخوادم العامة لتحديد نشاط التهديد وتحليله والاستجابة له.

- استخدم الأنظمة الأساسية الحالية للمعلومات عن التهديدات أو الحلول المخصصة مع واجهة برمجة تطبيقات Microsoft Graph

tiIndicatorsللاتصال بالوصول إلى بيانات مؤشر التهديد والتحكم فيها. - توفير سياق CTI وإعداد التقارير للمحققين الأمنيين وأصحاب المصلحة.

الاعتبارات

- موصلات بيانات التحليل الذكي للمخاطر في Microsoft Azure Sentinel موجودة حالياً في المعاينة العامة. بعض الميزات ربما لا تكون مدعمة أو بها بعض القدرات المقيدة.

- يستخدم Microsoft Sentinel التحكم في الوصول المستند إلى دور Azure (Azure RBAC) لتعيين الأدوار المضمنة المساهم والقارئ والمستجيب للمستخدمين والمجموعات وخدمات Azure. يمكن أن تتفاعل هذه الأدوار مع أدوار Azure (المالك والمساهم والقارئ) وأدوار Log Analytics (قارئ تحليلات السجل، مساهم Log Analytics). يمكنك إنشاء أدوار مخصصة واستخدام Azure RBAC المتقدم على البيانات التي تخزنها في Microsoft Sentinel. لمزيد من المعلومات، راجعالأذونات في Microsoft Azure Sentinel.

- Microsoft Azure Sentinel مجاني لأول 31 يوماً على أي مساحة عمل Azure Monitor Log Analytics. بعد ذلك، يمكنك استخدام نماذج الدفع أولا بأول أو حجوزات السعة للبيانات التي تستوعبها وتخزنها. لمزيد من المعلومات، راجع أسعار Microsoft Azure Sentinel.

نشر هذا السيناريو

توفر الأقسام التالية خطوات حول كيفية:

- قم بتمكين موصلات البيانات التحليل الذكي للمخاطر - TAXII والأنظمة الأساسية للتحليل الذكي للمخاطر.

- أنشئ مثالاً لـ Microsoft Azure Sentinel قاعدة Analytics لإنشاء تنبيهات وحوادث أمنية من بيانات CTI.

- عرض وتحرير Microsoft Azure Sentinel مصنف التحليل الذكي للمخاطر.

استيراد مؤشرات التهديد باستخدام موصل بيانات TAXII

تحذير

تستخدم الإرشادات التالية Limo، موجز STIX/TAXII المجاني من Anomali. وصل هذا الموجز إلى نهاية العمر الافتراضي ولم يعد يتم تحديثه. لا يمكن إكمال الإرشادات التالية كما هو مكتوب. يمكنك استبدال هذا الموجز بموجز آخر متوافق مع واجهة برمجة التطبيقات يمكنك الوصول إليه.

تعلن خوادم TAXII 2.x عن جذور واجهة برمجة التطبيقات، وهي عناوين URL تستضيف مجموعات التحليل الذكي للمخاطر. إذا كنت تعرف بالفعل جذر واجهة برمجة تطبيقات خادم TAXII ومعرف المجموعة الذي تريد العمل معه، يمكنك التخطي للأمام وتمكين موصل TAXII في Microsoft Sentinel.

إذا لم يكن لديك جذر واجهة برمجة التطبيقات، يمكنك عادة الحصول عليه من صفحة وثائق موفر التحليل الذكي للمخاطر، ولكن في بعض الأحيان تكون المعلومات الوحيدة المتوفرة هي عنوان URL لنقطة نهاية الاكتشاف. يمكنك العثور على جذر واجهة برمجة التطبيقات باستخدام نقطة نهاية الاكتشاف. يستخدم المثال التالي نقطة نهاية الاكتشاف لخادم Anomali Limo ThreatStream TAXII 2.0.

من متصفح، انتقل إلى نقطة نهاية اكتشاف خادم ThreatStream TAXII 2.0،

https://limo.anomali.com/taxii. سجل الدخول باستخدام ضيف اسم المستخدم وكلمة المرور الضيف. بعد تسجيل الدخول، ترى المعلومات التالية:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }لاستعراض المجموعات، أدخل جذر واجهة برمجة التطبيقات الذي حصلت عليه من الخطوة السابقة في المتصفح الخاص بك:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. ترى معلومات مثل:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

لديك الآن المعلومات التي تحتاجها لتوصيل Microsoft Azure Sentinel بواحدة أو أكثر من مجموعات خوادم TAXII المقدمة من Anomali Limo. على سبيل المثال:

| جذر واجهة برمجة التطبيقات | معرف المجموعة |

|---|---|

| فيش تانك | 107 |

| CyberCrime | 41 |

لتمكين موصل البيانات Threat Intelligence - TAXII في Microsoft Azure Sentinel:

في مدخل Microsoft Azure، ابحث عن Microsoft Azure Sentineوحدده.

حدد مساحة العمل حيث تريد استيراد مؤشرات التهديد من خدمة TAXII.

حدد موصلات البيانات من الجزء الموجود في أقصى اليسار. ابحث عن Threat Intelligence – TAXII (Preview) وحدد Open connector page.

في صفحة التكوين ، أدخل قيمة اسم مألوف (للخادم) مثل عنوان المجموعة. أدخل عنوان URL الجذر لواجهة برمجة التطبيقات ومعرف المجموعة الذي تريد استيراده. أدخل اسم مستخدم وكلمة مرور إذا لزم الأمر، وحدد إضافة.

ترى اتصالك ضمن قائمة خوادم TAXII 2.0 المكونة. كرر التكوين لكل مجموعة تريد الاتصال بها من نفس خوادم TAXII أو مختلفة.

استيراد مؤشرات التهديد باستخدام موصل بيانات الأنظمة الأساسية

tiIndicators تحتاج واجهة برمجة التطبيقات إلى معرف التطبيق (العميل) ومعرف الدليل (المستأجر) وسر العميل من TIP أو الحل المخصص لتوصيل مؤشرات التهديد وإرسالها إلى Microsoft Sentinel. للحصول على هذه المعلومات، قم بتسجيل تطبيق TIP أو الحل في معرف Microsoft Entra وامنحه الأذونات المطلوبة.

لمزيد من المعلومات، راجع توصيل النظام الأساسي للتحليل الذكي للمخاطر بـ Microsoft Azure Sentinel.

أنشئ قاعدة Analytics من قالب

يستخدم هذا المثال قالب القاعدة المسمى كيان TI map IP إلى AzureActivity، والذي يقارن أي مؤشرات تهديد من نوع عنوان IP مع جميع أحداث عنوان IP الخاص بنشاط Azure. تُنشئ أي مباراة تنبيهاً أمنياً وحدثاً مقابلاً للتحقيق بواسطة فريق العمليات الأمنية الخاص بك.

يفترض المثال أنك استخدمت موصلا واحدا أو كليهما من موصلات بيانات التحليل الذكي للمخاطر لاستيراد مؤشرات التهديد وموصل بيانات نشاط Azure لاستيراد الأحداث على مستوى اشتراك Azure. تحتاج إلى نوعي البيانات لاستخدام قاعدة التحليلات هذه بنجاح.

في مدخل Microsoft Azure، ابحث عن Microsoft Azure Sentineوحدده.

حدد مساحة العمل حيث قمت باستيراد مؤشرات التهديد باستخدام موصل بيانات التحليل الذكي للمخاطر.

في الجزء الموجود في أقصى اليسار، حدد Analytics.

في علامة التبويب قوالب القاعدة، ابحث عن وحدة IP لتعيين القاعدة (معاينة) TI وحددها إلى AzureActivity. حدد إنشاء قاعدة.

في معالج القاعدة التحليلية الأول - إنشاء قاعدة جديدة من صفحة القالب، تأكد من تعيين حالة القاعدة إلى ممكن. قم بتغيير اسم القاعدة أو وصفها إذا كنت تريد ذلك. حدد Next: Set rule logic.

تحتوي صفحة منطق القاعدة على استعلام القاعدة والكيانات المطلوب تعيينها وجدولة القاعدة وعدد نتائج الاستعلام التي تنشئ تنبيه أمان. تعمل إعدادات القالب مرة واحدة في الساعة. وهي تحدد أي عناوين IP IoCs تطابق أي عناوين IP من أحداث Azure. كما أنها تنشئ تنبيهات أمان لجميع التطابقات. يمكنك الاحتفاظ بهذه الإعدادات أو تغيير أي منها لتلبية احتياجاتك. عند الانتهاء، حدد Next: Incident settings (Preview).

ضمن إعدادات الحوادث (معاينة) ، تأكد من تعيين إنشاء حوادث من التنبيهات التي تم تشغيلها بواسطة قاعدة التحليلات هذه إلى ممكن. حدد Next: Automated response.

تتيح لك هذه الخطوة تكوين التشغيل التلقائي حتى يتم تشغيلها عندما تنشئ القاعدة تنبيهاً أمنياً. تستخدم الأتمتة في Microsoft Sentinel أدلة المبادئ التي يتم تشغيلها بواسطة Azure Logic Apps. لمزيد من المعلومات، راجع البرنامج التعليمي: إعداد الاستجابات التلقائية للتهديدات في Microsoft Azure Sentinel. في هذا المثال، حدد Next: Review. راجع الإعدادات، ثم حدد Create.

يتم تنشيط القاعدة الخاصة بك على الفور عند إنشائها ثم يتم تشغيلها في الجدول الزمني العادي.

قم بعرض وتحرير مصنف التحليل الذكي للمخاطر

في مدخل Microsoft Azure، ابحث عن Microsoft Azure Sentineوحدده.

حدد مساحة العمل حيث قمت باستيراد مؤشرات التهديد باستخدام موصل بيانات تحليل ذكي للمخاطر.

في الجزء الموجود في أقصى اليسار، حدد المصنفات.

ابحث عن المصنف وحدده بعنوان Threat Intelligence.

تأكد من أن لديك البيانات والاتصالات الضرورية كما هو موضح. حدد حفظ.

في النافذة المنبثقة، حدد موقعا ثم حدد موافق. تحفظ هذه الخطوة المصنف بحيث يمكنك تعديله وحفظ التغييرات.

حدد View saved workbook لفتح المصنف ومشاهدة المخططات الافتراضية التي يوفرها القالب.

لتحرير المصنف، حدد تحرير. يمكنك تحديد Edit بجوار أي مخطط لتحرير الاستعلام والإعدادات لذلك المخطط.

لإضافة مخطط جديد يعرض مؤشرات التهديد حسب نوع التهديد:

حدد تحرير. مرر إلى أسفل الصفحة وحدد إضافة>استعلام إضافة.

ضمن Log Analytics workspace Logs Query، أدخل طلب البحث التالي:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeحدد مخطط شريطي في القائمة المنسدلة المرئيات وحدد تم التحرير.

في أعلى الصفحة، حدد تم التحرير. حدد الأيقونة حفظ لحفظ المخطط والمصنف الجديدين.

الخطوات التالية

انتقل إلى مستودع Microsoft Sentinel على GitHub للاطلاع على مساهمات المجتمع ككل ومن قبل Microsoft. يمكنك هنا العثور على أفكار وقوالب ومحادثات جديدة حول جميع مناطق الميزات في Microsoft Sentinel.

تستند مصنفات Microsoft Azure Sentinel إلى مصنفات Azure Monitor، لذا تتوفر وثائق وقوالب شاملة. إن أفضل مكان للبدء هو إنشاء تقارير تفاعلية باستخدام مصنفات Azure Monitor. هناك مجموعة من قوالب مصنف Azure Monitor المستندة إلى المجتمع على GitHub لتنزيلها.

لمعرفة المزيد حول التقنيات المميزة، راجع:

- ما هو Microsoft Sentinel؟

- دليل التشغيل السريع: Microsoft Azure Sentinel

- واجهة برمجة تطبيقات مؤشرات أمان Microsoft Graph

- البرنامج التعليمي: التحقيق في الحوادث باستخدام Microsoft Azure Sentinel

- برنامج تعليمي: إعداد استجابات تلقائية للتهديدات في Microsoft Azure Sentinel