اعتبارات استخدام Azure Active Directory B2C في بنية متعددة المستأجرين

يوفر Azure Active Directory (Azure AD) B2C هوية الأعمال إلى المستهلك كخدمة. عادة ما تكون هوية المستخدم أحد الاعتبارات الرئيسية عند تصميم تطبيق متعدد المستأجرين. يعمل حل الهوية الخاص بك كحارس بوابة لتطبيقك، ما يضمن بقاء المستأجرين ضمن الحدود التي تحددها لهم. توضح هذه المقالة اعتبارات ونهج استخدام Azure AD B2C في حل متعدد المستأجرين.

أحد الأسباب الأكثر شيوعا لاستخدام Azure AD B2C هو تمكين اتحاد الهوية للتطبيق. اتحاد الهوية هو عملية تأسيس الثقة بين اثنين من موفري الهوية بحيث يمكن للمستخدمين تسجيل الدخول باستخدام حساب موجود مسبقا. إذا كنت تستخدم Azure AD B2C، يمكنك تنفيذ اتحاد الهوية لتمكين المستخدمين من تسجيل الدخول باستخدام حساباتهم الاجتماعية أو حسابات المؤسسة. إذا كنت تستخدم الاتحاد، فلن يحتاج المستخدمون إلى إنشاء حساب محلي منفصل خاص بتطبيقك.

إذا كنت مستخدما جديدا لهذا الموضوع، نوصي بمراجعة الموارد التالية:

- ما هو Azure Active Directory B2C؟

- اعتبارات الهوية متعددة المستأجرين

- نهج الهوية متعددة المستأجرين

- نماذج الإيجار

إشعار

في هذه المقالة، تتم مناقشة مفهومين مسميين بشكل مماثل: مستأجرو التطبيق ومستأجرو Azure AD B2C.

يتم استخدام مصطلح مستأجر التطبيق للإشارة إلى المستأجرين، الذين قد يكونوا عملائك أو مجموعات المستخدمين.

يستخدم Azure AD B2C أيضا مفهوم المستأجر في الرجوع إلى الدلائل الفردية، ويتم استخدام مصطلح تعدد المستأجرين للإشارة إلى التفاعلات بين العديد من مستأجري Azure AD B2C. على الرغم من أن المصطلحات هي نفسها، فإن المفاهيم ليست كذلك. عند الإشارة إلى مستأجر Azure AD B2C في هذه المقالة، يتم استخدام المصطلح الكامل لمستأجر Azure AD B2C.

الهوية في الحلول متعددة المستأجرين

في الحلول متعددة المستأجرين، من الشائع الجمع بين خدمات الهوية المتعددة لتحقيق مجموعات مختلفة من المتطلبات. تحتوي العديد من الحلول على مجموعتين متميزتين من الهويات:

- هويات العملاء، وهي لحسابات المستخدمين النهائيين. يتحكمون في كيفية وصول مستخدمي المستأجرين إلى تطبيقاتك.

- الهويات الداخلية، التي تتعامل مع كيفية إدارة فريقك للحل الخاص بك.

تستخدم أنواع الهوية المختلفة هذه أيضا خدمات هوية مميزة عادة. Azure AD B2C هي خدمة إدارة هوية العميل والوصول (CIAM) التي يستخدمها مستخدمو المستأجرين لديك للوصول إلى الحل. معرف Microsoft Entra هو خدمة إدارة الهوية والوصول (IAM) التي تستخدمها أنت وفريقك لإدارة موارد Azure والتحكم في تطبيقك.

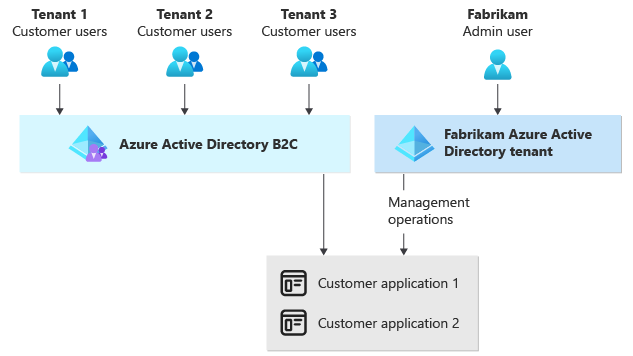

ضع في اعتبارك مثالا على حل متعدد المستأجرين تم إنشاؤه بواسطة Fabrikam. يستخدم الحل مزيجا من الخدمتين لتلبية متطلبات Fabrikam:

- تنفذ Fabrikam متاجرة عمل-مستهلك في Microsoft Azure Active Directory بحيث يمكن لعملاء الشركة (المستأجرين) تسجيل الدخول إلى التطبيقات.

- يستخدم موظفو Fabrikam دليل Microsoft Entra الخاص بمؤسستهم للوصول إلى حلهم لأغراض الإدارة والإدارة. يستخدمون نفس الهويات التي يستخدمونها للوصول إلى موارد Fabrikam الأخرى، مثل Microsoft Office.

يوضح الرسم التخطيطي التالي هذا المثال:

نماذج العزل

عند استخدام Azure AD B2C، تحتاج إلى تحديد كيفية عزل حسابات المستخدمين بين مستأجري التطبيق المختلفين.

تحتاج إلى النظر في أسئلة مثل:

- هل تحتاج إلى توحيد عمليات تسجيل الدخول إلى موفري هوية العميل؟ على سبيل المثال، هل تحتاج إلى تمكين الاتحاد إلى SAML أو معرف Microsoft Entra أو موفري تسجيل الدخول الاجتماعي أو مصادر أخرى؟

- هل لديك أو لدى المستأجرين متطلبات موقع البيانات؟

- هل يحتاج المستخدم إلى الوصول إلى أكثر من مستأجر تطبيق واحد؟

- هل تحتاج إلى أذونات معقدة و/أو التحكم في الوصول استنادا إلى الدور (RBAC)؟

- من يقوم بتسجيل الدخول إلى تطبيقك؟ غالبا ما تسمى فئات مختلفة من المستخدمين شخصيات المستخدم.

يلخص الجدول التالي الاختلافات بين نماذج الإيجار الرئيسية ل Azure AD B2C:

| الاعتبار | مستأجر Azure AD B2C المشترك | مستأجر Azure AD B2C مقسم عموديا | مستأجر Azure AD B2C واحد لكل مستأجر تطبيق |

|---|---|---|---|

| عزل البيانات | يتم تخزين البيانات من كل مستأجر تطبيق في مستأجر Azure AD B2C واحد ولكن يمكن الوصول إليها فقط من قبل المسؤولين | يتم توزيع البيانات من كل مستأجر تطبيق بين العديد من مستأجري Azure AD B2C ولكن يمكن الوصول إليها فقط من قبل المسؤولين | يتم تخزين البيانات من كل مستأجر تطبيق في مستأجر Azure AD B2C مخصص ولكن يمكن الوصول إليها فقط من قبل المسؤولين |

| تعقيد التوزيع | منخفض | متوسطة إلى عالية، اعتمادا على استراتيجية التقسيم الخاصة بك | مرتفع جدًا |

| الحدود التي يجب مراعاتها | الطلبات لكل مستأجر Azure AD B2C، الطلبات لكل عنوان IP للعميل | مجموعة من الطلبات، وعدد مستأجري Azure AD B2C لكل اشتراك، وعدد الدلائل لمستخدم واحد، اعتمادا على استراتيجية التقسيم الخاصة بك | عدد مستأجري Azure AD B2C لكل اشتراك، الحد الأقصى لعدد الدلائل لمستخدم واحد |

| التعقيد التشغيلي | منخفض | متوسطة إلى عالية، اعتمادا على استراتيجية التقسيم الخاصة بك | مرتفع جدًا |

| عدد مستأجري Azure AD B2C المطلوبين | واحد | بين واحد وn، اعتمادا على استراتيجية التقسيم الخاصة بك | n، حيث n هو عدد مستأجري التطبيق |

| مثال على السيناريو | تقوم بإنشاء عرض SaaS للمستهلكين الذين يحتويون على متطلبات إقامة بيانات منخفضة أو معدنية، مثل خدمة دفق الموسيقى أو الفيديو. | تقوم بإنشاء عرض SaaS، مثل المحاسبة وتطبيق الاحتفاظ بالسجلات للشركات. تحتاج إلى دعم متطلبات موقع البيانات أو عدد كبير من موفري الهوية الموحدين المخصصين. | أنت تبني عرض SaaS، مثل تطبيق الحكومة لحفظ السجلات للشركات. يفرض عملاؤك درجة عالية من عزل البيانات عن مستأجري التطبيقات الآخرين. |

مستأجر Azure AD B2C المشترك

من الأسهل بشكل عام إدارة مستأجر Azure AD B2C مشترك واحد إذا كانت متطلباتك تسمح بذلك. تحتاج إلى الحفاظ على مستأجر واحد فقط على المدى الطويل، وهذا الخيار ينشئ أقل حمل.

إشعار

نوصي باستخدام مستأجر Azure AD B2C مشترك لمعظم السيناريوهات.

يجب مراعاة مستأجر Azure AD B2C مشترك عندما:

- ليس لديك متطلبات موقع البيانات أو متطلبات عزل البيانات الصارمة.

- متطلبات التطبيق الخاصة بك ضمن حدود خدمة Azure AD B2C.

- إذا كان لديك موفرو هوية متحدون، يمكنك استخدام Home Realm Discovery لتحديد موفر للمستخدم لتسجيل الدخول باستخدامه تلقائيا، أو من المقبول للمستخدمين تحديد واحد يدويا من قائمة.

- لديك تجربة تسجيل دخول موحدة لجميع مستأجري التطبيق.

- يحتاج المستخدمون النهائيون إلى الوصول إلى أكثر من مستأجر تطبيق واحد باستخدام حساب واحد.

يوضح هذا الرسم التخطيطي نموذج مستأجر Azure AD B2C المشترك:

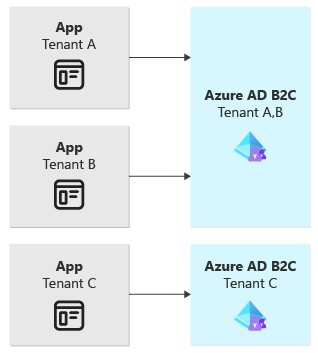

مستأجرو Azure AD B2C المقسمون عموديا

يعد توفير مستأجري Azure AD B2C المقسمين عموديا استراتيجية مصممة لتقليل عدد مستأجري Azure AD B2C المطلوبين، عندما يكون ذلك ممكنا. إنها نقطة وسط بين نماذج الإيجار الأخرى. يوفر التقسيم العمودي مرونة أكبر في التخصيص لمستأجرين محددين عندما يكون ذلك مطلوبا. ومع ذلك، فإنه لا ينشئ النفقات التشغيلية المقترنة بتوفير مستأجر Azure AD B2C لكل مستأجر تطبيق.

متطلبات النشر والصيانة لنموذج الإيجار هذا أعلى من متطلبات مستأجر Azure AD B2C واحد، ولكنها أقل مما ستكون عليه إذا كنت تستخدم مستأجر Azure AD B2C واحد لكل مستأجر تطبيق. لا تزال بحاجة إلى تصميم وتنفيذ استراتيجية التوزيع والصيانة لعدة مستأجرين عبر بيئتك.

التقسيم العمودي مشابه لنمط تقسيم البيانات. لتقسيم مستأجري Azure AD B2C عموديا، تحتاج إلى تنظيم مستأجري التطبيق الخاص بك في مجموعات منطقية. غالبا ما يسمى تصنيف المستأجرين هذا باستراتيجية التقسيم. يجب أن تستند استراتيجية التقسيم الخاصة بك إلى عامل شائع ومستقر لمستأجر التطبيق، مثل المنطقة أو الحجم أو المتطلبات المخصصة لمستأجر التطبيق. على سبيل المثال، إذا كان هدفك هو حل متطلبات موقع البيانات، فقد تقرر نشر مستأجر Azure AD B2C لكل منطقة تستضيف مستأجري التطبيق. أو، إذا قمت بالتجموع حسب الحجم، فقد تقرر تحديد موقع معظم هويات مستأجري التطبيق الخاص بك على مستأجر Azure AD B2C واحد، ولكن حدد موقع أكبر مستأجري التطبيق الخاصين بك على مستأجري Azure AD B2C المخصصين.

هام

تجنب إسناد استراتيجية التقسيم الخاصة بك إلى عوامل يمكن أن تتغير بمرور الوقت، لأنه من الصعب نقل المستخدمين بين مستأجري Azure AD B2C. على سبيل المثال، إذا قمت بإنشاء عرض SaaS يحتوي على عدة وحدات SKU أو مستويات منتج، فلا يجب تقسيم المستخدمين استنادا إلى SKU الذي يحددونه، لأن SKU قد يتغير إذا قام العميل بترقية منتجه.

يجب أن تفكر في توفير مستأجري Azure AD B2C باستخدام استراتيجية مقسمة عموديا إذا:

- لديك متطلبات موقع البيانات، أو تحتاج إلى فصل المستخدمين حسب الجغرافيا.

- لديك عدد كبير من موفري الهوية الموحدين ولا يمكنك استخدام Home Realm Discovery لتحديد واحد تلقائيا لمستخدم لتسجيل الدخول باستخدامه.

- التطبيق الخاص بك، أو يمكن أن يكون على دراية بالتعددية، ويعرف مستأجر Azure AD B2C الذي يحتاج المستخدمون إلى تسجيل الدخول إليه.

- تعتقد أن مستأجري التطبيق الأكبر قد يصلون إلى حدود Azure AD B2C.

- لديك استراتيجية طويلة الأجل لنشر وصيانة عدد متوسط إلى كبير من مستأجري Azure AD B2C.

- لديك استراتيجية لتقسيم مستأجري التطبيق الخاص بك بين اشتراك واحد أو أكثر من اشتراكات Azure للعمل ضمن الحد الأقصى لعدد مستأجري Azure AD B2C الذين يمكن توزيعهم في اشتراك Azure.

يوضح الرسم التخطيطي التالي نموذج مستأجر Azure AD B2C المقسم عموديا:

مستأجر Azure AD B2C واحد لكل مستأجر تطبيق

إذا قمت بتوفير مستأجر Azure AD B2C لكل مستأجر تطبيق، يمكنك تخصيص العديد من العوامل لكل مستأجر. ومع ذلك، فإن هذا النهج يخلق زيادة كبيرة في النفقات العامة. تحتاج إلى تطوير استراتيجية توزيع وصيانة لعدد كبير من مستأجري Azure AD B2C.

تحتاج أيضا إلى أن تكون على دراية بحدود الخدمة. تسمح لك اشتراكات Azure بنشر عدد محدود فقط من مستأجري Azure AD B2C. إذا كنت بحاجة إلى نشر أكثر من الحد المسموح به، فأنت بحاجة إلى التفكير في تصميم اشتراك مناسب حتى تتمكن من موازنة مستأجري Azure AD B2C عبر اشتراكات متعددة. هناك حدود Microsoft Entra أخرى تنطبق أيضا، مثل عدد الدلائل التي يمكن لمستخدم واحد إنشاؤها وعدد الدلائل التي يمكن للمستخدم الانتماء إليها.

تحذير

نظرا لتعقيد هذا النهج، نوصي بشدة بمراعاة نماذج العزل الأخرى أولا. يتم تضمين هذا الخيار هنا من أجل الاكتمال، ولكنه ليس النهج الصحيح لمعظم حالات الاستخدام.

من المفاهيم الخاطئة الشائعة افتراض أنه إذا كنت تستخدم نمط طوابع النشر، فأنت بحاجة إلى تضمين خدمات الهوية في كل طابع. هذا ليس صحيحا بالضرورة، ويمكنك غالبا استخدام نموذج عزل آخر بدلا من ذلك. ممارسة الحرص ويكون لها مبرر عمل واضح إذا كنت تستخدم نموذج العزل هذا. الحمل الزائد للنشر والصيانة مهم.

يجب أن تفكر في توفير مستأجر Azure AD B2C لكل مستأجر تطبيق فقط إذا:

- لديك متطلبات صارمة لعزل البيانات لمستأجري التطبيق.

- لديك استراتيجية طويلة الأجل لنشر وصيانة عدد كبير من مستأجري Azure AD B2C.

- لديك استراتيجية لتقسيم عملائك بين اشتراك واحد أو أكثر من اشتراكات Azure للامتثال للحد الأقصى لمستأجر Azure AD B2C لكل اشتراك.

- التطبيق الخاص بك، أو يمكن أن يكون على دراية بالتعددية، ويعرف مستأجر Azure AD B2C الذي يحتاج المستخدمون إلى تسجيل الدخول إليه.

- تحتاج إلى إجراء تكوين مخصص لكل مستأجر تطبيق.

- لا يحتاج المستخدمون النهائيون إلى الوصول إلى أكثر من مستأجر تطبيق واحد عبر نفس حساب تسجيل الدخول.

يوضح الرسم التخطيطي التالي استخدام مستأجر Azure AD B2C واحد لكل مستأجر تطبيق:

اتحاد الهوية

تحتاج إلى تكوين كل موفر هوية متحد، إما عبر تدفق مستخدم أو في نهج مخصص. عادة، أثناء تسجيل الدخول، يحدد المستخدمون موفر الهوية الذي يريدون استخدامه للمصادقة. إذا كنت تستخدم نموذج عزل مستأجر مشترك أو كان لديك عدد كبير من موفري الهوية الموحدين، ففكر في استخدام Home Realm Discovery لتحديد موفر هوية تلقائيا أثناء تسجيل الدخول.

يمكنك أيضا استخدام اتحاد الهوية كأداة لإدارة العديد من مستأجري Azure AD B2C عن طريق توحيد مستأجري Azure AD B2C مع بعضهم البعض. يسمح القيام بذلك للتطبيق الخاص بك بالثقة في مستأجر Azure AD B2C واحد. لا يحتاج التطبيق إلى أن يكون على علم بأن عملائك مقسمون بين العديد من مستأجري Azure AD B2C. يستخدم هذا الأسلوب بشكل شائع في نموذج العزل المقسم عموديا، عندما يتم تقسيم المستخدمين حسب المنطقة. تحتاج إلى أخذ بعض الاعتبارات في الاعتبار إذا كنت تعتمد هذا النهج. للحصول على نظرة عامة على هذا النهج، راجع حلول الهوية العالمية.

Home Realm Discovery

Home Realm Discovery هو عملية تحديد موفر هوية متحد تلقائيا لحدث تسجيل الدخول للمستخدم. إذا قمت بتحديد موفر هوية المستخدم تلقائيا، فلن تحتاج إلى مطالبة المستخدم بتحديد موفر.

يعد اكتشاف النطاق الرئيسي مهما عند استخدام مستأجر Azure AD B2C مشترك ويسمح أيضا لعملائك بإحضار موفر الهوية الموحد الخاص بهم. قد ترغب في تجنب تصميم يحتاج فيه المستخدم إلى التحديد من قائمة موفري الهوية. يؤدي القيام بذلك إلى إضافة تعقيد إلى عملية تسجيل الدخول. أيضا، قد يقوم المستخدم عن طريق الخطأ بتحديد موفر غير صحيح، مما يؤدي إلى فشل محاولة تسجيل الدخول.

يمكنك تكوين Home Realm Discovery بطرق مختلفة. الأسلوب الأكثر شيوعا هو استخدام لاحقة المجال لعنوان البريد الإلكتروني للمستخدم لتحديد موفر الهوية. على سبيل المثال، لنفترض أن Northwind Traders هو عميل لحل Fabrikam متعدد المستأجرين. يتضمن عنوان user@northwindtraders.com البريد الإلكتروني لاحقة northwindtraders.comالمجال ، والتي يمكن تعيينها إلى موفر الهوية الموحدة Northwind Traders.

لمزيد من المعلومات، راجع Home Realm Discovery. للحصول على مثال حول كيفية تنفيذ هذا الأسلوب في Azure AD B2C، راجع مستودع GitHub لعينات Azure AD B2C.

موقع البيانات

عند توفير مستأجر متاجرة عمل-مستهلك في Microsoft Azure Active Directory، فإنك تحدد، لغرض موقع البيانات، منطقة لنشر المستأجر فيها. يعد هذا الاختيار مهما لأنه يحدد المنطقة التي تتواجد فيها بيانات العميل عندما تكون ثابتة. إذا كانت لديك متطلبات موقع البيانات لمجموعة فرعية من عملائك، ففكر في استخدام الاستراتيجية المقسمة عموديا.

التصريح

للحصول على حل هوية قوي، تحتاج إلى التفكير في التخويل بالإضافة إلى المصادقة. هناك العديد من الطرق لاستخدام النظام الأساسي للهويات في Microsoft لإنشاء استراتيجية تخويل لتطبيقك. يوضح نموذج AppRoles كيفية استخدام أدوار تطبيق Azure AD B2C لتنفيذ التخويل في أحد التطبيقات. كما يصف نهج التخويل البديلة.

لا يوجد نهج واحد للتخويل، ويجب مراعاة احتياجات التطبيق الخاص بك وعملائك عند اتخاذ قرار بشأن نهج.

صيانة

عند التخطيط لتوزيع متعدد المستأجرين ل Azure AD B2C، تحتاج إلى التفكير في الصيانة طويلة الأجل لموارد Azure AD B2C. مستأجر Azure AD B2C، مثل مستأجر Microsoft Entra التنظيمي، هو مورد تحتاج إلى إنشائه وصيانته وتشغيله وتأمينه. على الرغم من أن القائمة التالية غير شاملة، يجب مراعاة الصيانة المتكبدة في مناطق مثل هذه:

- إدارة المستأجر. من يحافظ على مستأجر Azure AD B2C؟ ما هي الأدوار المرتفعة التي يحتاجها هؤلاء المسؤولون؟ كيف يمكنك تكوين نهج الوصول المشروط ومصادقة متعددة العوامل للمسؤولين؟ كيف يمكنك مراقبة مستأجر Azure AD B2C على المدى الطويل؟

- تكوين رحلة المستخدم. كيف يمكنك نشر التغييرات على مستأجر Azure AD B2C أو المستأجرين؟ كيف يمكنك اختبار التغييرات على تدفقات المستخدم أو النهج المخصصة قبل نشرها؟

- موفرو الهوية الموحدون. هل تحتاج إلى إضافة موفري الهوية أو إزالتهم بمرور الوقت؟ إذا سمحت لكل عميل من عملائك بإحضار موفر الهوية الخاص به، كيف يمكنك إدارة ذلك على نطاق واسع؟

- عمليات تسجيل التطبيق. تستخدم العديد من تسجيلات تطبيق Microsoft Entra سر العميل أو شهادة للمصادقة. كيف يمكنك تدوير هذه الأسرار أو الشهادات عندما تحتاج إلى ذلك؟

- مفاتيح النهج. إذا كنت تستخدم نهج مخصصة، كيف يمكنك تدوير مفاتيح النهج عندما تحتاج إلى ذلك؟

- بيانات اعتماد المستخدم. كيف يمكنك إدارة معلومات المستخدم وبيانات الاعتماد؟ ماذا يحدث إذا تم حظر أحد المستخدمين أو نسيان كلمة مرور ويتطلب تدخل المسؤول أو خدمة العملاء؟

تذكر أنك بحاجة إلى النظر في هذه الأسئلة لكل مستأجر Azure AD B2C تقوم بنشره. يجب عليك أيضا التفكير في كيفية تغيير عملياتك عندما يكون لديك العديد من مستأجري Azure AD B2C للحفاظ عليها. على سبيل المثال، يعد نشر تغييرات النهج المخصصة يدويا إلى مستأجر Azure AD B2C واحد أمرا سهلا، ولكن توزيعها يدويا على خمسة مستأجرين يستغرق وقتا طويلا ومحفظا بالمخاطر.

عمليات التوزيع وDevOps

يمكن أن تساعدك عملية DevOps المحددة جيدا على تقليل النفقات العامة المطلوبة للحفاظ على مستأجري Azure AD B2C. يجب عليك تنفيذ ممارسات DevOps في وقت مبكر من عملية التطوير الخاصة بك. من الناحية المثالية، يجب أن تحاول أتمتة جميع مهام الصيانة أو معظمها، بما في ذلك نشر التغييرات على النهج المخصصة أو تدفقات المستخدم. يجب عليك أيضا التخطيط لإنشاء العديد من مستأجري Azure AD B2C لاختبار التغييرات تدريجيا في بيئات أقل قبل نشرها إلى مستأجري الإنتاج. قد تؤدي مسارات DevOps أنشطة الصيانة هذه. يمكنك استخدام Microsoft Graph API لإدارة مستأجري Azure AD B2C برمجيا.

لمزيد من المعلومات حول عمليات النشر التلقائية وإدارة Azure AD B2C، راجع الموارد التالية.

- أفضل الممارسات التشغيلية ل Azure AD B2C

- توزيع نهج مخصصة باستخدام البنية الأساسية لبرنامج ربط العمليات التجارية Azure

- نشر نهج مخصصة باستخدام إجراءات GitHub

- نموذج مسار DevOps للنهج المخصص

- مرجع واجهة برمجة تطبيقات Graph:

هام

لا تتوفر بعض نقاط النهاية المستخدمة لإدارة Azure AD B2C برمجيا بشكل عام. تخضع واجهات برمجة التطبيقات في إصدار بيتا من Microsoft Graph للتغيير في أي وقت وتخضع لشروط الخدمة التجريبية.

مقارنة Microsoft Entra B2B ب Azure AD B2C

تعاون Microsoft Entra B2B هو ميزة من ميزات الهوية الخارجية لـ Microsoft Entra التي يمكنك استخدامها لدعوة المستخدمين الضيوف إلى مستأجر Microsoft Entra التنظيمي بحيث يمكنك التعاون معهم. عادة ما تستخدم تعاون B2B عندما تحتاج إلى منح مستخدم خارجي، مثل المورد، حق الوصول إلى الموارد في مستأجر Microsoft Entra.

Azure AD B2C هو منتج فريد بصرف النظر عن الهوية الخارجية لـ Microsoft Entra يوفر مجموعة مختلفة من الميزات. يهدف عملاء منتجك إلى استخدام Azure AD B2C. يختلف مستأجر Azure AD B2C عن مستأجر Microsoft Entra التنظيمي.

اعتمادا على شخصيات المستخدم والسيناريوهات، قد تحتاج إلى استخدام Microsoft Entra B2B أو Azure AD B2C أو حتى كليهما في نفس الوقت. على سبيل المثال، إذا كان التطبيق الخاص بك يحتاج إلى مصادقة أنواع متعددة من المستخدمين، مثل الموظفين في مؤسستك، والمستخدمين الذين يعملون لمورد، والعملاء، كل ذلك داخل نفس التطبيق، يمكنك استخدام Microsoft Entra B2B وAzure AD B2C معا لتلبية هذا المطلب.

لمزيد من المعلومات، راجع:

- هل تستخدم Microsoft Entra ID أو Azure AD B2C؟

- مقارنة مجموعات ميزات الهويات الخارجية

- عرض توضيحي ل Woodgrove. تطبيق مثال يستخدم Microsoft Entra B2B وAzure AD B2C.

المساهمون

تحتفظ Microsoft بهذه المقالة. وهي مكتوبة في الأصل من قبل المساهمين التاليين.

الكاتب الرئيسي:

- لاندون بيرس | مهندس عملاء، FastTrack ل Azure

مساهمون آخرون:

- مايكل ألبرتس | كاتب تقني

- مايكل بازاروسكي | مهندس عملاء أول، FastTrack ل Azure

- جون داونز | مهندس العملاء الرئيسي، FastTrack ل Azure

- جيل درويتس | مهندس العملاء الرئيسي، FastTrack ل Azure

- Simran Jeet Kaur | مهندس عملاء، FastTrack ل Azure

- لابرينا لافنج | مدير هندسة العملاء الأساسي، FastTrack لـAzure

- آرسن فلاديميرسكي | مهندس العملاء الرئيسي، FastTrack ل Azure

لمشاهدة ملفات تعريف LinkedIn غير العامة، سجل الدخول إلى LinkedIn.

الخطوات التالية

- نماذج نهج Azure AD B2C المخصصة

- مكتبة مصادقة Microsoft (MSAL)

- البرنامج التعليمي: إنشاء مستأجر Azure AD B2C

- بروتوكولات مصادقة Azure AD B2C

- قيود Azure AD B2C