في هذه المقالة، ستتعرف على مبادئ التصميم والتبعيات لسيناريو الوصول المشروط الذي يستند إلى ثقة معدومة.

مبادئ التصميم

سنبدأ ببعض مبادئ التصميم.

الوصول المشروط كمحرك نهج الثقة المعدومة

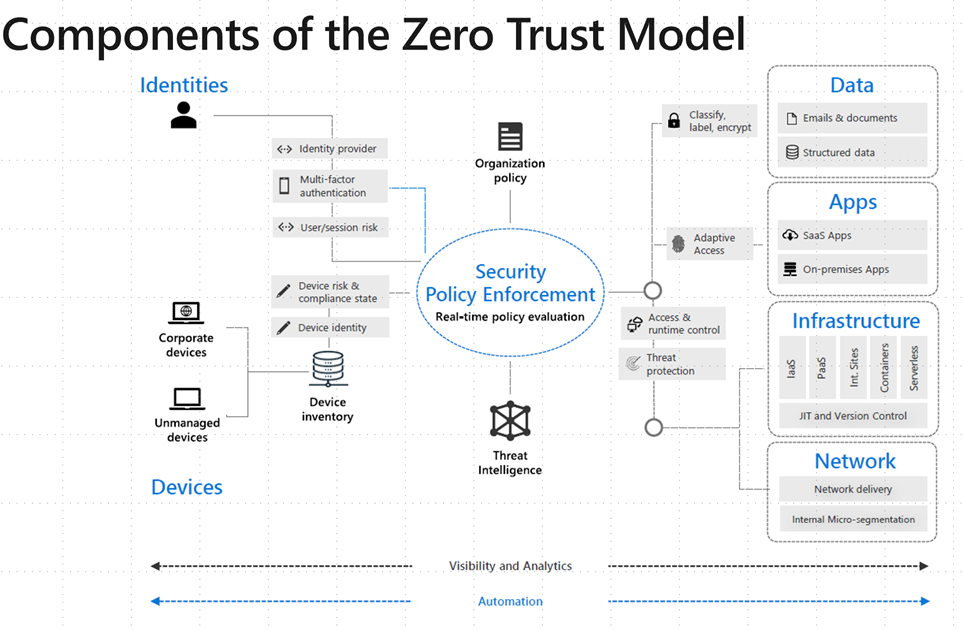

يتضمن نهج Microsoft تجاه الثقة المعدومة الوصول المشروط كمحرك النهج الرئيسي. فيما يلي نظرة عامة على هذا النهج:

نزّل ملف SVG لهذه البنية.

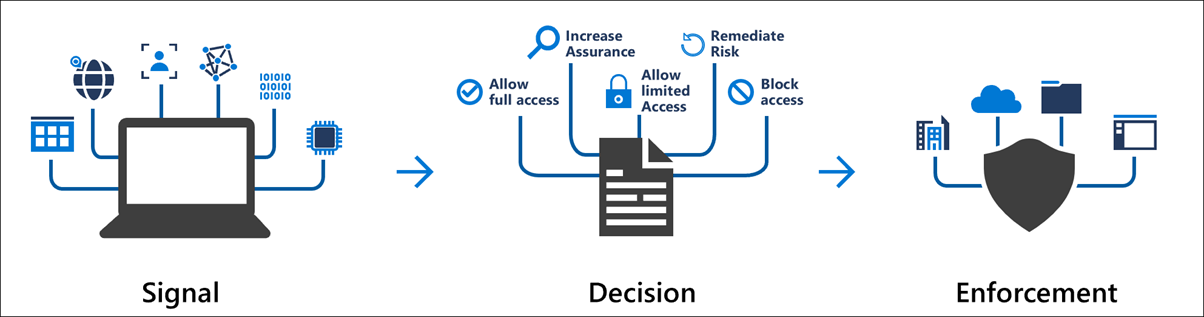

يتم استخدام الوصول المشروط كمحرك نهج لبنية الثقة المعدومة التي تغطي كلّاً من تعريف النهج وإنفاذ النهج. استناداً إلى الإشارات أو الشروط المختلفة، يمكن للوصول المشروط حظر الموارد أو منحها وصولاً محدوداً، كما هو موضح هنا:

فيما يلي عرض أكثر تفصيلاً لعناصر الوصول المشروط وما يغطيه:

يوضح هذا الرسم التخطيطي الوصول المشروط والعناصر ذات الصلة التي يمكن أن تساعد في حماية وصول المستخدم إلى الموارد، بدلاً من الوصول غير التفاعلي أو غير البشري. يصف الرسم التخطيطي التالي كلا النوعين من الهويات.

يركز الوصول المشروط بشكل أساسي على حماية الوصول من البشر التفاعليين إلى الموارد. ومع تزايد عدد الهويات غير البشرية، يجب النظر في إمكانية الوصول إليها أيضا. تقدم Microsoft ميزتين متعلقتين بحماية الوصول إلى هويات حمل العمل ومنها.

- حماية الوصول إلى التطبيقات التي تمثلها هوية حمل العمل غير القابلة للتحديد في مدخل Microsoft Entra Conditional Access. يتم دعم هذا الخيار باستخدام سمات الأمان. يعد تعيين سمة أمان لهويات حمل العمل وتحديدها في مدخل Microsoft Entra Conditional Access جزءا من ترخيص Microsoft Entra ID P1.

- حماية الوصول إلى الموارد التي بدأتها هويات حمل العمل (كيانات الخدمة). يتم تقديم ميزة جديدة "هويات حمل عمل Microsoft Entra" في ترخيص منفصل يدعم هذا السيناريو. وهو يتضمن إدارة دورة حياة هويات حمل العمل بما في ذلك حماية الوصول إلى الموارد باستخدام الوصول المشروط.

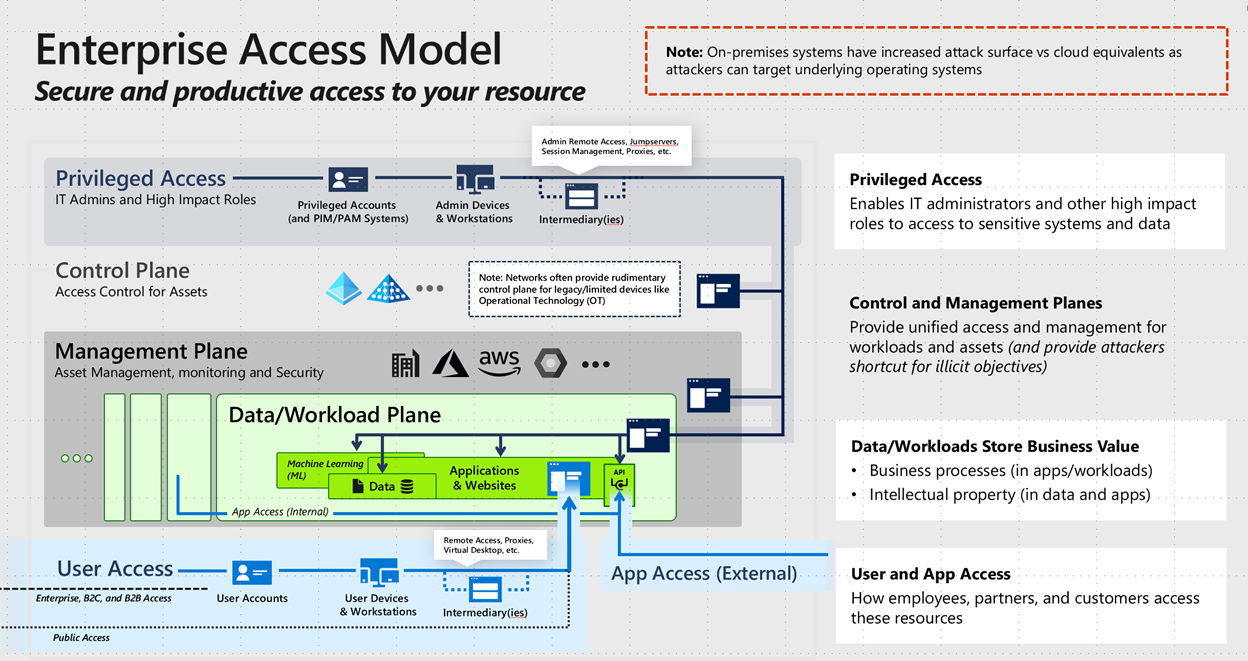

نموذج الوصول إلى المؤسسة

سبق أن قدمت Microsoft إرشادات ومبادئ للوصول إلى الموارد المحلية استناداً إلى نموذج ترتيب:

- المستوى 0: وحدات التحكم بالمجال والبنية الأساسية للمفتاح العام (PKI) وخوادم خدمات الأمان المشترك لـ Active Directory (AD FS) وحلول الإدارة التي تدير هذه الخوادم

- المستوى 1: الخوادم التي تستضيف التطبيقات

- المستوى 2: أجهزة العميل

لا يزال هذا النموذج مناسباً للموارد المحلية. للمساعدة في حماية الوصول إلى الموارد في السحابة، توصي Microsoft باستراتيجية التحكم في الوصول التي:

- شامل ومتسق.

- يطبق مبادئ الأمان بصرامة في جميع أنحاء حزم التكنولوجيا.

- مرن بما يكفي لتلبية احتياجات مؤسستك.

استناداً إلى هذه المبادئ، أنشأت Microsoft نموذج الوصول إلى المؤسسة التالي:

يحل نموذج الوصول إلى المؤسسة محل نموذج الطبقة القديمة، الذي ركز على احتواء التصعيد غير المصرح به للامتياز في بيئة محلية Windows Server Active Directory. في النموذج الجديد، يتوسع المستوى 0 ليصبح مستوى التحكم، ويتكون المستوى 1 من مستوى الإدارة والبيانات، ويغطي المستوى 2 وصول المستخدم والتطبيق.

توصي Microsoft بنقل التحكم والإدارة إلى الخدمات السحابية التي تستخدم الوصول المشروط كمستوى التحكم الرئيسي ومحرك النهج، وبالتالي تحديد الوصول وفرضه.

يمكنك توسيع محرك نهج الوصول المشروط من Microsoft Entra إلى نقاط إنفاذ النهج الأخرى، بما في ذلك:

- التطبيقات الحديثة: التطبيقات التي تستخدم بروتوكولات المصادقة الحديثة.

- التطبيقات القديمة: عبر وكيل تطبيق Microsoft Entra.

- VPN وحلول الوصول عن بعد: حلول مثل Microsoft Always On VPN وCisco AnyConnect و Palo Alto Networks و F5 و Fortinet و Citrix و Zscaler.

- المستندات والبريد الإلكتروني والملفات الأخرى: عبر حماية البيانات في Microsoft.

- التطبيقات المتنوعة من SaaS.

- التطبيقات التي تعمل في السحب الأخرى، مثل AWS أو Google Cloud (استنادا إلى الاتحاد).

مبادئ ثقة معدومة

يبدو أن مبادئ ثقة معدومة الرئيسية الثلاثة التي تحددها Microsoft مفهومة، خاصة من قبل أقسام الأمان. ومع ذلك، في بعض الأحيان يتم تجاهل أهمية قابلية الاستخدام أثناء تصميم حلول ثقة معدومة.

وينبغي دائماً اعتبار قابلية الاستخدام مبدأ ضمنياً.

مبادئ الوصول المشروط

استناداً إلى المعلومات السابقة، فيما يلي ملخص للمبادئ المقترحة. توصي Microsoft بإنشاء نموذج وصول يستند إلى الوصول المشروط الذي يتوافق مع مبادئ Microsoft ثقة معدومة الرئيسية الثلاثة:

التحقق بشكل صريح

- انقل مستوى التحكم إلى السحابة. دمج التطبيقات مع معرف Microsoft Entra وحمايتها باستخدام الوصول المشروط.

- ضع في اعتبارك أن جميع العملاء خارجيون.

استخدم حق الوصول الأقل امتيازاً

- تقييم الوصول استناداً إلى التوافق والمخاطر، بما في ذلك مخاطر المستخدم ومخاطر تسجيل الدخول ومخاطر الجهاز.

- استخدم أولويات الوصول هذه:

- الوصول إلى المورد مباشرة، باستخدام الوصول المشروط للحماية.

- نشر الوصول إلى المورد باستخدام وكيل تطبيق Microsoft Entra، باستخدام الوصول المشروط للحماية.

- استخدم الوصول المشروط - VPN المستند إلى للوصول إلى المورد. تقييد الوصول إلى مستوى التطبيق أو اسم DNS.

افترض حدوث خرق

- البنية الأساسية للشبكة المقطعية.

- تقليل استخدام PKI للمؤسسة.

- ترحيل تسجيل الدخول الأحادي (SSO) من AD FS إلى مزامنة تجزئة كلمة المرور (PHS).

- تقليل التبعيات على DCs باستخدام Kerberos KDC في معرف Microsoft Entra.

- نقل مستوى الإدارة إلى السحابة. إدارة الأجهزة باستخدام إدارة نقاط النهاية من Microsoft.

فيما يلي بعض المبادئ الأكثر تفصيلاً والممارسات الموصى بها للوصول المشروط:

- تطبيق مبادئ ثقة معدومة على الوصول المشروط.

- استخدم وضع التقرير فقط قبل وضع نهج في الإنتاج.

- اختبار كل من السيناريوهات الإيجابية والسلبية.

- استخدم التحكم في التغيير والمراجعة على نهج الوصول المشروط.

- تنفيذ تلقائي لإدارة نهج الوصول المشروط باستخدام أدوات مثل Azure DevOps / GitHub أو Azure Logic Apps.

- استخدم وضع الحظر للوصول العام فقط إذا كنت بحاجة إلى ذلك ومكانه.

- تأكد من حماية جميع التطبيقات والنظام الأساسي الخاص بك. لا يحتوي الوصول المشروط على "رفض الكل" ضمنياً."

- حماية المستخدمين المتميزين في جميع أنظمة التحكم في الوصول المستندة إلى الدور (RBAC) Microsoft 365.

- تتطلب تغيير كلمة المرور والمصادقة متعددة العوامل للمستخدمين عاليي المخاطر وتسجيل الدخول (يتم فرضها بواسطة تكرار تسجيل الدخول).

- تقييد الوصول من الأجهزة عالية المخاطر. استخدم نهج توافق Intune مع التحقق من التوافق في الوصول المشروط.

- حماية الأنظمة المتميزة، مثل الوصول إلى مداخل المسؤول ل Office 365 وAzure وAWS وGoogle Cloud.

- منع جلسات عمل المستعرض المستمرة للمسؤولين وعلى الأجهزة غير الموثوق بها.

- منع المصادقة القديمة.

- تقييد الوصول من الأنظمة الأساسية للأجهزة غير المعروفة أو غير المدعومة.

- طلب جهاز متوافق للوصول إلى الموارد، عندما يكون ذلك ممكنا.

- تقييد تسجيل بيانات الاعتماد القوية.

- فكر في استخدام سياسة الجلسة الافتراضية التي تسمح للجلسات بالاستمرار إذا كان هناك انقطاع، إذا تم استيفاء الشروط المناسبة قبل الانقطاع.

تصميم التبعيات والتقنيات ذات الصلة

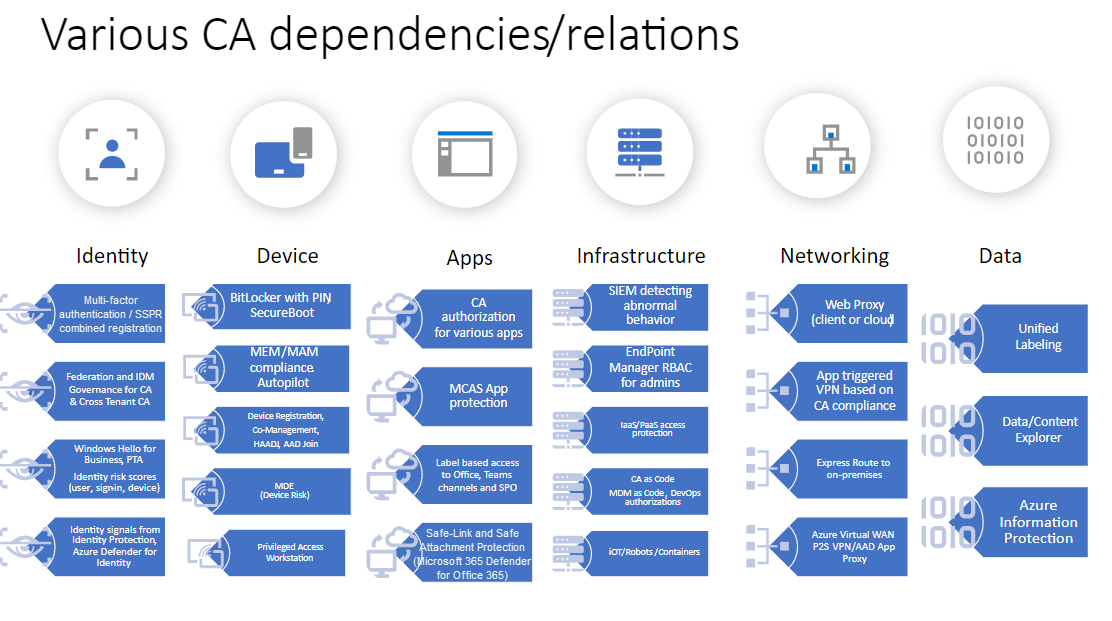

يوضح الرسم التخطيطي التالي التبعيات والتقنيات ذات الصلة. بعض التقنيات هي متطلبات أساسية للوصول المشروط. يعتمد البعض الآخر على الوصول المشروط. يركز التصميم الموضح في هذا المستند بشكل أساسي على الوصول المشروط وليس على التقنيات ذات الصلة.

إرشادات الوصول المشروط

لمزيد من المعلومات، راجع تصميم الوصول المشروط على أساس Zero Trust والشخصيات.

المساهمون

تحتفظ Microsoft بهذه المقالة. وهي مكتوبة في الأصل من قبل المساهمين التاليين.

الكاتب الرئيسي:

- كلوس جيسبرسن | معرف المستشار الرئيسي

لمشاهدة ملفات تعريف LinkedIn غير العامة، سجل الدخول إلى LinkedIn.