الشبكات والاتصال لأحمال العمل الحرجة للمهام

ويتطلب التوزيع الإقليمي للموارد في البنية المرجعية ذات الأهمية الحرجة وجود بنية أساسية قوية للشبكة.

يوصى بتصميم موزع عالميا حيث تأتي خدمات Azure معا لتوفير تطبيق متوفر بشكل كبير. يوفر موازن التحميل العالمي جنبا إلى جنب مع الطوابع الإقليمية هذا الضمان من خلال الاتصال الموثوق به.

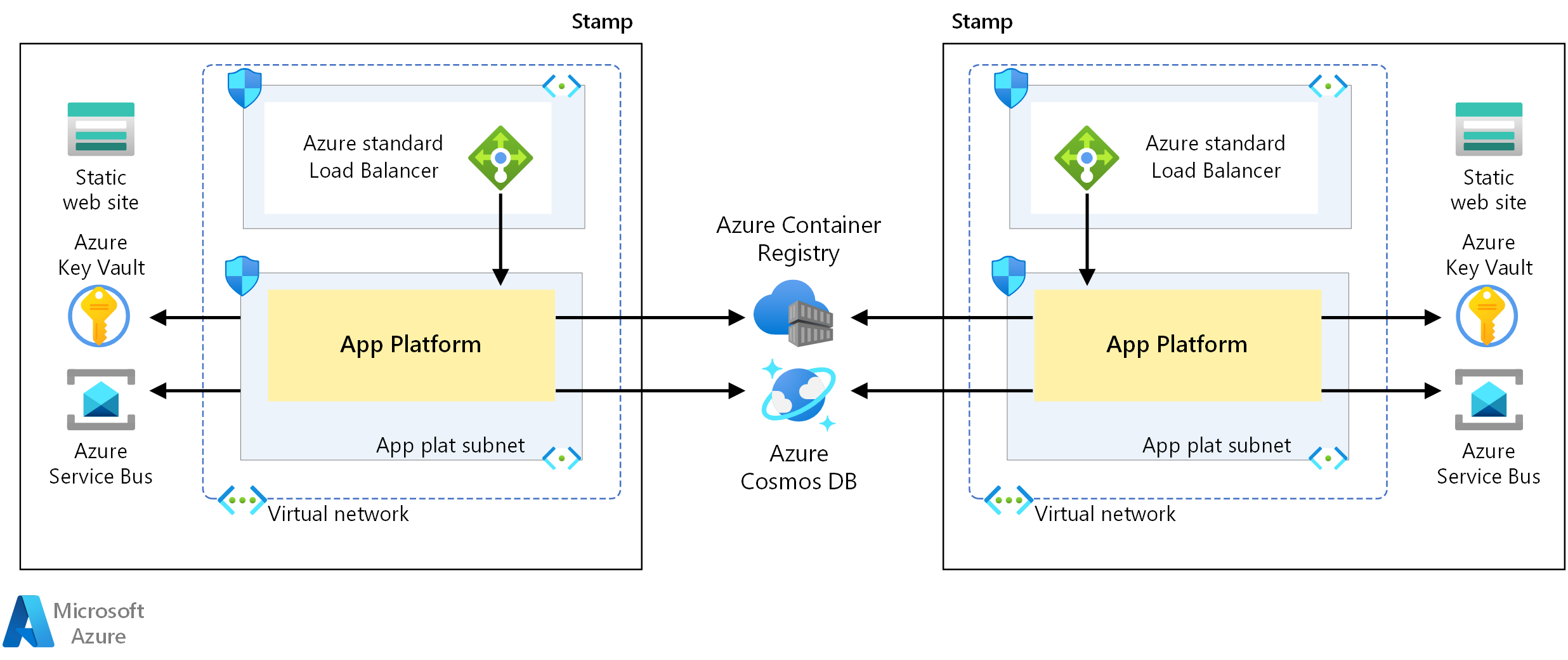

الطوابع الإقليمية هي الوحدة القابلة للتوزيع في البنية. توفر القدرة على نشر طابع جديد بسرعة قابلية التوسع وتدعم قابلية الوصول العالية. تتبع الطوابع تصميم شبكة ظاهرية معزولة. لا يوصى بنسبة استخدام الشبكة عبر الخوادم المخصصة. لا يلزم تناظر الشبكة الظاهرية أو اتصالات VPN بخوادم مخصصة أخرى.

البنية مقصودة في تعريف الطوابع الإقليمية على أنها قصيرة الأجل. يتم تخزين الحالة العالمية للبنية الأساسية في الموارد العالمية.

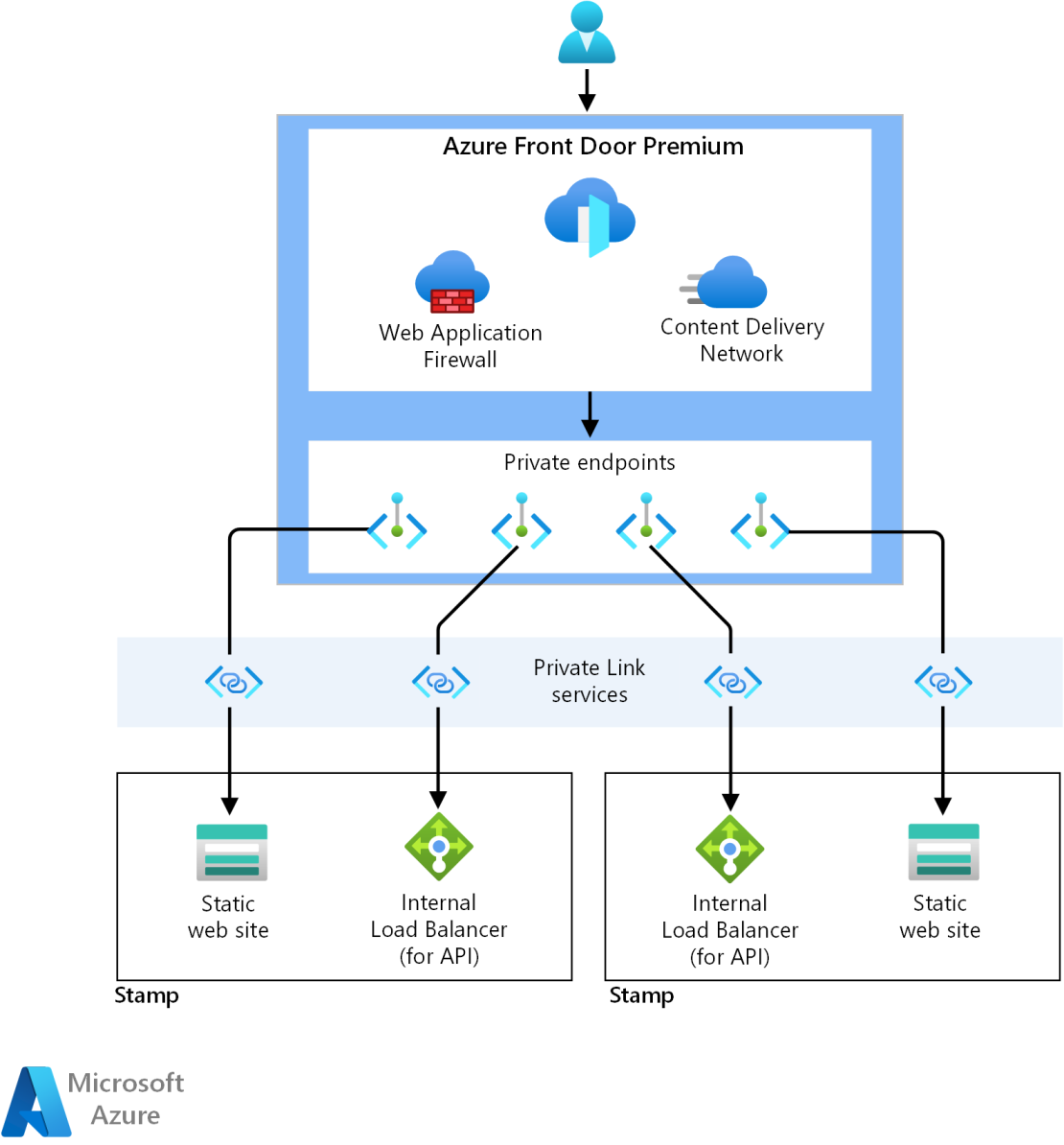

مطلوب موازن تحميل عمومي لتوجيه نسبة استخدام الشبكة إلى طوابع صحية وتوفير خدمات الأمان. يجب أن يكون لديه قدرات معينة.

التحقق من الصحة مطلوب بحيث يمكن لموازن التحميل التحقق من صحة الأصل قبل توجيه نسبة استخدام الشبكة.

توزيع نسبة استخدام الشبكة المرجح.

اختياريا، يجب أن يكون قادرا على إجراء التخزين المؤقت على الحافة. أيضا، قدم بعض ضمان الأمان للدخول من خلال استخدام جدار حماية تطبيق الويب (WAF).

تنزيل Visio file لهذه البنية.

دخول نسبة استخدام الشبكة

التطبيق المحدد في البنية يواجه الإنترنت ولديه العديد من المتطلبات:

حل توجيه عالمي ويمكنه توزيع نسبة استخدام الشبكة بين الطوابع الإقليمية المستقلة.

زمن انتقال منخفض في التحقق من الصحة والقدرة على إيقاف إرسال نسبة استخدام الشبكة إلى طوابع غير صحية.

منع الهجمات الضارة على الحافة.

توفير قدرات التخزين المؤقت على الحافة.

نقطة الإدخال لجميع نسبة استخدام الشبكة في التصميم هي من خلال Azure Front Door. Front Door هو موازن تحميل عمومي يوجه نسبة استخدام الشبكة HTTP(S) إلى الخلفيات/الأصول المسجلة. يستخدم Front Door تحقيقات السلامة التي تصدر الطلبات إلى URI في كل خلفية/أصل. في التنفيذ المرجعي، عنوان URI الذي يسمى هو خدمة صحية. تعلن الخدمة الصحية عن صحة الطابع. يستخدم Front Door الاستجابة لتحديد صحة الخوادم المخصصة الفردية وتوجيه نسبة استخدام الشبكة إلى طوابع صحية قادرة على خدمة طلبات التطبيق.

يوفر تكامل Azure Front Door مع Azure Monitor مراقبة شبه فورية لنسبة استخدام الشبكة والأمان ومقاييس النجاح والفشل والتنبيه.

يستخدم Azure Web Application Firewall، المدمج مع Azure Front Door، لمنع الهجمات على الحافة قبل دخولها إلى الشبكة.

شبكة ظاهرية معزولة - واجهة برمجة التطبيقات

تستخدم واجهة برمجة التطبيقات في البنية شبكات Azure الظاهرية كحد عزل نسبة استخدام الشبكة. لا يمكن للمكونات في شبكة ظاهرية واحدة الاتصال مباشرة بالمكونات في شبكة ظاهرية أخرى.

يتم توزيع الطلبات إلى النظام الأساسي للتطبيق مع موازن تحميل Azure خارجي SKU قياسي. هناك فحص للتأكد من توجيه نسبة استخدام الشبكة التي تصل إلى موازن التحميل عبر Azure Front Door. يضمن هذا الفحص فحص جميع نسبة استخدام الشبكة بواسطة Azure WAF.

يجب أن يكون وكلاء البناء المستخدمون لعمليات البنية وتوزيعها قادرين على الوصول إلى الشبكة المعزولة. يمكن فتح الشبكة المعزولة للسماح للوكلاء بالاتصال. بدلا من ذلك، يمكن نشر العوامل المستضافة ذاتيا في الشبكة الظاهرية.

مطلوب مراقبة معدل نقل الشبكة وأداء المكونات الفردية وصحة التطبيق.

تبعية اتصال النظام الأساسي للتطبيق

يحتوي النظام الأساسي للتطبيق المستخدم مع الطوابع الفردية في البنية الأساسية على متطلبات الاتصال التالية:

يجب أن يكون النظام الأساسي للتطبيق قادرا على الاتصال بأمان مع خدمات Microsoft PaaS.

يجب أن يكون النظام الأساسي للتطبيق قادرا على الاتصال بأمان مع الخدمات الأخرى عند الحاجة.

تستخدم البنية كما هو محدد Azure Key Vault لتخزين الأسرار، مثل سلاسل الاتصال ومفاتيح واجهة برمجة التطبيقات، للاتصال بأمان عبر الإنترنت بخدمات Azure PaaS. هناك مخاطر محتملة لكشف النظام الأساسي للتطبيق عبر الإنترنت لهذا الاتصال. يمكن اختراق الأسرار ويوصى بزيادة الأمان والمراقبة لنقاط النهاية العامة.

اعتبارات الشبكات الموسعة

يناقش هذا القسم إيجابيات وسلبيات النهج البديلة لتصميم الشبكة. اعتبارات الشبكات البديلة واستخدام نقاط نهاية Azure الخاصة هو التركيز في الأقسام التالية.

الشبكات الفرعية وNSG

يمكن استخدام الشبكات الفرعية داخل الشبكات الظاهرية لتقسيم نسبة استخدام الشبكة داخل التصميم. يفصل عزل الشبكة الفرعية الموارد لوظائف مختلفة.

يمكن استخدام مجموعات أمان الشبكة للتحكم في نسبة استخدام الشبكة المسموح بها داخل وخارج كل شبكة فرعية. يمكن استخدام القواعد المستخدمة داخل NSGs للحد من نسبة استخدام الشبكة استنادا إلى IP والمنفذ والبروتوكول لمنع نسبة استخدام الشبكة غير المرغوب فيها إلى الشبكة الفرعية.

نقاط النهاية الخاصة - الدخول

يدعم SKU المتميز ل Front Door استخدام نقاط النهاية الخاصة ل Azure. تعرض نقاط النهاية الخاصة خدمة Azure إلى عنوان IP خاص في شبكة ظاهرية. يتم إجراء الاتصالات بشكل آمن وخاصة بين الخدمات دون الحاجة إلى توجيه نسبة استخدام الشبكة إلى نقاط النهاية العامة.

تتيح نقاط نهاية Azure Front Door المتميزة وAzure Private مجموعات الحوسبة الخاصة بالكامل في الطوابع الفردية. نسبة استخدام الشبكة مؤمنة بالكامل لجميع خدمات Azure PaaS.

يؤدي استخدام نقاط النهاية الخاصة إلى زيادة أمان التصميم. ومع ذلك، فإنه يقدم نقطة فشل أخرى. لم تعد هناك حاجة إلى نقاط النهاية العامة المكشوفة في طوابع التطبيق ولم يعد من الممكن الوصول إليها وعرضها لهجوم DDoS محتمل.

يجب تقييم زيادة الأمان مقابل زيادة جهود الموثوقية والتكلفة والتعقيد.

يجب استخدام عوامل البناء المستضافة ذاتيا لتوزيع الخوادم المخصصة. تأتي إدارة هذه العوامل مع نفقات صيانة.

نقاط النهاية الخاصة - النظام الأساسي للتطبيق

يتم دعم نقاط النهاية الخاصة لجميع خدمات Azure PaaS المستخدمة في هذا التصميم. مع تكوين نقاط النهاية الخاصة للنظام الأساسي للتطبيق، ستنتقل جميع الاتصالات عبر الشبكة الظاهرية للطابع.

يمكن تكوين نقاط النهاية العامة لخدمات Azure PaaS الفردية لعدم السماح بالوصول العام. سيؤدي ذلك إلى عزل الموارد عن الهجمات العامة التي قد تتسبب في وقت تعطل وتقييد يؤثر على الموثوقية والتوافر.

يجب استخدام عوامل البناء المستضافة ذاتيا لنشر الخوادم المخصصة بنفس الطريقة المذكورة أعلاه. تأتي إدارة هذه العوامل مع نفقات صيانة.

الخطوات التالية

انشر التنفيذ المرجعي للحصول على فهم كامل للموارد وتكوينها المستخدم في هذه البنية.