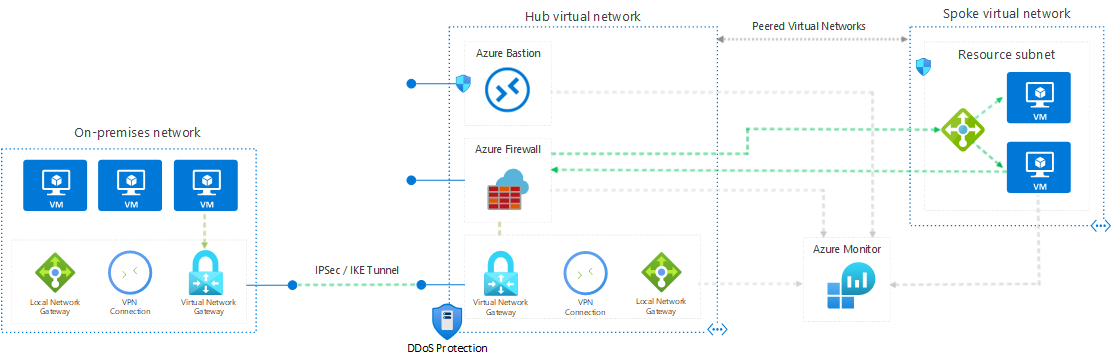

تُظهر هذه البنية المرجعية شبكة مختلطة آمنة تعمل على توسيع شبكة محلية إلى Azure. تنفذ البنية شبكة محيطية، تسمى أيضا DMZ، بين الشبكة المحلية وشبكة Azure الظاهرية. تمر جميع نسب استخدام الشبكة الواردة والصادرة عبر جدار حماية Azure.

بناء الأنظمة

قم بتنزيل ملف Visio لهذه البنية.

المكونات

تتكون البنية من الجوانب التالية:

شبكة محلية. شبكة محلية خاصة يتم تنفيذها في منظمة.

Azure Virtual Network. تستضيف الشبكة الظاهرية مكونات الحل والموارد الأخرى التي تعمل في Azure.

تحدد مسارات الشبكة الظاهرية تدفق نسبة استخدام شبكة IP داخل Azure Virtual Network. في الرسم التخطيطي، يوجد جدولا توجيه معرفان من قبل المستخدم.

في الشبكة الفرعية للبوابة، يتم توجيه نسبة استخدام الشبكة من خلال مثيل Azure Firewall.

إشعار

بناءً على متطلبات اتصال VPN الخاص بك، يمكنك تكوين مسارات بروتوكول بوابة الحدود (BGP) لتنفيذ قواعد إعادة التوجيه التي توجه نسبة استخدام الشبكة مرة أخرى عبر الشبكة المحلية.

البوابة. توفر البوابة اتصالاً بين الموجهات في الشبكة المحلية والشبكة الظاهرية. يتم وضع البوابة في شبكتها الفرعية.

Azure Firewall. Azure Firewall هو جدار حماية مُدار كخدمة. يتم وضع مثيل جدار الحماية في شبكته الفرعية.

مجموعات أمان الشبكة استخدم مجموعات الأمان لتقييد حركة مرور الشبكة داخل الشبكة الظاهرية.

Azure Bastion. يسمح لك Azure Bastion بتسجيل الدخول إلى الأجهزة الظاهرية (VMs) في الشبكة الظاهرية من خلال SSH أو بروتوكول سطح المكتب البعيد (RDP) دون تعريض الأجهزة الظاهرية مباشرة إلى الإنترنت. استخدم Bastion لإدارة الأجهزة الظاهرية في الشبكة الظاهرية.

يتطلب Bastion شبكة فرعية مخصصة تسمى AzureBastionSubnet.

حالات الاستخدام المحتملة

تتطلب هذه البنية اتصالا بمركز البيانات المحلي، باستخدام إما بوابة VPN أو اتصال ExpressRoute. تتضمن الاستخدامات النموذجية لهذه البنية الأساسية هذه الحَالات:

- التطبيقات المختلطة حيث يتم تشغيل أحمال العمل جزئياً في أماكن العمل وجزئياً في Azure.

- البنية الأساسية التي تتطلب تحكماً دقيقاً في نسبة استخدام الشبكة التي تدخل Azure Virtual Network من مركز بيانات محلي.

- التطبيقات التي يجب أن تقوم بتدقيق نسبة استخدام الشبكة الصادرة. وغالبا ما تكون مراجعة الحسابات مطلبا تنظيميا للعديد من النظم التجارية ويمكن أن تساعد على منع الكشف العام عن المعلومات الخاصة.

التوصيات

تنطبق التوصيات التالية على معظم السيناريوهات. اتبع هذه التوصيات ما لم يكن لديك متطلب محدد يلغيها.

توصيات التحكم في الوصول

استخدم التحكم في الوصول المستند إلى الدور Azure (Azure RBAC) لإدارة الموارد في تطبيقك. ضع في اعتبارك إنشاء الأدوار المخصصةالتالية:

دور DevOps مع أذونات لإدارة البنية الأساسية للتطبيق وتوزيع مكونات التطبيق ومراقبة الأجهزة الظاهرية وإعادة تشغيلها.

دور مسؤول تكنولوجيا المعلومات المركزي لإدارة ومراقبة موارد الشبكة.

دور مسؤول تكنولوجيا المعلومات للأمان لإدارة موارد الشبكة الآمنة مثل جدار الحماية.

يجب ألا يكون لدور مسؤول تكنولوجيا المعلومات حق الوصول إلى موارد جدار الحماية. يجب تقييد الوصول إلى دور مسؤول تكنولوجيا المعلومات للأمان.

توصيات مجموعة الموارد

يمكن إدارة موارد Azure مثل الأجهزة الظاهرية والشبكات الظاهرية وموازنات التحميل بسهولة عن طريق تجميعها معاً في مجموعات الموارد. قم بتعيين أدوار Azure لكل مجموعة موارد لتقييد الوصول.

نوصي بإنشاء مجموعات الموارد التالية:

- مجموعة موارد تحتوي على الشبكة الظاهرية (باستثناء الأجهزة الظاهرية) ومجموعات الموارد الطبيعية وموارد البوابة للاتصال بالشبكة المحلية. قم بتعيين دور مسؤول تكنولوجيا المعلومات المركزي لمجموعة الموارد هذه.

- مجموعة موارد تحتوي على أجهزة ظاهرية لمثيل جدار حماية Azure Firewall والمسارات المعرفة من قِبل المستخدم للشبكة الفرعية للمدخل. قم بتعيين دور مسؤول تكنولوجيا المعلومات للأمان لمجموعة الموارد هذه.

- مجموعات موارد منفصلة لكل شبكة ظاهرية محورية تحتوي على موازن التحميل والأجهزة الظاهرية.

توصيات الشبكات

لقبول نسبة استخدام الشبكة الواردة من الإنترنت، أضف قاعدة ترجمة عنوان شبكة الوجهة (DNAT) إلى Azure Firewall.

- عنوان الوجهة = عنوان IP العام لمثيل جدار الحماية.

- عنوان مترجم = عنوان IP خاص داخل الشبكة الظاهرية.

فرض النفق على جميع حركات الإنترنت الصادرة من خلال الشبكة المحلية الخاصة بك باستخدام نفق VPN من موقع إلى موقع، والتوجيه إلى الإنترنت باستخدام ترجمة عنوان الشبكة (NAT). يمنع هذا التصميم التسرب العرضي لأي معلومات سرية ويسمح بفحص ومراجعة جميع نسب استخدام الشبكة الصادرة.

لا تمنع حركة مرور الإنترنت بالكامل من الموارد الموجودة في الشبكات الفرعية للشبكة الفرعية المحورية. سيؤدي حظر حركة المرور إلى منع هذه الموارد من استخدام خدمات Azure PaaS التي تعتمد على عناوين IP العامة، مثل تسجيل تشخيصات الجهاز الظاهري وتنزيل ملحقات الجهاز الظاهري والوظائف الأخرى. تتطلب تشخيصات Azure أيضاً أن تتمكن المكونات من القراءة والكتابة في حساب Azure Storage.

تحقق من أن حركة مرور الإنترنت الصادرة يتم إجراؤها نفقاً بشكل صحيح. إذا كنت تستخدم اتصال VPN مع خدمة التوجيه والوصول عن بعد على خادم محلي، فاستخدم أداة مثل WireShark.

ضع في اعتبارك استخدام Application Gateway أو Azure Front Door لإنهاء SSL.

الاعتبارات

تنفذ هذه الاعتبارات ركائز Azure Well-Architected Framework، وهو عبارة عن مجموعة من المبادئ التوجيهية التي يمكن استخدامها لتحسين جودة حمل العمل. لمزيد من المعلومات، يرجى مراجعةMicrosoft Azure Well-Architected Framework.

كفاءة الأداء

كفاءة الأداء هي قدرة حمل عملك على تغيير الحجم لتلبية المطالب التي يضعها المستخدمون عليها بطريقة فعالة. لمزيد من المعلومات، يرجى مراجعةأنماط كفاءة الأداء.

للحصول على تفاصيل حول حدود النطاق الترددي لبوابة VPN، راجع وحدات SKU للمدخل. لعرض نطاق ترددي أعلى، ضع في اعتبارك الترقية إلى بوابة ExpressRoute. يوفر ExpressRoute نطاقا تردديا يصل إلى 10 جيجابت في الثانية مع زمن انتقال أقل من اتصال VPN.

لمزيد من المعلومات حول قابلية توسع بوابات Azure، راجع أقسام اعتبارات قابلية التوسع في:

- تنفيذ بنية شبكة مختلطة باستخدام Azure وVPN المحلية

- تنفيذ بنية شبكة مختلطة باستخدام Azure ExpressRoute

للحصول على تفاصيل حول إدارة الشبكات الظاهرية ومجموعات NSG على نطاق واسع، راجع Azure Virtual Network Manager (AVNM): إنشاء محور آمن وشبكة تحدث لإنشاء محور جديد (موجود بالفعل) وتحدث هياكل الشبكة الظاهرية للإدارة المركزية الاتصال وقواعد موردي المواد النووية.

الموثوقيه

تضمن الموثوقية أن التطبيق الخاص بك يمكن أن يفي بالالتزامات التي تتعهد بها لعملائك. لمزيد من المعلومات، يرجى مراجعة نظرة عامة على ركيزة الموثوقية.

إذا كنت تستخدم Azure ExpressRoute لتوفير الاتصال بين الشبكة الظاهرية والشبكة المحلية، فقم بتكوين بوابة VPN لتوفير تجاوز الفشل إذا أصبح اتصال ExpressRoute غير متوفر.

للحصول على معلومات حول الحفاظ على توفر اتصالات VPN وExpressRoute، راجع اعتبارات التوفر في:

- تنفيذ بنية شبكة مختلطة باستخدام Azure وVPN المحلية

- تنفيذ بنية شبكة مختلطة باستخدام Azure ExpressRoute

التميز التشغيلي

يغطي التميز التشغيلي عمليات التشغيل التي تحافظ على تشغيل التطبيق في الإنتاج. لمزيد من المعلومات، يرجى مراجعةنظرة عامة على ركيزة التميز التشغيلي.

إذا كان اتصال البوابة من شبكتك المحلية إلى Azure معطلاً، فلا يزال بإمكانك الوصول إلى الأجهزة الظاهرية في Azure Virtual Network من خلال Azure Bastion.

كل شبكة فرعية من الطبقات في البنية المرجعية محمية بقواعد مجموعة موردي المواد النووية. قد تحتاج إلى إنشاء قاعدة لفتح المنفذ 3389 للوصول إلى بروتوكول سطح المكتب البعيد (RDP) على Windows VMs أو المنفذ 22 للوصول الآمن shell (SSH) على Linux VMs. قد تتطلب أدوات الإدارة والمراقبة الأخرى قواعد لفتح منافذ إضافية.

إذا كنت تستخدم ExpressRoute لتوفير الاتصال بين مركز البيانات المحلي وAzure، فاستخدم Azure Connectivity Toolkit (AzureCT) لمراقبة مشكلات الاتصال واستكشاف مشكلاتها وإصلاحها.

يمكنك العثور على معلومات إضافية حول مراقبة وإدارة اتصالات VPN وExpressRoute في المقالة تنفيذ بنية شبكة مختلطة باستخدام Azure وVPN المحلي.

الأمان

ويوفر عامل الأمان ضمانات للحماية من الهجمات المتعمدة واستغلال البيانات والأنظمة القيمة الخاصة بك. للمزيد من المعلومات، يرجى الرجوع إلى نظرة عامة على ركيزة الأمان.

تنفذ بنية المرجع هذه مستويات متعددة من الأمان.

توجيه جميع طلبات المستخدم المحلية من خلال Azure Firewall

يحظر المسار المحدد بواسطة المستخدم في الشبكة الفرعية للبوابة جميع طلبات المستخدم بخلاف تلك الواردة من أماكن العمل. يمرر المسار الطلبات المسموح بها إلى جدار الحماية. يتم تمرير الطلبات إلى الموارد في الشبكات الظاهرية المحورية إذا كانت مسموحا بها من قبل قواعد جدار الحماية. يمكنك إضافة مسارات أخرى، ولكن تأكد من أنها لا تتجاوز جدار الحماية عن غير قصد أو تحظر نسبة استخدام الشبكة الإدارية المخصصة للشبكة الفرعية للإدارة.

استخدام مجموعات أمان الشبكة لحظر/تمرير نسبة استخدام الشبكة إلى الشبكات الفرعية للشبكة الظاهرية المحورية

يتم تقييد نسبة استخدام الشبكة من وإلى الشبكات الفرعية للموارد في الشبكات الظاهرية المحورية باستخدام مجموعات أمان الشبكة. إذا كان لديك شرط لتوسيع قواعد NSG للسماح بالوصول الأوسع إلى هذه الموارد، فوازن هذه المتطلبات مقابل المخاطر الأمنية. يمثل كل مسار وارد جديد فرصة لتسرب البيانات العرضي أو المقصود أو تلف التطبيق.

حماية DDoS

توفر Azure DDoS Protection، جنبا إلى جنب مع أفضل ممارسات تصميم التطبيق، ميزات محسنة لتخفيف DDoS لتوفير المزيد من الدفاع ضد هجمات DDoS. يجب تمكين Azure DDOS Protection على أي شبكة ظاهرية محيطة.

استخدم AVNM لإنشاء قواعد إدارة الأمان الأساسية

يسمح لك AVNM بإنشاء خطوط أساسية لقواعد الأمان، والتي يمكن أن تأخذ الأولوية على قواعد مجموعة أمان الشبكة. يتم تقييم قواعد إدارة الأمان قبل قواعد NSG ولها نفس طبيعة مجموعات موردي المواد النووية، مع دعم تحديد الأولويات وعلامات الخدمة وبروتوكولات L3-L4. يسمح AVNM ل تكنولوجيا المعلومات المركزية بفرض أساس لقواعد الأمان، مع السماح بالتبعية لقواعد NSG الإضافية من قبل مالكي الشبكة الظاهرية المحورية. لتسهيل التوزيع المتحكم فيه لتغييرات قواعد الأمان، تسمح لك ميزة عمليات التوزيع الخاصة بـ AVNM بالإفراج بأمان عن التغييرات العاجلة لهذه التكوينات في بيئات المحور والتحدث.

وصول DevOps

استخدم Azure RBAC لتقييد العمليات التي يمكن أن يقوم بها DevOps على كل طبقة. عند منح الأذونات، استخدم كياناً أقل امتيازاً. سجل جميع العمليات الإدارية وقم بإجراء عمليات تدقيق منتظمة لضمان التخطيط لأي تغييرات في التكوين.

تحسين التكلفة

يركز تحسين التكلفة على البحث عن طرق للحد من النفقات غير الضرورية وتحسين الكفاءة التشغيلية. لمزيد من المعلومات، راجع نظرة عامة على ركيزة تحسين التكلفة.

استخدم حاسبة تسعير Azure لتقدير التكاليف. تم توضيح الاعتبارات الأخرى في قسم تحسين التكلفة في Microsoft Azure Well-Architected Framework.

فيما يلي اعتبارات التكلفة للخدمات المستخدمة في هذه البنية.

Azure Firewall

في هذه البنية، يتم نشر Azure Firewall في الشبكة الظاهرية للتحكم في نسبة استخدام الشبكة بين الشبكة الفرعية للبوابة والموارد في الشبكات الظاهرية المحورية. بهذه الطريقة، يعد Azure Firewall فعالاً من حيث التكلفة لأنه يُستخدم كحل مشترك تستهلكه أحمال عمل متعددة. فيما يلي نماذج أسعار Azure Firewall:

- معدل ثابت لكل ساعة توزيع.

- تتم معالجة البيانات لكل جيجابايت لدعم القياس التلقائي.

بالمقارنة مع الأجهزة الظاهرية للشبكة (NVAs)، فمن خلال جدار حماية Azure يمكنك توفير ما يصل إلى 30-50%. لمزيد من المعلومات، راجع جدار حماية Azure مقابل NVA.

Azure Bastion

يتصل Azure Bastion بجهازك الظاهري بأمان عبر RDP وSSH دون الحاجة إلى تكوين عنوان IP عام على الجهاز الظاهري.

فوترة Bastion قابلة للمقارنة مع جهاز ظاهري أساسي منخفض المستوى تم تكوينه كمربع انتقال. Bastion أكثر فعالية من حيث التكلفة من مربع الانتقال لأنه يحتوي على ميزات أمان مضمنة، ولا يتحمل تكاليف إضافية للتخزين وإدارة خادم منفصل.

الشبكة الافتراضية في Azure

شبكة Azure الظاهرية مجانية. يسمح لكل اشتراك بإنشاء ما يصل إلى 1000 شبكة ظاهرية عبر جميع المناطق. تكون نسبة استخدام الشبكة التي تحدث داخل حدود الشبكة الظاهرية مجانية. على سبيل المثال، لا تتحمل الأجهزة الظاهرية في نفس الشبكة الظاهرية التي تتحدث مع بعضها البعض رسوم حركة مرور الشبكة.

موازن التحميل الداخلي

موازنة التحميل الأساسية بين الأجهزة الظاهرية الموجودة في نفس الشبكة الظاهرية مجانية.

تُستخدم موازنات التحميل الداخلية في هذا التصميم لتحميل حركة مرور الرصيد داخل شبكة افتراضية.

نشر هذا السيناريو

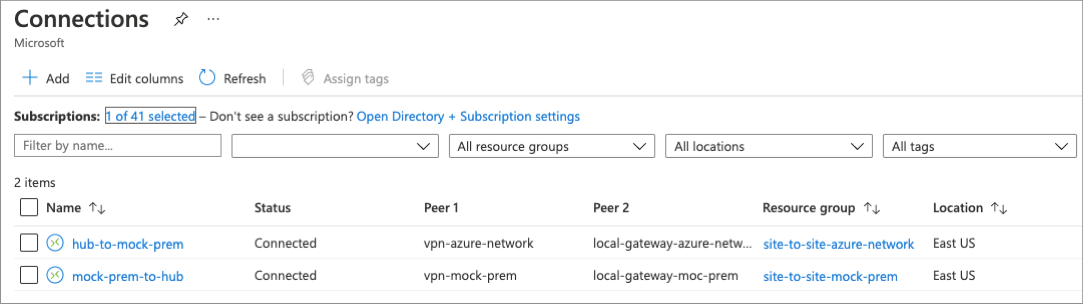

يؤدي هذا التوزيع إلى إيجاد مجموعتين من الموارد؛ الأولى تحتوي على شبكة محلية وهمية، والثانية مجموعة من الشبكات المحورية والشبكات. تم توصيل الشبكة المحلية الوهمية وشبكة الموزع باستخدام بوابات Azure Virtual Network لتكوين اتصال من موقع إلى موقع. هذا التكوين مشابه جداً لكيفية توصيل مركز البيانات المحلي الخاص بك بـ Azure.

قد يستغرق هذا التوزيع ما يصل إلى 45 دقيقة حتى يكتمل. طريقة التوزيع الموصى بها تستخدم خيار المدخل الموجود أدناه.

استخدم الزر التالي لتوزيع المرجع باستخدام مدخل Azure.

بمجرد اكتمال التوزيع، تحقق من اتصال موقع إلى موقع من خلال النظر في موارد الاتصال التي تم إنشاؤها حديثاً. أثناء وجودك في مدخل Microsoft Azure، ابحث عن 'connections' ولاحظ حالة كل اتصال.

يمكن الوصول إلى مثيل IIS الموجود في الشبكة المحورية من الجهاز الظاهري الموجود في الشبكة المحلية الوهمية. قم بإنشاء اتصال بالجهاز الظاهري باستخدام مضيف Azure Bastion المضمن، وافتح متصفح ويب، وانتقل إلى عنوان موازنة تحميل الشبكة للتطبيق.

للحصول على معلومات مفصلة وخيارات نشر إضافية، راجع قوالب Azure Resource Manager (قوالب ARM) المستخدمة لنشر هذا الحل: شبكة مختلطة آمنة.

الخطوات التالية

- مركز البيانات الظاهري: منظور الشبكة.

- وثائق أمان Azure.