أفكار الحل

هذه المقالة هي فكرة حل. إذا كنت ترغب في توسيع المحتوى بمزيد من المعلومات، مثل حالات الاستخدام المحتملة أو الخدمات البديلة أو اعتبارات التنفيذ أو إرشادات التسعير، فقم بإعلامنا من خلال تقديم ملاحظات GitHub.

من الشائع أن تستخدم المؤسسات بيئة مختلطة، مع الموارد التي تعمل على كل من Azure والأماكن المحلية. يمكن حماية معظم موارد Azure، مثل الأجهزة الظاهرية (VMs) وتطبيقات Azure ومعرف Microsoft Entra، بواسطة خدمات الأمان التي تعمل على Azure.

غالبا ما تشترك المؤسسات أيضا في Microsoft 365 لتزويد المستخدمين بتطبيقات مثل Word وExcel وPowerPoint وExchange عبر الإنترنت. يوفر Microsoft 365 أيضا خدمات الأمان التي يمكنك استخدامها لإنشاء طبقة إضافية من الأمان لبعض موارد Azure الأكثر استخداما.

للنظر في استخدام خدمات الأمان من Microsoft 365، من المفيد معرفة بعض المصطلحات وفهم بنية خدمات Microsoft 365. يمكن أن تساعد هذه المقالة الرابعة في سلسلة من خمسة في ذلك. تعتمد هذه المقالة على الموضوعات التي تم تناولها في المقالات السابقة، خاصة:

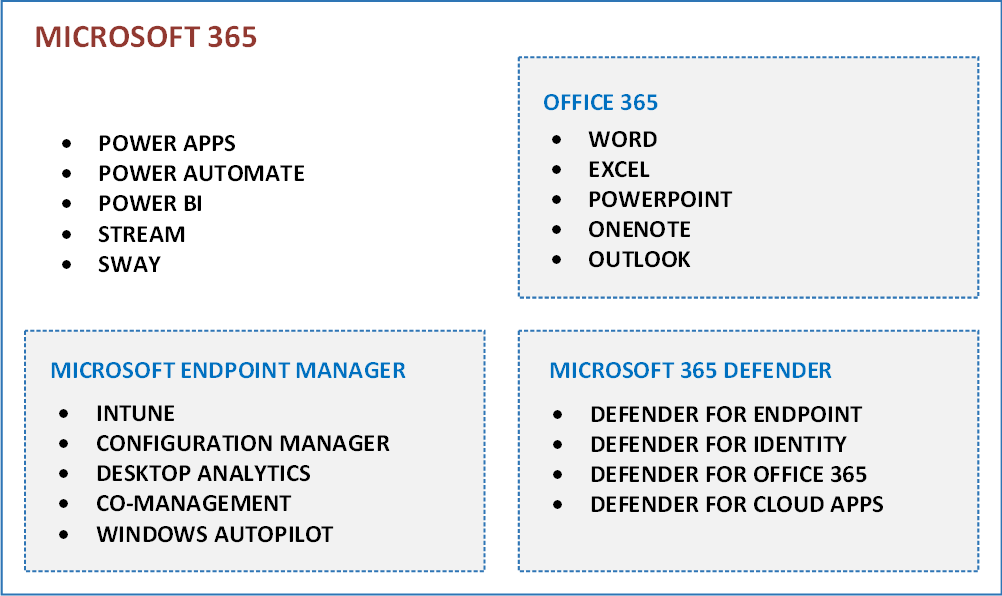

Microsoft 365 وOffice 365 هما خدمات مستندة إلى السحابة مصممة لمساعدتك على تلبية احتياجات مؤسستك للأمان والموثوقية وإنتاجية المستخدم. يتضمن Microsoft 365 خدمات مثل Power Automate و Forms و Stream و Sway و Office 365. يتضمن Office 365 مجموعة معروفة من تطبيقات الإنتاجية. لمزيد من المعلومات حول خيارات الاشتراك لهذين الخدمتين، راجع خيارات خطة Microsoft 365 وOffice 365.

استنادا إلى الترخيص الذي تحصل عليه ل Microsoft 365، يمكنك أيضا الحصول على خدمات الأمان ل Microsoft 365. تسمى خدمات الأمان هذه Microsoft Defender XDR، والتي توفر خدمات متعددة:

- Microsoft Defender لنقطة النهاية

- Microsoft Defender for Identity

- Microsoft Defender for Office 365

- تطبيقات Microsoft Defender للسحابة

يوضح الرسم التخطيطي التالي علاقة الحلول والخدمات الرئيسية التي يقدمها Microsoft 365، على الرغم من عدم إدراج جميع الخدمات.

حالة الاستخدام المحتملة

يتم الخلط بين الأشخاص في بعض الأحيان حول خدمات أمان Microsoft 365 ودورها في أمن تكنولوجيا المعلومات عبر الإنترنت. الأسباب الرئيسية هي الأسماء المشابهة لبعضها البعض، بما في ذلك بعض خدمات الأمان التي تعمل على Azure، مثل Microsoft Defender for Cloud (المعروف سابقا باسم Azure Security Center) وDefender for Cloud Apps (المعروف سابقا باسم Microsoft Cloud Application Security).

ولكن الارتباك لا يتعلق فقط بالمصطلحات. توفر بعض الخدمات حماية مماثلة ولكن لموارد مختلفة، مثل Defender for Identity وAzure Identity Protection. توفر كلتا الخدمتين حماية لخدمات الهوية، ولكن Defender for Identity يحمي الهوية المحلية (من خلال خدمات مجال Active Directory، استنادا إلى مصادقة Kerberos) بينما تحمي Azure Identity Protection الهوية في السحابة (من خلال معرف Microsoft Entra، استنادا إلى مصادقة OAuth).

توضح هذه الأمثلة أنه إذا كنت تفهم كيفية عمل خدمات أمان Microsoft 365 والاختلافات مقارنة بخدمات أمان Azure، فأنت قادر على تخطيط استراتيجيتك للأمان في سحابة Microsoft بطريقة فعالة ولا تزال توفر وضع أمان رائعا لبيئة تكنولوجيا المعلومات الخاصة بك. هذا هو الغرض من هذه المقالة.

يوضح الرسم التخطيطي التالي حالة استخدام حقيقية قد تفكر فيها في استخدام خدمات أمان Microsoft Defender XDR. يوضح الرسم التخطيطي الموارد التي تحتاج إلى الحماية. يتم عرض الخدمات التي تعمل في البيئة في الأعلى. تظهر بعض التهديدات المحتملة في الأسفل. خدمات Microsoft Defender XDR في المنتصف، وتدافع عن موارد المؤسسة من التهديدات المحتملة.

بناء الأنظمة

يظهر الرسم التخطيطي التالي طبقة، تسمى DEFENDER، تمثل خدمات أمان Microsoft Defender XDR. إضافة هذه الخدمات إلى بيئة تكنولوجيا المعلومات الخاصة بك يساعدك على بناء دفاع أفضل للبيئة الخاصة بك. يمكن أن تعمل الخدمات في طبقة Defender مع خدمات أمان Azure.

قم بتنزيل ملف Visio لهذه البنية.

©2021 شركة MITRE. يتم إعادة إنتاج هذا العمل وتوزيعه بإذن من شركة MITRE.

سير العمل

Microsoft Defender لنقطة النهاية

يؤمن Defender لنقطة النهاية نقاط النهاية في مؤسستك وهو مصمم لمساعدة الشبكات على منع التهديدات المتقدمة واكتشافها والتحقيق فيها والاستجابة لها. فإنه ينشئ طبقة من الحماية للأجهزة الظاهرية التي تعمل على Azure ومحلي. لمزيد من المعلومات حول ما يمكنه حمايته، راجع Microsoft Defender لنقطة النهاية.

Microsoft Defender for Cloud Apps

المعروف سابقا باسم Microsoft Cloud Application Security، Defender for Cloud Apps هو وسيط أمان الوصول إلى السحابة (CASB) الذي يدعم أوضاع النشر المتعددة. تتضمن هذه الأوضاع مجموعة السجل وموصلات واجهة برمجة التطبيقات والوكيل العكسي. فهو يوفر رؤية غنية، والتحكم في نقل البيانات، وتحليلات متطورة لتحديد ومكافحة التهديدات الإلكترونية عبر جميع خدمات Microsoft والخدمات السحابية لطرف ثالث. ويوفر الحماية وتخفيف المخاطر لتطبيقات السحابة وحتى لبعض التطبيقات التي تعمل محليا. كما يوفر طبقة حماية للمستخدمين الذين يصلون إلى هذه التطبيقات. لمزيد من المعلومات، راجع نظرة عامة على Microsoft Defender for Cloud Apps.

من المهم عدم الخلط بين Defender for Cloud Apps وMicrosoft Defender for Cloud، الذي يوفر توصيات ودرجة من الوضع الأمني للخوادم والتطبيقات وحسابات التخزين والموارد الأخرى التي تعمل في Azure، وفي أماكن العمل، وفي السحب الأخرى. يدمج Defender for Cloud خدمتين سابقتين، مركز أمان Azure وAzure Defender.

Microsoft Defender for Office 365

يحمي Defender لـ Office 365 مؤسستك من التهديدات الضارة التي تشكلها رسائل البريد الإلكتروني والارتباطات (عناوين URL) وأدوات التعاون. ويوفر الحماية للبريد الإلكتروني والتعاون. اعتمادا على الترخيص، يمكنك إضافة التحقيق بعد الخرق والتتبع والاستجابة، بالإضافة إلى الأتمتة والمحاكاة (للتدريب). لمزيد من المعلومات حول خيارات الترخيص، راجع Microsoft Defender لـ Office 365 نظرة عامة على الأمان.

Microsoft Defender for Identity

Defender for Identity هو حل أمان مستند إلى السحابة يستخدم إشارات Active Directory محلي لتحديد التهديدات المتقدمة والهويات المخترقة والإجراءات الداخلية الضارة الموجهة إلى مؤسستك واكتشافها والتحقيق فيها. يحمي خدمات مجال Active Directory (AD DS) التي تعمل محليا. على الرغم من أن هذه الخدمة تعمل على السحابة، إلا أنها تعمل على حماية الهويات المحلية. كان Defender for Identity يسمى سابقا Azure Advanced Threat Protection. لمزيد من المعلومات، راجع ما هو Microsoft Defender for Identity؟

إذا كنت بحاجة إلى حماية للهويات التي يوفرها معرف Microsoft Entra والتي تعمل أصلا على السحابة، ففكر في حماية معرف Microsoft Entra.

Microsoft Endpoint Manager

يوفر Endpoint Manager خدمات للخدمات السحابية والخدمات المحلية وMicrosoft Intune، والتي تسمح لك بالتحكم في الميزات والإعدادات على أجهزة Android وAndroid Enterprise وiOS وiPadOS وmacOS وWindows 10 وWindows 11. وهو يتكامل مع خدمات أخرى، بما في ذلك:

- معرف Microsoft Entra.

- المدافعون عن التهديدات المتنقلة.

- قوالب مسؤول istrative (ADMX).

- تطبيقات Win32.

- تطبيقات خط العمل المخصصة.

خدمة أخرى أصبحت الآن جزءا من إدارة نقاط النهاية هي Configuration Manager، وهو حل إدارة محلي يسمح لك بإدارة أجهزة كمبيوتر العميل والخادم الموجودة على شبكتك، والمتصلة مباشرة أو عبر الإنترنت. يمكنك تمكين وظائف السحابة لدمج Configuration Manager مع Intune وMicrosoft Entra ID وDefender لنقطة النهاية والخدمات السحابية الأخرى. استخدمه لنشر التطبيقات وتحديثات البرامج وأنظمة التشغيل. يمكنك أيضا مراقبة التوافق، والاستعلام عن العناصر، والعمل على العملاء في الوقت الحقيقي، وأكثر من ذلك بكثير. للتعرف على جميع الخدمات المتوفرة، راجع نظرة عامة على إدارة نقاط النهاية من Microsoft.

ترتيب الهجوم لتهديدات المثال

تتبع التهديدات المسماة في الرسم التخطيطي أمر هجوم شائع:

يرسل المهاجم بريدا إلكترونيا للتصيد الاحتيالي به برامج ضارة مرفقة به.

يقوم المستخدم بفتح البرامج الضارة المرفقة.

يتم تثبيت البرامج الضارة في النهاية الخلفية دون ملاحظة المستخدم.

تسرق البرامج الضارة المثبتة بيانات اعتماد بعض المستخدمين.

يستخدم المهاجم بيانات الاعتماد للوصول إلى الحسابات الحساسة.

إذا كانت بيانات الاعتماد توفر الوصول إلى حساب له امتياز مرتفع، فسيخترق المهاجم أنظمة إضافية.

يظهر الرسم التخطيطي أيضا في الطبقة المسماة DEFENDER التي يمكن لخدمات Microsoft Defender XDR مراقبتها والتخفيف من حدتها. هذا مثال على كيفية توفير Defender طبقة إضافية من الأمان التي تعمل مع خدمات أمان Azure لتوفير حماية إضافية للموارد المعروضة في الرسم التخطيطي. لمزيد من المعلومات حول كيفية تهديد الهجمات المحتملة لبيئة تكنولوجيا المعلومات الخاصة بك، راجع المقالة الثانية في هذه السلسلة، تعيين التهديدات لبيئة تكنولوجيا المعلومات الخاصة بك. لمزيد من المعلومات حول Microsoft Defender XDR، راجع Microsoft Defender XDR.

الوصول إلى خدمات أمان Microsoft Defender XDR وإدارتها

حاليا، قد تحتاج إلى استخدام مداخل متعددة لإدارة خدمات Microsoft Defender XDR. ومع ذلك، تعمل Microsoft على مركزية الوظائف قدر الإمكان. يوضح الرسم التخطيطي التالي المداخل المتوفرة حاليا وعلاقاتها مع بعضها البعض.

Security.microsoft.com هو أهم مدخل متوفر حاليا لأنه يجلب وظائف من Microsoft Defender لـ Office 365 (1) ومن Defender لنقطة النهاية (2). ومع ذلك، اعتبارا من مارس 2022، لا يزال بإمكانك الوصول إلى protection.office.com وظائف الأمان المتعلقة ب Office 365 (3). بالنسبة إلى Defender لنقطة النهاية، إذا حاولت الوصول إلى المدخل القديم، securitycenter.windows.comتتم إعادة توجيهك إلى المدخل الجديد في security.microsoft.com (7).

الاستخدام الأساسي هو portal.cloudappsecurity.com إدارة (4) Defender for Cloud Apps. يسمح لك بإدارة تطبيقات السحابة وبعض التطبيقات التي تعمل محليا، وإدارة التطبيقات غير المصرح بها (Shadow IT)، ومراجعة إشارات المستخدم من Identity Protection. يمكنك أيضا استخدام هذا المدخل لإدارة العديد من الإشارات والميزات من (5) حماية الهوية المحلية، والتي تسمح لك بدمج العديد من الوظائف من (6) portal.atp.azure.com على (4) مدخل Defender for Cloud Apps. ومع ذلك، لا يزال بإمكانك الوصول إلى (6) portal.atp.azure.com إذا كنت بحاجة إليه.

وأخيرا، endpoint.microsoft.com يوفر وظائف بشكل أساسي ل Intune و Configuration Manager، ولكن أيضا للخدمات الأخرى التي تعد جزءا من إدارة نقاط النهاية. نظرا لأن security.microsoft.com توفر endpoint.microsoft.com حماية أمان لنقاط النهاية، فلديها العديد من التفاعلات بينها (9) لتوفير وضع أمان رائع لنقاط النهاية الخاصة بك.

المكونات

يستخدم مثال البنية في هذه المقالة مكونات Azure التالية:

معرف Microsoft Entra هو خدمة إدارة الهوية والوصول المستندة إلى السحابة. يساعد معرف Microsoft Entra المستخدمين على الوصول إلى الموارد الخارجية، مثل Microsoft 365 ومدخل Azure والآلاف من تطبيقات SaaS الأخرى. كما أنه يساعدهم على الوصول إلى الموارد الداخلية، مثل التطبيقات على شبكة إنترانت شركتك.

شبكة Azure الظاهرية هي اللبنة الأساسية لشبكتك الخاصة في Azure. تمكن الشبكة الظاهرية العديد من أنواع موارد Azure من التواصل بأمان مع بعضها البعض والإنترنت والشبكات المحلية. توفر الشبكة الظاهرية شبكة ظاهرية تستفيد من البنية الأساسية ل Azure، مثل المقياس والتوافر والعزل.

Azure Load Balancer هي خدمة موازنة تحميل الطبقة 4 عالية الأداء وذات زمن انتقال منخفض (الواردة والصادرة) لجميع بروتوكولات UDP وTCP. تم تصميمها لمعالجة ملايين الطلبات في الثانية مع ضمان قابلية الوصول عالية التوفر للحل. Azure Load Balancer تكون متكررة، ممّا يضمن توفّراً بدرجة كبيرة عبر Availability Zones.

الأجهزة الظاهرية هي واحدة من عدة أنواع من موارد الحوسبة القابلة للتطوير عند الطلب التي تقدمها Azure. يمنحك جهاز Azure الظاهري (VM) مرونة الظاهرية دون الحاجة إلى شراء وصيانة الأجهزة المادية التي تقوم بتشغيله.

خدمة Azure Kubernetes (AKS) هي خدمة Kubernetes مدارة بالكامل لنشر التطبيقات المعبأة في حاويات وإدارتها. توفر AKS Kubernetes بلا خادم والتكامل المستمر/التسليم المستمر (CI/CD) والأمان والحوكمة على مستوى المؤسسة.

Azure Virtual Desktop هي خدمة افتراضية لسطح المكتب والتطبيقات تعمل على السحابة لتوفير أسطح مكتب للمستخدمين البعيدين.

تطبيقات الويب هي خدمة مستندة إلى HTTP لاستضافة تطبيقات الويب وواجهات برمجة تطبيقات REST والنهايات الخلفية للأجهزة المحمولة. يمكنك التطوير بلغتك المفضلة، وتشغيل التطبيقات وتوسيع نطاقها بسهولة على كل من البيئات المستندة إلى Windows وLinux.

يتوفر Azure Storage بشكل كبير وقابل للتطوير بشكل كبير ودائم وآمن لعناصر البيانات المختلفة في السحابة، بما في ذلك الكائن والكائنات الثنائية كبيرة الحجم والملف والقرص وقائمة الانتظار وتخزين الجدول. يتم تشفير كل البيانات المكتوبة إلى حساب تخزين Azure بواسطة الخدمة. يوفر لك تخزين Azure تحكمًا دقيقًا فيمَن لديه حق الوصول إلى بياناتك.

قاعدة بيانات Azure SQL هي محرك قاعدة بيانات PaaS مدار بالكامل يعالج معظم وظائف إدارة قاعدة البيانات مثل الترقية والتصحيح والنسخ الاحتياطي والمراقبة. يوفر هذه الدالات دون مشاركة المستخدم. توفر قاعدة بيانات SQL مجموعة من ميزات الأمان والتوافق المضمنة لمساعدة تطبيقك على تلبية متطلبات الأمان والتوافق.

المساهمون

تحتفظ Microsoft بهذه المقالة. وهي مكتوبة في الأصل من قبل المساهمين التاليين.

الكاتب الرئيسي:

- رودني أوليفيرا | مهندس عملاء أول

مساهمون آخرون:

- غاري مور | مبرمج/ كاتب

- أندرو ناثان | مدير هندسة العملاء الأقدم

الخطوات التالية

- الدفاع ضد التهديدات باستخدام Microsoft 365

- الكشف عن الهجمات الإلكترونية والاستجابة لها باستخدام Microsoft Defender XDR

- بدء استخدام Microsoft Defender XDR

- تنفيذ التحليل الذكي للمخاطر في Microsoft 365

- إدارة الأمان باستخدام Microsoft 365

- الحماية من التهديدات الضارة باستخدام Microsoft Defender لـ Office 365

- حماية الهويات المحلية باستخدام Microsoft Defender for Cloud for Identity

الموارد ذات الصلة

لمزيد من التفاصيل حول هذه البنية المرجعية، راجع المقالات الأخرى في هذه السلسلة:

- الجزء الأول: استخدام مراقبة Azure لدمج مكونات الأمان

- الجزء الثاني: تعيين التهديدات لبيئة تكنولوجيا المعلومات

- الجزء 3: بناء الطبقة الأولى من الدفاع باستخدام خدمات أمان Azure

- الجزء 5: التكامل بين خدمات أمان Azure وMicrosoft Defender XDR