ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يتيح التحكم في الوصول المستند إلى الدور (Azure RBAC) إدارة الوصول لموارد Azure. باستخدام Azure RBAC، يمكنك فصل المهام داخل فريقك ومنح قدر الوصول فقط إلى المستخدمين والمجموعات والتطبيقات التي يحتاجونها لأداء وظائفهم. يمكنك منح حق الوصول المستند إلى الأدوار للمستخدمين باستخدام مدخل Microsoft Azure أو أدوات سطر أوامر Azure أو واجهات برمجة تطبيقات إدارة Azure.

الأدوار في حسابات الأتمتة

في Azure Automation، يتم منح الوصول عن طريق تعيين دور Azure المناسب للمستخدمين والمجموعات والتطبيقات في نطاق حساب الأتمتة. فيما يلي الأدوار المضمنة التي يدعمها حساب الأتمتة:

| الدور | الوصف |

|---|---|

| المالك | يسمح دور المالك بالوصول إلى كافة الموارد والإجراءات داخل حساب التنفيذ التلقائي، بما في ذلك توفير الوصول إلى المستخدمين الآخرين والمجموعات والتطبيقات لإدارة حساب التنفيذ التلقائي. |

| مساهم | يسمح لك دور المساهم بإدارة كل شيء باستثناء تعديل أذونات وصول المستخدم الآخر إلى حساب التنفيذ التلقائي. |

| القارئ | يسمح لك دور القارئ بعرض كافة الموارد في حساب التنفيذ التلقائي ولكن لا يمكنك إجراء أي تغييرات. |

| المساهم في التنفيذ التلقائي | يسمح لك دور "مساهم في التنفيذ التلقائي" بإدارة جميع الموارد في حساب التنفيذ التلقائي، باستثناء تعديل أذونات وصول المستخدم الآخر إلى حساب التنفيذ التلقائي. |

| عامل التنفيذ التلقائي | يسمح لك دور عامل التنفيذ التلقائي بعرض اسم وخصائص دفتر التشغيل وإنشاء المهام وإدارتها لجميع كتيبات التشغيل في حساب التنفيذ التلقائي. هذا الدور مفيد إذا كنت تريد حماية موارد حساب التنفيذ التلقائي مثل أصول بيانات الاعتماد وكتيبات التشغيل من عرضها أو تعديلها ولكن لا تزال تسمح لأعضاء مؤسستك بتنفيذ كتيبات التشغيل هذه. |

| عامل وظيفة التنفيذ التلقائي | يسمح لك دور عامل التنفيذ التلقائي بإنشاء وإدارة الوظائف لجميع كتيبات التشغيل في حساب التنفيذ التلقائي. |

| عامل دليل التنفيذ التلقائي | يسمح لك دور عامل دليل التنفيذ التلقائي بعرض اسم وخصائص دفتر التشغيل. |

| مساهم Log Analytics | يسمح لك دور مساهم Log Analytics بقراءة جميع بيانات المراقبة وتعديل إعدادات المراقبة. يتضمن تحرير إعدادات المراقبة إضافة ملحق VM إلى الأجهزة الظاهرية، وقراءة مفاتيح حساب التخزين لتتمكن من تكوين مجموعة السجلات من تخزين Azure، وإنشاء حسابات الأتمتة وتكوينها، وإضافة ميزات أتمتة Azure، وتكوين تشخيصات Azure على جميع موارد Azure. |

| قارئ Log Analytics | يسمح لك دور قارئ تحليلات السجل بعرض جميع بيانات المراقبة والبحث فيها بالإضافة إلى عرض إعدادات المراقبة. يتضمن ذلك عرض تكوين تشخيصات Azure على جميع موارد Azure. |

| المساهم في المراقبة | يتيح لك دور مساهم المراقبة قراءة جميع بيانات المراقبة وتحديث إعدادات المراقبة. |

| قارئ المراقبة | يسمح لك دور قارئ المراقبة بقراءة جميع بيانات المراقبة. |

| المسؤول عن وصول المستخدم | يسمح لك دور مسؤول وصول المستخدم بإدارة وصول المستخدم إلى حسابات Azure Automation. |

أذونات الأدوار

تصف الجداول التالية الأذونات المحددة الممنوحة لكل دور. يمكن أن يتضمن ذلك الإجراءات، التي تعطي الأذونات، وليس الإجراءات، التي تقيدها.

المالك

يمكن للمالك إدارة كل شيء، بما في ذلك الوصول. يعرض الجدول التالي الأذونات الممنوحة للدور:

| الإجراءات | الوصف |

|---|---|

| Microsoft.Automation/automationAccounts/* | إنشاء وإدارة الموارد من جميع الأنواع. |

مساهم

يمكن للمساهم إدارة كل شيء باستثناء إمكانية الوصول. يوضح الجدول التالي الأذونات الممنوحة والمرفوضة للدور:

| إجراءات | الوصف |

|---|---|

| Microsoft.Automation/automationAccounts/* | إنشاء وإدارة الموارد من جميع الأنواع |

| دون إجراءات | |

| Microsoft.Authorization/*/Delete | حذف الأدوار وتعيينات الدور. |

| Microsoft.Authorization/*/Write | إنشاء أدوار وتعيينات أدوار. |

| Microsoft.Authorization/elevateAccess/Action | يرفض القدرة على إنشاء مسؤول وصول المستخدم. |

القارئ

إشعار

لقد قمنا مؤخرا بإجراء تغيير في إذن دور القارئ المضمن لحساب التنفيذ التلقائي. معرفة المزيد

يمكن للقارئ عرض جميع الموارد في حساب التنفيذ ولكن لا يمكنه إجراء أي تغييرات.

| إجراءات | الوصف |

|---|---|

| Microsoft.Automation/automationAccounts/read | عرض كافة الموارد في حساب التنفيذ التلقائي. |

المساهم في التنفيذ التلقائي

يمكن لمساهم التنفيذ التلقائي إدارة جميع الموارد في حساب التنفيذ التلقائي باستثناء إمكانية الوصول. يعرض الجدول التالي الأذونات الممنوحة للدور:

| إجراءات | الوصف |

|---|---|

| Microsoft.Automation/automationAccounts/* | إنشاء وإدارة الموارد من جميع الأنواع. |

| Microsoft.Authorization/*/read | أدوار القراءة وتعيينات الأدوار. |

| Microsoft.Resources/deployments/* | إنشاء عمليات توزيع مجموعة الموارد وإدارتها. |

| Microsoft.Resources/subscriptions/resourceGroups/read | قراءة عمليات توزيع مجموعة الموارد. |

| Microsoft.Support/* | إنشاء تذاكر الدعم وإدارتها. |

| Microsoft.Insights/ActionGroups/* | مجموعات إجراءات القراءة/الكتابة/الحذف. |

| Microsoft.Insights/ActivityLogAlerts/* | قراءة تنبيهات سجل النشاط أو كتابتها أو حذفها. |

| Microsoft.Insights/diagnosticSettings/* | إعدادات التشخيص للقراءة/الكتابة/الحذف. |

| Microsoft.Insights/MetricAlerts/* | قراءة أو كتابة أو حذف تنبيهات القياس في الوقت الفعلي تقريبًا. |

| Microsoft.Insights/ScheduledQueryRules/* | قراءة تنبيهات السجل أو كتابتها أو حذفها في Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | سرد مفاتيح مساحة عمل Log Analytics |

إشعار

يمكن استخدام دور مساهم Automation Contributor للوصول إلى أي مورد باستخدام الهوية المُدارة، إذا تم تعيين الأذونات المناسبة على المورد الهدف، أو باستخدام حساب "تشغيل باسم". حسابات التشغيل التلقائي ك بشكل افتراضي، يتم تكوينها مع حقوق المساهم في الاشتراك. اتبع مبدأ الامتياز الأقل وبادر بتعيين الأذونات المطلوبة بعنايةٍ فقط لتنفيذ دفتر التشغيل. على سبيل المثال، إذا كان حساب Automation مطلوبًا فقط لبدء أو إيقاف Azure VM، فإن الأذونات المعينة لحساب "تشغيل باسم" أو الهوية المُدارة يجب أن تكون فقط لبدء تشغيل الجهاز الظاهري أو إيقافه. وبالمثل، إذا كان دفتر التشغيل يقرأ من تخزين كائن ثنائي كبير الحجم، فقم بتعيين أذونات القراءة فقط.

عند تعيين الأذونات، يوصى باستخدام عنصر تحكم الوصول المستند إلى الدور (RBAC) في Azure المعين لهوية مُدارة. راجع أفضل توصيات النهج الخاصة بنا لاستخدام نظام أو هوية مُدارة يحددها المستخدم، بما في ذلك الإدارة والحوكمة خلال فترة صلاحيتها.

عامل التنفيذ التلقائي

يمكن لعامل التنفيذ التلقائي إنشاء المهام وإدارتها، وقراءة أسماء وخصائص دفتر التشغيل لجميع قواعد التشغيل في حساب التنفيذ التل.

إشعار

إذا كنت ترغب في التحكم في وصول عامل التشغيل إلى كتيبات التشغيل الفردية، فلا تقم بتعيين هذا الدور. بدلاً من ذلك، استخدم أدوار عامل وظيفة التنفيذ التلقائي وعامل تشغيل دفتر التنفيذ التلقائي معًا.

يعرض الجدول التالي الأذونات الممنوحة للدور:

| إجراءات | الوصف |

|---|---|

| Microsoft.Authorization/*/read | قراءة التخويل. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | قراءة موارد العامل الهجين Runbook. |

| Microsoft.Automation/automationAccounts/jobs/read | سرد مهام دفتر التشغيل. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | استئناف مهمة متوقفة مؤقتًا. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | إلغاء مهمة قيد التقدم. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | قراءة عمليات دفق البيانات المهمة والناتج. |

| Microsoft.Automation/automationAccounts/jobs/output/read | الحصول على ناتج مهمة. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | إيقاف وظيفة قيد التقدم مؤقتًا. |

| Microsoft.Automation/automationAccounts/jobs/write | إنشاء وظائف. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | الحصول على جدول مهام Azure Automation. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | إنشاء جدول مهام Azure Automation. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | اربط على مساحة العمل بحساب التنفيذ التلقائي. |

| Microsoft.Automation/automationAccounts/read | أنشئ حسابًا في Azure Automation. |

| Microsoft.Automation/automationAccounts/runbooks/read | أنشئ دفتر تشغيل Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/read | احصل على أصل جدول Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/write | إنشاء أو تحديث أصل جدول Azure Automation. |

| Microsoft.Resources/subscriptions/resourceGroups/read | أدوار القراءة وتعيينات الأدوار. |

| Microsoft.Resources/deployments/* | إنشاء عمليات توزيع مجموعة الموارد وإدارتها. |

| Microsoft.Insights/alertRules/* | إنشاء قواعد التنبيه وإدارتها. |

| Microsoft.Support/* | إنشاء تذاكر الدعم وإدارتها. |

| Microsoft.ResourceHealth/availabilityStatuses/قراءة | يحصل على حالات التوفر لكافة الموارد في النطاق المحدد. |

عامل وظيفة التنفيذ التلقائي

يتم منح دور عامل وظيفة التنفيذ التلقائي في نطاق حساب التنفيذ التلقائي. يسمح هذا لأذونات المشغل بإنشاء وإدارة الوظائف لجميع كتيبات التشغيل في الحساب. إذا تم منح دور عامل تشغيل أذونات القراءة على مجموعة الموارد التي تحتوي على حساب التنفيذ التلقائي، فسيكون لأعضاء الدور القدرة على بدء دفاتر التشغيل. ومع ذلك، لا يملك هؤلاء القدرة على إنشائها أو تحريرها أو حذفها.

يعرض الجدول التالي الأذونات الممنوحة للدور:

| إجراءات | الوصف |

|---|---|

| Microsoft.Authorization/*/read | قراءة التخويل. |

| Microsoft.Automation/automationAccounts/jobs/read | سرد مهام دفتر التشغيل. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | استئناف مهمة متوقفة مؤقتًا. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | إلغاء مهمة قيد التقدم. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | قراءة عمليات دفق البيانات المهمة والناتج. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | إيقاف وظيفة قيد التقدم مؤقتًا. |

| Microsoft.Automation/automationAccounts/jobs/write | إنشاء وظائف. |

| Microsoft.Resources/subscriptions/resourceGroups/read | أدوار القراءة وتعيينات الأدوار. |

| Microsoft.Resources/deployments/* | إنشاء عمليات توزيع مجموعة الموارد وإدارتها. |

| Microsoft.Insights/alertRules/* | إنشاء قواعد التنبيه وإدارتها. |

| Microsoft.Support/* | إنشاء تذاكر الدعم وإدارتها. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | يقرأ مجموعة عامل دفتر التشغيل المختلط. |

| Microsoft.Automation/automationAccounts/jobs/output/read | الحصول على مخرجات الوظيفة. |

عامل دليل التنفيذ التلقائي

يتم منح دور عامل دليل التنفيذ التلقائي في نطاق الدليل. يمكن لعامل دليل التنفيذ التلقائي عرض اسم وخصائص دفتر التشغيل. هذا الدور بالإضافة إلى دور عامل وظيفة التنفيذ التلقائي يمكّن المشغل أيضًا من إنشاء وإدارة وظائف دفتر التشغيل. يعرض الجدول التالي الأذونات الممنوحة للدور:

| إجراءات | الوصف |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | سرد أدلة التشغيل. |

| Microsoft.Authorization/*/read | قراءة التخويل. |

| Microsoft.Resources/subscriptions/resourceGroups/read | أدوار القراءة وتعيينات الأدوار. |

| Microsoft.Resources/deployments/* | إنشاء عمليات توزيع مجموعة الموارد وإدارتها. |

| Microsoft.Insights/alertRules/* | إنشاء قواعد التنبيه وإدارتها. |

| Microsoft.Support/* | إنشاء تذاكر الدعم وإدارتها. |

مساهم Log Analytics

يمكن لمساهم Log Analytics قراءة جميع بيانات المراقبة وتعديل إعدادات المراقبة. يتضمن تحرير إعدادات المراقبة إضافة امتداد VM إلى أجهزة ظاهرية؛ وقراءة مفاتيح حساب التخزين لتتمكن من تكوين مجموعة السجلات من Azure Storage؛ وإنشاء وتكوين حسابات التنفيذ التلقائي؛ وإضافة الميزات؛ وتكوين تشخيصات Azure على جميع موارد Azure. يعرض الجدول التالي الأذونات الممنوحة للدور:

| إجراءات | الوصف |

|---|---|

| */قرأ | قراءة المصادر بجميع أنواعها ما عدا البيانات السرية. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | إنشاء ملحقات الجهاز الظاهري وإدارتها. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | سرد مفاتيح حساب التخزين الكلاسيكية. |

| Microsoft.Compute/virtualMachines/extensions/* | إنشاء ملحقات الجهاز الظاهري التقليدية وإدارتها. |

| Microsoft.Insights/alertRules/* | قواعد التنبيه للقراءة والكتابة والحذف. |

| Microsoft.Insights/diagnosticSettings/* | إعدادات التشخيص للقراءة/الكتابة/الحذف. |

| Microsoft.OperationalInsights/* | إدارة سجلات مراقب Azure. |

| Microsoft.OperationsManagement/* | إدارة ميزات Azure Automation في مساحات العمل. |

| Microsoft.Resources/deployments/* | إنشاء عمليات توزيع مجموعة الموارد وإدارتها. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | إنشاء عمليات توزيع مجموعة الموارد وإدارتها. |

| Microsoft.Storage/storageAccounts/listKeys/action | سرد مفاتيح حساب التخزين. |

| Microsoft.Support/* | إنشاء تذاكر الدعم وإدارتها. |

| Microsoft.HybridCompute/machines/extensions/write | تثبيت أو تحديث ملحقات Azure Arc. |

قارئ Log Analytics

يمكن لقارئ تحليلات السجل عرض جميع بيانات المراقبة والبحث فيها بالإضافة إلى إعدادات المراقبة وعرضها، بما في ذلك عرض تكوين تشخيصات Azure على جميع موارد Azure. يوضح الجدول التالي الأذونات الممنوحة أو المرفوضة للدور:

| إجراءات | الوصف |

|---|---|

| */قرأ | قراءة المصادر بجميع أنواعها ما عدا البيانات السرية. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | إدارة الاستعلامات في سجلات Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | الحث في بيانات سجل Azure Monitor. |

| Microsoft.Support/* | إنشاء تذاكر الدعم وإدارتها. |

| دون إجراءات | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | غير قادر على قراءة مفاتيح الوصول المشتركة. |

المساهم في المراقبة

يمكن لمساهم المراقبة قراءة جميع بيانات المراقبة وتحديث إعدادات المراقبة. يعرض الجدول التالي الأذونات الممنوحة للدور:

| إجراءات | الوصف |

|---|---|

| */قرأ | قراءة المصادر بجميع أنواعها ما عدا البيانات السرية. |

| Microsoft.AlertsManagement/alerts/* | إدارة التنبيهات. |

| Microsoft.AlertsManagement/alertsSummary/* | إدارة لوحة معلومات التنبيه. |

| Microsoft.Insights/AlertRules/* | إدارة قواعد التنبيه. |

| Microsoft.Insights/components/* | إدارة مكونات تفاصيل التطبيق. |

| Microsoft.Insights/DiagnosticSettings/* | إدارة إعدادات التشخيص. |

| Microsoft.Insights/eventtypes/* | استخدام قائمة أحداث لسجل النشاط (أحداث الإدارة) في اشتراك. ينطبق هذا الإذن على كل من الوصول البرمجي والمدخل إلى سجل النشاط. |

| Microsoft.Insights/LogDefinitions/* | يعد هذا الإذن ضروري للمستخدمين الذين يحتاجون إلى الوصول إلى سجلات النشاط عبر المدخل. فئات سجل القائمة في سجل النشاط. |

| Microsoft.Insights/MetricDefinitions/* | قم بقراءة تعريفات المقاييس (قائمة بأنواع المقاييس المتوفرة للمورد). |

| Microsoft.Insights/Metrics/* | قم بقراءة مقاييس مورد. |

| Microsoft.Insights/Register/Action | تسجيل موفر خدمة Microsoft.Insights |

| Microsoft.Insights/webtests/* | إدارة اختبارات ويب تفاصيل التطبيق. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | إدارة حزم حلول سجلات Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | إدارة سجلات Azure Monitor عمليات البحث المحفوظة. |

| Microsoft.OperationalInsights/workspaces/search/action | البحث في مساحات عمل تحليلات السجل. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | سرد مفاتيح مساحة عمل Log Analytics. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | تسجل إدارة Azure Monitor تكوينات رؤى التخزين. |

| Microsoft.Support/* | إنشاء تذاكر الدعم وإدارتها. |

| Microsoft.WorkloadMonitor/workloads/* | إدارة أحمال العمل. |

قارئ المراقبة

يمكن لقارئ المراقبة قراءة جميع بيانات المراقبة. يعرض الجدول التالي الأذونات الممنوحة للدور:

| إجراءات | الوصف |

|---|---|

| */قرأ | قراءة المصادر بجميع أنواعها ما عدا البيانات السرية. |

| Microsoft.OperationalInsights/workspaces/search/action | البحث في مساحات عمل تحليلات السجل. |

| Microsoft.Support/* | إنشاء تذاكر الدعم وإدارتها |

المسؤول عن وصول المستخدم

يمكن لمسؤول الوصول إلى المستخدم إدارة وصول المستخدم إلى موارد Azure. يعرض الجدول التالي الأذونات الممنوحة للدور:

| إجراءات | الوصف |

|---|---|

| */قرأ | قراءة كافة الموارد |

| Microsoft.Authorization/* | إدارة التخويل |

| Microsoft.Support/* | إنشاء تذاكر الدعم وإدارتها |

أذونات الوصول إلى دور القارئ

هام

لتعزيز وضع أمان Azure Automation العام، لن يكون لقارئ التحكم في الوصول استنادا إلى الدور المضمن حق الوصول إلى مفاتيح حساب التنفيذ التلقائي من خلال استدعاء واجهة برمجة التطبيقات - GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION.

لا يمكن لدور القارئ المضمن لحساب التنفيذ التلقائي استخدام API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION لجلب مفاتيح حساب التنفيذ التلقائي. هذه عملية امتياز عالية توفر معلومات حساسة قد تشكل خطرا أمنيا لممثل ضار غير مرغوب فيه يتمتع بامتيازات منخفضة يمكنه الوصول إلى مفاتيح حساب التشغيل التلقائي ويمكنه تنفيذ إجراءات ذات مستوى امتياز مرتفع.

للوصول إلى API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION، نوصي بالتبديل إلى الأدوار المضمنة مثل المالك أو المساهم أو المساهم التلقائي للوصول إلى مفاتيح حساب التنفيذ التلقائي. هذه الأدوار، بشكل افتراضي، سيكون لها إذن listKeys . كأفضل ممارسة، نوصي بإنشاء دور مخصص بأذونات محدودة للوصول إلى مفاتيح حساب التنفيذ التلقائي. بالنسبة لدور مخصص، تحتاج إلى إضافة Microsoft.Automation/automationAccounts/listKeys/action إذن إلى تعريف الدور.

تعرف على المزيد حول كيفية إنشاء دور مخصص من مدخل Microsoft Azure.

أذونات إعداد الميزات

تصف الأقسام التالية الحد الأدنى من الأذونات المطلوبة اللازمة لتمكين ميزتي "إدارة التحديث" و"تعقب التغيير" والمخزون.

أذونات لتمكين إدارة التحديث وتتبع التغيير والمخزون من جهاز ظاهري

| الإجراء | إذن | النطاق الأدنى |

|---|---|---|

| كتابة عملية نشر جديدة | Microsoft.Resources/deployments/* | الاشتراك |

| كتابة مجموعة موارد جديدة | Microsoft.Resources/subscriptions/resourceGroups/write | الاشتراك |

| إنشاء مساحة عمل افتراضية جديدة | Microsoft.OperationalInsights/workspaces/write | مجموعة الموارد |

| إنشاء حساب جديد | Microsoft.Automation/automationAccounts/write | مجموعة الموارد |

| ربط مساحة العمل والحساب | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

حساب أتمتة مساحة العمل |

| إنشاء ملحق MMA | Microsoft.Compute/virtualMachines/write | الجهاز الظاهري |

| إنشاء بحث محفوظ | Microsoft.OperationalInsights/workspaces/write | مساحة عمل |

| إنشاء تكوين نطاق | Microsoft.OperationalInsights/workspaces/write | مساحة عمل |

| فحص حالة الإعداد - قراءة مساحة العمل | Microsoft.OperationalInsights/workspaces/read | مساحة عمل |

| فحص حالة الإعداد - قراءة خاصية مساحة العمل المرتبطة للحساب | Microsoft.Automation/automationAccounts/read | حساب التشغيل التلقائي |

| فحص حالة الإعداد - قراءة الحل | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | حل |

| فحص حالة الإعداد - قراءة الجهاز الظاهري | Microsoft.Compute/virtualMachines/read | الجهاز الظاهري |

| فحص حالة الإعداد - قراءة الحساب | Microsoft.Automation/automationAccounts/read | حساب التشغيل التلقائي |

| فحص مساحة العمل لأجهزة VM1 | Microsoft.OperationalInsights/workspaces/read | الاشتراك |

| تسجيل موفر تحليلات السجل | Microsoft.Insights/register/action | الاشتراك |

1 هذا الإذن مطلوب لتمكين الميزات من خلال تجربة مدخل الجهاز الظاهري.

أذونات لتمكين إدارة التحديث وتتبع التغيير والمخزون من حساب تنفيذ تلقائي

| الإجراء | إذن | النطاق الأدنى |

|---|---|---|

| إنشاء عملية نشر جديدة | Microsoft.Resources/deployments/* | الاشتراك |

| إنشاء مجموعة موارد جديدة | Microsoft.Resources/subscriptions/resourceGroups/write | الاشتراك |

| جزء AutomationOnboarding - إنشاء مساحة عمل جديدة | Microsoft.OperationalInsights/workspaces/write | مجموعة الموارد |

| جزء AutomationOnboarding - قراءة مساحة العمل المرتبطة | Microsoft.Automation/automationAccounts/read | حساب التشغيل التلقائي |

| جزء AutomationOnboarding - قراءة الحل | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | حل |

| جزء AutomationOnboarding - قراءة مساحة العمل | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | مساحة عمل |

| إنشاء ارتباط لمساحة العمل والحساب | Microsoft.OperationalInsights/workspaces/write | مساحة عمل |

| كتابة حساب صندوق الأحذية | Microsoft.Automation/automationAccounts/write | العميل |

| إنشاء/تحرير البحث المحفوظ | Microsoft.OperationalInsights/workspaces/write | مساحة عمل |

| إنشاء/تحرير تكوين النطاق | Microsoft.OperationalInsights/workspaces/write | مساحة عمل |

| تسجيل موفر تحليلات السجل | Microsoft.Insights/register/action | الاشتراك |

| الخطوة 2 - تمكين أجهزة ظاهرية متعددة | ||

| جزء VMOnboarding - إنشاء ملحق MMA | Microsoft.Compute/virtualMachines/write | الجهاز الظاهري |

| إنشاء/تحرير البحث المحفوظ | Microsoft.OperationalInsights/workspaces/write | مساحة عمل |

| إنشاء/تحرير نطاق التكوين | Microsoft.OperationalInsights/workspaces/write | مساحة عمل |

إدارة أذونات الدور لمجموعات العاملين المختلطين والعمال المختلطين

يمكنك إنشاء أدوار Azure المخصصة في التنفيذ التلقائي ومنح الأذونات التالية لمجموعات العامل المختلط والعمال المختلطين:

تكوين Azure RBAC لحساب التنفيذ التلقائي

يوضح لك القسم التالي كيفية تكوين Azure RBAC في حساب الأتمتة الخاص بك من خلال مدخل Microsoft Azure وPowerShell.

تكوين Azure RBAC باستخدام مدخل Microsoft Azure

سجل الدخول إلى مدخل Microsoft Azure وافتح حساب Automation الخاص بك من صفحة حسابات التنفيذ التلقائي.

حدد Access control (IAM) وحدد دورا من قائمة الأدوار المتوفرة. يمكنك اختيار أي من الأدوار المضمنة المتوفرة التي يدعمها حساب التنفيذ التلقائي أو أي دور مخصص ربما قمت بتعريفه. قم بتعيين الدور إلى مستخدم تريد منح الأذونات له.

للحصول على خطوات تفصيلية، راجع تعيين أدوار Azure باستخدام مدخل Azure.

إشعار

يمكنك فقط تعيين التحكم في الوصول المستند إلى الدور في نطاق حساب التنفيذ التلقائي وليس في أي مورد أسفل حساب التنفيذ التلقائي.

إزالة تعيينات الأدوار من مستخدم

يمكنك إزالة إذن الوصول لمستخدم لا يدير حساب التنفيذ التلقائي، أو لم يعد يعمل في المؤسسة. توضح الخطوات التالية كيفية إزالة تعيينات الدور من مستخدم. للحصول على خطوات مفصلة، راجع إزالة تعيينات دور Azure:

افتح التحكم في الوصول (IAM) في نطاق، مثل مجموعة الإدارة أو الاشتراك أو مجموعة الموارد أو المورد، حيث تريد إزالة الوصول.

حدد علامة التبويب Role assignments لعرض كافة تعيينات الأدوار في هذا النطاق.

في قائمة تعيينات الأدوار، أضف علامة اختيار إلى جانب المستخدم مع تعيين الدور الذي تريد إزالته.

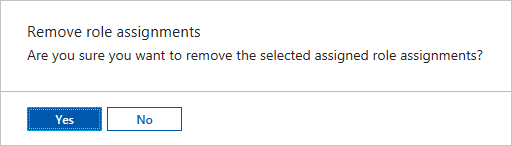

حدد إزالة.

تكوين Azure RBAC باستخدام PowerShell

يمكنك أيضًا تكوين الوصول المستند إلى الدور إلى حساب التنفيذ التلقائي باستخدام أوامر Azure PowerShell cmdlets التالية:

يسرد Get-AzRoleDefinition جميع أدوار Azure المتوفرة في معرف Microsoft Entra. يمكنك استخدام الأمر cmdlet هذا مع المعلمة Name لسرد جميع الإجراءات التي يمكن لدور معين تنفيذها.

Get-AzRoleDefinition -Name 'Automation Operator'

التالي هو ناتج المثال:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

يسرد Get-AzRoleAssignment تعيينات أدوار Azure في النطاق المحدد. دون أي معلمات، يقوم أمر cmdlet هذا بإرجاع جميع تعيينات الأدوار التي تم إجراؤها ضمن الاشتراك. استخدم المعلمة ExpandPrincipalGroups لسرد تعيينات الوصول للمستخدم المحدد، بالإضافة إلى المجموعات التي ينتمي إليها المستخدم.

مثال: استخدم الأمر cmdlet التالي لسرد كافة المستخدمين وأدوارهم ضمن حساب التنفيذ التلقائي.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

التالي هو ناتج المثال:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb

ObjectType : User

استخدم New-AzRoleAssignment لتعيين الوصول إلى المستخدمين والمجموعات والتطبيقات لنطاق معين.

مثال: استخدم الأمر التالي لتعيين دور "عامل التنفيذ التلقائي" لمستخدم في نطاق حساب التنفيذ التلقائي.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

التالي هو ناتج المثال:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : bbbbbbbb-1111-2222-3333-cccccccccccc

ObjectType : User

استخدم Remove-AzRoleAssignment لإزالة وصول مستخدم أو مجموعة أو تطبيق محدد من نطاق معين.

مثال: استخدم الأمر التالي لإزالة المستخدم من دور "عامل التنفيذ التلقائي" في نطاق حساب "التنفيذ التلقائي".

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

في المثال السابق، استبدل sign-in ID of a user you wish to remove، وSubscriptionID، وResource Group Name،وAutomation account name بتفاصيل حسابك. اختر نعم عند مطالبتك بالتأكيد قبل المتابعة لإزالة تعيينات دور المستخدم.

تجربة المستخدم لدور عامل التشغيل التلقائي - حساب التنفيذ التلقائي

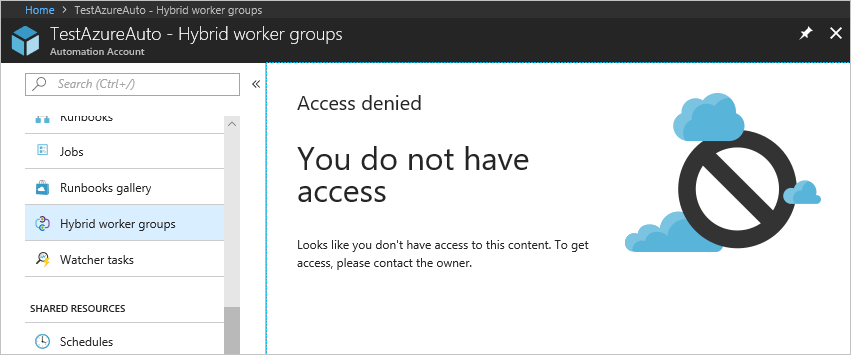

عندما يقوم مستخدم تم تعيينه لدور مشغل التنفيذ التلقائي في نطاق حساب التنفيذ التلقائي بعرض حساب التنفيذ التلقائي الذي تم تعيينه له، يمكن للمستخدم فقط عرض قائمة كتيبات التشغيل ووظائف دفتر التشغيل والجداول التي تم إنشاؤها في حساب التنفيذ التلقائي. لا يمكن لهذا المستخدم عرض تعريفات هذه العناصر. يمكن للمستخدم بدء أو إيقاف أو تعليق أو استئناف أو جدولة وظيفة دفتر التشغيل. ومع ذلك، لا يمتلك المستخدم حق الوصول إلى موارد الأتمتة الأخرى، مثل التكوينات أو مجموعات عمال التشغيل المختلط أو عُقد DSC.

تكوين Azure RBAC لكتب التشغيل

يسمح لك Azure Automation بتعيين أدوار Azure إلى دفاتر تشغيل معينة. للقيام بذلك، قم بتشغيل البرنامج النصي التالي لإضافة مستخدم إلى دفتر تشغيل معين. يمكن لمسؤول حساب التنفيذ التلقائي أو مسؤول مستأجر تشغيل هذا البرنامج النصي.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

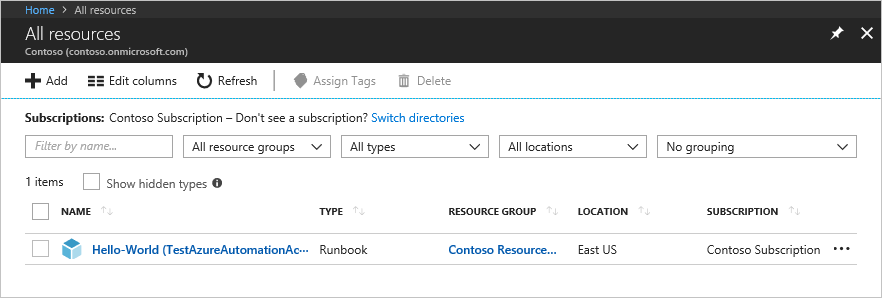

بمجرد تشغيل البرنامج النصي، يجب على المستخدم تسجيل الدخول إلى مدخل Microsoft Azure وحدد All Resources. في القائمة، يمكن للمستخدم رؤية دفتر التشغيل الذي تمت إضافته كمشغل دفتر تشغيل التنفيذ التلقائي.

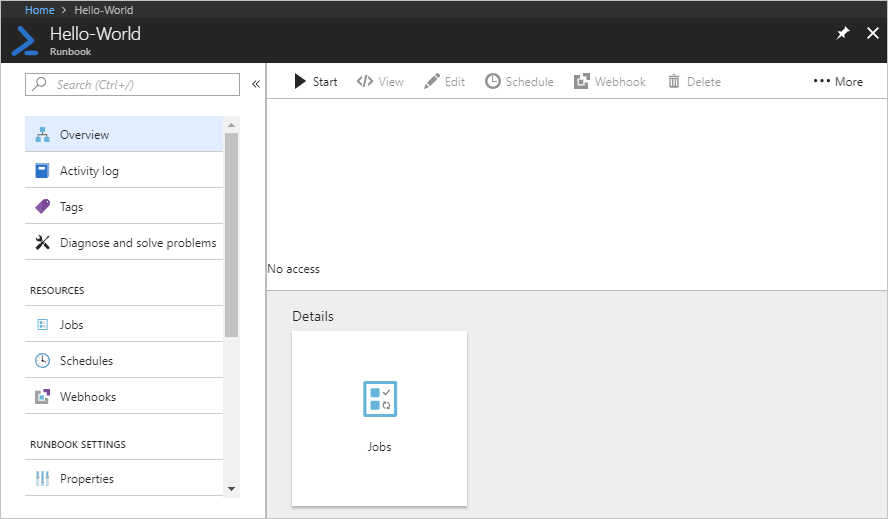

تجربة المستخدم لدور مشغل التنفيذ التلقائي - Runbook

عندما يقوم مستخدم تم تعيينه لدور مشغل التنفيذ التلقائي في نطاق Runbook بعرض دفتر تشغيل معين، يمكن للمستخدم فقط بدء تشغيل دفتر التشغيل وعرض وظائف دفتر التشغيل.

الخطوات التالية

- للتعرف على إرشادات الأمان، راجع أفضل ممارسات الأمان في Azure Automation.

- لمعرفة المزيد حول Azure RBAC باستخدام PowerShell، راجع إضافة تعيينات أدوار Azure أو إزالتها باستخدام Azure PowerShell.

- للحصول على تفاصيل حول أنواع دفاتر التشغيل، راجع أنواع دفتر تشغيل أتمتة Azure Automation.

- لبدء تشغيل دفتر تشغيل، راجع بدء تشغيل دفتر في التنفيذ التلقائي في Azure.