Azure RBAC على مجموعات Kubernetes الممكنة في Azure Arc

تساعد أنواع كائنات Kubernetes ClusterRoleBinding و RoleBinding على تحديد التخويل في Kubernetes أصلا. باستخدام التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC)، يمكنك استخدام معرف Microsoft Entra وتعيينات الأدوار في Azure للتحكم في عمليات التحقق من التخويل على نظام المجموعة. يسمح هذا بفوائد تعيينات دور Azure، مثل سجلات النشاط التي تعرض جميع تغييرات Azure RBAC إلى مورد Azure، لاستخدامها مع مجموعة Kubernetes التي تدعم Azure Arc.

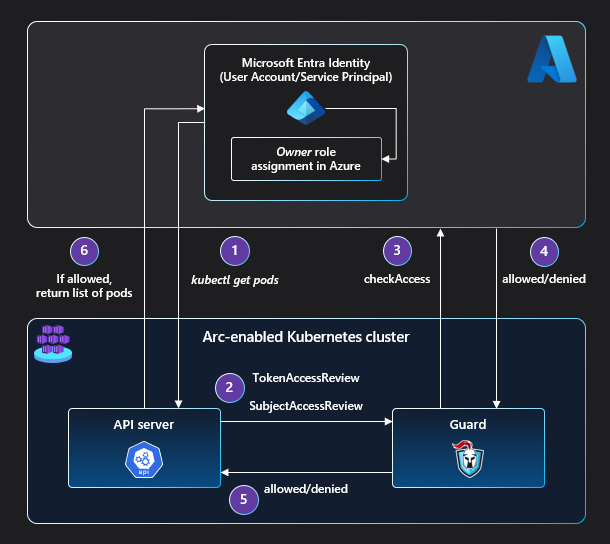

بناء الأنظمة

لتوجيه جميع عمليات التحقق من الوصول إلى التخويل إلى خدمة التخويل في Azure، يتم نشر خادم webhook (حماية) على نظام المجموعة.

apiserver تم تكوين نظام المجموعة لاستخدام مصادقة رمز الإخطار على الويب وتخويل خطاف الويب بحيث TokenAccessReview يتم توجيه الطلبات إلى SubjectAccessReview خادم webhook الحارس. TokenAccessReview يتم تشغيل الطلبات و SubjectAccessReview بواسطة طلبات موارد Kubernetes المرسلة apiserverإلى .

ثم يقوم Guard بإجراء checkAccess مكالمة على خدمة التخويل في Azure لمعرفة ما إذا كان كيان Microsoft Entra الطالب لديه حق الوصول إلى المورد الذي يثير القلق.

إذا كان لهذا الكيان دور يسمح بهذا الوصول، يتم إرسال استجابة allowed من خدمة التخويل للحماية. الحرس، بدوره، يرسل استجابة allowed apiserverإلى ، مما يمكن كيان الاستدعاء من الوصول إلى مورد Kubernetes المطلوب.

إذا لم يكن للكيان دور يسمح بهذا الوصول، denied يتم إرسال استجابة من خدمة التخويل للحماية. يرسل Guard استجابة denied apiserverإلى ، وإعطاء كيان الاستدعاء خطأ محظور 403 على المورد المطلوب.

الخطوات التالية

- استخدم التشغيل السريع لتوصيل مجموعة Kubernetes ب Azure Arc.

- إعداد Azure RBAC على مجموعة Kubernetes الممكنة في Azure Arc.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ