اكتشاف البيانات & تصنيفها

ينطبق على: قاعدة بيانات Azure SQL

قاعدة بيانات Azure SQL  مثيل Azure SQL المُدار

مثيل Azure SQL المُدار  Azure Synapse Analytics

Azure Synapse Analytics

تم تضمين اكتشاف البيانات &تصنيفها في قاعدة بيانات Azure SQL ومثيل Azure SQL المُدار وAzure Synapse Analytics. يوفر إمكانات أساسية لاكتشاف البيانات الحساسة في قواعد البيانات الخاصة بك وتصنيفها ووضع العلامات عليها والإبلاغ عنها.

قد تتضمن بياناتك الأكثر حساسية معلومات تجارية أو مالية أو رعاية صحية أو معلومات شخصية. يمكن أن تكون بمثابة بنية تحتية من أجل:

- المساعدة في تلبية معايير خصوصية البيانات ومتطلبات الامتثال التنظيمي.

- سيناريوهات أمنية مختلفة، مثل مراقبة (تدقيق) الوصول إلى البيانات الحساسة.

- التحكم في الوصول إلى قواعد البيانات التي تحتوي على بيانات شديدة الحساسية وتعزيز أمنها.

ملاحظة

للحصول على معلومات حول SQL Server المحلي، راجع اكتشاف بيانات SQL& تصنيفها.

ما المقصود باكتشاف البيانات &تصنيفها؟

يدعم اكتشاف البيانات &تصنيفها حالياً القدرات التالية:

الاكتشاف والتوصيات: يفحص محرك التصنيف قاعدة البيانات الخاصة بك ويحدد الأعمدة التي تحتوي على بيانات يحتمل أن تكون حساسة. ثم يوفر لك طريقة سهلة لمراجعة التصنيف الموصى به وتطبيقه عبر بوابة Azure.

وضع العلامات: يمكنك تطبيق تسميات تصنيف الحساسية باستمرار على الأعمدة باستخدام سمات البيانات الوصفية الجديدة التي تمت إضافتها إلى محرك قاعدة بيانات SQL Server. يمكن بعد ذلك استخدام هذه البيانات الوصفية لسيناريوهات التدقيق القائمة على الحساسية.

حساسية مجموعة نتائج الاستعلام: يتم حساب حساسية مجموعة نتائج الاستعلام في الوقت الفعلي لأغراض التدقيق.

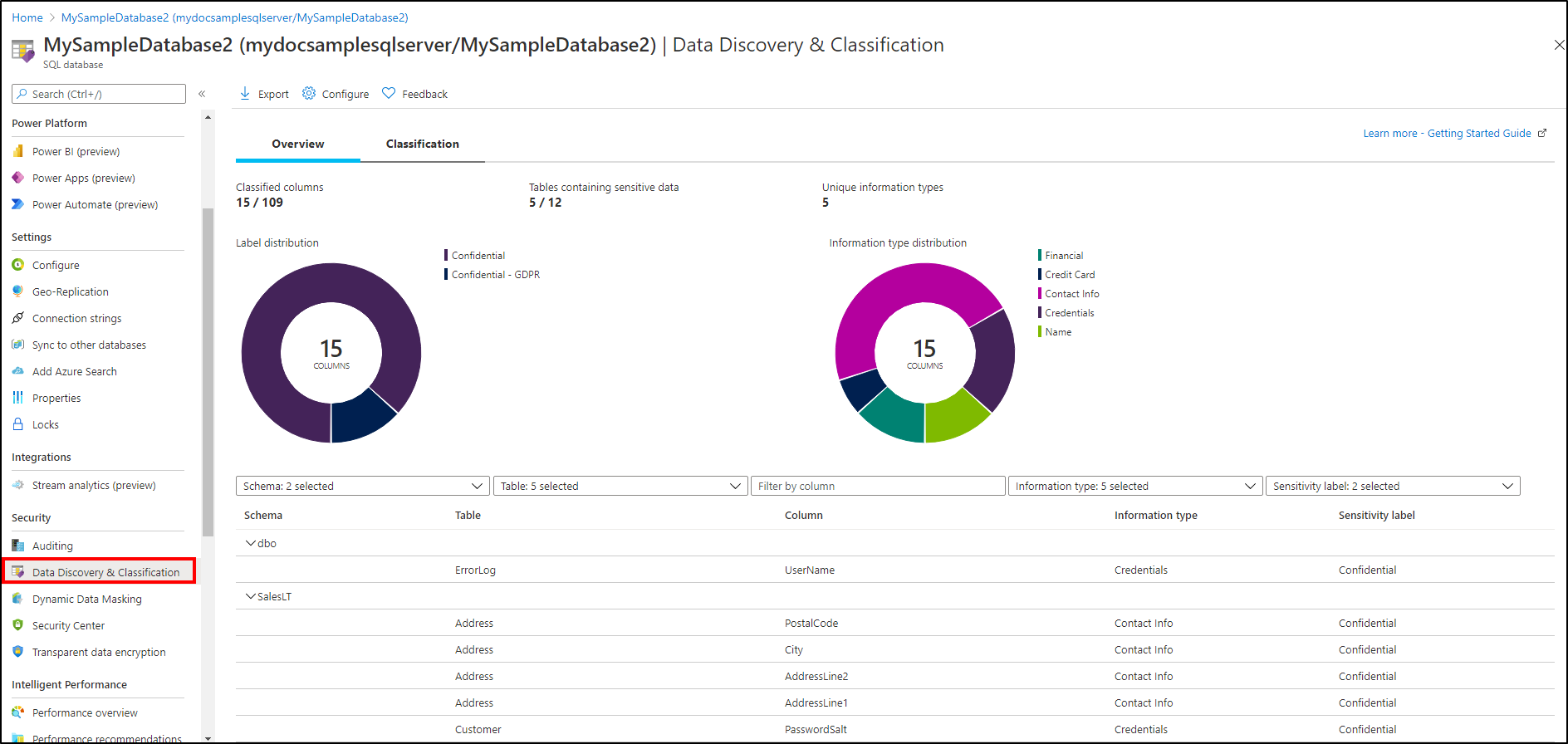

الرؤية: يمكنك عرض حالة تصنيف قاعدة البيانات في لوحة معلومات مفصلة في مدخل Azure. يمكنك أيضاً تنزيل تقرير بتنسيق Excel لاستخدامه في أغراض الامتثال والتدقيق والاحتياجات الأخرى.

اكتشاف الأعمدة الحساسة وتصنيفها وتسميتها

يصف هذا القسم خطوات:

- اكتشاف وتصنيف وتسمية الأعمدة التي تحتوي على بيانات حساسة في قاعدة البيانات الخاصة بك.

- عرض حالة التصنيف الحالية لقاعدة البيانات الخاصة بك وتصدير التقارير.

يتضمن التصنيف سمتين للبيانات الوصفية:

- التسميات: سمات التصنيف الرئيسية، وتستخدم لتحديد مستوى حساسية البيانات المخزنة في العمود.

- أنواع المعلومات: السمات التي توفر مزيداً من المعلومات الدقيقة حول نوع البيانات المخزنة في العمود.

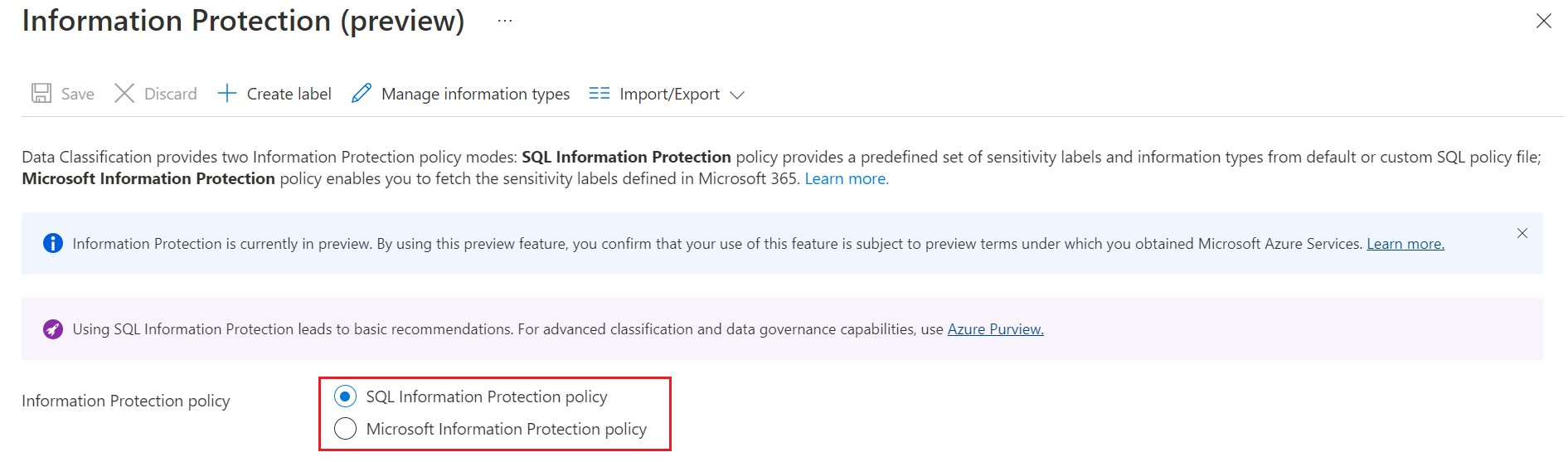

نهج حماية البيانات

يقدم Azure SQL نهج حماية البيانات في SQL ونهج حماية البيانات في Microsoft في تصنيف البيانات، ويمكنك اختيار أي من هذين النهجين بناءً على متطلباتك.

نهج حماية البيانات SQL

يأتي تصنيف & اكتشاف البيانات مع مجموعة مُضمَّنة من أوصاف الحساسية وأنواع المعلومات مع منطق الاكتشاف الأصلي للخادم المنطقي SQL. يمكنك الاستمرار في استخدام تسميات الحماية المتوفرة في ملف النهج الافتراضي، أو يمكنك تخصيص هذا التصنيف. يمكنك تحديد مجموعة وتصنيف بنيات التصنيف خصيصاً لبيئتك.

تحديد وتخصيص تصنيف التصنيف الخاص بك

تقوم بتعريف وتخصيص تصنيف التصنيف الخاص بك في مكان مركزي واحد لمؤسسة Azure بأكملها. هذا الموقع موجود في Microsoft Defender for Cloud، كجزء من نهج الأمان. يمكن فقط لشخص لديه حقوق إدارية في مجموعة إدارة الجذر للمؤسسة القيام بهذه المهمة.

كجزء من إدارة السياسة، يمكنك تحديد تسميات مخصصة وترتيبها وربطها بمجموعة محددة من أنواع المعلومات. يمكنك أيضاً إضافة أنواع المعلومات المخصصة الخاصة بك وتكوينها باستخدام أنماط السلسلة. تتم إضافة الأنماط إلى منطق الاكتشاف لتحديد هذا النوع من البيانات في قواعد البيانات الخاصة بك.

لمزيد من المعلومات، راجع تخصيص نهج حماية معلومات SQL في Microsoft Defender for Cloud (إصدار أولي).

بعد تحديد السياسة على مستوى المؤسسة، يمكنك متابعة تصنيف قواعد البيانات الفردية باستخدام نهجك المخصص.

تصنيف قاعدة البيانات في وضع نهج حماية البيانات في SQL

ملاحظة

يستخدم المثال أدناه قاعدة بيانات Azure SQL، ولكن يجب عليك تحديد المنتج المناسب الذي تريد تكوين اكتشاف البيانات &تصنيفها.

انتقل إلى مدخل Azure.

انتقل إلى اكتشاف البيانات &تصنيفها ضمن عنوان الأمانفي جزء قاعدة بيانات Azure SQL. تتضمن علامة التبويب "نظرة عامة" ملخصاً لحالة التصنيف الحالية لقاعدة البيانات. يتضمن الملخص قائمة مفصلة بجميع الأعمدة المصنفة، والتي يمكنك أيضاً تصفيتها لإظهار أجزاء المخطط وأنواع المعلومات والتسميات المحددة فقط. إذا لم تكن قد صنفت أي أعمدة حتى الآن، فانتقل إلى الخطوة 4.

لتنزيل تقرير بتنسيق Excel، حدد تصديرفي القائمة العلوية للجزء.

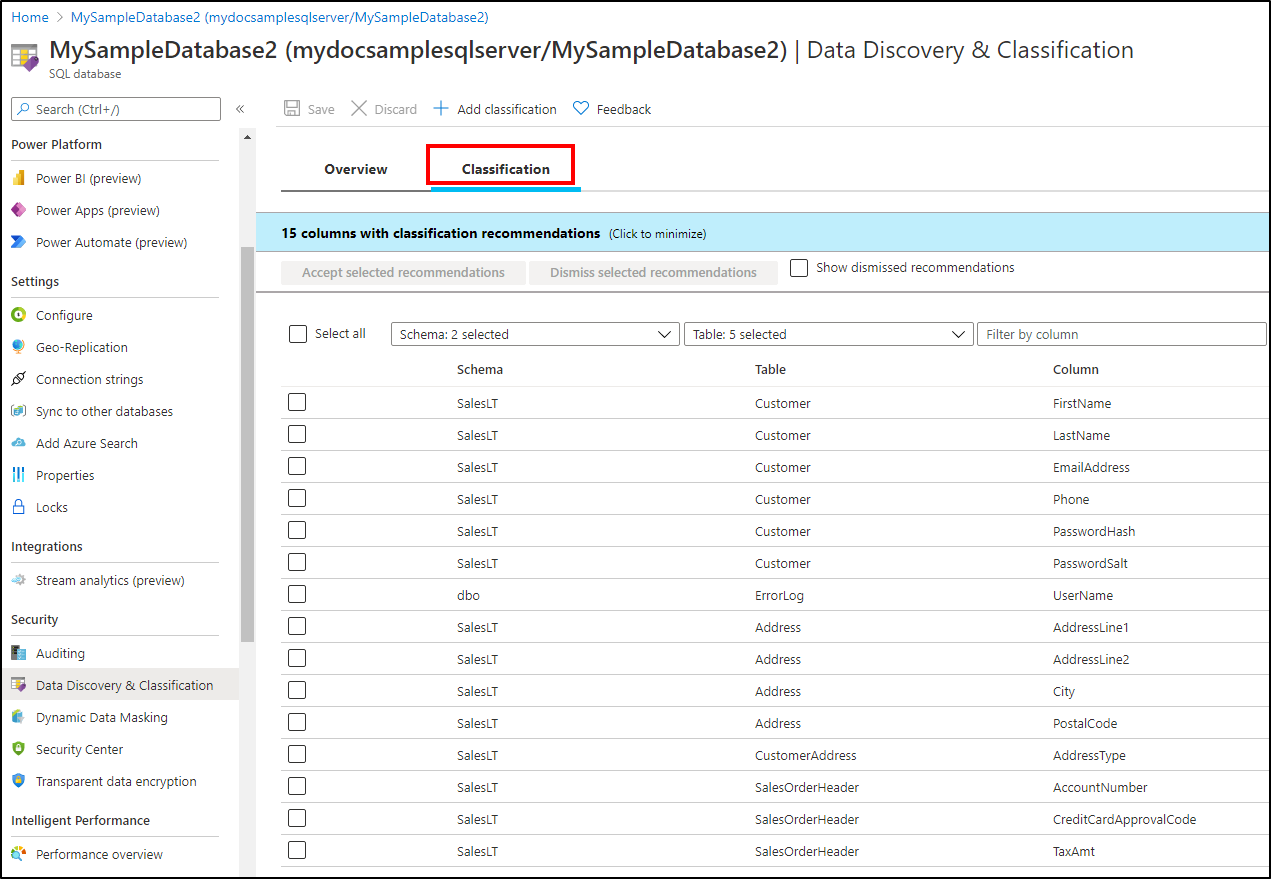

للبدء في تصنيف البيانات، حدد علامة التبويب الاكتشاف الموجودة على صفحة اكتشاف البيانات &تصنيفها.

يقوم محرك التصنيف بفحص قاعدة البيانات الخاصة بك بحثاً عن أعمدة تحتوي على بيانات يحتمل أن تكون حساسة ويوفر قائمة بتصنيفات الأعمدة الموصى بها.

عرض وتطبيق توصيات التصنيف:

لعرض قائمة تصنيفات الأعمدة الموصى بها، حدد لوحة التوصيات في أسفل الجزء.

لقبول توصية لعمود معين، حدد خانة الاختيار في العمود الأيسر للصف ذي الصلة. لوضع علامة على جميع التوصيات على أنها مقبولة، حدد خانة الاختيار الموجودة في أقصى اليسار في رأس جدول التوصيات.

لتطبيق التوصيات المحددة، حدد قبول التوصيات المحددة.

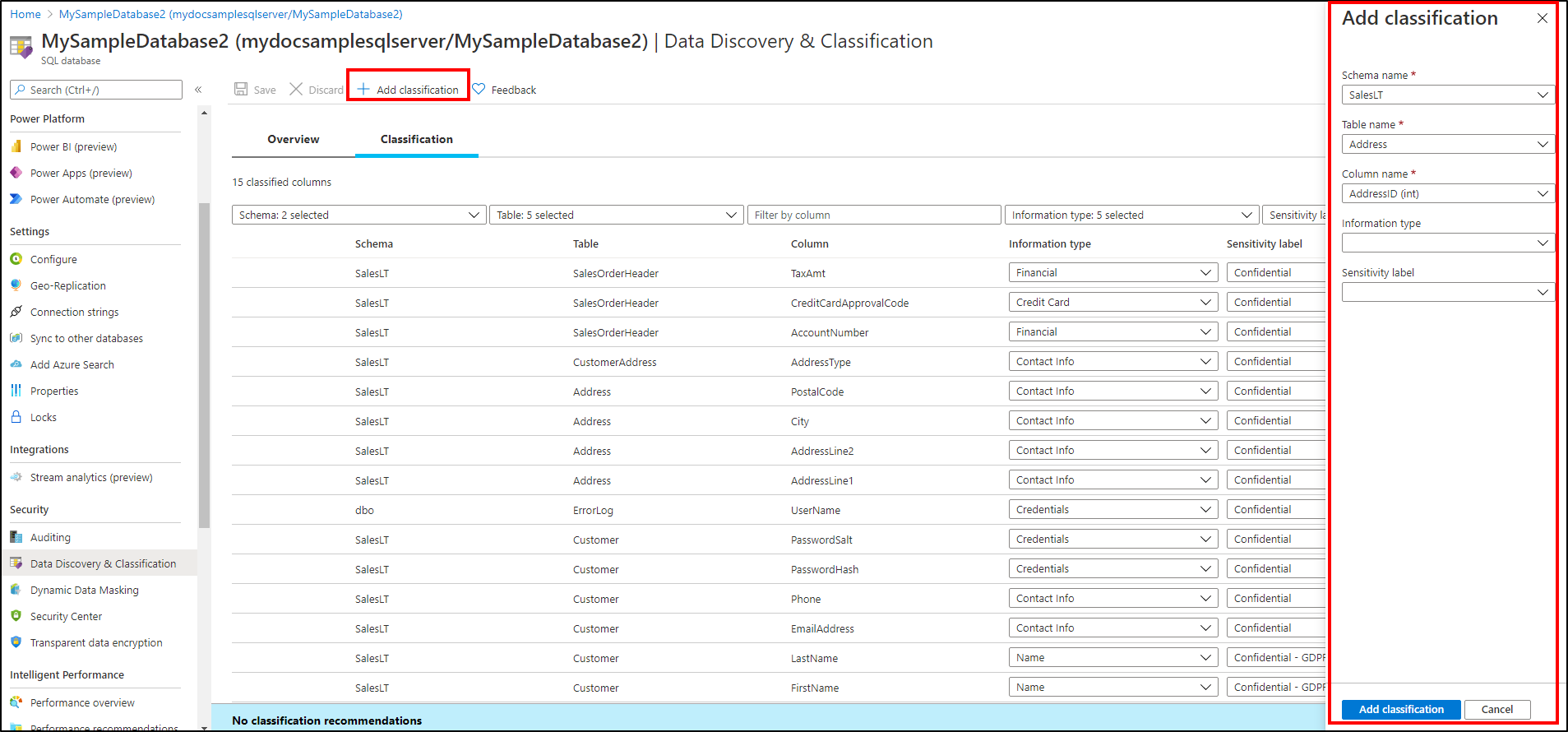

يمكنك أيضاً تصنيف الأعمدة يدوياً كبديل أو بالإضافة إلى التصنيف المستند إلى التوصيات:

حدد إضافة تصنيف في القائمة العلوية للجزء.

في نافذة السياق التي تفتح، حدد المخطط والجدول والعمود الذي تريد تصنيفه ونوع المعلومات وتسمية الحساسية.

حدد إضافة تصنيف في الجزء السفلي من نافذة السياق.

لإكمال التصنيف الخاص بك وتسمية (علامة) باستمرار على أعمدة قاعدة البيانات مع البيانات الوصفية للتصنيف الجديد، حدد حفظ في صفحة التصنيف.

نهج حماية البيانات في Microsoft

توفر تسميات حماية البيانات في Microsoft (MIP) طريقة بسيطة ومُوحدة للمستخدمين لتصنيف البيانات الحساسة بشكل موحد عبر تطبيقات Microsoft المختلفة. يتم إنشاء أوصاف حساسية MIP وإدارتها في مركز التوافق في Microsoft 365. لمعرفة كيفية إنشاء تسميات MIP الحساسة ونشرها في مركز التوافق في Microsoft 365، راجع المقالة إنشاء أوصاف الحساسية ونشرها.

المتطلبات الأساسية للتبديل إلى نهج MIP

- لدى المستخدم الحالي أذونات مسؤول أمان على مستوى المستأجر لتطبيق النهج على مستوى مجموعة إدارة جذر المستأجر. لمزيد من المعلومات، راجع منح أذونات على مستوى المستأجر لنفسك.

- مستأجرك الخاص لديه اشتراك Microsoft 365 نشط ولديك تسميات منشورة للمستخدم الحالي. لمزيد من المعلومات، راجع إنشاء أوصاف الحساسية ونهجها وتكوينها.

تصنيف قاعدة البيانات في وضع نهج حماية البيانات في Microsoft

انتقل إلى مدخل Azure.

انتقل إلى قاعدة بياناتك الخاصة في قاعدة بيانات Azure SQL

انتقل إلى اكتشاف البيانات &تصنيف ضمن عنوان الأمانفي جزء قاعدة بيانات لديك.

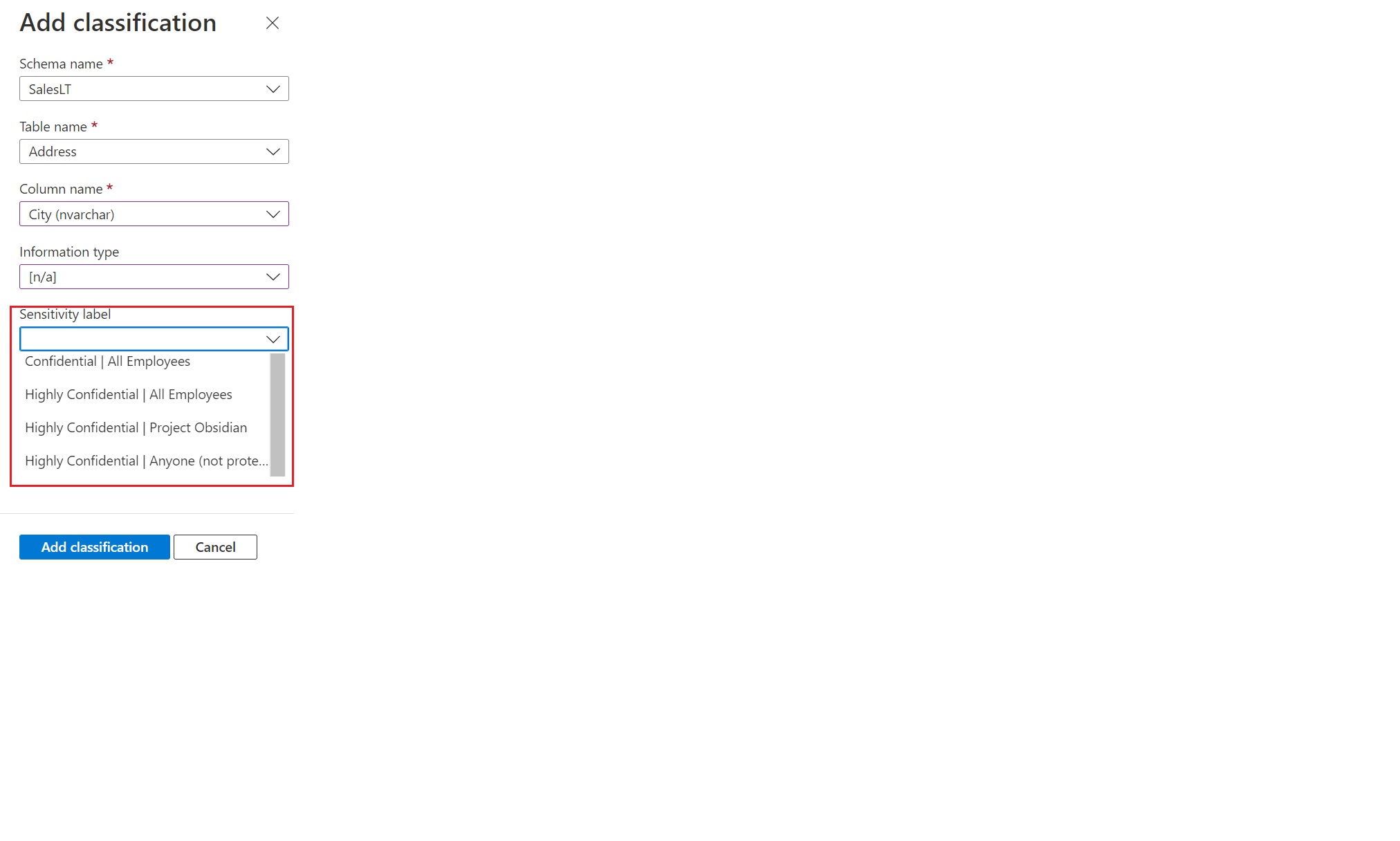

لتحديد نهج حماية البيانات في Microsoft، حدد علامة التبويب نظرة عامة، وحدد تكوين.

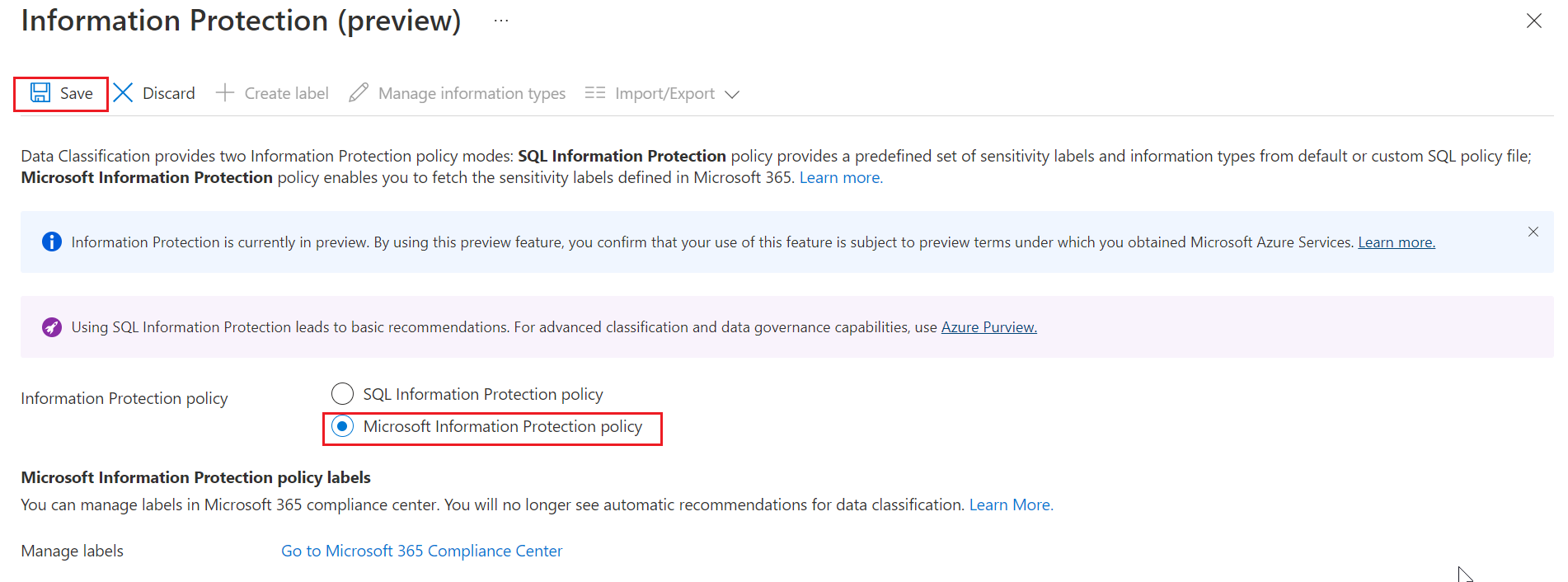

حدد نهج حماية البيانات في Microsoft في خيارات نهج حماية البيانات، وحدد حفظ.

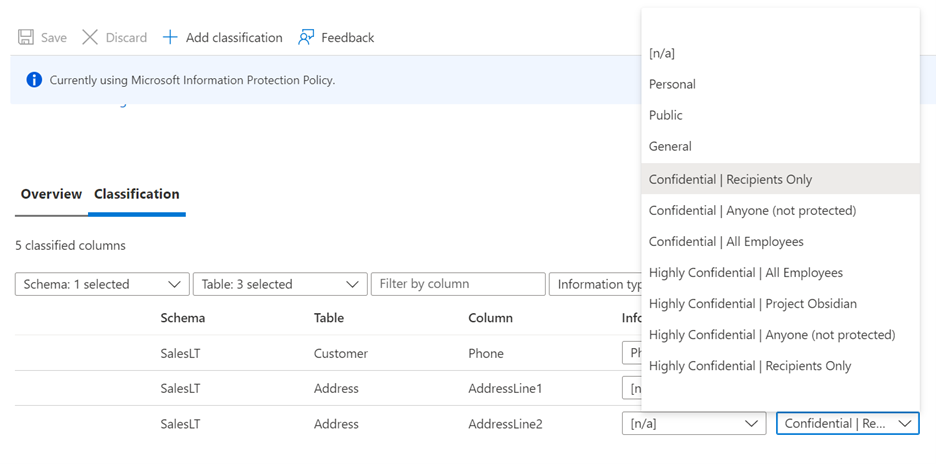

إذا ذهبت إلى علامة التبويب تصنيف، أو حدد إضافة تصنيف، فسترى الآن تسميات حساسية M365 تظهر في القائمة المنسدلة وصف الحساسية.

نوع المعلومات هو

[n/a]أثناء وجودك في وضع نهج MIP وتظل توصيات & اكتشاف البيانات التلقائية معطلة.قد تظهر أيقونة تحذير مقابل عمود مصنف بالفعل إذا تم تصنيف العمود باستخدام نهج حماية للبيانات مختلف عن النهج النشط حالياً. على سبيل المثال، إذا تم تصنيف العمود مع تسمية باستخدام نهج حماية البيانات في SQL سابقاً وكنت الآن في وضع نهج حماية البيانات في Microsoft. سترى أيقونة تحذير مقابل هذا العمود المحدد. لا تشير أيقونة التحذير هذه إلى أي مشكلة، ولكنها تُستخدم فقط لأغراض المعلومات.

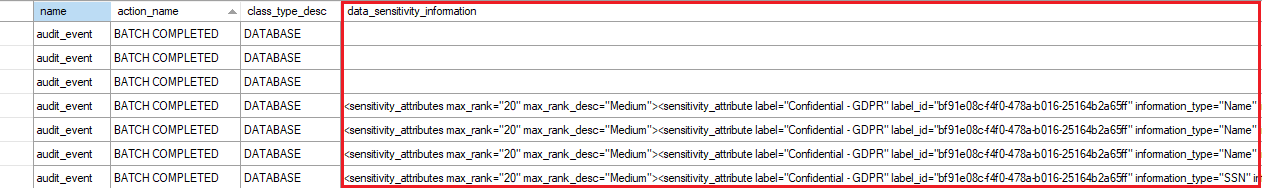

مراجعة الوصول إلى البيانات الحساسة

جانب مهم من التصنيف هو القدرة على مراقبة الوصول إلى البيانات الحساسة. تم تحسين تدقيق Azure SQL ليشمل حقلاً جديداً في سجل التدقيق يسمى data_sensitivity_information. يسجل هذا الحقل تصنيفات الحساسية (التسميات) للبيانات التي تم إرجاعها بواسطة استعلام. وفيما يلي مثال على ذلك:

هذه هي الأنشطة التي يمكن تدقيقها بالفعل بمعلومات الحساسية:

- تعديل الجدول ... إسقاط العمود

- إدراج المجمع

- DELETE

- INSERT

- دمج

- UPDATE

- تحديث نص

- كتابة نص

- إسقاط جدول

- نسخ احتياطي

- قاعدة بيانات DBCC Clone

- اختر في

- أدخل في EXEC

- اقتطاع جدول

- DBCC SHOW_STATISTICS

- sys.dm_db_stats_histogram

استخدم sys.fn_get_audit_fileلإرجاع معلومات من ملف تدقيق مخزن في حساب Azure Storage.

الأذونات

يمكن لهذه الأدوار المضمنة قراءة تصنيف البيانات لقاعدة البيانات:

- مالك

- القارئ

- مساهم

- مدير أمان SQL

- مسؤول وصول المستخدم

هذه هي الإجراءات المطلوبة لقراءة تصنيف البيانات لقاعدة البيانات هي:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

يمكن لهذه الأدوار المضمنة تعديل تصنيف البيانات لقاعدة البيانات:

- مالك

- مساهم

- مدير أمان SQL

هذا هو الإجراء المطلوب لتعديل تصنيف بيانات قاعدة البيانات وهي:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

تعرف على المزيد حول الأذونات المستندة إلى الأدوار في Azure RBAC.

ملاحظة

يتم تطبيق أدوار Azure SQL المضمنة في هذا القسم على تجمع SQL مخصص (SQL DW سابقاً) ولكنها غير متوفرة لتجمعات SQL المخصصة وموارد SQL الأخرى داخل مساحات عمل Azure Synapse. بالنسبة لموارد SQL في مساحات عمل Azure Synapse، استخدم الإجراءات المتاحة لتصنيف البيانات لإنشاء أدوار Azure مخصصة حسب الحاجة لوضع العلامات. لمزيد من المعلومات حول عمليات موفر Microsoft.Synapse/workspaces/sqlPools، راجع Microsoft.Synapse.

إدارة التصنيفات

يمكنك استخدام T-SQL أو REST API أو PowerShell لإدارة التصنيفات.

استخدم T-SQL

يمكنك استخدام T-SQL لإضافة أو إزالة تصنيفات الأعمدة، واسترداد جميع التصنيفات لقاعدة البيانات بأكملها.

ملاحظة

عند استخدام T-SQL لإدارة التسميات، لا يوجد تحقق من صحة التسميات التي تضيفها إلى عمود في سياسة حماية المعلومات الخاصة بالمؤسسة (مجموعة التسميات التي تظهر في توصيات البوابة الإلكترونية). لذا، الأمر متروك لك للتحقق من صحة ذلك.

للحصول على معلومات حول استخدام T-SQL للتصنيفات، راجع المراجع التالية:

- لإضافة أو تحديث تصنيف عمود واحد أو أكثر: إضافة تصنيف الحساسية

- لإزالة التصنيف من عمود واحد أو أكثر: DROP SENSITIVITY CLASSIFICATION

- لعرض جميع التصنيفات في قاعدة البيانات: sys.sensitivity_classifications

استخدم أوامر PowerShell cmdlets

إدارة التصنيفات والتوصيات لقاعدة بيانات Azure SQL ومثيل Azure SQL المُدار باستخدام PowerShell.

PowerShell cmdlets for Azure SQL Database

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaSesensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

PowerShell cmdlets for Azure SQL Managed Instance

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

استخدام واجهة برمجة تطبيقات REST

يمكنك استخدام واجهة برمجة تطبيقات REST لإدارة التصنيفات والتوصيات برمجياً. تدعم واجهة برمجة تطبيقات REST المنشورة العمليات التالية:

- إنشاء أو تحديث: لإنشاء أو تحديث تسمية الحساسية للعمود المحدد.

- حذف: حذف تسمية الحساسية للعمود المحدد.

- تعطيل التوصية: تعطيل توصيات الحساسية في العمود المحدد.

- تمكين التوصية: تمكين توصيات الحساسية في العمود المحدد. (يتم تمكين التوصيات بشكل افتراضي في جميع الأعمدة.)

- الحصول على: الحصول على تسمية الحساسية للعمود المحدد.

- سرد الحالي حسب قاعدة البيانات: الحصول على تسميات الحساسية الحالية لقاعدة البيانات المحددة.

- قائمة موصى بها بواسطة قاعدة البيانات: الحصول على تسميات الحساسية الموصى بها لقاعدة البيانات المحددة.

استرجع بيانات تعريف التصنيفات باستخدام برامج تشغيل SQL

يمكنك استخدام برامج تشغيل SQL التالية لاسترداد البيانات الوصفية للتصنيف:

الأسئلة المتداولة - قدرات التصنيف المتقدمة

السؤال: هل ستحل Azure Purview محل اكتشاف بيانات SQL &تصنيفها أم أنه سيتم إيقاف العمل باكتشاف &تصنيف بيانات SQL قريباً؟ الإجابة: نواصل دعم اكتشاف بيانات SQL &تصنيفها، ونشجعك على اعتماد Azure Purview الذي يتمتع بإمكانيات أكثر ثراءً لدفع إمكانات التصنيف المتقدمة وإدارة البيانات. إذا قررنا إنهاء العمل بأي خدمة أو ميزة أو واجهة برمجة تطبيقات أو SKU، فستتلقى إشعاراً مسبقاً بما في ذلك مسار الترحيل أو الانتقال. تعرف على المزيد حول سياسات دورة حياة Microsoft هنا.

الخطوات التالية

- ضع في اعتبارك تكوين تدقيق Azure SQLلمراقبة وتدقيق الوصول إلى بياناتك الحساسة المصنفة.

- للحصول على عرض تقديمي يتضمن اكتشاف البيانات &تصنيفها، راجع اكتشاف بيانات SQL وتصنيفها ووضع العلامات عليها &حمايتها | البيانات المكشوفة.

- لتصنيف قواعد بيانات Azure SQL وAzure Synapse Analytics باستخدام تسميات Azure Purview باستخدام أوامر T-SQL، راجع تصنيف بيانات Azure SQL باستخدام تسميات Azure Purview.