بنية الاتصال لـAzure SQL Managed Instance

ينطبق على: مثيل Azure SQL المُدار

مثيل Azure SQL المُدار

توضح هذه المقالة الاتصال فيAzure SQL Managed Instance. كما يصف بنية الاتصال وكيفية توجيه المكونات حركة المرور إلى مثيل مُدار.

يتم وضع SQL Managed Instance داخل شبكة الاتصال الظاهرية لـ Azure والشبكة الفرعية المخصصة للمثيلات المدارة. يوفر هذا النشر:

- عنوان "IP" خاص آمن.

- القدرة على توصيل شبكة محليةSQL Managed Instance.

- القدرة على اتصالSQL Managed Instance بخادم مرتبط أو مخزن بيانات محلي آخر.

- القدرة على اتصالSQL Managed Instance بموارد Azure.

نظرة عامة على الاتصال

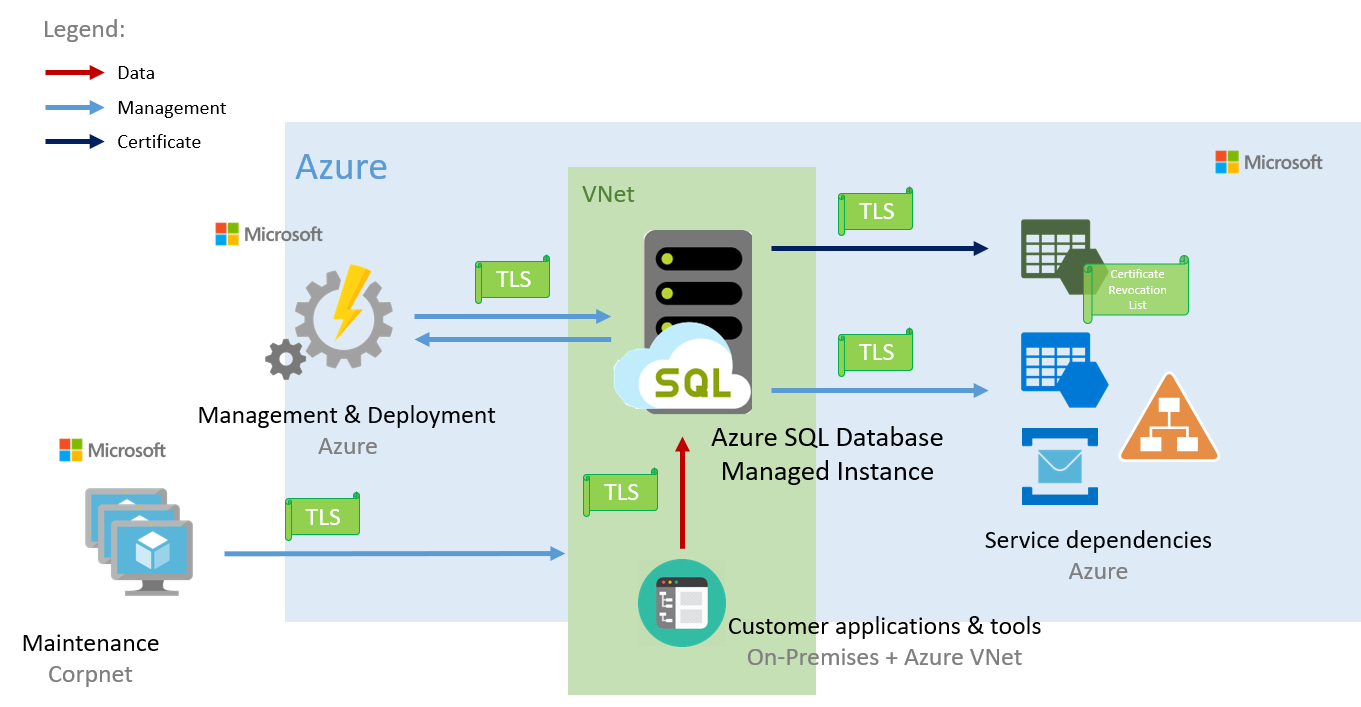

يُظهر الرسم التخطيطي التالي الكيانات التي تتصل بـ SQL Managed Instance. كما يعرض الموارد التي تحتاج إلى الاتصال بمثيل مدار. تمثل عملية الاتصال في الجزء السفلي من الرسم التخطيطي تطبيقات العملاء والأدوات التي تتصل بـ Managed Instance SQL كمصادر بيانات.

SQL Managed Instance هو منصة العمل كتقديم خدمة. تستخدم Azure وكلاء تلقائيين (الإدارة والنشر والصيانة) لإدارة هذه الخدمة استنادا إلى تدفقات بيانات القياس عن بعد. لأن Azure مسؤول عن الإدارة، لا يمكن للعملاء الوصول إلى مجموعة أجهزة الكمبيوتر الظاهرية لـSQL Managed Instance من خلال بروتوكول سطح المكتب البعيد.

قد تتطلب بعض العمليات التي بدأها المستخدمون النهائيون أو التطبيقاتthrough Remote Desktop Protocol للتفاعل مع النظام الأساسي. تتمثل إحدى الحالات في إنشاء قاعدة بياناتSQL Managed Instance. يتم عرض هذا المورد من خلال Azure portal وPowerShell وAzure CLI وواجهة برمجة تطبيقات REST.

يعتمد SQL Managed Instance على خدمات Azure مثل موقع Azure Storage للنسخ الاحتياطي وAzure Event Hubs لبيانات تتبع الاستخدام وAzure Active Directory للمصادقة وAzure Key Vault لتشفير البيانات الشفافة واثنين من خدمات النظام الأساسي لـ Azure التي توفر ميزات الأمان والدعم. تقوم SQL Managed Instance بإجراء اتصالات بهذه الخدمات.

ويتم تشفير جميع الاتصالات وتوقيعها باستخدام الشهادات. للتحقق من مصداقية أطراف الاتصال،SQL Managed Instance دائماً تتحقق من هذه الشهادات من خلال تعديل قوائم إبطال الشهادات. إذا تم إبطال الشهادات، تغلقSQL Managed Instance الاتصالات لحماية البيانات.

بنية اتصال عالية المستوى

على مستوى عالي منSQL Managed Instance هو مجموعة من مكونات الخدمة. يتم استضافة هذه المكونات على مجموعة مخصصة من الأجهزة الظاهرية المعزولة التي تعمل داخل الشبكة الفرعية للشبكة الظاهرية للعميل. تشكل هذه الأجهزة مجموعة أجهزة الكمبيوتر.الظاهرية.

يمكن أن تستضيف مجموعة أجهزة الكمبيوتر الظاهرية مثيلات مُدارة متعددة. إذا لزم الأمر، تتوسّع أو تتقلص الكتلة تلقائياً عندما يغيّر العميل عدد المثيلات المقدمة في الشبكة الفرعية.

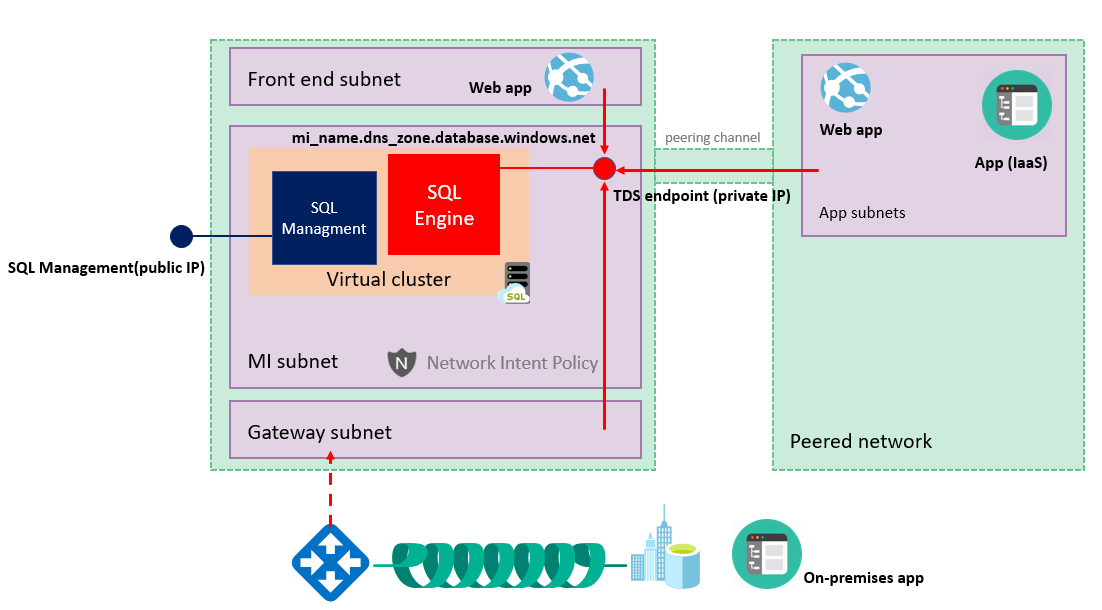

يمكن أن تتصل تطبيقات العملاء بـSQL Managed Instance ويمكن الاستعلام عن قواعد البيانات وتحديثها داخل الشبكة الظاهرية أو الشبكة الظاهرية النظيرة أو الشبكة المتصلة بواسطة VPN أو Azure ExpressRoute. يجب أن تستخدم هذه الشبكة نقطة نهاية وعنوان "IP" خاص.

تعمل خدمات الإدارة والتوزيع في Azure خارج الشبكة الظاهرية. يمكن لـ SQL Managed Instance وخدمات Azure الربط بين نقاط النهاية التي لها عناوين "IP" عامة. عند إنشاء SQL Managed Instance اتصال خارجي على ترجمة عناوين الشبكة باعتبارها الطرف المتلقي يجعل الاتصال يبدو وكأنه قادم من عنوان "IP" العام.

تتدفق إدارة حركة المرور عبر الشبكة الظاهرية للعميل. وهذا يعني أن عناصر البنية الأساسية للشبكة الظاهرية يمكنها أن تضر إدارة حركة المرور عن طريق جعل المثيل يتوقف ويصبح غير متوفر.

هام

لتحسين تجربة العملاء وتوافر الخدمة، تُطبّق Azure نهج هدف الشبكة على عناصر البنية الأساسية للشبكة الظاهرية لـ Azure. يمكن أن يؤثر النهج على كيفية عمل SQL Managed Instance. تقوم آلية النظام الأساسي بكل شفافية بتوصيل متطلبات شبكة الاتصال للمستخدمين. الهدف الرئيسي للنهج هو منع تكوين الشبكة بشكل خاطئ وضمان سير عملياتSQL Managed Instance العادية. عند حذف مثيل مُدار، تتم إزالة نهج هدف الشبكة أيضاً.

بنية الاتصال مجموعة أجهزة الكمبيوتر الظاهرية

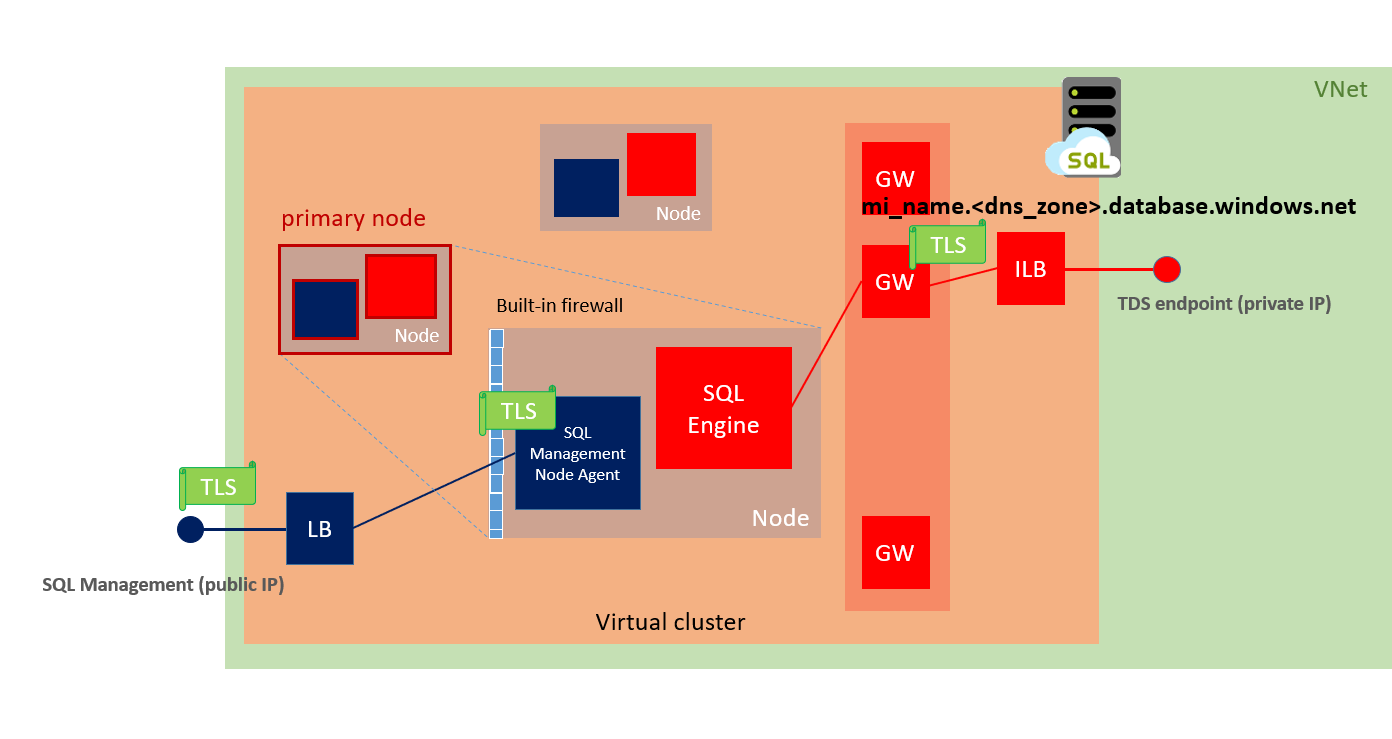

دعونا نلقي نظرة أعمق في بنية الاتصالSQL Managed Instance. يُظهر الرسم التخطيطي التالي التخطيط التصوري لمجموعة أجهزة الكمبيوتر الظاهرية.

يتصل العملاء بـSQL Managed Instance باستخدام اسم المضيف يحتوي على النموذج <mi_name>.<dns_zone>.database.windows.net. يحل اسم المضيف هذا إلى عنوان "IP" خاص، على الرغم من أنه مسجل في منطقة نظام أسماء المجالات العامة وهو قابل للمعالجة بشكل عام. يتم إنشاء الـ zone-id تلقائياً عند إنشاء مجموعة أجهزة الكمبيوتر. إذا استضافت مجموعة أجهزة الكمبيوتر التي تم إنشاؤها حديثاً مثيلاً ثانوياً مداراً، فإنها تشارك معرف المنطقة الخاص بها مع مجموعة أجهزة الكمبيوتر الأساسية. لمزيد من المعلومات، راجع استخدام مجموعات تجاوز الفشل التلقائي لتمكين تجاوز الفشل الشفاف والمنسق لقواعد البيانات المتعددة.

ينتمي عنوان "IP" الخاص هذا إلى موازن التحميل الداخلي لـ SQL Managed Instance. يوجُه موازن التحميل حركة المرور إلى بوابة SQL Managed Instance. لأنه يمكن تشغيل مثيلات مدارة متعددة داخل نفس مجموعة أجهزة الكمبيوتر تستخدم البوابة اسم المضيف SQL Managed Instance لإعادة توجيه حركة المرور إلى خدمة محرك SQL الصحيح.

تتصل خدمات الإدارة والنشر بـ SQL Managed Instance باستخدام نقطة نهاية الإدارة التي تعين موازن تحميل خارجي. يتم توجيه حركة المرور إلى العُقد فقط إذا تم تلقيها على مجموعة محددة مسبقاً من المنافذ التي تستخدمها مكونات إدارةSQL Managed Instance فقط. يجهز جدار حماية مضمن على العقد للسماح بحركة المرور فقط من نطاقات IP لـ Microsoft. تصادق الشهادات جميع الاتصالات بين مكونات الإدارة ومستوى الإدارة على نحو متبادل.

نقطة نهاية الإدارة

تدير Azure خدمةSQL Managed Instance باستخدام نقطة نهاية الإدارة. توجد نقطة النهاية هذه داخل مجموعة أجهزة الكمبيوتر الظاهرية للمثيل. تتم حماية نقطة النهاية للإدارة بواسطة جدار حماية للبوابة مُضمن على مستوى الشبكة. على مستوى التطبيق، يتم حمايته من خلال التحقق من الشهادة الرقمية المتبادلة. للعثور على عنوان "IP" لنقطة النهاية، راجع تحديد عنوان "IP" لنقطة النهاية الإدارية.

عند بدء الاتصالات داخلSQL Managed Instance (كما هو الحال مع النسخ الاحتياطية وسجلات التدقيق)، يبدو أن حركة المرور تبدأ من عنوان "IP" العام لنقطة النهاية للإدارة. يمكنك تقييد الوصول إلى الخدمات العامة من SQL Managed Instance عن طريق تعيين قواعد جدار الحماية للسماح فقط بعنوان "IP" الخاص بـ SQL Managed Instance. لمزيد من المعلومات، راجع التحقق من جدار الحماية المضمن لـSQL Managed Instance.

ملاحظة

تم تحسين حركة المرور التي تنتقل إلى خدمات Azure الموجودة داخل منطقةSQL Managed Instance ولهذا السبب لم تُترجم عناوين الشبكة إلى عنوان "IP" العام لنقطة نهاية الإدارة. لهذا السبب إذا كنت بحاجة إلى استخدام قواعد جدار الحماية المستندة إلى "IP"، الأكثر شيوعا للتخزين، يجب أن تكون الخدمة في منطقة مختلفة عن SQL Managed Instance.

تكوين الشبكة الفرعية بمساعدة الخدمة

لمعالجة متطلبات أمان العملاء وإمكانية الإدارة، ينتقل SQL Managed Instance من مرحلة تكوين الشبكة الفرعية اليدوي إلى تكوين الشبكة الفرعية بمساعدة الخدمة.

مع تكوين الشبكة الفرعية بمساعدة الخدمة، يتحكم العميل بشكل كامل في حركة البيانات، في حين تتحمل لوحة تحكمSQL Managed Instance مسؤولية ضمان التدفق المستمر لإدارة حركة المرور من أجل تحقيق اتفاقية مستوى الخدمة.

يُبنى تكوين الشبكة الفرعية بمساعدة الخدمة على رأس ميزة تفويض الشبكة الظاهريةللشبكة الظاهرية لتوفير إدارة تكوين الشبكة التلقائي وتمكين نقاط نهاية الخدمة.

يمكن استخدام نقاط نهاية الخدمة لتكوين قواعد جدار حماية الشبكة الظاهرية على حسابات التخزين التي تحتفظ بنسخ احتياطية وسجلات تدقيق. حتى مع تمكين نقاط نهاية الخدمة، يتم تشجيع العملاء على استخدام الارتباط الخاص الذي يوفر أمان إضافي عبر نقاط نهاية الخدمة.

هام

نظراً لخصائص تكوين لوحة التحكم، لن يؤدي تكوين الشبكة الفرعية بمساعدة الخدمة إلى تمكين نقاط نهاية الخدمة في national clouds.

متطلبات الشبكة

ينشر SQL Managed Instance في شبكة فرعية مخصصة داخل الشبكة الظاهرية. يجب أن يكون للشبكة الفرعية هذه الخصائص:

- الشبكة الفرعية المخصصة: لا يمكن أن تحتوي الشبكة الفرعية ل "SQL Managed Instance" على أي خدمة سحابية أخرى مقترنة بها، ولكن يسمح بالمثيلات المدارة الأخرى ولا يمكن أن تكون شبكة فرعية للبوابة. لا يمكن أن تحتوي الشبكة الفرعية على أي مورد سوى المثيلات المدارة، ولا يمكنك إضافة أنواع أخرى من الموارد في الشبكة الفرعية لاحقا.

-

تفويض الشبكة الفرعية: يجب تفويض الشبكة الفرعية لـSQL Managed Instance إلى

Microsoft.Sql/managedInstancesموفر المورد. - مجموعة أمان الشبكة: يجب أن يقترن مجموعة أمان الشبكة مع الشبكة الفرعية لـSQL Managed Instance. يمكنك استخدام مجموعة أمان الشبكة للتحكم في الوصول إلى نقطة نهاية بياناتSQL Managed Instance عن طريق قاعدة حركة المرور على المنفذ 1433 والمنافذ 11000-11999 عندما يتم تكوينSQL Managed Instance لاتصالات إعادة التوجيه. ستوفر الخدمة تلقائياً القواعد الحالية المطلوبة للسماح بالتدفق المستمر لإدارة حركة المرور والحفاظ عليها.

- جدول التوجيه المحدد من قبل المستخدم: يجب أن يقترن جدول التوجيه المحدد من قبل المستخدم بالشبكة الفرعية لـSQL Managed Instance. يمكنك إضافة إدخالات إلى جدول التوجيه لتوجيه حركة المرور التي لديها نطاقات "IP" خاصة محلية كوجهة من خلال بوابة الشبكة الظاهرية أو جهاز الشبكة الظاهرية. سيتم توفير الخدمة تلقائيا والحفاظ على الإدخالات الحالية المطلوبة للسماح بالتدفق المستمر لإدارة حركة المرور.

- عناوين "IP" كافية: يجب أن تحتوي الشبكة الفرعية لـ SQL Managed Instance على 32 عنوان "IP" على الأقل. لمزيد من المعلومات، راجع تحديد حجم الشبكة الفرعية لـ SQL Managed Instance. يمكنك نشر مثيلات مدارة في شبكة الاتصال الموجودة بعد تكوينها لتلبية متطلبات شبكة الاتصال الخاصة بـSQL Managed Instance. وإلا، قم بإنشاء شبكة اتصال وشبكة فرعية جديدة.

-

يسمح به نهج Azure: إذا كنت تستخدم نهج Azure لرفض إنشاء الموارد أو تعديلها في النطاق الذي يتضمن الشبكة الفرعية أو الظاهرية لمثيل SQL المُدار، يجب ألا تمنع هذه النُهج المثيل المُدار من إدارة موارده الداخلية. يجب استبعاد الموارد التالية من تأثيرات الرفض لتمكين التشغيل العادي:

- موارد من نوع Microsoft.Network/serviceEndpointPolicies، عندما يبدأ اسم المورد بـ _e41f87a2_

- جميع الموارد من نوع Microsoft.Network/networkIntentPolicies

- جميع الموارد من نوع Microsoft.Network/virtualNetworks/subnets/contextualServiceEndpointPolicies

- التأمينات على شبكة الاتصال الظاهرية:من حين إلى آخر، قد تتداخل الأقفال على الشبكة الفرعية المخصصة للشبكة الظاهرية أو مجموعة الموارد الأصل أو الاشتراك مع عمليات إدارة وصيانة مثيل SQL المُدار. احظَ بعناية خاصة عند استخدام عمليات التأمين.

هام

عند إنشاء مثيل مدار، يتم تطبيق نهج هدف شبكة الاتصال على الشبكة الفرعية لمنع التغييرات غير المتوافقة إلى إعداد شبكة الاتصال. هذا النهج هو مورد مخفي موجود في الشبكة الظاهرية لمجموعة الموارد. بعد إزالة المثيل الأخير من الشبكة الفرعية، تتم إزالة نهج هدف الشبكة أيضاً. القواعد الموضّحة أدناه هي لأغراض إعلامية فقط، ويجب عدم نشرها باستخدام قالبARM / PowerShell / CLI. إذا كنت ترغب في استخدام أحدث قالب رسمي يمكنك دائما استرداده من المدخل. يجب أن تكون حركة استخدام النسخ المتماثل لمجموعات تجاوز الفشل التلقائي بين اثنين من المثيلات المدارة بواسطة SQL مباشرة، وليس من خلال شبكة موزع.

قواعد الأمان الإلزامية الواردة مع تكوين الشبكة الفرعية بمساعدة الخدمة

هذه القواعد ضرورية لضمان تدفق إدارة حركة المرور الواردة. انظر الفقرة أعلاه لمزيد من المعلومات حول بنية الاتصال وإدارة حركة المرور.

| الاسم | المنفذ | البروتوكول | المصدر | الوجهة | إجراء |

|---|---|---|---|---|---|

| الإدارة | 9000, 9003, 1438, 1440, 1452 | بروتوكول تحكم الإرسال | SqlManagement | شبكة MI الفرعية | السماح |

| 9000, 9003 | بروتوكول تحكم الإرسال | CorpnetSaw | شبكة MI الفرعية | السماح | |

| 9000, 9003 | بروتوكول تحكم الإرسال | CorpnetPublic | شبكة MI الفرعية | السماح | |

| mi_subnet | أي | أي | شبكة MI الفرعية | شبكة MI الفرعية | السماح |

| health_probe | أي | أي | AzureLoadBalancer | شبكة MI الفرعية | السماح |

قواعد الأمان الصادرة الإلزامية مع تكوين الشبكة الفرعية بمساعدة الخدمة

هذه القواعد ضرورية لضمان تدفق حركة المرور إلى الخارج. انظر الفقرة أعلاه لمزيد من المعلومات حول بنية الاتصال وإدارة حركة المرور.

| الاسم | المنفذ | البروتوكول | المصدر | الوجهة | إجراء |

|---|---|---|---|---|---|

| الإدارة | 443, 12000 | بروتوكول تحكم الإرسال | شبكة MI الفرعية | AzureCloud | السماح |

| mi_subnet | أي | أي | شبكة MI الفرعية | شبكة MI الفرعية | السماح |

التوجيهات الإلزامية المُعرّفة من قبل المُستخدم مع تكوين الشبكة الفرعية بمساعدة الخدمة

هذه الطرق ضرورية لضمان توجيه إدارة حركة مرور مباشرة إلى الوِجهة. انظر الفقرة أعلاه لمزيد من المعلومات حول بنية الاتصال وإدارة حركة المرور.

| الاسم | بادئة العنوان | الوثبة التالية |

|---|---|---|

| الشبكة الفرعية إلى vnetlocal | شبكة MI الفرعية | شبكة ظاهرية |

| mi-azurecloud-REGION-internet | AzureCloud.REGION | الإنترنت |

| mi-azurecloud-REGION_PAIR-internet | AzureCloud.REGION_PAIR | الإنترنت |

| mi-azuremonitor-internet | AzureMonitor | الإنترنت |

| mi-corpnetpublic-internet | CorpNetPublic | الإنترنت |

| mi-corpnetsaw-internet | CorpNetSaw | الإنترنت |

| mi-eventhub-REGION-internet | EventHub.REGION | الإنترنت |

| mi-eventhub-REGION_PAIR-internet | EventHub.REGION_PAIR | الإنترنت |

| mi-sqlmanagement-internet | SqlManagement | الإنترنت |

| mi-storage-internet | التخزين | الإنترنت |

| mi-storage-REGION-internet | Storage.REGION | الإنترنت |

| mi-storage-REGION_PAIR-internet | Storage.REGION_PAIR | الإنترنت |

| mi-azureactivedirectory-internet | AzureActiveDirectory | الإنترنت |

* تشير MI SUBNET إلى نطاق عنوان IP للشبكة الفرعية في النموذج x.x.x.x/y. يمكنك العثور على هذه المعلومات فيAzure portal، في قسم خصائص الشبكة الفرعية.

** إذا كان عنوان الوجهة لأحد خدمات Azure، فإن Azure يوجه نسبة استخدام الشبكة مباشرةً إلى الخدمة عبر الشبكة الأساسية لـ Azure، بدلاً من توجيه نسبة استخدام الشبكة إلى شبكة الإنترنت. لا تُوزّع حركة المرور الإنترنت بين خدمات Azure بغض النظر عن منطقة Azure الموجودة في الشبكة الظاهرية أو منطقة Azure التي يتم نشر مثيل Azure service فيها. لمزيد من التفاصيل تحقق من صفحة وثائق جدول التوجيه المحدد من قِبَل المستخدم.

بالإضافة إلى ذلك، يمكنك إضافة إدخالات إلى جدول التوجيه لتوجيه حركة المرور التي لديها نطاقات "IP" خاصة محلية كوجهة من خلال بوابة الشبكة الظاهرية أو جهاز الشبكة الظاهري.

إذا كانت الشبكة الظاهرية تتضمن منطقة نظام أسماء المجالات مخصصة، يجب أن يكون خادم منطقة نظام أسماء المجالات المخصص قادرا على حل سجلات منطقة نظام أسماء المجالات العامة. قد يتطلب استخدام ميزات إضافية مثل استخدام مصادقة Azure AD حل FQDNs إضافية. لمزيد من المعلومات، راجع إعداد منطقة نظام أسماء المجالات المخصص.

قيود الشبكة

يتم فرض TLS 1.2 على الاتصالات الصادرة: في شهر يناير قامت 2020 Microsoft بفرض TLS 1.2 لحركة المرور داخل الخدمة في جميع خدمات Azure. بالنسبة لـAzure SQL Managed Instance، نتج عن ذلك فرض TLS 1.2 على الاتصالات الصادرة المستخدمة للنسخ المماثل واتصالات الخادم المرتبطة بـ SQL Server. إذا كنت تستخدم إصدارات SQL Server صدرت قبل عام 2016 مع مثيلSQL Managed Instance يرجى التأكد من تطبيق تحديثات TLS 1.2 محددة.

ميزات الشبكة الظاهرية التالية غير مدعومة حالياً مع SQL Managed Instance:

- نظير Microsoft: تمكين Microsoft نظير على دوائر ExpressRoute المدعومة مباشرة أو بشكل فِعلي مع شبكة ظاهرية حيث يوجد SQL Managed Instance يؤثر على تدفق حركة المرور بين مكونات مثيل SQL Managed Instance داخل الشبكة الظاهرية والخدمات التي يعتمد عليها، مما يسبب مشكلات في التوافر. من المتوقع أن تفشل عمليات نشرSQL Managed Instance إلى شبكة الاتصال الظاهرية مع نظير Microsoft المُمكّنة بالفعل.

- نظير الشبكة الظاهرية العمومية: شبكة الاتصال الظاهرية لا تعمل مع نظير Azure عبر SQL Managed Instances التي تم وضعها في شبكات فرعية تم إنشاؤها قبل 9/22/2020.

- AzurePlatformDNS:استخدام علامة الخدمة لـ AzurePlatformDNS لحظر حل platform DNS الذي سيجعل نظام SQL Managed Instance غير متوفر. على الرغم من أنSQL Managed Instance يدعم منطقة نظام أسماء المجالات المُعرّفة من قِبل العميل لدقة منطقة نظام أسماء المجالات داخل المُشغّل، هناك تبعية على نظام DNS الأساسي لعمليات النظام الأساسي.

- بوابة ترجمة عناوين الشبكة: استخدام ترجمة عناوين الشبكة الظاهرية لـ Azure للتحكم في الاتصال الصادر مع عنوان IP عام معين سيجعل SQL Managed Instance غير متوفر. تقتصر خدمة SQL Managed Instance حالياً على استخدام موازن التحميل الأساسي الذي لا يوفر تعايشاً بين التدفقات الواردة والصادرة مع ترجمة عناوين الشبكة الظاهرية.

- IPv6 للشبكة الظاهرية لـ Azure: يُتوقع فشل نشر مثيل SQL المُدار على مكدس الذاكرة المؤقتة المزدوج للشبكات الافتراضية لـ IPv4 / IPv6. إقران مجموعة أمان الشبكة أو جدول التوجيه الذي يحتوي على بادئات عناوين IPv6 الخاصة بـ SQL Managed Instance، أو إضافة بادئات عناوين IPv6 إلى مجموعة أمان الشبكة أو جداول التوجيه المقترنة بالفعل بالشبكة الفرعية المثيلة المدارة، سيجعلSQL Managed Instance غير متوفر. من المتوقع أن تفشل عمليات نشرSQL Managed Instance إلى شبكة فرعية مع مجموعة أمان الشبكة وجداول التوجيهات التي تحتوي بالفعل على بادئات IPv6.

- مناطق خاصة لـ Azure DNS مع اسم محجوز خدمات Microsoft:فيما يلي قائمة الأسماء المحجوزة: windows.net، database.windows.net، core.windows.net، blob.core.windows.net، table.core.windows.net، management.core.windows.net، monitoring.core.windows.net، queue.core.windows.net، graph.windows.net، login.microsoftonline.com، login.windows.net، servicebus.windows.net، vault.azure.net. قد يفضل توزيعSQL Managed Instance إلى شبكة اتصال ظاهرية مع منطقة خاصة Azure DNS المقترنة مع اسمMicrosoft services المحجوز. إقران منطقة Azure DNS private، مع اسم محجوز مع شبكة ظاهرية تحتوي على مثيل مدار، من شأنه أن يجعلSQL Managed Instance غير متوفر. الرجاء اتباع تكوينAzure Private Endpoint DNS لتكوين الارتباط التشعّبي الخاص الصحيح.

الخطوات التالية

- للحصول على نظرة عامة، راجع ما هو مثيل Azure SQL المُدار؟ .

- تعرف على كيفية إعداد شبكة ظاهرية جديدة من Azure أو شبكة ظاهرية لـ Azure موجودة حيث يمكنك نشرSQL Managed Instance.

- حساب حجم الشبكة الفرعية حيثما تريد نشر SQL Managed Instance.

- تعرف على كيفية إنشاء مثيل مدار:

- من Azure portal.

- نعم، باستخدامPowerShell.

- استخدام قالب Azure Resource Manager.

- باستخدام قالب Azure Resource Manager (باستخدام JumpBox، مع تضمين SSMS).

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ