تكوين نقطة نهاية عامة في مثيل Azure SQL المُدار

ينطبق على: مثيل Azure SQL المُدار

مثيل Azure SQL المُدار

تتيح نقطة النهاية العامة مثيل مُدار الوصول إلى البيانات إلى مثيلك المُدار من خارج الشبكة الظاهرية. يمكنك الوصول إلى المثيل المُدار من خدمات Azure متعددة المستأجرين مثل Power BI أو Azure App Service أو شبكة محلية. باستخدام نقطة النهاية العامة على مثيل مُدار، لا تحتاج إلى استخدام VPN، ما قد يساعد في تجنب مشكلات سرعة معدل النقل VPN.

ستتعرف في هذه المقالة على طريقة القيام بما يلي:

- قم بتمكين نقطة النهاية العامة للمثيل المُدار في مدخل Microsoft Azure

- قم بتمكين نقطة النهاية العامة للمثيل المُدار باستخدام PowerShell

- قم بتكوين مجموعة أمان شبكة المثيل المُدارة للسماح بحركة المرور إلى نقطة النهاية العامة للطبعة المُدارة

- الحصول على سلسلة اتصال نقطة النهاية العامة للمثيل المُدار

الأذونات

نظراً لحساسية البيانات الموجودة في مثيل مُدار، يتطلب التكوين لتمكين نقطة النهاية العامة للطبعة المُدارة عملية من خطوتين. يلتزم هذا الإجراء الأمني بفصل المهام (SoD):

- يجب أن يتم تمكين نقطة النهاية العامة على طبعة مُدارة بواسطة مسؤول النسخة المُدارة. يمكن العثور على مسؤول المثيل المُدار في صفحة نظرة عامة لمورد المثيل المُدار.

- السماح بحركة المرور باستخدام مجموعة أمان الشبكة التي يجب أن يقوم بها مسؤول الشبكة. لمزيد من المعلومات، راجع أذونات مجموعة أمان الشبكة.

تمكين نقطة النهاية العامة لمثيل مُدار في مدخل Microsoft Azure

- قم بتشغيل مدخل Microsoft Azure على https://portal.azure.com/.

- افتح مجموعة الموارد بالمثيل المُدار وحدد مثيل SQL المُدار الذي تريد تكوين نقطة النهاية العامة عليه.

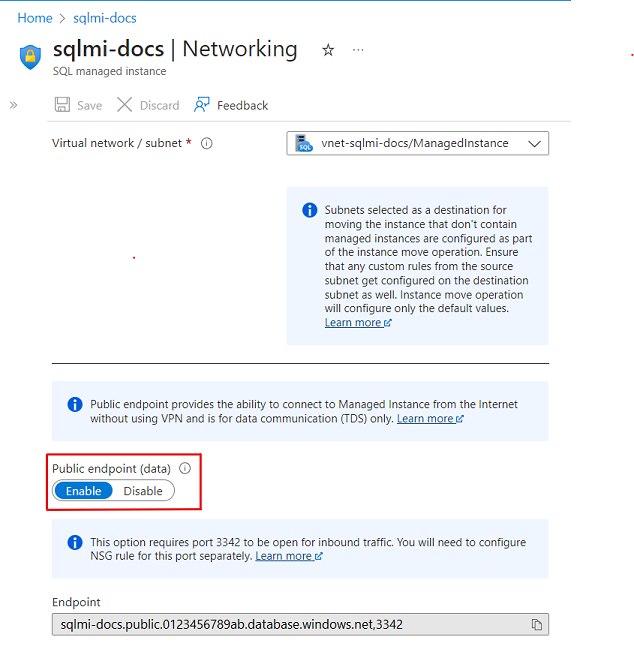

- في إعدادات Security حدد علامة التبويب الشبكة الظاهرية.

- في صفحة تكوين الشبكة الظاهرية، حدد Enable ثم رمز Save لتحديث التكوين.

تمكين نقطة النهاية العامة لمثيل مُدار باستخدام PowerShell

تفعيل نقطة النهاية العامة

شغّل أوامر PowerShell التالية. استبدل معرف الاشتراك بمعرف الاشتراك الخاص بك. استبدل أيضاً rg-name بمجموعة الموارد للمثيل المُدار، واستبدل mi-name باسم مثيلك المُدار.

Install-Module -Name Az

Import-Module Az.Accounts

Import-Module Az.Sql

Connect-AzAccount

# Use your subscription ID in place of subscription-id below

Select-AzSubscription -SubscriptionId {subscription-id}

# Replace rg-name with the resource group for your managed instance, and replace mi-name with the name of your managed instance

$mi = Get-AzSqlInstance -ResourceGroupName {rg-name} -Name {mi-name}

$mi = $mi | Set-AzSqlInstance -PublicDataEndpointEnabled $true -force

تعطيل نقطة النهاية العامة

لتعطيل نقطة النهاية العامة باستخدام PowerShell يمكنك تنفيذ الأمر التالي (ولا تنس أيضاً إغلاق NSG للمنفذ الداخلي 3342 إذا قمت بتكوينه):

Set-AzSqlInstance -PublicDataEndpointEnabled $false -force

السماح بحركة مرور نقطة النهاية العامة على مجموعة أمان الشبكة

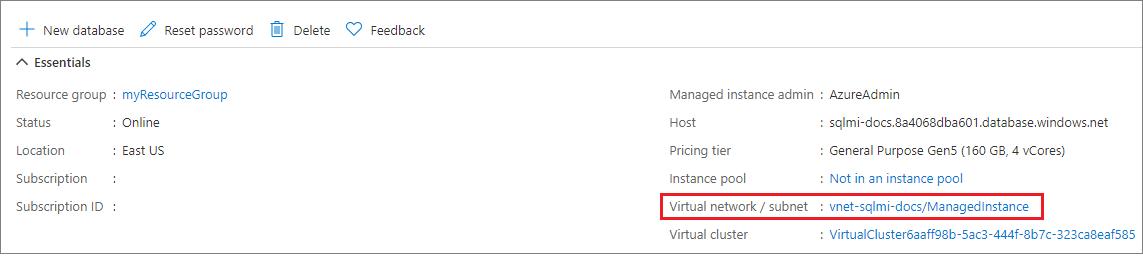

إذا كانت صفحة التكوين الخاصة بالمثيل المُدار لا تزال مفتوحة، فانتقل إلى علامة التبويب نظرة عامة؛ وإلا فارجع إلى مورد مثيل مُدار بواسطة SQL. حدد ارتباط الشبكة الظاهرية / الشبكة الفرعية، والذي سينقلك إلى صفحة تكوين الشبكة الظاهرية.

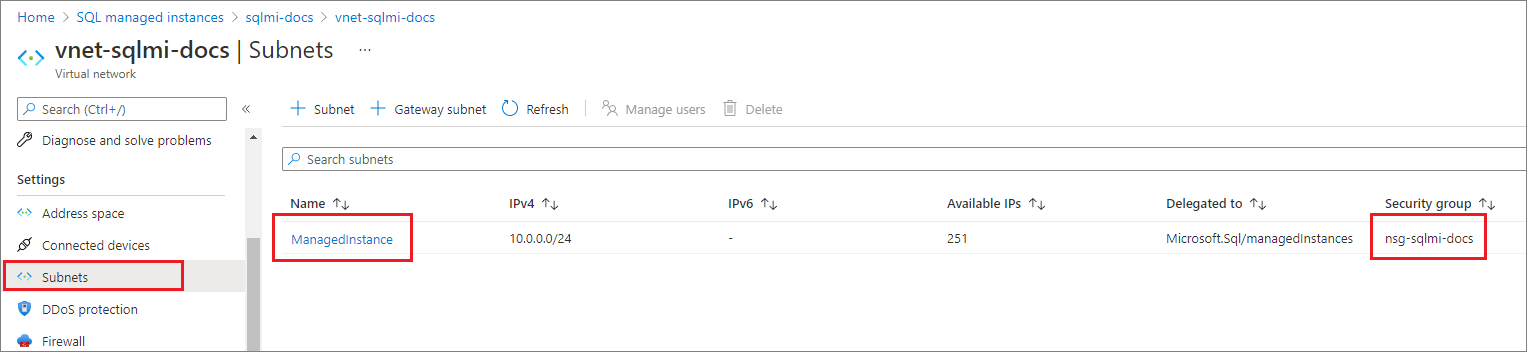

حدد علامة التبويب الشبكات الفرعية في جزء التكوين الأيمن من شبكتك الافتراضية، وقم بتدوين مجموعة الأمان للمثيل المُدار.

ارجع إلى مجموعة الموارد التي تحتوي على مثيلك المُدار. يجب أن ترى اسم مجموعة أمان الشبكة المذكور أعلاه. حدد الاسم للانتقال إلى صفحة تكوين مجموعة أمان الشبكة.

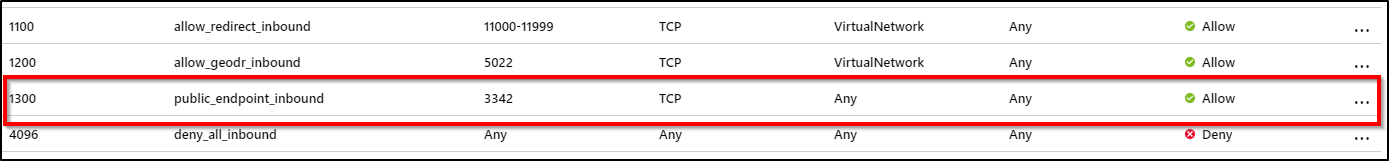

حدد علامة التبويب قواعد الأمان الداخلية،وأضف قاعدة لها أولوية أعلى من قاعدة deny_all_inbound بالإعدادات التالية:

الإعداد القيمة المقترحة الوصف المصدر أي عنوان IP أو علامة الخدمة - بالنسبة لخدمات Azure مثل Power BI: حدد علامة خدمة Azure Cloud

- بالنسبة لجهاز الكمبيوتر أو جهاز Azure الظاهري، استخدم عنوان NAT IP

نطاقات منافذ المصادر * اترك هذا لـ * (أي) حيث يتم عادةً تخصيص منافذ المصدر ديناميكياً وعلى هذا النحو لا يمكن التنبؤ بها الوجهة أي ترك الوجهة كـ "أي" للسماح بحركة المرور في الشبكة الفرعية للمثيل المُدار نطاقات المنفذ الوجهات 3342 منفذ وجهة النطاق إلى 3342، وهو نقطة نهاية TDS العامة للمثيل المُدار البروتوكول بروتوكول تحكم الإرسال يستخدم SQL Managed Instance بروتوكول TCP لـ TDS إجراء السماح السماح بحركة المرور الواردة للطبعة المُدارة من خلال نقطة النهاية العامة الأولوية 1300 تأكد من أن هذه القاعدة ذات أولوية أعلى من قاعدة deny_all_inbound

ملاحظة

يتم استخدام المنفذ 3342 لاتصالات نقطة النهاية العامة للمثيل المُدار، ولا يمكن تغييره في هذه المرحلة.

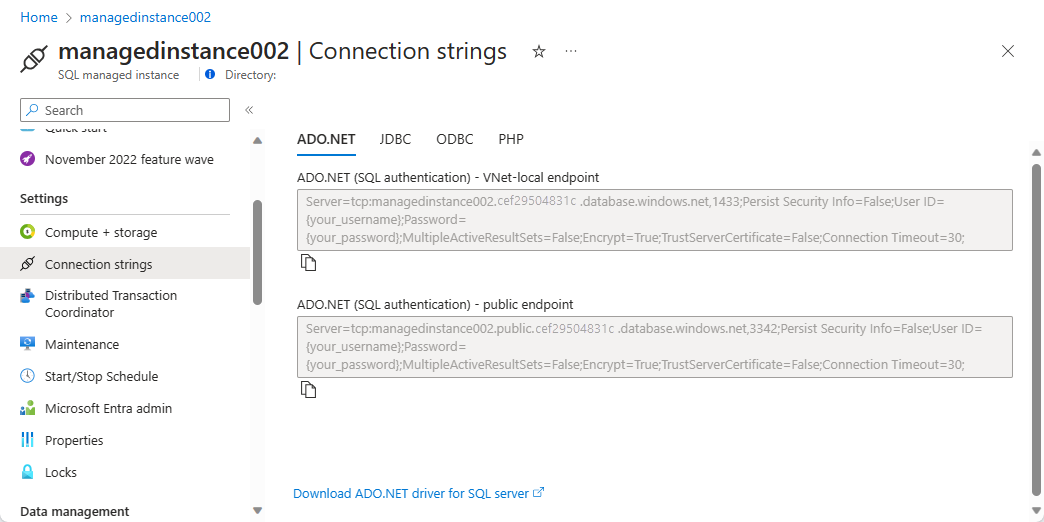

الحصول على سلسلة اتصال نقطة النهاية العامة للمثيل المُدار

انتقل إلى صفحة تكوين المثيل المُدار التي تم تمكينها لنقطة النهاية العامة. حدد علامة التبويب سلاسل الاتصال ضمن تكوين الإعدادات.

لاحظ أن اسم مضيف نقطة النهاية العامة يأتي بالتنسيق <mi_name>.public.<dns_zone>.database.windows.net ويكون المنفذ المستخدم للاتصال هو 3342. فيما يلي مثال على قيمة الخادم لسلسلة الاتصال التي تشير إلى منفذ نقطة النهاية العامة الذي يمكن استخدامه في SQL Server Management Studio أو اتصالات Azure Data Studio:

<mi_name>.public.<dns_zone>.database.windows.net,3342

الخطوات التالية

تعرف على كيفية استخدام Azure SQL Managed Instance بأمان مع نقطة نهاية عامة.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ