العمل مع وصول NSG وAzure Bastion

عند العمل مع Azure Bastion، يمكنك استخدام مجموعات أمان الشبكة (NSGs). لمزيد من المعلومات، راجع مجموعات الأمان.

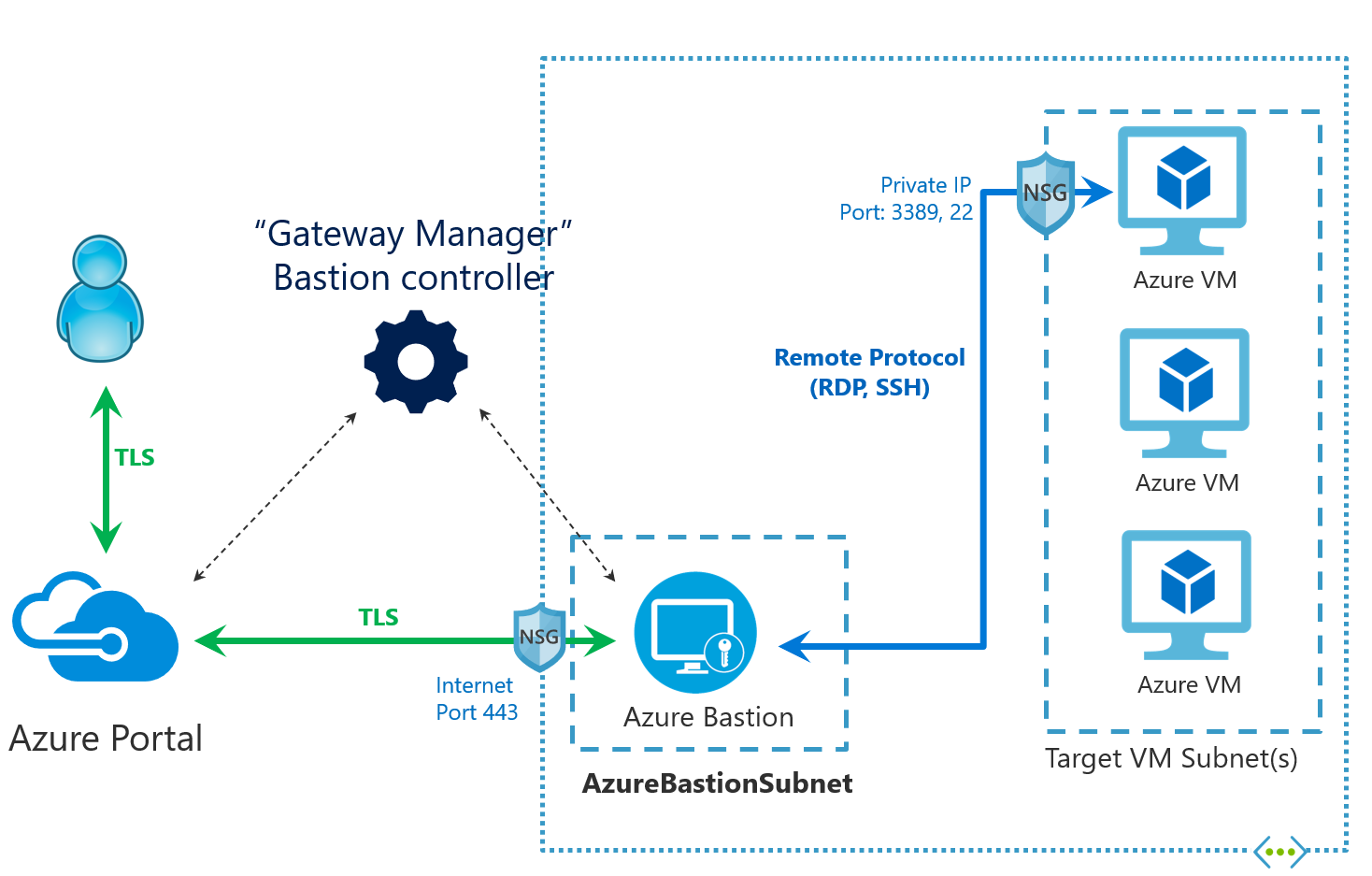

في هذا المخطط:

- يتم نشر مضيف الأساس في الشبكة الافتراضية.

- ويتصل المستخدم بمدخل Azure باستخدام أي متصفح HTML5.

- ينتقل المستخدم إلى الجهاز الظاهري Azure إلى RDP / SSH.

- ربط التكامل - جلسة RDP / SSH بنقرة واحدة داخل المتصفح

- لا تحتاج إلى عنوان IP عام في الأجهزة الظاهرية لـAzure.

مجموعات أمان الشبكة

يوضح لك هذا القسم انتقال الشبكة بين المستخدم وAzure Bastion، ومن خلال استهداف الأجهزة الافتراضية في شبكتك الافتراضية:

هام

إذا اخترت استخدام NSG مع مورد Azure Bastion الخاص بك، يجب عليك إنشاء جميع قواعد حركة مرور الدخول والخروج التالية. سيؤدي حذف أي من القواعد التالية في مجموعة NSG الخاصة بك إلى حظر مورد Azure Bastion الخاص بك من تلقي التحديثات الضرورية في المستقبل، وبالتالي فتح مواردك على الثغرات الأمنية المستقبلية.

AzureBastionSubnet

تم توزيع Azure Bastion خصوصاً لـ AzureBastionSubnet.

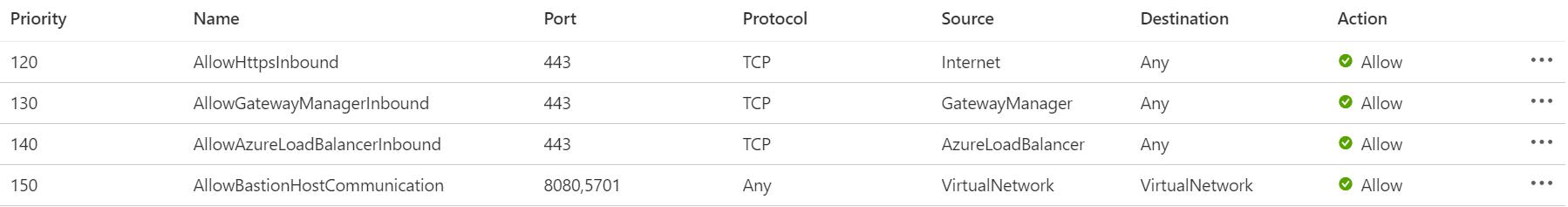

نسبة استخدام الشبكة للدخول:

- حركة الدخول من الإنترنت العام: سيقوم Azure Bastion بإنشاء عنوان IP عام يحتاج إلى تمكين المنفذ 443 على IP العام لحركة مرور الدخول. المنفذ 3389/22 غير مطلوب ليتم فتحه على AzureBastionSubnet. لاحظ أن المصدر يمكن أن يكون إما الإنترنت أو مجموعة من عناوين IP العامة التي تحددها.

- دخول نسبة استخدام الشبكة من وحدة التحكم Azure Bastion: للاتصال بوحدة التحكم، قم بتمكين المنفذ 443 الوارد من علامة خدمة GatewayManager . يمكّن هذا الإجراء مستوى التحكم، يعني Gateway Manager لتتمكن من التحدث إلى Azure Bastion.

- حركة مرور الدخول من مستوى بيانات Azure Bastion: لاتصال مستوى البيانات بين المكونات الأساسية ل Azure Bastion، قم بتمكين المنافذ 8080، 5701 الواردة من علامة خدمة VirtualNetwork إلى علامة خدمة VirtualNetwork . يتيح ذلك لمكونات Azure Bastion التحدث مع بعضها البعض.

- حركة مرور الدخول من Azure Load Balancer: بالنسبة إلى تحقيقات السلامة، قم بتمكين المنفذ 443 الوارد من علامة خدمة AzureLoadBalancer . يمكّن هذا Azure Load Balancer من اكتشاف الاتصال

حركة الخروج:

- حركة الخروج لاستهداف الأجهزة الظاهرية: سيصل Azure Bastion إلى الأجهزة الظاهرية المستهدفة عبر IP الخاص. تحتاج مجموعات أمان الشبكة إلى السماح بالانتقال الخارج إلى الشبكات الفرعية للجهاز الظاهري المستهدف الأخرى للمنفذين 3389 و22. إذا كنت تستخدم وظيفة المنفذ المخصص داخل SKU القياسية، فتأكد من أن NSGs تسمح بنسبة استخدام الشبكة الصادرة إلى علامة الخدمة VirtualNetwork كوجهة.

- خروج نسبة استخدام الشبكة إلى مستوى بيانات Azure Bastion: للاتصال بوحدة البيانات بين المكونات الأساسية ل Azure Bastion، قم بتمكين المنافذ 8080، 5701 الصادرة من علامة خدمة VirtualNetwork إلى علامة خدمة VirtualNetwork . يتيح ذلك لمكونات Azure Bastion التحدث مع بعضها البعض.

- حركة الخروج إلى نقاط النهاية العامة الأخرى في Azure: يجب أن يكون Azure Bastion قادرا على الاتصال بنقاط النهاية العامة المختلفة داخل Azure (على سبيل المثال، لتخزين سجلات التشخيص وسجلات القياس). لهذا السبب، يحتاج Azure Bastion إلى علامة خدمة صادرة إلى 443 إلى AzureCloud .

- حركة الخروج إلى الإنترنت: يجب أن يكون Azure Bastion قادرا على الاتصال بالإنترنت للجلسة وS bastion Shareable Link والتحقق من صحة الشهادة. لهذا السبب، نوصي بتمكين المنفذ 80 الصادر إلى الإنترنت.

الشبكة الفرعية للجهاز الظاهري المستهدف

هذه هي الشبكة الفرعية التي تحتوي على الجهاز الظاهري المستهدف الذي تريد ضم RDP / SSH له.

- حركة مرور الدخول من Azure Bastion: سيصل Azure Bastion إلى الجهاز الظاهري المستهدف عبر IP الخاص. يجب فتح منافذ RDP/SSH (المنافذ 3389/22 على التوالي، أو قيم المنفذ المخصصة إذا كنت تستخدم ميزة المنفذ المخصص كجزء من SKU القياسي أو المتميز) على جانب الجهاز الظاهري الهدف عبر IP الخاص. كأفضل ممارسة، يمكنك إضافة نطاق عناوين IP للشبكة الفرعية Azure Bastion في هذه القاعدة للسماح لـ Bastion فقط بالتمكن من فتح هذه المنافذ على الأجهزة الظاهرية المستهدفة في الشبكة الفرعية للجهاز الظاهري المستهدف.

الخطوات التالية

لمزيد من المعلومات حول Azure Bastion، راجع الأسئلة المتداولة.