تحديد متطلبات تشفير الشبكة

يستكشف هذا القسم التوصيات الرئيسية لتحقيق تشفير الشبكة بين أماكن العمل وAzure وكذلك عبر مناطق Azure.

اعتبارات التصميم:

التكلفة والنطاق الترددي المتاح يتناسبان عكسيا مع طول نفق التشفير بين نقاط النهاية.

عند استخدام VPN للاتصال ب Azure، يتم تشفير نسبة استخدام الشبكة عبر الإنترنت عبر أنفاق IPsec.

عند استخدام ExpressRoute مع نظير خاص، لا يتم تشفير نسبة استخدام الشبكة حاليا.

من الممكن تكوين اتصال VPN من موقع إلى موقع عبر نظير ExpressRoute الخاص.

يمكنك تطبيق تشفير أمان التحكم في الوصول إلى الوسائط (MACsec) على ExpressRoute Direct لتحقيق تشفير الشبكة.

عندما تنتقل حركة مرور Azure بين مراكز البيانات (خارج الحدود المادية التي لا تتحكم فيها Microsoft أو نيابة عن Microsoft)، يتم استخدام تشفير طبقة ارتباط بيانات MACsec على أجهزة الشبكة الأساسية. ينطبق هذا على نسبة استخدام شبكة تناظر الشبكة الظاهرية.

توصيات التصميم:

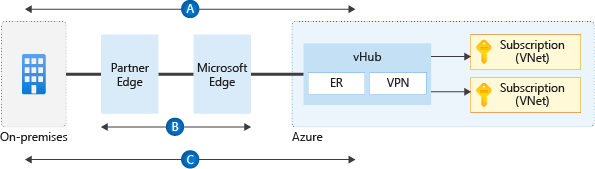

الشكل 1: تدفقات التشفير.

عند إنشاء اتصالات VPN من أماكن العمل إلى Azure باستخدام بوابات VPN، يتم تشفير نسبة استخدام الشبكة على مستوى البروتوكول من خلال أنفاق IPsec. يوضح الرسم التخطيطي السابق هذا التشفير في التدفق

A.عند استخدام ExpressRoute Direct، قم بتكوين MACsec من أجل تشفير نسبة استخدام الشبكة في الطبقة 2 بين أجهزة توجيه مؤسستك وMSEE. يوضح الرسم التخطيطي هذا التشفير في التدفق

B.بالنسبة لسيناريوهات Virtual WAN حيث لا يكون MACsec خيارا (على سبيل المثال، عدم استخدام ExpressRoute Direct)، استخدم بوابة VPN WAN الظاهرية لإنشاء أنفاق IPsec عبر نظير ExpressRoute الخاص. يوضح الرسم التخطيطي هذا التشفير في التدفق

C.بالنسبة للسيناريوهات غير الظاهرية WAN، وحيث لا يكون MACsec خيارا (على سبيل المثال، عدم استخدام ExpressRoute Direct)، فإن الخيارات الوحيدة هي:

- استخدم NVAs الشريكة لإنشاء أنفاق IPsec عبر نظير ExpressRoute الخاص.

- إنشاء نفق VPN عبر ExpressRoute مع نظير Microsoft.

- تقييم القدرة على تكوين اتصال VPN من موقع إلى موقع عبر نظير ExpressRoute الخاص.

إذا كانت حلول Azure الأصلية (كما هو موضح في التدفقات

BوفيCالرسم التخطيطي) لا تفي بمتطلباتك، فاستخدم NVAs الشريكة في Azure لتشفير نسبة استخدام الشبكة عبر نظير ExpressRoute الخاص.