الاتصال بالبيئات بشكل خاص

البنية المرجعية آمنة حسب التصميم. ويستخدم نهج أمان متعدد الطبقات للتغلب على مخاطر النقل غير المصرح للبيانات الشائعة التي يثيرها العملاء. يمكنك استخدام ميزات معينة على شبكة وهوية وبيانات وطبقة خدمة لتحديد عناصر تحكم وصول محددة وعرض البيانات المطلوبة فقط للمستخدمين. حتى إذا فشلت بعض آليات الأمان هذه، تساعد الميزات في الحفاظ على أمان البيانات داخل النظام الأساسي على نطاق المؤسسة.

يمكن أن تقلل ميزات الشبكة مثل نقاط النهاية الخاصة والوصول إلى الشبكة العامة المعطلة إلى حد كبير من سطح الهجوم للنظام الأساسي للبيانات في المؤسسة. ومع ذلك، حتى مع تمكين هذه الميزات، تحتاج إلى اتخاذ احتياطات إضافية للاتصال بنجاح بخدمات مثل حسابات تخزين Azure أو مساحات عمل Azure Synapse أو Azure Purview أو التعلم الآلي من Azure من الإنترنت العام.

يصف هذا المستند الخيارات الأكثر شيوعا للاتصال بالخدمات داخل منطقة هبوط إدارة البيانات أو منطقة البيانات المنتقل إليها بطريقة بسيطة وآمنة.

حول مضيف Azure Bastion وصناديق الانتقال السريع

الحل الأكثر بساطة هو استضافة jumpbox على الشبكة الظاهرية لمنطقة إدارة البيانات المنتقل إليها أو منطقة البيانات المنتقل إليها للاتصال بخدمات البيانات من خلال نقاط النهاية الخاصة. jumpbox هو جهاز Azure ظاهري (VM) يعمل بنظام التشغيل Linux أو Windows ويمكن للمستخدمين الاتصال به عبر بروتوكول سطح المكتب البعيد (RDP) أو Secure Shell (SSH).

في السابق، كان يجب استضافة أجهزة jumpbox الظاهرية مع عناوين IP العامة لتمكين جلسات RDP وSSH من الإنترنت العام. يمكن استخدام مجموعات أمان الشبكة (NSGs) لتأمين نسبة استخدام الشبكة بشكل أكبر للسماح بالاتصالات من مجموعة محدودة فقط من عناوين IP العامة. ومع ذلك، يعني هذا النهج أنه يجب الكشف عن عنوان IP عام من بيئة Azure، ما زاد من سطح الهجوم للمؤسسة. بدلا من ذلك، كان يمكن للعملاء استخدام قواعد DNAT في جدار حماية Azure الخاص بهم لعرض منفذ SSH أو RDP لجهاز ظاهري على الإنترنت العام، مما قد يؤدي إلى مخاطر أمنية مماثلة.

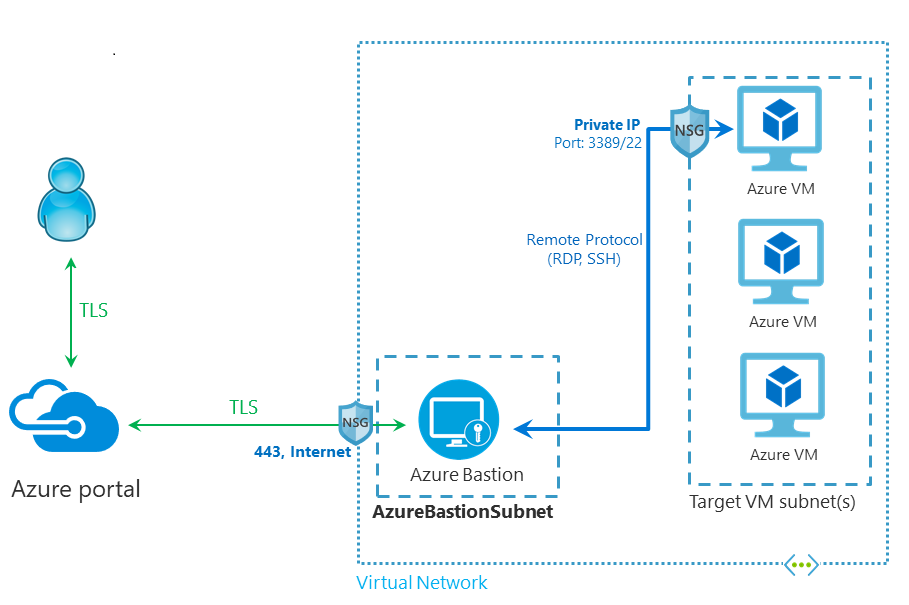

اليوم، بدلا من الكشف عن جهاز ظاهري بشكل عام، يمكنك الاعتماد على Azure Bastion كبديل أكثر أمانا. يوفر Azure Bastion اتصالا آمنا عن بعد من مدخل Microsoft Azure إلى أجهزة Azure الظاهرية عبر بروتوكول أمان طبقة النقل (TLS). يجب إعداد Azure Bastion على شبكة فرعية مخصصة (شبكة فرعية باسم AzureBastionSubnet) في منطقة هبوط بيانات Azure أو منطقة هبوط إدارة بيانات Azure. يمكنك بعد ذلك استخدامه للاتصال بأي جهاز ظاهري على تلك الشبكة الظاهرية أو شبكة ظاهرية نظيرة مباشرة من مدخل Microsoft Azure. لا يلزم تثبيت أي عملاء أو وكلاء إضافيين على أي جهاز ظاهري. يمكنك مرة أخرى استخدام NSGs للسماح ب RDP وSSH من Azure Bastion فقط.

يوفر Azure Bastion بعض مزايا الأمان الأساسية الأخرى، بما في ذلك:

- تظل نسبة استخدام الشبكة التي بدأت من Azure Bastion إلى الجهاز الظاهري الهدف داخل الشبكة الظاهرية للعميل.

- يمكنك الحصول على حماية ضد فحص المنفذ، لأن منافذ RDP ومنافذ SSH وعناوين IP العامة غير مكشوفة بشكل عام للأجهزة الظاهرية.

- يساعد Azure Bastion على الحماية من عمليات استغلال الثغرة الأمنية الأولية. يتواجد في المنطقة المحيطة بشبكتك الظاهرية. نظرا لأنه نظام أساسي كخدمة (PaaS)، فإن النظام الأساسي ل Azure يحافظ على تحديث Azure Bastion.

- تتكامل الخدمة مع أجهزة الأمان الأصلية لشبكة Azure الظاهرية، مثل Azure Firewall.

- يمكن استخدام Azure Bastion لمراقبة الاتصالات البعيدة وإدارتها.

لمزيد من المعلومات، راجع ما هو Azure Bastion؟.

توزيع

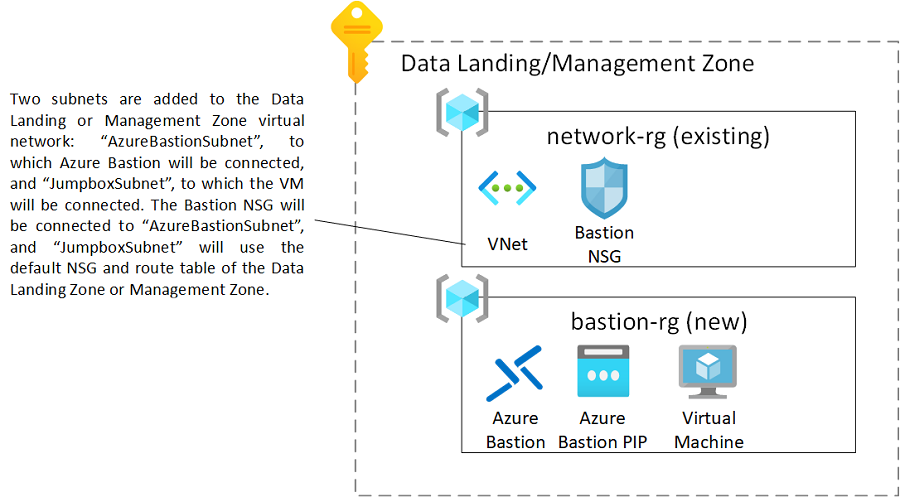

لتبسيط العملية للمستخدمين، هناك قالب Bicep/ARM يمكن أن يساعدك على إنشاء هذا الإعداد بسرعة داخل منطقة إدارة البيانات المنتقل إليها أو منطقة البيانات المنتقل إليها. استخدم القالب لإنشاء الإعداد التالي داخل اشتراكك:

لنشر مضيف Bastion بنفسك، حدد الزر Deploy to Azure :

عند توزيع Azure Bastion و jumpbox من خلال الزر Deploy to Azure ، يمكنك توفير نفس البادئة والبيئة التي تستخدمها في منطقة البيانات المنتقل إليها أو منطقة إدارة البيانات المنتقل إليها. لا يوجد تعارضات في هذا التوزيع، ويعمل كوظيفة إضافية لمنطقة البيانات المنتقل إليها أو منطقة إدارة البيانات المنتقل إليها. يمكنك إضافة أجهزة ظاهرية أخرى يدويا للسماح لمزيد من المستخدمين بالعمل داخل البيئة.

الاتصال بالجهاز الظاهري

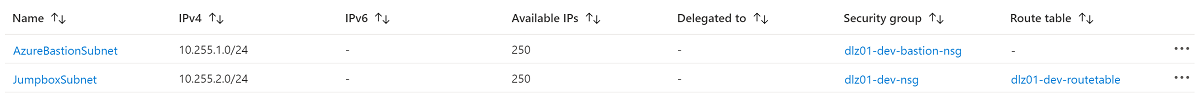

بعد التوزيع، ستلاحظ أنه تم إنشاء شبكتين فرعيتين إضافيتين على الشبكة الظاهرية لمنطقة البيانات المنتقل إليها.

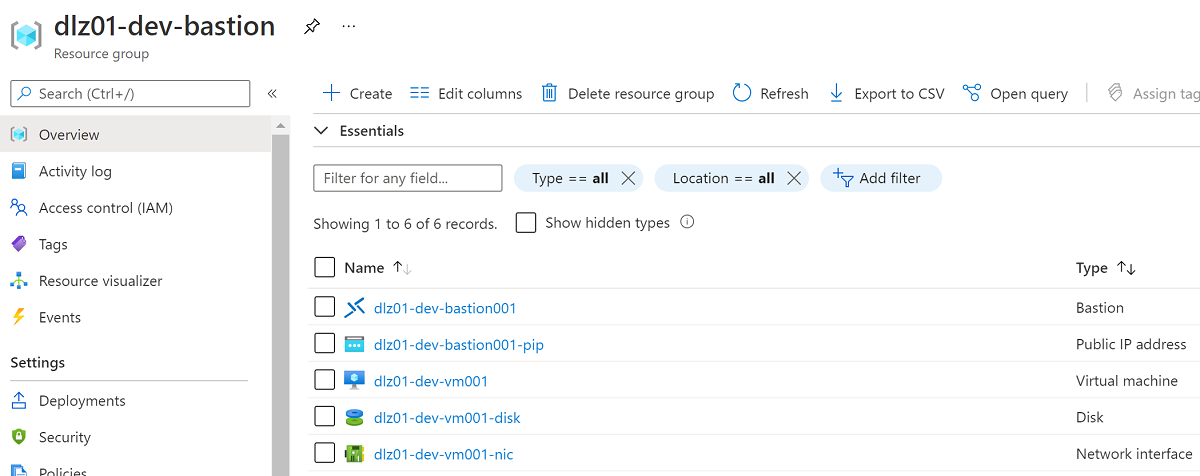

بالإضافة إلى ذلك، ستجد مجموعة موارد جديدة داخل اشتراكك، والتي تتضمن مورد Azure Bastion وجهاز ظاهري:

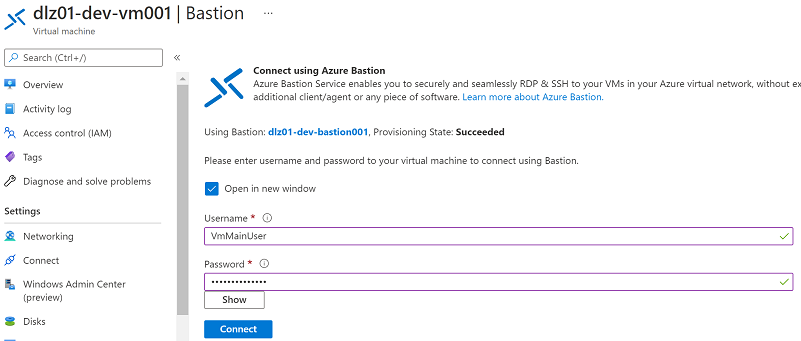

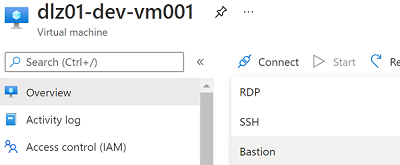

للاتصال بالجهاز الظاهري باستخدام Azure Bastion، قم بما يلي:

حدد الجهاز الظاهري (على سبيل المثال، dlz01-dev-bastion)، وحدد Connect، ثم حدد Bastion.

حدد الزر Use Bastion الأزرق.

أدخل بيانات الاعتماد الخاصة بك، ثم حدد اتصال.

تفتح جلسة RDP على علامة تبويب مستعرض جديدة، يمكنك من خلالها بدء الاتصال بخدمات البيانات الخاصة بك.

تسجيل الدخول إلى مدخل Microsoft Azure.

انتقل إلى

{prefix}-{environment}-product-synapse001مساحة عمل Azure Synapse داخل{prefix}-{environment}-shared-productمجموعة الموارد لاستكشاف البيانات.في مساحة عمل Azure Synapse، قم بتحميل عينة مجموعة بيانات من المعرض (على سبيل المثال، مجموعة بيانات سيارة أجرة مدينة نيويورك)، ثم حدد New SQL Script للاستعلام عن

TOP 100الصفوف.

إذا تم تناظر جميع الشبكات الظاهرية مع بعضها البعض، يلزم وجود صندوق انتقال واحد فقط في منطقة هبوط بيانات واحدة للوصول إلى الخدمات عبر جميع مناطق هبوط البيانات ومناطق هبوط إدارة البيانات.

لمعرفة سبب التوصية بإعداد الشبكة هذا، راجع اعتبارات بنية الشبكة. نوصي بحد أقصى لخدمة Azure Bastion واحدة لكل منطقة هبوط بيانات. إذا كان هناك المزيد من المستخدمين الذين يحتاجون إلى الوصول إلى البيئة، يمكنك إضافة أجهزة Azure الظاهرية الإضافية إلى منطقة البيانات المنتقل إليها.

استخدام الاتصالات من نقطة إلى موقع

بدلا من ذلك، يمكنك توصيل المستخدمين بالشبكة الظاهرية باستخدام اتصالات من نقطة إلى موقع. الحل الأصلي ل Azure لهذا الأسلوب هو إعداد بوابة VPN للسماح باتصالات VPN بين المستخدمين وبوابة VPN عبر نفق مشفر. بعد إنشاء الاتصال، يمكن للمستخدمين البدء في الاتصال بشكل خاص بالخدمات المستضافة على الشبكة الظاهرية داخل مستأجر Azure. تتضمن هذه الخدمات حسابات تخزين Azure وAzure Synapse Analytics وAzure Purview.

نوصي بإعداد بوابة VPN في الشبكة الظاهرية المركزية لبنية المركز والتحدث. للحصول على إرشادات مفصلة خطوة بخطوة حول إعداد بوابة VPN، راجع البرنامج التعليمي: إنشاء مدخل بوابة.

استخدام الاتصالات من موقع إلى موقع

إذا كان المستخدمون متصلين بالفعل ببيئة الشبكة المحلية ويجب توسيع الاتصال إلى Azure، يمكنك استخدام الاتصالات من موقع إلى موقع لتوصيل مركز الاتصال المحلي ومركز اتصال Azure. مثل اتصال نفق VPN، يتيح لك الاتصال من موقع إلى موقع توسيع الاتصال ببيئة Azure. يسمح القيام بذلك للمستخدمين المتصلين بشبكة الشركة بالاتصال بشكل خاص بالخدمات المستضافة على الشبكة الظاهرية داخل مستأجر Azure. تتضمن هذه الخدمات حسابات Azure Storage وAzure Synapse وAzure Purview.

نهج Azure الأصلي الموصى به لمثل هذا الاتصال هو استخدام ExpressRoute. نوصي بإعداد بوابة ExpressRoute في الشبكة الظاهرية المركزية لبنية المركز والتحدث. للحصول على إرشادات مفصلة خطوة بخطوة حول إعداد اتصال ExpressRoute، راجع البرنامج التعليمي: إنشاء وتعديل التناظر لدائرة ExpressRoute باستخدام مدخل Microsoft Azure.