أفضل ممارسات توزيع Microsoft Purview للتحليات على نطاق السحابة

المنطقة المنتقل إليها لإدارة البيانات مسؤولة عن إدارة منصة التحليلات على نطاق السحابة. يعتمد على Microsoft Purview لتوفير معظم قدرات إدارة البيانات.

ملاحظة

يشرح هذا التوجيه في هذا القسم التكوينات الخاصة بالتحليات على نطاق السحابة. إنها مجموعة من أفضل ممارسات Azure لتحسين إدارة البيانات باستخدام Microsoft Purview. تكمل الإرشادات وثائق Microsoft Purview الرسمية.

نظرة عامة

Microsoft Purview هي خدمة موحدة لإدارة البيانات تساعدك على إدارة وحوكمة بياناتك المحلية والمتعددة السحابة والبرمجيات الممنوحة كخدمة (SaaS). أنشئ مخطط شامل وحديث لجميع بياناتك من خلال اكتشاف البيانات تلقائيًا وتصنيف البيانات الحساسة ودورة حياة البيانات الشاملة. مكّن مسؤولي البيانات من إدارة وتأمين ممتلكات البيانات الخاصة بك. تمكين مستهلكي البيانات من العثور على بيانات قيمة وموثوقة.

تلميح

نوصي باستخدام أدوات الجهات الخارجية التي تختارها لدمج الإمكانات المتبقية لمنطقة إدارة البيانات المنتقل إليها مع Azure غير المدعومة حاليا من قبل Microsoft Purview.

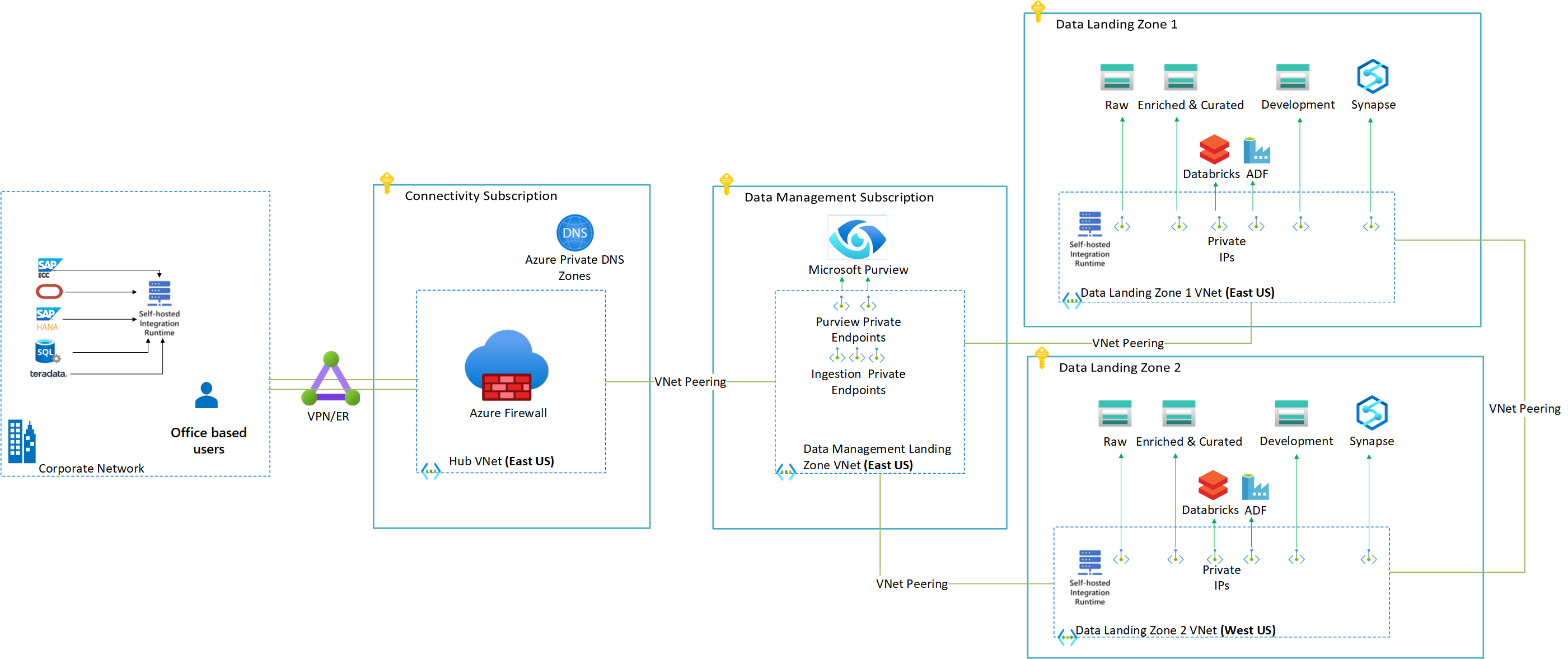

يتم نشر حساب Microsoft Purview واحد داخل المنطقة المنتقل إليها لإدارة البيانات، والتي تعمل ككتالوج بيانات مركزي. من منطقة إدارة البيانات المنتقل إليها، يمكن ل Microsoft Purview الاتصال بكل منطقة هبوط بيانات عبر اتصال الشبكة الخاصة باستخدام نظير VNet عبر إدارة البيانات ومناطق هبوط البيانات وأوقات تشغيل التكامل المستضاف ذاتيا. يتم اكتشاف منتجات البيانات في مخازن البيانات المحلية والسحب العامة الأخرى من خلال المزيد من عمليات توزيع أوقات تشغيل التكامل المستضاف ذاتيا.

إعداد الحساب

الخطوة الأولى هي نشر حساب Microsoft Purview. أثناء نشر منطقة إدارة البيانات المنتقل إليها، يتم نشر حساب Microsoft Purview واحد تلقائيا داخل اشتراك إدارة البيانات. الهدف هو مركزية خريطة البيانات بأكملها في حساب Microsoft Purview واحد عبر جميع مناطق هبوط البيانات. نوصيك بمراعاة حساب Microsoft Purview واحد مشترك داخل اشتراك منطقة إدارة البيانات المنتقل إليها لكل نوع بيئة.

بالإضافة إلى حساب Microsoft Purview، يتم أيضا نشر مجموعة موارد مدارة. يتم نشر حساب تخزين مدار ومساحة اسم مراكز الأحداث المدارة داخل مجموعة الموارد هذه ويتم استخدامها لاستيعاب بيانات تعريف أصول البيانات من خلال عمليات الفحص. نظرا لأن هذه الموارد يتم استهلاكها بواسطة كتالوج Microsoft Purview، يجب عدم إزالتها. تتم إضافة تعيين رفض التحكم في الوصول استنادا إلى الدور في Azure تلقائيا لجميع الأساسيات على مستوى مجموعة الموارد في وقت التوزيع.

المتطلبات الأساسية

قبل التوزيع، راجع المتطلبات التالية داخل اشتراك منطقة إدارة البيانات المنتقل إليها:

- جعل إعفاءات النهج: إذا كان لديك تعيين نهج Azure موجود يمنع المسؤولين أو التطبيقات من إنشاء حسابات Azure Storage أو مساحة اسم Azure Event Hubs أو حسابات Microsoft Purview أو مناطق Azure Private DNS أو نقاط نهاية Azure الخاصة، فيجب عليك تطبيق إعفاءات نهج Azure. الإعفاءات مطلوبة، لذلك يمكن نشر الموارد المطلوبة في منطقة إدارة البيانات المنتقل إليها، جنبا إلى جنب مع توزيع Microsoft Purview.

- تسجيل موفري الموارد: تأكد من تسجيل موفري موارد Azure التاليين في اشتراك منطقة إدارة البيانات المنتقل إليها:

Microsoft.EventHubMicrosoft.PurviewMicrosoft.Storage

هام

لتوزيع منطقة إدارة البيانات المنتقل إليها بنجاح باستخدام Microsoft Purview، يجب استيفاء المتطلبات الأساسية. لمعرفة المزيد حول كيفية تسجيل موفري الموارد، راجع موفري الموارد لخدمات Azure.

دقة الاسم والشبكة

تستخدم التحليلات على نطاق السحابة نقطة نهاية خاصة ل Azure لتمكين الوصول الآمن إلى الكتالوج، مدعوما ب Azure Private Link. تستخدم نقطة النهاية الخاصة عناوين IP من مساحة عنوان VNet لحساب Microsoft Purview الخاص بك. تنتقل نسبة استخدام الشبكة بين العملاء على VNet وحساب Microsoft Purview عبر VNet وارتباط خاص على شبكة Microsoft الأساسية. يلغي VNet و Private Link التعرض من الإنترنت العام. لتمكين عزل الشبكة لسيناريوهات الفحص الشامل، يتم نشر المزيد من نقاط النهاية الخاصة. تسمح نقاط النهاية الخاصة بتوصيل مصادر البيانات في Azure والمصادر المحلية من خلال Azure Private Link.

توزيع نقطة النهاية الخاصة في Azure

يتم نشر حساب Microsoft Purview داخل شبكة Azure الظاهرية (VNet) داخل منطقة إدارة البيانات المنتقل إليها مع العديد من نقاط النهاية الخاصة:

حساب: يتم استخدام نقطة نهاية خاصة للسماح فقط باستدعاءات العميل إلى Microsoft Purview التي تنشأ من داخل الشبكة الخاصة. وهو مطلوب كشرط أساسي لنقطة نهاية خاصة للمدخل .

المدخل: تهدف نقطة النهاية الخاصة إلى توفير اتصال خاص ببوابة إدارة Microsoft Purview. مدخل إدارة Microsoft Purview هو واجهة مستخدم الإدارة التي تسمح لك بالوصول إلى Microsoft Purview وإدارته من مستعرض ويب.

استيعاب نقاط النهاية الخاصة لفحص مصادر بيانات Azure IaaS وPaaS داخل شبكة Azure الظاهرية ومصادر البيانات المحلية من خلال اتصال خاص. يضمن هذا الأسلوب عزل الشبكة لبيانات التعريف المتدفقة من مصادر البيانات إلى Microsoft Purview Data Map.

هام

لفحص مصادر البيانات بنجاح في Microsoft Purview، يجب نشر وقت تشغيل تكامل مستضاف ذاتيا داخل نفس الشبكة الظاهرية حيث يتم نشر نقاط النهاية الخاصة لاستيعاب Microsoft Purview، والتي يمكن أن تكون داخل منطقة إدارة البيانات المنتقل إليها أو أي مناطق هبوط للبيانات.

لمزيد من المعلومات حول شبكات المنطقة المنتقل إليها لإدارة البيانات، راجع شبكات التحليلات على نطاق السحابة.

لمزيد من المعلومات حول نقاط النهاية الخاصة ل Microsoft Purview، راجع استخدام نقاط النهاية الخاصة لحساب Microsoft Purview الخاص بك.

نقطة نهاية خاصة للحساب والمدخل

لإدارة ملكية البيانات باستخدام Microsoft Purview والاتصال بمدخل إدارة Microsoft Purview، يجب عليك استخدام الاتصال الخاص. يقتصر الوصول العام على حساب Microsoft Purview الذي يتم نشره داخل منطقة إدارة البيانات المنتقل إليها لإضافة المزيد من الأمان. يتم نشر نقاط النهاية الخاصة للحسابوالمدخل لتوفير اتصال خاص بحساب Microsoft Purview والوصول إلى مدخل إدارة Microsoft Purview.

الوصول إلى مدخل إدارة Microsoft Purview

للحفاظ على استخدام مدخل Microsoft Purview من خلال الاتصال الخاص، نوصي برفض الوصول إلى الشبكة العامة في إعدادات Microsoft Purview. للاتصال بمدخل إدارة Microsoft Purview، يلزم وجود جهاز انتقال أو مربع انتقال يتم نشره داخل شبكتك. يمكنك استخدام جهاز من الشبكة المختلطة أو كجهة ظاهرية داخل المنطقة المنتقل إليها لإدارة البيانات. جهاز الانتقال السريع هو خادم وصول عن بعد متصلب، يستخدم عادة برامج Microsoft Remote Desktop Services أو Secure Shell (SSH). تعمل أجهزة الانتقال السريع كنقطة انطلاق للمسؤولين الذين يصلون إلى الأنظمة الهامة مع جميع الإجراءات الإدارية التي يتم إجراؤها من المضيف المخصص.

استخدم أي من هذه الخيارات لإدارة بياناتك باستخدام Microsoft Purview من خلال مدخل إدارة Microsoft Purview:

الخيار 1: استخدم جهاز الانتقال السريع المتصل بشبكة الشركة. لاستخدام نموذج الاتصال هذا، يجب أن يكون لديك اتصال بين الشبكة الظاهرية حيث يتم إنشاء نقطة النهاية الخاصة لمدخل Microsoft Purview وشبكة شركتك.

راجع شبكة Cloud Adoption Framework للحصول على مزيد من المعلومات طوبولوجيا شبكة الاتصال ونظرة عامة على الاتصال.

الخيار 2: إذا لم يكن الاتصال المختلط متوفرا في مؤسستك، فوزع جهازا ظاهريا داخل المنطقة المنتقل إليها لإدارة البيانات. انشر Azure Bastion للاتصال ب Microsoft Purview باستخدام اتصال آمن.

نقاط النهاية الخاصة للاستيعاب

يمكن ل Microsoft Purview مسح مصادر البيانات ضوئيا في Azure أو البيئات المحلية باستخدام نقاط النهاية الخاصة أو العامة. يتم تناظر شبكة منطقة البيانات المنتقل إليها تلقائيا مع الشبكة الظاهرية لمنطقة إدارة البيانات المنتقل إليها والشبكة الظاهرية لاشتراك الاتصال. لذلك يمكن فحص مصادر البيانات داخل مناطق البيانات المنتقل إليها باستخدام الاتصال الخاص.

نوصي بتمكين نقاط النهاية الخاصة لمصادر البيانات الأخرى داخل المناطق المنتقل إليها ومسح مصادر البيانات ضوئيا باستخدام الاتصال الخاص.

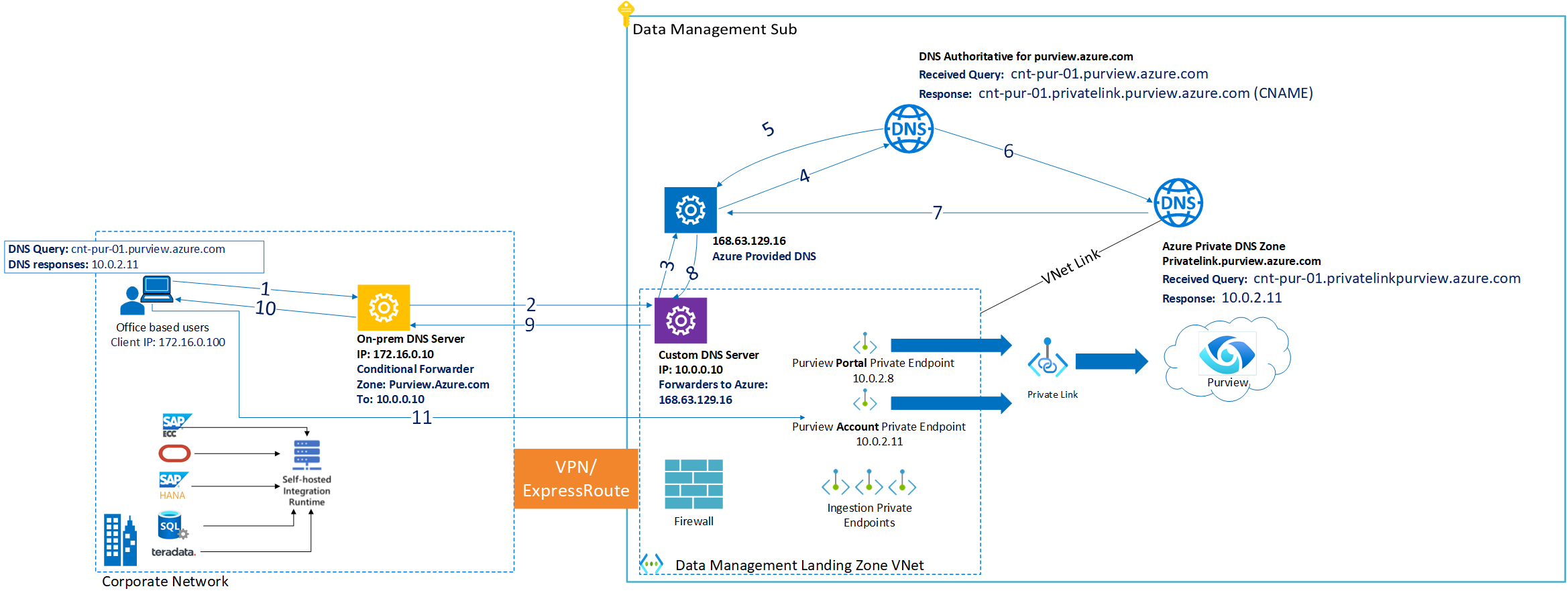

تحليل الاسم

يجب معالجة دقة DNS لنقاط النهاية الخاصة من خلال مناطق Azure Private DNS المركزية. يتم نشر مناطق DNS الخاصة التالية تلقائيا في نشر Microsoft Purview في منطقة إدارة البيانات المنتقل إليها:

privatelink.purview.azure.comprivatelink.purviewstudio.azure.comprivatelink.blob.core.windows.netprivatelink.queue.core.windows.netprivatelink.servicebus.windows.net

إذا كان لديك سحابة مختلطة، وكان تحليل الاسم عبر المباني مطلوبا، فمن المهم تكوين خوادم DNS المحلية بشكل صحيح لإعادة توجيه الطلبات المناسبة إلى خادم DNS المخصص في Azure.

إذا كان لديك DNS مخصص بالفعل في Azure، فأنت بحاجة إلى إعداد معيدات توجيه شرطية على خادم DNS المحلي الذي يشير إليه.

إذا لم يكن لديك جهاز DNS ظاهري مخصص في Azure، يمكنك نشر مجموعة مقياس الجهاز الظاهري Azure التي تتضمن NGINX التي تم تكوينها بالفعل لإعادة توجيه طلبات DNS إلى عنوان IP

168.63.129.16DNS المقدم من Azure . لمزيد من المعلومات، راجع نشر مجموعة مقياس الجهاز الظاهري لوكيل NGINX DNS في شبكة ظاهرية موجودة.

تلميح

للسماح بحل الاسم بين منطقة إدارة البيانات المنتقل إليها ومناطق البيانات المنتقل إليها، استخدم نفس مناطق DNS الخاصة الموجودة داخل {prefix}-global-dns مجموعة الموارد داخل منطقة إدارة البيانات المنتقل إليها.

لمزيد من المعلومات المتعلقة بالشبكات التحليلية على نطاق السحابة وتحليل الاسم، راجع شبكة التحليلات على نطاق السحابة

إدارة المصادقة لمصادر البيانات في Microsoft Purview

يتطلب Microsoft Purview الوصول إلى وحدة التحكمومستوى البيانات لتسجيل مصادر البيانات ومسحها ضوئيا.

تسجيل مصادر البيانات

عند نشر حساب Microsoft Purview، يتم إنشاء هوية مدارة معينة من قبل النظام تلقائيا. يتم إنشاؤه في مستأجر Azure Active Directory وتعيينه إلى هذا المورد. لقراءة موارد Azure وإدراجها ضمن اشتراك أو مجموعة موارد عند تسجيل مصادر البيانات في Microsoft Purview، تتطلب الهوية المدارة ل Microsoft Purview دور Azure RBAC Reader في النطاق.

ضع في اعتبارك تعيين دور القارئ إلى الهوية المدارة ل Microsoft Purview في كل اشتراك منطقة منتقل إليها للبيانات قبل تسجيل أي من مصادر البيانات هذه في Microsoft Purview:

- Azure Blob Storage

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- قاعدة بيانات Azure SQL

- مثيل Azure SQL المُدار

- Azure Synapse Analytics

مسح مصادر البيانات ضوئيا

قبل تشغيل أي عمليات فحص جديدة، تأكد من إكمال المتطلبات التالية:

توزيع وتسجيل أوقات تشغيل التكامل المستضاف ذاتيا

توزيع وتسجيل الأجهزة الظاهرية لوقت تشغيل التكامل المستضاف ذاتيا (IR) لكل منطقة هبوط بيانات. مطلوب IRs المستضاف ذاتيا لفحص مصادر البيانات مثل قاعدة بيانات Azure SQL أو أي مصادر بيانات مستندة إلى الجهاز الظاهري. قد تكون مصادر البيانات هذه محلية أو في كل منطقة من مناطق البيانات المنتقل إليها. يمكن للأشعة تحت الحمراء المستضافة ذاتيا تشغيل أنشطة النسخ بين مخزن بيانات سحابي ومخزن بيانات في شبكة خاصة. كما يمكن إرسال أنشطة التحويل مقابل موارد الحساب في شبكة اتصال محلية، أو شبكة اتصال ظاهرية Azure. يحتاج تثبيت وقت تشغيل التكامل المستضاف ذاتيا إلى جهاز محلي أو جهاز ظاهري داخل شبكة خاصة.

تلميح

نوصي باستخدام جهاز مخصص لاستضافة وقت تشغيل التكامل. يجب أن يكون الجهاز منفصلاً عن الخادم الذي يستضيف مخزن البيانات. أيضا، يوصى بشدة بالتخطيط لجهازين ظاهريين للأشعة تحت الحمراء مستضافين ذاتيا على الأقل في كل منطقة هبوط للبيانات أو بيئة محلية.

لمسح مصادر البيانات المحلية ضوئيا، يمكن نشر IRs المستضاف ذاتيا داخل شبكتك المحلية، ومع ذلك، لفحص مصادر البيانات الموجودة في Azure، يجب توزيع IRs المستضافة ذاتيا في نفس VNet مثل نقاط النهاية الخاصة لاستيعاب Microsoft Purview. يوصى بنشر نقاط نهاية خاصة جديدة للاستيعاب و IRs جديدة مستضافة ذاتيا لكل منطقة توجد فيها مصادر البيانات.

قد ترغب في استضافة زيادة حجم العمل المتزامن. أو قد ترغب في تحقيق أداء أعلى في مستوى حمل العمل الحالي. يمكنك تحسين مقياس المعالجة باستخدام أحد هذه الأساليب:

- توسيع النطاق عندما يكون المعالج والذاكرة للعقدة غير مستخدمين بشكل ناقص

- توسيع نطاق وقت تشغيل التكامل المستضاف ذاتيا عن طريق إضافة المزيد من العقد أو مجموعات مقياس الجهاز الظاهري

تعيين الوصول إلى مستوى البيانات لفحص مصادر البيانات

لتوفير الوصول إلى Microsoft Purview في مستوى البيانات ومصادر البيانات، هناك خيارات متعددة لإعداد المصادقة:

- الخيار 1: الهوية المدارة

- الخيار 2: مفتاح الحساب أو كلمات المرور المخزنة في Azure Key Vault كبيانات سرية

- الخيار 3: كيان الخدمة المخزن في Azure Key Vault كبيانات سرية

هام

لفحص مصادر البيانات من خلال Azure Private Link في Microsoft Purview، يجب نشر وقت تشغيل تكامل مستضاف ذاتيا واستخدام مفتاح الحساب/ مصادقة SQL أو كيان الخدمة من خيارات المصادقة إلى مصادر البيانات.

تلميح

عندما لا يتمكن مصدر البيانات من استخدام Azure Private Link، نوصي باستخدام هوية Microsoft Purview المدارة لفحص مصادر البيانات. في هذه الحالة، يجب عليك السماح بالوصول العام على إعدادات جدار حماية حساب Microsoft Purview.

تخزين البيانات السرية داخل Azure Key Vault

يتم توزيع موارد Azure Key Vault المتعددة داخل منطقة إدارة البيانات المنتقل إليها واشتراكات منطقة البيانات المنتقل إليها. تخزن موارد Azure Key Vault البيانات السرية المتعلقة بمصادر بيانات التعريف في منطقة إدارة البيانات المنتقل إليها ومصادر البيانات. مثال على مصدر البيانات هو قاعدة بيانات Azure SQL التي يستهلكها Azure Data Factory. أو قاعدة بيانات Azure ل MySQL المستخدمة من قبل مساحات عمل Databricks في منطقة البيانات المنتقل إليها.

توصيل مناطق البيانات المنتقل إليها Azure key vaults بحساب Microsoft Purview الخاص بك

يمكن ل Microsoft Purview استخدام البيانات السرية وبيانات الاعتماد المخزنة في مخازن مفاتيح Azure. يمكن استخدامها فقط إذا قمت بإنشاء اتصال Azure Key Vault داخل حساب Microsoft Purview وتم تسجيل السر. بعد إضافة منطقة هبوط بيانات جديدة، يجب إنشاء اتصال Azure Key Vault جديد داخل حساب Microsoft Purview. الاتصال هو اقتران واحد لواحد لمورد Azure Key Vault مع حساب Microsoft Purview. سيسمح بإنشاء بيانات اعتماد داخل حساب Microsoft Purview استنادا إلى البيانات السرية المخزنة في Key Vault Azure.

لمزيد من المعلومات، راجع إنشاء اتصالات Key Vault Azure في حساب Microsoft Purview الخاص بك.

تلميح

قم بإزالة أي مخازن مفاتيح Azure غير مستخدمة لتقليل الاتصالات Key Vault.

إنشاء بيانات اعتماد داخل Microsoft Purview

قد تحتاج إلى إعداد بيانات اعتماد باستخدام key vault Secret لسيناريوهات محددة:

- لفحص أي مصادر بيانات حيث لا يمكن استخدام هوية Microsoft Purview المدارة كطريقة مصادقة.

- لفحص أي مصادر بيانات باستخدام وقت تشغيل تكامل مستضاف ذاتيا، يجب تخزين أنواع المصادقة المدعومة مثل مفاتيح الحساب أو مصادقة SQL (كلمة المرور) أو كيان الخدمة في بيانات اعتماد.

- لمسح مصادر البيانات ضوئيا باستخدام نقطة نهاية خاصة لاستيعاب البيانات.

- لمسح مصادر البيانات الموجودة داخل جهاز ظاهري أو داخل بيئة محلية.

قبل إنشاء أي بيانات اعتماد في Microsoft Purview، يجب أن يكون لحساب Microsoft Purview الخاص بك حق الوصول إلى أسرار Azure Key Vault. استخدم نهج الوصول Key Vault Azure أو التحكم في الوصول المستند إلى الدور (RBAC) لمنح هوية الخدمة المدارة من Microsoft Purview (MSI) الوصول المطلوب. لمزيد من المعلومات حول كيفية منح Microsoft Purview MSI حق الوصول إلى Azure Key Vault وإنشاء بيانات اعتماد داخل Microsoft Purview، راجع بيانات الاعتماد لمصادقة المصدر في Microsoft Purview.

أدوار Microsoft Purview والتحكم في الوصول

يحتوي Microsoft Purview على العديد من الأدوار المضمنة، مثل قارئ البيانات، أمين البيانات، مسؤول المجموعة، مسؤول مصدر البيانات ومؤلف النهج لإدارة مستوى البيانات، والتي يمكن دمجها لتوفير المزيد من الامتيازات. على سبيل المثال، يستهدف دور قارئ البيانات لأدوار مثل مسؤولي البيانات ومسؤولي البيانات وكبير مسؤولي الأمان الذين يحتاجون إلى الوصول للقراءة فقط إلى ملكية البيانات. قد تتضمن ملكية البيانات التصنيفات، دورة حياة البيانات من خلال خيارات البحث، والتقارير المتوفرة في Microsoft Purview.

بمجرد اكتمال توزيع منطقة إدارة البيانات المنتقل إليها، استخدم نموذج الامتياز الأقل لتوفير الوصول لعرض بيانات التعريف أو إدارتها في Microsoft Purview.

هام

يجب إدارة أدوار مستوى بيانات Microsoft Purview داخل مدخل إدارة Microsoft Purview أو باستخدام واجهة برمجة التطبيقات مباشرة.

لمزيد من المعلومات حول أدوار Microsoft Purview، راجع التحكم في الوصول في مستوى بيانات Microsoft Purview

أدوار Microsoft Purview الموصى بها

راجع القائمة التالية من الشخصيات المشاركة في توزيع تحليلات على نطاق السحابة. قم بتعيين أدوار Microsoft Purview ذات الصلة لهم حتى يتمكنوا من المساهمة في نجاح النشر:

| الشخصية | الدور | دور Microsoft Purview الموصى به |

|---|---|---|

| مالكو المنتجات | يستخدم مالكو المنتجات Azure لتحويل حلولك، وإضفاء المرونة على الأعمال، وتحسين عمليات الأعمال. | قارئ البيانات |

| مهندسو الحلول | حدد الحلول التي يجب دفعها عبر حدود شبكة الأعمال المؤسسية. تعرف على كيفية التعامل مع تشخيص خدمات Azure وتحليلها وتصميمها وتوزيعها وتكاملها. | |

| مهندسو المطور وDevOps | تصميم عملية التكامل والتسليم المستمرة وبناها وتوزيعها واختبارها وصيانتها باستخدام Azure DevOps أو GitHub. | غير قابل للتطبيق |

| مهندسو الأمان | تمكين فرقك من تصميم وتنفيذ بنية أساسية آمنة على Azure باستخدام أفضل الممارسات. | |

| المديرون التقنيون ومديرو الأعمال | بناء فهم شامل لخدمات Azure. التحكم في تكاليف السحابة وتحسين عملياتك وسرعة فريقك. | غير قابل للتطبيق |

| صناع القرار ومستخدمو الأعمال | استخدم Azure للوصول إلى نتيجة تحليلات قابلة للتنفيذ، مع توقع تسليمها في النموذج الأكثر صلة. استخدم الذكاء الاصطناعي المضمنة في الحلول الحالية لتحسين العمليات التجارية. | قارئ البيانات |

| مديرو البيانات | مسؤول عن توفير وإدارة الوصول إلى أصول البيانات. | قارئ البيانات أو أمين البيانات |

| محللو البيانات ومحللو الأداء | استخدم Azure لاكتشاف ومشاركة رؤى جديدة من أصول البيانات الحالية أو البيانات المخصصة . إنشاء تحويلات الذكاء الاصطناعي بنقرة واحدة، واستهلاك نماذج تم إنشاؤها مسبقا، وإنشاء نماذج التعلم الآلي بسهولة. | |

| مهندسو البيانات | استخدم Azure لإنشاء البيانات ومنتجات التحليلات ودمجها وإدارتها. إنشاء تطبيقات وحلول ممكنة الذكاء الاصطناعي عند الاقتضاء. | |

| علماء بيانات المواطنين | إنشاء نماذج التعلم الآلي عبر أدوات مرئية قوية وسحب وإفلات بدون تعليمات برمجية حيث لا يلزم وجود ترميز | |

| عُلماء البيانات | استخدم أدواتك المفضلة وأطر عمل التعلم الآلي لإنشاء حلول قابلة للتطوير لعلوم البيانات. تسريع دورة حياة التعلم الآلي من طرف إلى طرف. | |

| مهندسو التعلم الآلي | تمكين العمليات والبنية الأساسية الصحيحة لتوزيع النموذج بسهولة وإدارة النموذج. |

لمزيد من المعلومات حول أدوار البيانات، راجع الأدوار والفرق.

الخطوات التالية

التعلم الآلي من Microsoft Azure كمنتج بيانات للتحليات على نطاق السحابة