ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

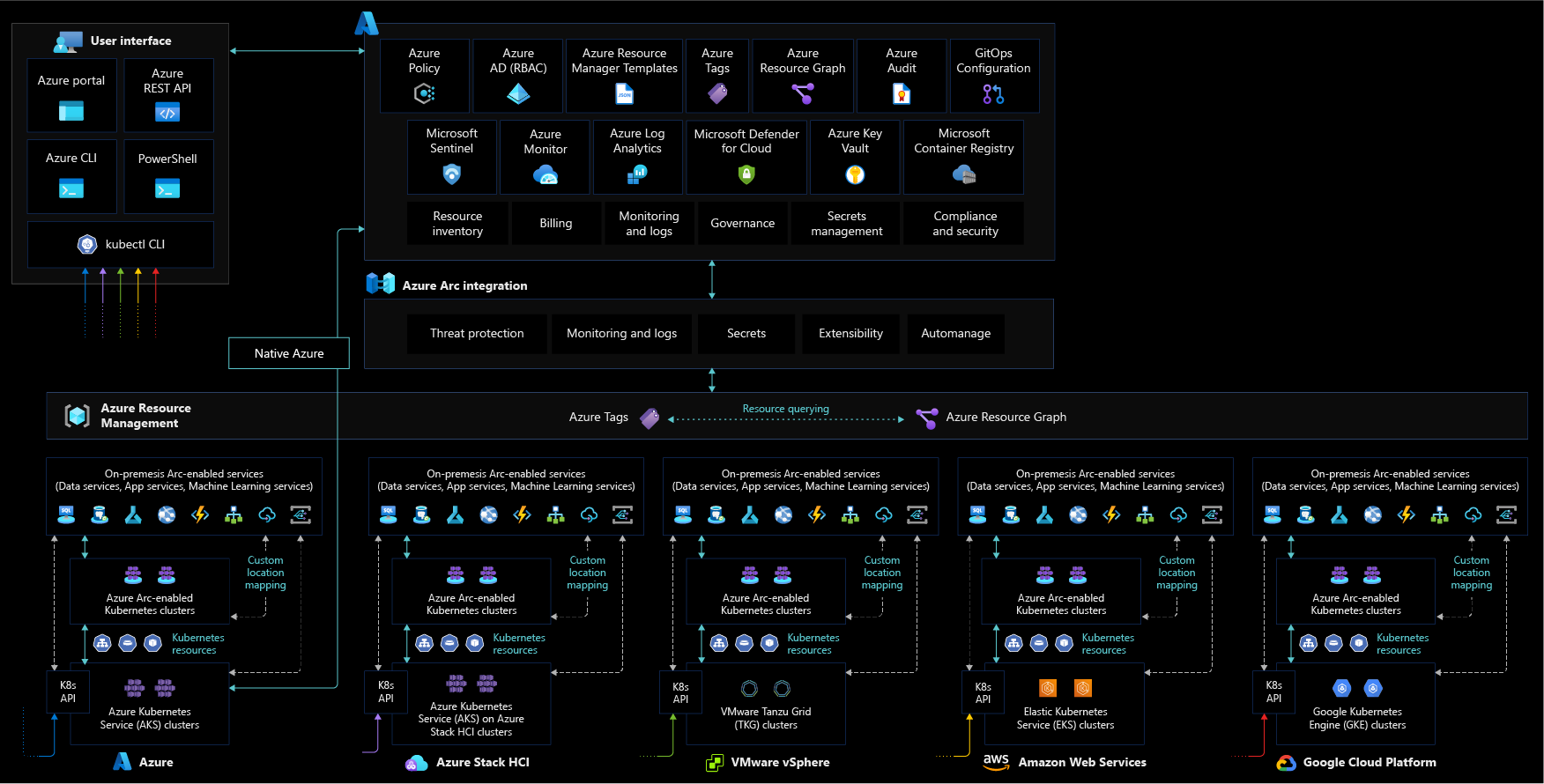

توفر هذه المقالة اعتبارات التصميم الرئيسية وأفضل الممارسات للأمان والحوكمة والتوافق التي يجب استخدامها عند إنشاء توزيع Kubernetes الذي يدعم Azure Arc. بينما تغطي وثائق المنطقة المنتقل إليها على نطاق المؤسسة الحوكمةوالأمان كمواضيع منفصلة، يتم دمج مناطق التصميم الهامة هذه في موضوع واحد ل Kubernetes التي تدعم Azure Arc.

Azure Policy و Microsoft Defender for Cloud هما أدوات سحابية أصلية تسمح لك بتنفيذ حواجز الحماية وعناصر التحكم والتقارير والتنبيهات ومهام المعالجة بطريقة تلقائية على نطاق واسع. من خلال دمجها مع Kubernetes الممكنة في Azure Arc، يمكنك توسيع نهج الحوكمة وعمليات التحقق من الأمان إلى أي مجموعة Kubernetes في بيئتك المحلية و/أو متعددة السحابات.

بناء الأنظمة

يوضح الرسم التخطيطي التالي بنية مرجعية تصورية تصور مجالات تصميم الأمان والتوافق والحوكمة ل Kubernetes الممكنة في Azure Arc:

اعتبارات التصميم

نظرا لأن مواردك المختلطة ومتعددة السحابات تصبح جزءا من Azure Resource Manager، يمكنك إدارتها والتحكم فيها من Azure. يحتوي هذا القسم على اعتبارات التصميم التي يجب أن تضعها في الاعتبار أثناء التخطيط لأمان موارد مجموعة Kubernetes الممكنة في Azure Arc وإدارتها.

راجع مناطق تصميم الأمانوالحوكمة في مناطق هبوط Azure لتقييم تأثير Kubernetes الممكنة في Azure Arc على نماذج الحوكمة والأمان الشاملة.

توفير العامل

حدد استراتيجية لتوفير عامل Kubernetes الممكن في Azure Arc واستخدم مبدأ الامتياز الأقل عند إنشاء كيان خدمة الإلحاق. ضع في اعتبارك استخدام الأتمتة للتسجيل المجمع.

إدارة العامل

يلعب وكلاء Kubernetes الممكنين في Azure Arc دورا مهما في العمليات المختلطة لمجموعات Kubernetes التي تدعم Azure Arc، حيث تتيح لك إدارة المجموعات من Azure. تنفيذ الحلول التي تتبع حالة اتصال العامل. تأكد من تحديد عملية لترقية وكلاء Kubernetes الممكنين في Azure Arc.

عناصر تحكم الوصول المستندة إلى الدور (RBAC)

حدد أدوار الإدارة والعمليات والمطورين داخل مؤسستك المسؤولة عن العمليات اليومية في مجموعاتك المختلطة. يحدد تعيين كل فريق للإجراءات والمسؤوليات أدوار التحكم في الوصول استنادا إلى الدور (RBAC) في Azure وKubernetes ClusterRoleBinding و RoleBinding.

ضع في اعتبارك استخدام مصفوفة RACI لدعم هذا الجهد وإنشاء عناصر تحكم في التسلسل الهرمي لنطاق الإدارة الذي تحدده استنادا إلى تناسق الموارد وإرشادات إدارة المخزون.

لمزيد من المعلومات، راجع إدارة الهوية والوصول ل Kubernetes التي تدعم Azure Arc.

إدارة البيانات السرية والشهادات

تأمين البيانات السرية والشهادات باستخدام Azure Key Vault ونشر ملحقه في مجموعات kubernetes الممكنة في Azure Arc من خلال واجهة تخزين الحاوية (CSI).

موقع البيانات

ضع في اعتبارك منطقة Azure التي تخطط لتوفير مجموعة Kubernetes الممكنة في Azure Arc داخلها. فهم البيانات التي يتم جمعها من مواردك والتخطيط وفقا لذلك استنادا إلى متطلبات موقع البيانات لمؤسستك.

تمكين تكوينات GitOps وتأمينها

تفرض تكوينات GitOps حالة النظام المطلوبة وهي أداة مهمة لتتبع توافق نظام مجموعة Kubernetes الممكن بواسطة Arc. عند العمل مع تكوينات GitOps، ضع في اعتبارك تأمين الوصول إلى نظام التحكم بالمصادر من خلال عناصر تحكم الشبكة والوصول المناسبة.

إدارة النهج وإعداد التقارير

حدد خطة إدارة لمجموعات Kubernetes المختلطة التي تترجم إلى نهج Azure التي تدقق وتفرض المعايير التنظيمية على نطاق واسع. على سبيل المثال، قد تفرض نهج sourceControlConfiguration على مجموعات Kubernetes لضمان حصول المجموعات على مصدر الحقيقة لأحمال العمل والتكوينات من مستودع git محدد وتتبع التوافق باستخدام نهج Azure.

استراتيجية إدارة السجل

راجع تخصصات الإدارة اعتبارات وتوصيات تصميم منطقة التصميم الهامة وخطط لجمع المقاييس والسجلات من مواردك المختلطة في مساحة عمل Log Analytics لمزيد من التحليل والتدقيق.

الحماية من التهديدات وإدارة وضع أمان السحابة

فرض الحماية من التهديدات وإدخال عناصر تحكم للكشف عن التكوينات الخاطئة للأمان وتتبع التوافق. استخدم ذكاء Azure لحماية أحمال العمل المختلطة من التهديدات. تمكين مراقبة أساس الأمان وإدارة وضع الأمان والحماية من التهديدات لجميع الاشتراكات التي تحتوي على Kubernetes التي تدعم Azure Arc عن طريق تمكين Microsoft Defender للحاويات.

الوصول الآمن إلى نظام المجموعة

خطط لتأمين الوصول إلى واجهة برمجة تطبيقات Kubernetes. توفر ميزة اتصال مجموعة Kubernetes الممكنة في Azure Arc الاتصال بخادم واجهة برمجة التطبيقات دون الحاجة إلى تمكين أي منفذ وارد.

تحسين إمكانية مراقبة الخدمات المصغرة وأمانها

يمكن أن يساعد تنفيذ شبكة الخدمة في المصادقة والتخويل والأمان ورؤية التطبيقات المستندة إلى الخدمات المصغرة. يبسط Kubernetes الذي يدعم Azure Arc توزيع Open Service Mesh (OSM) كملحق.

توصيات التصميم

يحتوي هذا القسم على توصيات التصميم التي يجب اتباعها أثناء التخطيط لأمان موارد مجموعة Kubernetes الممكنة في Azure Arc وإدارتها.

توفير العامل

حدد استراتيجية لإلحاق مجموعاتك في Azure Arc، بما في ذلك طريقة التنفيذ التلقائي للتسجيل المجمع. قم بإنشاء خطة رسمية تأخذ في الاعتبار نطاق التوزيع الخاص بك وتتضمن الأهداف ومعايير الاختيار ومعايير النجاح وخطط التدريب والتراجع والمخاطر.

يمكنك استخدام كيان خدمة لدمج توفير العامل كجزء من البنية الأساسية لبرنامج ربط العمليات التجارية للتكامل المستمر والتوزيع المستمر (CI/CD). يجب تحديد امتيازات كيان الخدمة هذا وتعيين الأدوار المطلوبة فقط لإلحاق Kubernetes ب Azure (دور "Kubernetes Cluster - Azure Arc Onboarding")، حيث يمكن استخدامه فقط لإلحاق Kubernetes، وليس التراجع عن العملية أو حذف المورد.

إدارة العامل

عوامل Azure Arc هي المكونات الرئيسية ل Kubernetes الممكنة في Azure Arc، والتي تحتوي على العديد من المكونات المنطقية التي تلعب دورا في عمليات الأمان والحوكمة والإدارة.

إذا توقف العامل عن إرسال رسائل كشف أخطاء الاتصال إلى Azure أو غير متصل أو فقد الاتصال ب Azure، فلا يمكنك تنفيذ المهام التشغيلية عليه. قم بتطوير خطة لكيفية إعلامك في حالة حدوث هذه السيناريوهات وكيفية استجابة مؤسستك.

يمكنك استخدام سجل نشاط Azure لإعداد تنبيهات صحة الموارد والبقاء على علم بالحالة الصحية الحالية والتاريخية لقرون وكيلك. لفهم كيفية إدارة وكيلك بشكل صحيح، راجع منطقة التصميم الهامة للإدارة.

إذا لم تتلق الخدمة رسالة كشف أخطاء اتصال عامل لمدة 15 دقيقة، تظهر مجموعة Kubernetes الممكنة في Azure Arc على أنها غير متصلة بالإنترنت. للتأكد من أن وكيلك يمكنه الاتصال بأمان بنقاط نهاية Azure Arc، راجع منطقة التصميم الهامة لاتصال Kubernetes التي تدعم Azure Arc.

عناصر تحكم الوصول المستندة إلى الدور (RBAC)

بمجرد إلحاق مجموعة Kubernetes، يمكنك تعيين Azure RBAC إلى مورد نظام مجموعة Kubernetes الممكن في Azure Arc.

اتبع مبدأ الامتياز الأقل عند تعيين أدوار مثل "المساهم" أو "المالك" التي يمكنها تنفيذ عمليات مثل نشر الملحقات التي تنفذ الإجراءات ك "ClusterAdmin" والتي لها تأثير على مستوى نظام المجموعة. يجب استخدام هذه الأدوار بحذر للحد من "نصف قطر الانفجار" المحتمل أو استبدالها في نهاية المطاف بأدوار مخصصة.

يجب تطبيق نفس مبدأ التحكم في الوصول استنادا إلى الدور على البيانات الحساسة التي يتم إرسالها إلى مساحة عمل Azure Monitor Log Analytics. يوفر Kubernetes الذي يدعم Azure Arc الوصول إلى التحكم في الوصول استنادا إلى الدور لبيانات السجل التي جمعها عامل Log Analytics، المخزنة في مساحة عمل Log Analytics التي تم تسجيل مجموعتك فيها. لمعرفة كيفية تنفيذ الوصول إلى مساحة عمل Log Analytics الدقيقة، راجع تصميم توزيع سجلات Azure Monitor.

يتيح لك دمج مجموعة Kubernetes الممكنة في Azure Arc مع Azure Active Directory (Azure AD) استخدام تعيينات دور Azure لمزيد من التحكم الدقيق في من لديه حق الوصول إلى موارد نظام مجموعة Kubernetes الممكنة في Azure Arc وأذوناتها.

ملاحظة

يعمل هذا التكامل في الأصل مع أنواع عناصر Kubernetes ClusterRoleBinding و RoleBinding ويدمج التخويل بشكل فعال في مجموعة Kubernetes الخاصة بك مع Azure AD كخدمة إدارة الهوية والوصول المركزية. باستخدام Azure AD، يمكنك الحصول على التدقيق الكامل وتتبع التغييرات التي تم إجراؤها في مجموعتك بالإضافة إلى أي أحداث تخويل.

يتيح لك التكامل مع Azure AD أيضا الوصول إلى قدرات الأمان المتقدمة Azure AD، والتي يجب عليك استخدامها لتكوين:

- الوصول المشروط مع Azure AD. يمكنك العثور على مزيد من المعلومات حول الوصول المشروط في نظرة عامة على الوصول المشروط.

- قواعد الوصول في نفس الوقت (JIT) للمهام التي تحتاج إلى أذونات مرتفعة. يؤدي الوصول الدائم لبعض المستخدمين إلى المعلومات الحساسة أو إعدادات تكوين الشبكة الهامة في Kubernetes إلى إنشاء مسار محتمل للحسابات المخترقة أو أنشطة التهديد الداخلية. يمكن أن تساعدك إدارة الوصول المتميز على حماية مؤسستك من الخروقات وتساعدك على تلبية أفضل ممارسات التوافق من خلال الحد من الوصول الدائم إلى البيانات الحساسة أو الوصول إلى إعدادات التكوين الهامة.

إدارة البيانات السرية والشهادات

لا تخزن الأسرار أو الشهادات في التعليمات البرمجية للتطبيق أو أنظمة الملفات. يجب تخزين الأسرار في مخازن المفاتيح وتوفيرها للحاويات في وقت التشغيل حسب الحاجة.

ضع في اعتبارك استخدام ملحق Azure Key Vault لإدارة الأسرار والشهادات على مجموعات Kubernetes التي تدعم Azure Arc. يسمح لك ملحق Key Vault بإدارة دورة حياة الشهادة على عمليات توزيع Kubernetes كما هو موضح في الرسم التخطيطي التالي.

تمكين تكوينات GitOps وتأمينها

GitOps هو مكون أساسي لأي استراتيجية تكنولوجيا المعلومات التي تتخذ نهجا مؤتمتا بالكامل للعمليات. يوفر GitOps إمكانات المقياس والاتساق والتعقب والتدقيق لأي توزيع.

يمكن أن يؤدي استخدام GitOps إلى تبسيط نشر تطبيقات متعددة عبر المجموعات والبيئات مع تعقب وفرض الحالة المطلوبة للنظام بشكل تعريفي باستخدام Git. عند استخدام Git كمصدر واحد للحقيقة وكأداة مركزية لجميع عمليات النشر، يصبح أفضل طريقة لتتبع حالات نظام المجموعة، وحساب التغييرات والموافقات بمرور الوقت، وتسهيل التحقيق في الأخطاء، وتمكين الأتمتة عبر البيئات الموزعة.

عند إضافة تكوينات GitOps، تأكد من تأمين الوصول إلى المستودع ومفاتيحه وتعيين أذونات الفرع. لمزيد من المعلومات، راجع منطقة التصميم الهامة ل GitOps.

إدارة النهج وإعداد التقارير

الحوكمة المستندة إلى النهج هي مبدأ أساسي للعمليات السحابية الأصلية وMicrosoft Cloud Adoption Framework ل Azure. يوفر نهج Azure آلية لفرض معايير الشركة وتقييم التوافق على نطاق واسع. من خلال Azure Policy، يمكنك تنفيذ الحوكمة لاتساق عمليات التوزيع والتوافق وتكاليف التحكم ووضع الأمان. في لوحة معلومات التوافق الخاصة بها، يمكنك مشاهدة عرض مجمع للحالة الإجمالية لبيئتك على نطاق واسع والعثور على قدرات المعالجة على مستوى نظام المجموعة.

يدعم Kubernetes الذي يدعم Azure Arc نهج Azure في طبقة Azure Resource Management، وكذلك فرض النهج داخل نظام المجموعة عن طريق توسيع Gatekeeper ل Open Policy Agent. يمكنك تنفيذ أي من النهج المضمنة لتحقيق التوافق والإنفاذ بسرعة على نطاق واسع. يوضح الرسم التخطيطي التالي كيفية تطبيق Azure Policy على عمليات الإنفاذ والضمانات على نطاق واسع على مجموعات Kubernetes الممكنة في Azure Arc.

فهم نطاق نهج Azure ومكان تطبيقه (مجموعة الإدارة أو الاشتراك أو مجموعة الموارد أو مستوى الموارد الفردية). استخدم مكتبة Azure Policy المضمنة ل Kubernetes الممكنة في Azure Arc. إنشاء تصميم مجموعة إدارة وفقا للممارسات الموصى بها الموضحة في إرشادات مقياس مؤسسة Cloud Adoption Framework.

- حدد نهج Azure التي تحتاجها لتلبية متطلبات الأعمال والتنظيم والأمان لمؤسستك ل Kubernetes التي تدعم Azure Arc على نطاق واسع.

- فرض وضع العلامات وتنفيذ مهام المعالجة.

- استخدم نهج Azure لفرض GitOps وتطبيق التكوينات على نطاق واسع.

- فهم وتقييم التعريفات المضمنة في نهج Azure ل Kubernetes الممكنة في Azure Arc.

- تقوم نهج DeployIfNotExists الخاصة بنهج Azure بتوزيع الملحقات/وكلاء خدمة الإدارة برمجيا إلى المجموعات الممكنة بواسطة Arc على نطاق واسع، بما في ذلك Azure Monitor.

- تمكين Azure Monitor Container Insights للتوافق والمراقبة التشغيلية لمجموعات Kubernetes الممكنة في Azure Arc.

استراتيجية إدارة السجل

تصميم وتخطيط توزيع مساحة عمل Log Analytics، وهو التخزين الذي يتم فيه جمع البيانات وتجميعها وتحليلها لاحقا. نظرا لأن مساحة عمل Log Analytics تمثل موقعا جغرافيا لبياناتك، لدعم مستوى العزل ونطاق التكوينات مثل استبقاء البيانات، يجب تحديد عدد مساحات العمل المطلوبة وكيفية تعيينها للبنية التنظيمية الخاصة بك.

استخدم مساحة عمل Azure Monitor Log Analytics واحدة لإدارة التحكم في الوصول استنادا إلى الدور المركزي والرؤية وإعداد التقارير، كما هو موضح في أفضل ممارسات إدارة ومراقبة Cloud Adoption Framework.

لمزيد من المعلومات، راجع أفضل الممارسات لتصميم توزيع سجلات Azure Monitor.

الحماية من التهديدات وإدارة وضع أمان السحابة

- يوفر Microsoft Defender for Cloud نظاما أساسيا موحدا لإدارة الأمان مقسما كنظام أساسي لإدارة وضع أمان السحابة (CSPM) والنظام الأساسي لحماية حمل العمل السحابي (CWPP). لزيادة الأمان في منطقة الهبوط المختلطة، تحتاج إلى حماية البيانات والأصول المستضافة في Azure وأماكن أخرى.

- Microsoft Defender للحاويات توسيع قدرات Microsoft Defender للسحابة إلى Kubernetes الممكنة في Azure Arc. لزيادة الأمان على منطقة الهبوط المختلطة، ضع في اعتبارك:

- استخدام ملحق Kubernetes الممكن في Azure Arc لإلحاق موارد Kubernetes الممكنة بواسطة Arc في Microsoft Defender للسحابة.

- تمكين خطة Microsoft Defender للحاويات لجميع الاشتراكات. بشكل افتراضي، يتم تكوين الخطة لنشر ملحق Defender تلقائيا على أي مجموعة Kubernetes ممكنة بواسطة Arc يتم إلحاقها بنفس الاشتراك. يمكنك تعديل هذا التكوين اختياريا.

- التحقق من نشر ملحق Defender على مجموعاتك.

- استخدام تكامل معلومات الأمان وإدارة الأحداث (SIEM) مع Microsoft Defender للسحابة وAzure Sentinel.

يوضح الرسم التخطيطي التالي بنية مرجعية تصورية Microsoft Defender للسحابة على مورد مجموعة Kubernetes الممكن في Azure Arc.

إذا كنت تستخدم Microsoft Container Registry كسجل Docker خاص مركزي لتخزين صور الحاوية وإدارتها، فيجب عليك استخدام Microsoft Defender للحاويات لفحص الصور بحثا عن الثغرات الأمنية.

تأكد من مراجعة تخطيط الشبكة ومنطقة التصميم الهامة للاتصال.

الوصول الآمن إلى نظام المجموعة

تتلقى واجهة برمجة تطبيقات Kubernetes طلبات لتنفيذ الإجراءات في نظام المجموعة. نظرا لأن هذه طريقة مركزية للتفاعل مع نظام مجموعة وإدارتها، فإن واجهة برمجة تطبيقات Kubernetes هي قطعة رئيسية يجب عليك حمايتها. باستخدام اتصال مجموعة Kubernetes الممكنة في Azure Arc، يمكنك الاتصال بشكل آمن بنظام مجموعات Kubernetes الممكنة في Azure Arc في أي مكان دون الحاجة إلى تمكين أي منفذ وارد على جدار الحماية. يوفر الوصول إلى خادم API الخاص ب Kubernetes الممكن في Azure Arc المزايا التالية:

- تمكين التصحيح التفاعلي واستكشاف الأخطاء وإصلاحها.

- تمكين استخدام العوامل/المشغلات المستضافة ل Azure Pipelines أو GitHub Actions أو أي خدمة CI/CD مستضافة أخرى. دون الحاجة إلى وكلاء مستضافين ذاتيا.

- يوفر الوصول إلى نظام المجموعة إلى خدمات Azure للمواقع المخصصة والموارد الأخرى التي تم إنشاؤها فوقها.

إمكانية مراقبة الخدمات المصغرة وأمانها

يتيح لك تنفيذ شبكة خدمة تقديم المصادقة والتخويل لاتصالات الخدمات الخاصة بك، والتي تفرض مبدأ الامتياز الأقل وتنشئ بيئة أكثر أمانا. بشكل افتراضي، تجلس الجرابات على شبكة موثوق بها مسطحة. في تنفيذ شبكة الخدمة، يتم نشر مجموعة من sidecars التي تعمل كوكلاء للشبكة. تدير هذه sidecars الاتصال بين الشرق والغرب، وتشفير نسبة استخدام الشبكة، وتحسين إمكانية مراقبة نسبة استخدام الشبكة بشكل عام.

يمكن أن تحمي تطبيقات شبكة الخدمة من:

- الوصول غير المصرح به

- شم الهجمات

- نقل غير مصرّح به للبيانات

- انتحالات شخصية

لمزيد من المعلومات، راجع منطقة التصميم الهامة لتنفيذ Open Service Mesh.

الخطوات التالية

لمزيد من المعلومات حول رحلة السحابة المختلطة ومتعددة السحابات، راجع المقالات التالية.

- راجع المتطلبات الأساسية ل Kubernetes الممكنة في Azure Arc.

- راجع توزيعات Kubernetes التي تم التحقق من صحتها ل Kubernetes الممكنة في Azure Arc.

- تعرف على كيفية إدارة البيئات المختلطة ومتعددة السحابات.

- تعرف على كيفية توصيل مجموعة Kubernetes موجودة ب Azure Arc.

- تعرف على إدارة البيانات السرية والشهادات.

- تعرف على الحماية من التهديدات وإدارة وضع أمان السحابة.

- تعرف على كيفية تطبيق تكوينات GitOps على GKE ك Azure Arc Connected Cluster باستخدام نهج Azure ل Kubernetes.

- تعرف على كيفية دمج Azure Defender مع واجهة برمجة تطبيقات نظام المجموعة ك Azure Arc Connected Cluster باستخدام ملحقات Kubernetes.

- تعرف على كيفية تكامل Open Service Mesh (OSM) مع واجهة برمجة تطبيقات نظام المجموعة ك Azure Arc Connected Cluster باستخدام ملحقات Kubernetes.

- تعرف على المزيد حول Azure Arc عبر مسار التعلم Azure Arc.

- راجع الأسئلة المتداولة - تمكين Azure Arc للعثور على إجابات على الأسئلة الأكثر شيوعا.