إدارة الهوية والوصول للخوادم التي تدعم Azure Arc

تحتاج مؤسستك إلى تصميم عناصر التحكم في الوصول المناسبة لتأمين البيئات المختلطة باستخدام أنظمة إدارة الهوية المحلية والقائمة على السحابة.

تلعب أنظمة إدارة الهوية هذه دورا مهما. وهي تساعد في تصميم وتنفيذ عناصر التحكم الموثوقة في إدارة الوصول لتأمين البنية الأساسية للخوادم التي تدعم Azure Arc.

الهوية المُدارة

يمكن استخدام الهوية Azure AD المعينة من قبل النظام فقط لتحديث حالة الخوادم الممكنة ل Azure Arc (على سبيل المثال، رسالة كشف أخطاء الاتصال "التي تمت آخر رؤية"). لا يزال من الممكن السماح لتطبيق على الخادم الخاص بك باستخدام الهوية المعينة من قبل النظام، للوصول إلى موارد Azure (على سبيل المثال، لطلب البيانات السرية من مخزن المفاتيح). ينبغي عليك:

- ضع في اعتبارك حالات الاستخدام المشروعة الموجودة لتطبيقات الخادم للحصول على رموز الوصول المميزة والوصول إلى موارد Azure، مع التخطيط أيضا للتحكم في الوصول إلى هذه الموارد.

- التحكم في أدوار المستخدم المتميزة على الخوادم الممكنة في Azure Arc (أعضاء مجموعة تطبيقات المسؤولين المحليين أو ملحقات العامل المختلط على Windows وأعضاء مجموعة himds على Linux) لتجنب إساءة استخدام الهويات المدارة من قبل النظام للوصول غير المصرح به إلى موارد Azure.

- استخدم Azure RBAC للتحكم في الإذن للهويات المُدارة للخوادم التي تدعم Azure Arc وإدارتها وإجراء مراجعات وصول دورية لهذه الهويات.

التحكم في الوصول استنادًا إلى الدور (RBAC)

يمكن للمستخدمين أو المجموعات أو التطبيقات الأقل امتيازا المعينين بأدوار مثل "المساهم" أو "المالك" أو "مسؤول موارد الجهاز المتصل من Azure" تنفيذ عمليات مثل نشر الملحقات، والتي لديها أساسا حق الوصول الجذر على الخوادم التي تدعم Azure Arc. يجب استخدام هذه الأدوار بحذر، للحد من نصف قطر الانفجار المحتمل أو استبدالها في نهاية المطاف بأدوار مخصصة.

للحد من امتياز المستخدم والسماح له فقط بإلحاق الخوادم ب Azure، يكون دور إلحاق الجهاز المتصل من Azure مناسبا. يمكن استخدام هذا الدور فقط لإلحاق الخوادم ولا يمكن إعادة إلحاق مورد الخادم أو حذفه. تأكد من مراجعة نظرة عامة على أمان الخوادم التي تدعم Azure Arc للحصول على مزيد من المعلومات حول عناصر التحكم في الوصول.

ضع في اعتبارك أيضا البيانات الحساسة التي يتم إرسالها إلى مساحة عمل Azure Monitor Log Analytics، يجب تطبيق نفس مبدأ التحكم في الوصول استنادا إلى الدور على البيانات نفسها. توفر الخوادم التي تدعم Azure Arc الوصول إلى التحكم في الوصول استنادا إلى الدور لبيانات السجل التي جمعها عامل Log Analytics، المخزنة في مساحة عمل Log Analytics التي تم تسجيل الجهاز فيها. راجع كيفية تنفيذ الوصول إلى مساحة عمل Log Analytics الدقيقة في تصميم وثائق توزيع Azure Monitor Logs.

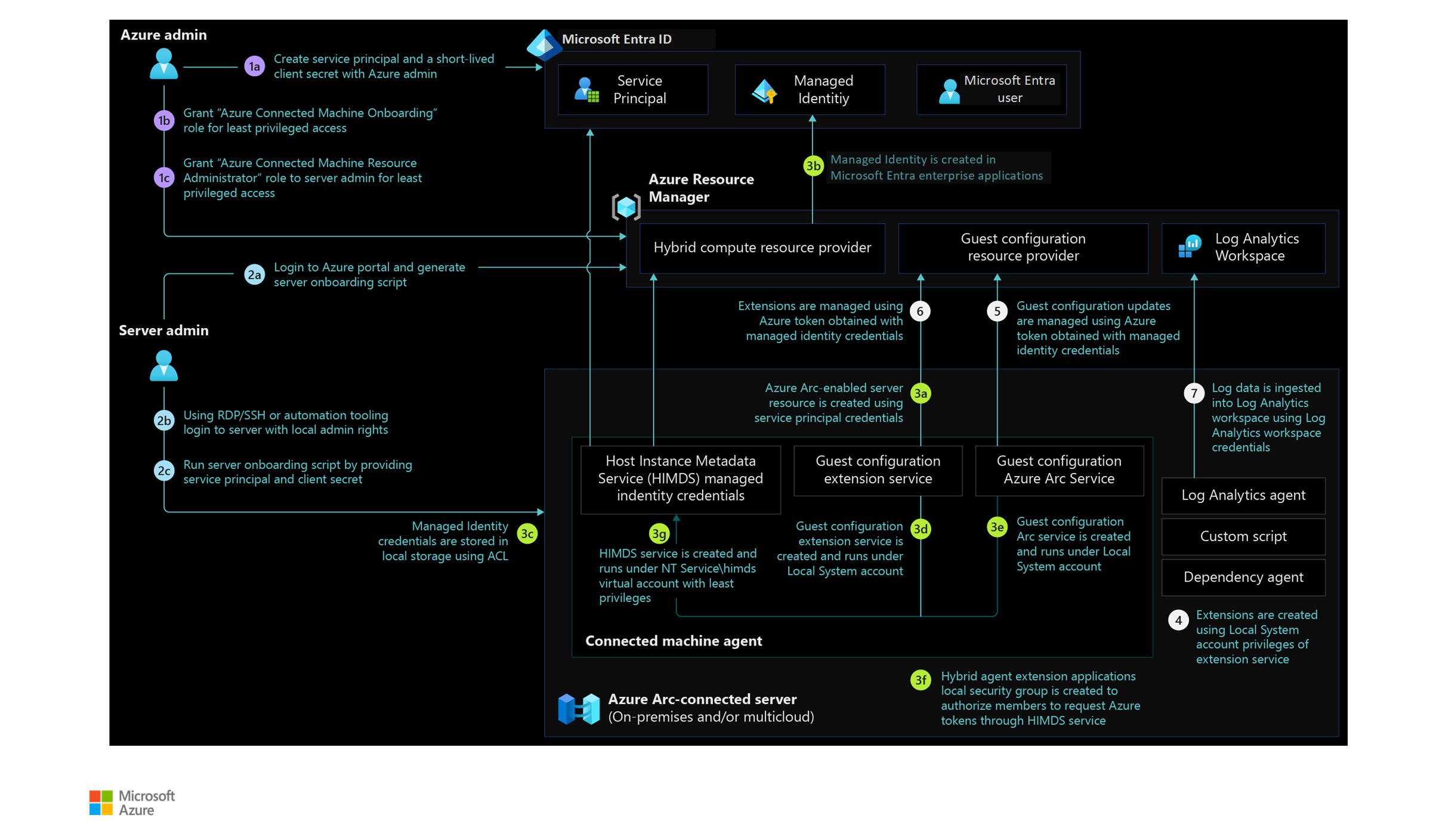

بناء الأنظمة

يوضح الرسم التخطيطي التالي بنية مرجعية توضح الأدوار والأذونات وتدفق الإجراءات للخوادم التي تدعم Azure Arc:

اعتبارات التصميم

- حدد من من مؤسستك يجب أن يكون لديه حق الوصول إلى خوادم الإعداد لإعداد الأذونات المطلوبة على الخوادم وفي Azure.

- حدد من يجب أن يدير الخوادم التي تدعم Azure Arc. بعد ذلك، حدد من يمكنه عرض بياناته من خدمات Azure والبيئات السحابية الأخرى.

- حدد عدد الحسابات الأساسية للخدمة التي تحتاجها. تستخدم هذه الحسابات لإلحاق الخوادم المملوكة لوظائف أو وحدات أعمال مختلفة في مؤسسة تستند إلى المسؤولية التشغيلية والملكية.

- راجع منطقة تصميم إدارة الهوية والوصول على نطاق المؤسسة لمنطقة Azure المنتقل إليها. راجع المنطقة لتقييم تأثير الخوادم التي تدعم Azure Arc على هويتك الإجمالية ونموذج الوصول.

توصيات التصميم

- إلحاق الخادم وإدارته

- استخدم مجموعات الأمان لتعيين حقوق المسؤول المحلي للمستخدمين المحددين أو حسابات الخدمة على الخوادم للإلحاق ب Azure Arc على نطاق واسع.

- استخدم كيان خدمة Azure AD لإلحاق الخوادم ب Azure Arc. ضع في اعتبارك استخدام كيانات خدمة Azure AD متعددة في نموذج تشغيل لامركزي، حيث تتم إدارة الخوادم من قبل فرق تكنولوجيا المعلومات المختلفة.

- استخدم أسرار عميل كيان خدمة Azure AD قصيرة الأجل.

- تعيين دور إلحاق الجهاز المتصل Azure على مستوى مجموعة الموارد.

- استخدم Azure AD مجموعات الأمان وامنح دور مسؤول موارد الخادم المختلط. امنح الدور للفرق والأفراد الذين سيديرون موارد الخادم الممكنة في Azure Arc في Azure.

- Azure AD الوصول إلى الموارد المحمية

- استخدم الهويات المدارة للتطبيقات التي تعمل على الخوادم المحلية (والبيئات السحابية الأخرى) لتوفير الوصول إلى موارد السحابة المحمية بواسطة Azure AD.

- تقييد الوصول إلى الهويات المدارة للسماح بالتطبيقات المصرح بها باستخدام أذونات تطبيق Azure Active Directory.

- استخدم

Hybrid agent extension applicationsمجموعة الأمان المحلية على Windows أو مجموعة himds على Linux لمنح حق الوصول للمستخدمين لطلب رموز الوصول إلى موارد Azure من الخوادم التي تدعم Azure Arc.

الخطوات التالية

لمزيد من الإرشادات لرحلة استخدام السحابة المختلطة، راجع الموارد التالية:

- راجع سيناريوهات Azure Arc Jumpstart .

- راجع المتطلبات الأساسية للخوادم التي تدعم Azure Arc.

- تخطيط توزيع على نطاق واسع لخوادم تمكين Azure Arc.

- تعرف على المزيد حول Azure Arc عبر مسار تعلم Azure Arc.