بنية أمان التطوير

توضح هذه المقالة خطوات لمساعدتك على تحقيق حالة نهاية مثالية لأمان التطوير في مؤسستك.

يجب أن تدمج بنية أمان التطوير هذه المكونات الرئيسية:

- أفضل ممارسات الأمان

- الابتكارات في ثقافة DevOps والأدوات والعمليات والتكنولوجيا

- البنية الأساسية كتعلم برمجي (IaC)، لضمان تناسق التوزيع

محاذاة أفضل ممارسات الأمان وتقنياته مع العمليات وسير العمل التي تعمل على تشغيل بنية DevOps. تكبير أتمتة أدوات تحليل الأمان وعمليات نمذجة التهديدات وإدارة وضع الأمان وتقنيات الأمان الأخرى، جنبا إلى جنب مع تكاملها مع عمليات CI/CD. إنشاء أدوار ومسؤوليات واضحة لعناصر الأمان.

تناسق توزيع IaC

يساعدك أتمتة المهام باستخدام البنية الأساسية كتعلم برمجي (IaC) على ضمان تنفيذها بشكل متسق وصحيح وتلبية كفاءة مؤسستك وأهداف الأمان. يتيح IaC عمليات نشر البنية الأساسية القابلة للتكرار وتكوينات التصميم البيئي حتى تتمكن باستمرار من إدارة أحمال العمل المتعددة أو التحكم فيها أو دعمها. اعمل مع مطوري IaC لضمان دمج الأمان في جميع الأتمتة وأن بنية IaC وعمليات التطوير تتبع أفضل ممارسات الأمان.

تحتوي مناطق هبوط Azure على تعليمات برمجية موجودة مسبقا وتجعل الأمور أسهل لفرق تكنولوجيا المعلومات والأمان في مؤسستك. توفر مناطق هبوط Azure طريقة قابلة للتكرار ويمكن التنبؤ بها لتطبيق تطبيقات منطقة الهبوط المؤقتة مع اعتبارات منطقة التصميم للأمان والإدارة والحوكمة وأتمتة النظام الأساسي/DevOps.

قم بتضمين أدوات الأمان في تنفيذ بنية منطقة Azure المنتقل إليها الأوسع التي تتضمن:

- حالة معمارية مستهدفة لمعظم المؤسسات

- بيئة متدرجة وناضجة

- مجموعة واسعة من أفضل ممارسات Microsoft لتصميم بيئة Azure

- أسس قوية تسمح للمؤسسات بإنشاء عمليات إدارة وحوكمة وأمان محسنة باستمرار

عملية متكاملة لتطوير الأمان

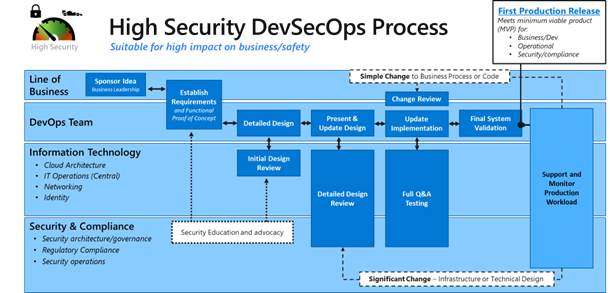

يحتاج أمان التعليمات البرمجية في السحابة إلى التكامل مع العمليات الحالية حتى تتمكن من تشغيله والحفاظ عليه بنجاح بمرور الوقت. يوضح الرسم التخطيطي التالي مثالا لأسلوب دمج ممارسات التطوير والعمليات الآمنة في عملية الابتكار.

تعد عملية المثال الموضحة في هذا الرسم التخطيطي مناسبة للوظائف المهمة للأعمال التي تتطلب أعلى مستوى من الصرامة الأمنية (على سبيل المثال، واجهات برمجة التطبيقات والتطبيقات التي تعالج المعاملات المالية أو المعلومات الهامة للأعمال).

ضع في اعتبارك تطوير إصدارات أبسط ومبسطة من هذه العملية لحالات استخدام مختلفة، كما هو موضح في الرسم التخطيطي التالي:

حدد الخطوات المتضمنة في مهام سير عمل التطوير والأشخاص والتقنيات اللازمة للتقدم من الفكرة إلى الإنتاج والعمليات الجارية. حدد أيضا عملية حل التغييرات الرئيسية والثانوية وإصلاحات الأخطاء أثناء دورة حياة التطوير.