ميزة Secure Key Release مع AKV وAzure Confidential Computing (ACC)

إصدار المفتاح الآمن (SKR) هو وظيفة من Azure Key Vault (AKV) Managed HSM وPremium. يتيح إصدار المفتاح الآمن إصدار مفتاح محمي بواسطة HSM من AKV إلى بيئة تنفيذ موثوق بها (TEE)، مثل الجيب الآمن، وTEEs المستندة إلى الجهاز الظاهري وما إلى ذلك. تضيف SKR طبقة أخرى من حماية الوصول إلى مفاتيح فك تشفير البيانات/التشفير حيث يمكنك استهداف بيئة وقت تشغيل التطبيق + TEE مع التكوين المعروف بالوصول إلى المواد الرئيسية. تتحكم نهج SKR المحددة في وقت إنشاء المفاتيح القابلة للتصدير في الوصول إلى هذه المفاتيح.

دعم SKR مع عروض AKV

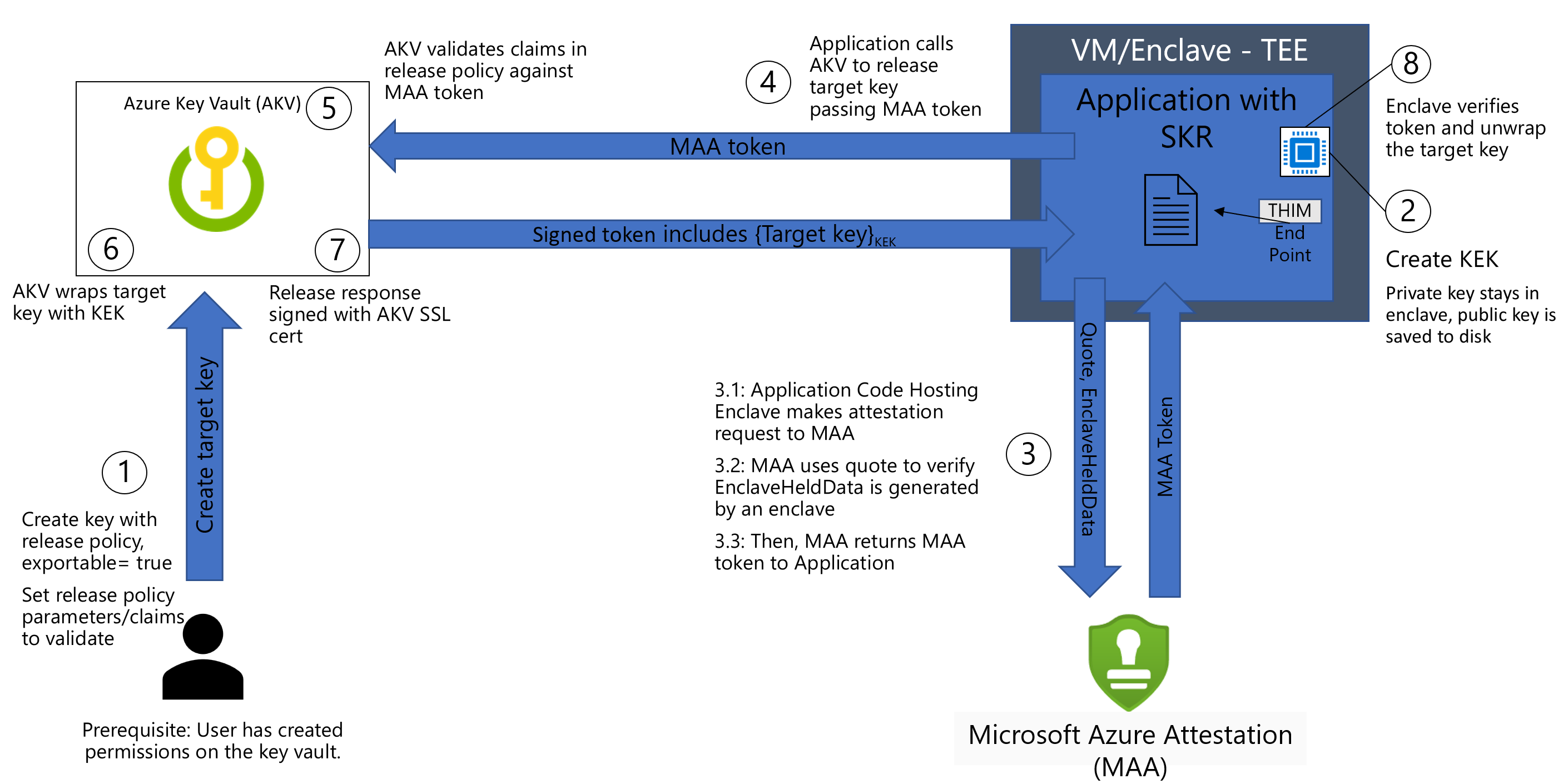

إجمالي تدفق إصدار المفتاح الآمن مع TEE

يمكن ل SKR إصدار المفاتيح فقط استنادا إلى مطالبات Microsoft Azure Attestation (MAA) التي تم إنشاؤها. هناك تكامل ضيق في تعريف نهج SKR لمطالبات MAA.

الخطوات التالية مخصصة ل AKV Premium.

الخطوة 1: إنشاء Key Vault Premium HSM مدعوم

اتبع التفاصيل هنا لإنشاء AKV المستند إلى Az CLI

تأكد من تعيين قيمة [--sku] إلى "premium".

الخطوة 2: إنشاء نهج إصدار مفتاح آمن

نهج إصدار المفتاح الآمن هو نهج إصدار بتنسيق json كما هو محدد هنا يحدد مجموعة من المطالبات المطلوبة بالإضافة إلى التخويل لتحرير المفتاح. المطالبات هنا هي مطالبات تستند إلى MAA كما هو مشار إليه هنا ل SGX وهنا ل AMD SEV-SNP CVM.

تفضل بزيارة صفحة أمثلة TEE المحددة للحصول على مزيد من التفاصيل. لمزيد من المعلومات حول التدقيق النحوي لنهج SKR، راجع تدقيق نهج إصدار مفتاح Azure Key Vault الآمن.

قبل تعيين نهج SKR تأكد من تشغيل تطبيق TEE الخاص بك من خلال تدفق التصديق عن بعد. الشهادة عن بعد غير مشمولة كجزء من هذا البرنامج التعليمي.

مثال

{

"version": "1.0.0",

"anyOf": [ // Always starts with "anyOf", meaning you can multiple, even varying rules, per authority.

{

"authority": "https://sharedweu.weu.attest.azure.net",

"allOf": [ // can be replaced by "anyOf", though you cannot nest or combine "anyOf" and "allOf" yet.

{

"claim": "x-ms-isolation-tee.x-ms-attestation-type", // These are the MAA claims.

"equals": "sevsnpvm"

},

{

"claim": "x-ms-isolation-tee.x-ms-compliance-status",

"equals": "azure-compliant-cvm"

}

]

}

]

}

الخطوة 3: إنشاء مفتاح قابل للتصدير في AKV باستخدام نهج SKR المرفق

يمكن العثور على التفاصيل الدقيقة لنوع المفتاح والسمات الأخرى المقترنة هنا.

az keyvault key create --exportable true --vault-name "vault name from step 1" --kty RSA-HSM --name "keyname" --policy "jsonpolicyfromstep3 -can be a path to JSON"

الخطوة 4: التطبيق الذي يعمل داخل TEE يقوم بإثبات عن بعد

يمكن أن تكون هذه الخطوة خاصة بنوع TEE الذي تقوم بتشغيله لتطبيقك Intel SGX Enclaves أو AMD SEV-SNP المستندة إلى الأجهزة الظاهرية السرية (CVM) أو الحاويات السرية التي تعمل في جيوب CVM مع AMD SEV-SNP وما إلى ذلك.

اتبع أمثلة المراجع هذه لمختلف أنواع TEE التي تقدم مع Azure:

- تطبيق داخل CVM المستند إلى AMD EV-SNP يقوم بإصدار مفتاح آمن

- حاويات سرية مع مثيلات حاوية Azure (ACI) مع حاويات السيارة الجانبية SKR

- تطبيقات Intel SGX المستندة إلى تنفيذ Secure Key Release - Open Source Solution Mystikos Implementation

الأسئلة المتداولة (FAQ)

هل يمكنني تنفيذ SKR مع عروض الحوسبة غير السرية؟

لا. يفهم النهج المرفق ب SKR فقط مطالبات MAA المرتبطة ب TEEs المستندة إلى الأجهزة.

هل يمكنني إحضار موفر التصديق الخاص بي أو الخدمة واستخدام هذه المطالبات ل AKV للتحقق من الصحة والإصدار؟

لا. تفهم AKV فقط وتتكامل مع MAA اليوم.

هل يمكنني استخدام AKV SDKs لتنفيذ إصدار المفتاح؟

نعم. أحدث SDK متكامل مع إصدار مفتاح دعم AKV API 7.3.

هل يمكنك مشاركة بعض الأمثلة على نهج الإصدار الرئيسية؟

نعم، يتم سرد الأمثلة التفصيلية حسب نوع TEE هنا.

هل يمكنني إرفاق نوع SKR من النهج بالشهادات والأسرار؟

لا. ليس في الوقت الحالي.

المراجع

مثيل حاوية Azure مع حاويات سرية Secure Key Release مع السيارات الجانبية للحاوية

CVM على تطبيقات AMD SEV-SNP مع مثال على إصدار المفتاح الآمن