ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

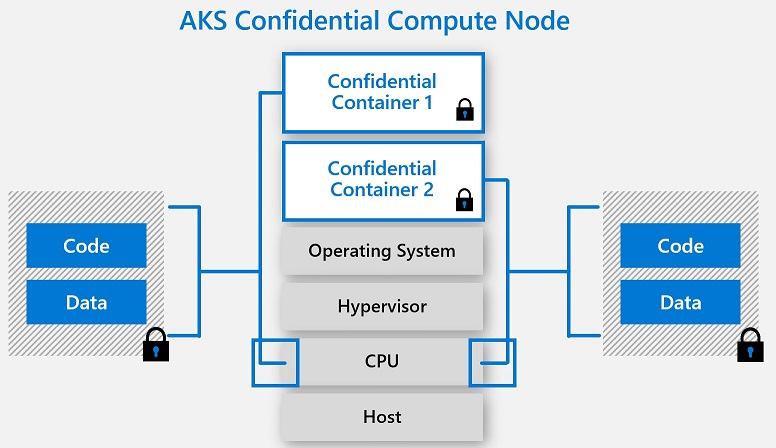

تتيح لك الحوسبة السرية من Azure حماية بياناتك الحساسة أثناء استخدامها تسمح الجيوب المستندة إلى Intel SGX بتشغيل التطبيق المحزم كحاوية داخل AKS. تعمل الحاويات داخل بيئة التنفيذ الموثوق بها (TEE) تجلب العزلة من الحاويات الأخرى، نواة العقدة في بيئة محمية من الأجهزة ومحمية للتكامل يمكن التصديق عليها.

نظرة عامة

تدعم خدمة Azure Kubernetes (AKS) إضافة عقد جهاز ظاهري للحوسبة السرية Intel SGX كتجمعات وكلاء في نظام مجموعة. تسمح لك هذه العقد بتشغيل أحمال العمل الحساسة داخل TEE المستندة إلى الأجهزة. تسمح TEEs للتعليمات البرمجية على مستوى المستخدم من الحاويات بتخصيص مناطق خاصة من الذاكرة لتنفيذ التعليمات البرمجية باستخدام وحدة المعالجة المركزية مباشرة. تسمى مناطق الذاكرة الخاصة هذه التي تنفذ مباشرة مع وحدة المعالجة المركزية تُسمى بالجيوب. تساعد الجيوب على حماية سرية البيانات وسلامة البيانات وتكامل التعليمات البرمجية من العمليات الأخرى التي تعمل على نفس العقد، بالإضافة إلى عامل تشغيل Azure. يقوم نموذج تنفيذ Intel SGX أيضاً بإزالة الطبقات المتوسطة لنظام التشغيل Guest ونظام التشغيل المضيف وHypervisor وبالتالي تقليل مساحة سطح الهجوم. يسمح الجهاز المستند إلى نموذج التنفيذ المعزول لكل حاوية في عقدة للتطبيقات بالتنفيذ المباشر مع وحدة المعالجة المركزية، مع الحفاظ على الكتلة الخاصة من الذاكرة مشفرةً لكل حاوية. تعد عقد الحوسبة السرية مع حاويات سرية إضافة رائعة إلى الثقة المعدومة والتخطيط الأمني واستراتيجية الحاوية الدفاعية المتعمقة.

ميزة عقد الحوسبة السرية Intel SGX

- عزل حاوية مستوى المعالجة المستند إلى الأجهزة من خلال بيئة التنفيذ الموثوق بها Intel SGX (TEE)

- مجموعات تجمع عقدة غير متجانسة (مزيج تجمعات عقدة سرية وغير سرية)

- جدولة جراب ذاكرة التخزين المؤقت للصفحات المشفرة (EPC) المستندة إلى الذاكرة من خلال ملحق "confcom" AKS

- تثبيت برنامج تشغيل Intel SGX DCAP مسبقا وتبعية النواة

- استهلاك وحدة المعالجة المركزية القائمة على التحجيم التلقائي للجراب الأفقي والتحجيم التلقائي للكتلة

- لينكس حاويات الدعم من خلال عقدتي عمال الأجهزة الظاهرية Ubuntu 18.04 Gen

وظيفة الحوسبة الإضافية السرية لـ AKS

تتيح ميزة الوظيفة الإضافية إمكانية إضافية على AKS عند تشغيل تجمعات عقد Intel SGX قادرة على الحوسبة السرية على نظام المجموعة. تتيح الوظيفة الإضافية "confcom" على AKS الميزات أدناه.

برنامج Azure المساعد لـ Intel SGX

البرنامج المساعد الجهاز ينفذ واجهة البرنامج المساعد جهاز Kubernetes لذاكرة ذاكرة التخزين المؤقت الصفحة المشفرة (EPC) ويكشف برامج تشغيل الجهاز من العقد. بشكل فعال، يجعل هذا المكون الإضافي ذاكرة EPC كنوع مورد آخر في Kubernetes. يمكن للمستخدمين تحديد حدود على هذا المورد تماماً مثل الموارد الأخرى. وبصرف النظر عن وظيفة الجدولة، يساعد المكون الإضافي للجهاز في تعيين أذونات برنامج تشغيل جهاز Intel SGX إلى عمليات نشر الحاوية السرية. مع هذا البرنامج المساعد، يمكن للبرنامج المساعد تجنب إدخال مستويات برنامج تشغيل الجهاز Intel SGX في ملفات التوزيع. تعمل هذه الوظيفة الإضافية على مجموعات AKS ك daemonset لكل عقدة VM قادرة على Intel SGX. نموذج تطبيق النشر المستند إلى الذاكرة EPC ( kubernetes.azure.com/sgx_epc_mem_in_MiB )عينة هنا

Intel SGX Quote Helper مع مكونات برنامج النظام الأساسي

كجزء من المكون الإضافي، يتم نشر daemonset أخرى لكل عقدة VM تكون من Intel SGX قادرة على نظام مجموعة AKS. تساعد هذه المجموعة الخفية تطبيقات الحاوية السرية عند استدعاء طلب تصديق خارج الإعلان عن بعد.

تحتاج تطبيقات الجيب التي تقوم بالإثبات عن بعد إلى إنشاء عرض أسعار. يوفر عرض الأسعار دليلا مشفرا على هوية التطبيق وحالته، جنبا إلى جنب مع بيئة مضيف الجيب. يعتمد إنشاء عرض الأسعار على بعض مكونات البرامج الموثوق بها من Intel، والتي تعد جزءا من مكونات برامج النظام الأساسي SGX (PSW/DCAP). يتم حزم PSW هذا كمجموعة خفية يتم تشغيلها لكل عقدة. يمكنك استخدام PSW عند طلب اقتباس التصديق من تطبيقات الجيب. يساعد استخدام خدمة AKS المقدمة على الحفاظ على التوافق بشكل أفضل بين PSW ومكونات SW الأخرى في المضيف مع برامج تشغيل Intel SGX التي تعد جزءا من عقد جهاز AKS الظاهري. اقرأ المزيد حول كيفية استخدام تطبيقاتك لهذا البرنامج الخفي دون الحاجة إلى حزم بدائيات التصديق كجزء من عمليات نشر الحاوية الخاصة بك المزيد هنا

نماذج البرمجة

حاويات سرية من خلال الشركاء وOSS

تساعدك الحاويات السرية على تشغيل تطبيقات الحاويات غير المعدلة الموجودة في أوقات تشغيل لغات البرمجة الأكثر شيوعاً (Python وNode وJava وما إلى ذلك) بشكل سري. لا يحتاج نموذج التعبئة والتغليف هذا إلى أي تعديلات على التعليمات البرمجية المصدر أو إعادة التحويل البرمجي وهو أسرع طريقة للتشغيل في جيوب Intel SGX التي تم تحقيقها عن طريق تعبئة حاويات docker القياسية الخاصة بك مع المشاريع مفتوحة المصدر أو حلول شركاء Azure. في هذا النموذج التعبئة والتغليف والتنفيذ يتم تحميل جميع أجزاء من تطبيق الحاوية في الحدود الموثوق بها (enclave). هذا النموذج يعمل بشكل جيد لتطبيقات حاوية قبالة الرف المتاحة في السوق أو التطبيقات المخصصة التي تعمل حالياً على العقد الأغراض العامة. تعرف على المزيد حول عملية الإعداد والنشر هنا

حاويات Enclave Aware

كما تدعم عقد الحوسبة السرية على نظام الآغا خان حاويات مبرمجة لتشغيلها في جيب للاستفادة من مجموعة التعليمات الخاصة المتوفرة من وحدة المعالجة المركزية. يسمح نموذج البرمجة هذا بإحكام التحكم في تدفق التنفيذ الخاص بك ويتطلب استخدام SDKs وأطر عمل خاصة. يوفر نموذج البرمجة هذا معظم التحكم في تدفق التطبيقات باستخدام قاعدة الحوسبة الموثوقة الأدنى (TCB). يتضمن تطوير حاوية علم Enclave أجزاء غير موثوق بها وموثوقاً بها إلى تطبيق الحاوية مما يسمح لك بإدارة الذاكرة العادية وذاكرة ذاكرة التخزين المؤقت الصفحة المشفرة (EPC) حيث يتم تنفيذ الجيب. اقرأ المزيد عن حاويات جيب على علم.

الأسئلة الشائعة (FAQ)

ابحث عن إجابات لبعض الأسئلة الشائعة حول دعم تجمع عقدة خدمة Azure Kubernetes (AKS) لعقد الحوسبة السرية المستندة إلى Intel SGX هنا

الخطوات التالية

نشر نظام مجموعة AKS مع عقد الحوسبة السرية

عينات حاوية سرية للمبتدئين السريعين

Intel SGX Confidential VMs - قائمة DCsv2 SKU