أسلوب حقن الشبكة الظاهرية القياسي

ينطبق على: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

تلميح

جرب Data Factory في Microsoft Fabric، وهو حل تحليلي متكامل للمؤسسات. يغطي Microsoft Fabric كل شيء بدءا من حركة البيانات إلى علم البيانات والتحليلات في الوقت الحقيقي والمعلومات المهنية وإعداد التقارير. تعرف على كيفية بدء إصدار تجريبي جديد مجانا!

عند استخدام خدمات تكامل SQL Server Integration Services (SSIS) في مسارات Azure Data Factory (ADF) أو Synpase، أمامك أسلوبان لإلحاق وقت تشغيل تكامل Azure-SSIS بشبكة ظاهرية: الأسلوب القياسي والأسلوب السريع. إذا كنت تستخدم الأسلوب القياسي، يجب عليك تكوين شبكتك الظاهرية لتلبية المتطلبات التالية:

تأكد من أن Microsoft.Batch موفر موارد مسجل في اشتراك Azure الذي يحتوي على الشبكة الظاهرية لوقت تشغيل تكامل Azure-SSIS للانضمام إليه. للحصول على إرشادات مفصلة، يمكنك الاطلاع على قسم تسجيل Azure Batch كموفر للموارد.

تأكد من أن المستخدم إنشاء وقت تشغيل تكامل AZURE-SSIS منح الأذونات الضرورية التحكم بالوصول المستندة إلى الدور (RBAC) للانضمام إلى الشبكة الظاهرية/الشبكة الفرعية. للحصول على مزيدٍ من المعلومات، يمكنك الاطلاع على قسم تحديد أذونات الشبكة الظاهرية أدناه.

حدد شبكة فرعية مناسبة في الشبكة الظاهرية لوقت تشغيل تكامل AZURE-SSIS للانضمام. للحصول على مزيدٍ من المعلومات، يمكنك الاطلاع على قسم تحديد شبكة فرعية أدناه.

استناداً إلى السيناريو الخاص بك محددة، يمكنك تكوين اختياريا ما يلي:

إذا كنت ترغب في جلب عناوين IP العامة الثابتة والخاصة لك (BYOIP) فيما يتعلق بنسبة استخدام الشبكة خارجياً في وقت تشغيل تكامل Azure-SSIS لديك، يمكنك الاطلاع على قسم تكوين عناوين IP العامة الثابتة أدناه.

إذا كنت تريد استخدام خادم نظام أسماء المجالات (DNS) الخاص لديك في الشبكة الظاهرية، يمكنك الاطلاع على قسم تكوين خادم DNS مخصص أدناه.

إذا كنت ترغب في استخدام مجموعة أمان الشبكة (NSG) للحد من نسبة استخدام الشبكة داخلياً/خارجياً على الشبكة الفرعية، يمكنك الاطلاع على قسم تكوين NSG أدناه.

إذا كنت ترغب في استخدام التوجيهات المعرفة من قبل المستخدم (UDRs) لتدقيق/فحص حركة المرور الصادرة، راجع القسم تكوين UDRs أدناه.

تأكد من أن مجموعة موارد الشبكة الظاهرية (أو مجموعة موارد عناوين IP العامة إذا جلبت عناوين IP العامة الخاصة لديك) يمكنها إنشاء موارد شبكة Azure معينة وحذفها. للحصول على مزيدٍ من المعلومات، يمكنك الاطلاع على تكوين مجموعة الموارد ذات الصلة.

إذا خصصت وقت تشغيل تكامل Azure-SSIS لديك كما هو موضح في المقالة بعنوان الإعداد المخصص لوقت تشغيل تكامل Azure-SSIS، فإن عملية إدارة عُقده الداخلية لدينا ستستهلك عناوين IP خاصة من نطاق محدد مسبقاً يتراوح بين 172.16.0.0 و172.31.255.255. وبالتالي، يرجى التأكد من أن نطاقات عناوين IP الخاصة لدى شبكاتك الظاهرية أو المحلية لا تتعارض مع هذا النطاق.

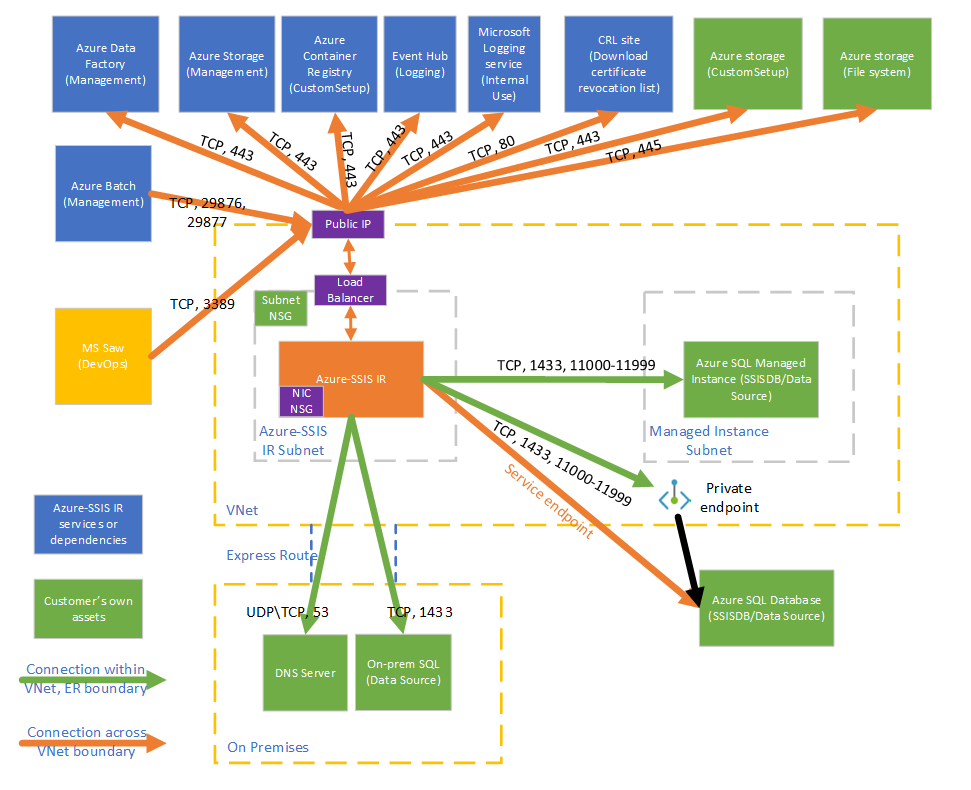

يوضح هذا الرسم التخطيطي الاتصالات المطلوبة لوقت تشغيل تكامل Azure-SSIS:

تحديد أذونات الشبكة الظاهرية

لتمكين الحقن القياسي للشبكة الظاهرية، يجب منح المستخدم الذي يتولى إنشاء وقت تشغيل تكامل Azure-SSIS الأذونات الضرورية للتحكم في الوصول استناداً إلى الدور من أجل الانضمام إلى الشبكة الظاهرية/الشبكة الفرعية.

إذا كنت تضمّ وقت تشغيل تكامل Azure-SSIS لديك إلى إحدى الشبكات الظاهرية في Azure Resource Manager، فأمامك الخياران التاليان:

استخدم دور مساهم الشبكة المضمن. يتوفر مع هذا الدور إذن Microsoft.Network/* ونطاقه أكبر بكثير من اللازم.

أنشئ دوراً مخصصاً لا يتضمن إلا الإذن الضروري Microsoft.Network/virtualNetworks/*/join/action. إذا أردت أيضًا جلب عناوين IP العامة الثابتة الخاصة بك لوقت تشغيل تكامل Azure-SSIS في أثناء إلحاقه بشبكة ظاهرية في Azure Resource Manager، يُرجى تضمين الإذن Microsoft.Network/publicIPAddresses/*/join/action في الدور كذلك.

للحصول على إرشادات مفصلة، يمكنك الاطلاع على قسم منح أذونات الشبكة الظاهرية.

إذا كنت تضمّ وقت تشغيل تكامل Azure-SSIS لديك إلى شبكة ظاهرية كلاسيكية، نوصي باستخدام الدور المدمج المساهم في الجهاز الظاهري الكلاسيكي. وإلا، فيجب إنشاء دور مخصص يشمل إذن الانضمام إلى الشبكة الظاهرية. ويجب أيضاً تعيين MicrosoftAzureBatch إلى ذلك الدور المدمج/المخصص.

حدد شبكة فرعية

لتمكين الحقن القياسي للشبكة الظاهرية، يجب تحديد شبكة فرعية مناسبة لضمّ وقت تشغيل تكامل Azure-SSIS إليها:

لا تقم بتحديد GatewaySubnet، حيث إنه مخصص لعبارات الشبكة الظاهرية.

تأكد من أن الشبكة الفرعية المحددة تحتوي على عناوين IP متوفرة مرتين على الأقل رقم عقدة وقت تشغيل تكامل AZURE-SSIS. هذه مطلوبة بالنسبة لنا لتجنب الأعطال عند طرح بقع / ترقيات لوقت تشغيل تكامل Azure-SSIS الخاص بك. يحتفظ Azure أيضاً ببعض عناوين IP التي لا يمكن استخدامها في كل شبكة فرعية. يتم حجز عناوين IP الأول والأخير لتوافق البروتوكول، بينما يتم حجز ثلاثة عناوين أخرى لخدمات Azure. لمزيد من المعلومات، يمكنك الاطلاع على القسم قيود عنوان IP الشبكة الفرعية.

لا تستخدم شبكة فرعية تشغلها خدمات Azure الأخرى حصرياً (على سبيل المثال، خدمة Azure SQL Managed Instance وخدمة App Service، وما إلى ذلك).

تكوين عناوين IP عامة ثابتة

إذا كنت ترغب في جلب عناوين IP العامة الثابتة والخاصة لك فيما يتعلق بنسبة استخدام الشبكة خارجياً في وقت تشغيل تكامل Azure-SSIS أثناء ضمّه إلى أي شبكة ظاهرية، حتى تتمكن من السماح لها بالمرور عبر جدران الحماية لديك، تأكد من أنها تستوفي المتطلبات التالية:

يجب توفير عنوانين اثنين غير مستخدمين تحديداً بحيث لا يكونان مقترنين بموارد Azure الأخرى بالفعل. سيتم استخدام العنوان الإضافي عندما نتولى ترقية وقت تشغيل تكامل Azure-SSIS لديك بشكل دوري. ويرجى ملاحظة أنه ليس من الممكن مشاركة عنوان IP عام واحد ضمن أوقات تشغيل تكامل Azure-SSIS النشطة لديك.

يجب أن يكون كلاهما ثابتين ومن النوع القياسي. اطّلع على قسم وحدات SKU لعنوان IP العام لمعرفة المزيد من التفاصيل.

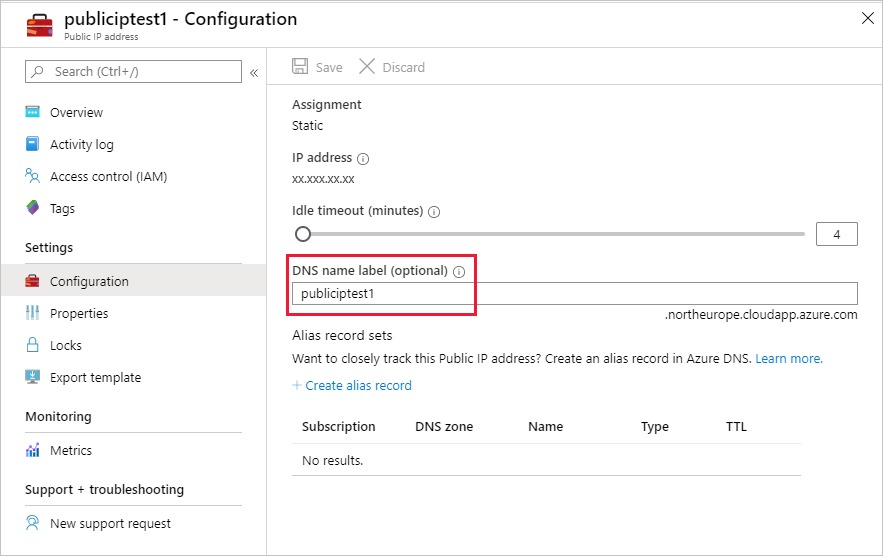

يجب أن يكون لكليهما اسم DNS. وإذا لم تكن قد زودتهما باسم DNS عند إنشائهما، يمكنك فعل ذلك على مدخل Microsoft Azure.

يجب أن يكون العنوانان والشبكة الظاهرية ضمن نفس الاشتراك وفي نفس المنطقة.

تكوين خادم DNS مخصص

إذا كنت ترغب في استخدام خادم DNS الخاص بك في الشبكة الظاهرية لحل أسماء المضيفين الخاصة بك، تأكد من أنه يمكن أيضاً حل أسماء المضيفين Azure العمومية (على سبيل المثال، تخزين Azure كائن ثنائي كبير الحجم المسمى <your storage account>.blob.core.windows.).

نوصي بتكوين خادم DNS الخاص بك لإعادة توجيه طلبات DNS التي لم يتم حلها إلى عنوان IP لأدوات حل Azure العكسية (168.63.129.16).

للحصول على مزيدٍ من المعلومات، يمكنك الاطلاع على قسم تحليل اسم خادم DNS.

إشعار

الرجاء استخدام اسم مجال مؤهل بالكامل (FQDN) لاسم المضيف الخاص بك (على سبيل المثال، استخدام <your_private_server>.contoso.com بدلاً من <your_private_server>). بدلاً من ذلك، يمكنك استخدام إعداد مخصص قياسي في وقت تشغيل تكامل Azure-SSIS لإلحاق لاحقة DNS الخاصة لديك تلقائياً (على سبيل المثال contoso.com) بأي اسم مجال مفرد وغير مؤهل للتسمية وتحويله إلى FQDN قبل استخدامه في استعلامات DNS، اطّلع على قسم نماذج الإعداد القياسي المخصص.

تكوين NSG

إذا كنت ترغب في استخدام مجموعة NSG على الشبكة الفرعية التي انضم إليها وقت تشغيل تكامل Azure-SSIS، فاسمح بمرور البيانات التالية المتعلقة بنسبة استخدام الشبكة داخلياً وخارجياً:

| الاتجاه | بروتوكول النقل | Source | منافذ المصدر | الوجهة | منافذ الوجهة | تعليقات |

|---|---|---|---|---|---|---|

| وارد | TCP | إدارة BatchNode | * | الشبكة الظاهرية | 29876, 29877 (إذا قمت بضمّ وقت تشغيل تكامل SSIS إلى إحدى الشبكات الظاهرية في Azure Resource Manager) 10100, 20100, 30100 (إذا قمت بضمّ وقت تشغيل تكامل SSIS إلى شبكة ظاهرية كلاسيكية) |

تستخدم خدمة مصنع البيانات هذه المنافذ للاتصال بعُقد وقت تشغيل تكامل Azure-SSIS لديك في الشبكة الظاهرية. دائماً ما يتولى مصنع البيانات تكوين مجموعة NSG على بطاقة واجهة الشبكة (NIC) المرفقة بالأجهزة الظاهرية التي تستضيف وقت تشغيل تكامل Azure-SSIS لديك سواء أنشأتَ مجموعة NSG على الشبكة الفرعية أم لا. لا تسمح مجموعة NSG التي تعمل على مستوى بطاقة NIC بمرور سوى البيانات المتعلقة بنسبة استخدام الشبكة خارجياً الصادرة من عناوين IP التابعة لمصنع البيانات في المنافذ المحددة. حتى إذا أتحت بيانات نسبة استخدام الشبكة على هذه المنافذ على مستوى الشبكة الفرعية، فلا تزال بيانات نسبة استخدام الشبكة الصادرة من عناوين IP غير التابعة لمصنع البيانات محظورة على مستوى بطاقة NIC. |

| وارد | TCP | CorpNetSaw | * | الشبكة الظاهرية | 3389 | (اختياري) هذه البيانات مطلوبة فقط عندما يطلب منك أحد مهندسي الدعم من Microsoft فتح المنفذ 3389 للاستكشاف والإصلاح المتقدم للأخطاء، ويمكن إغلاقه مباشرة بعد استكشاف الأخطاء وإصلاحها. تسمح علامة خدمة CorpNetSaw لأجهزة محطات عمل الوصول الآمن (SAW) فقط في شبكة شركة Microsoft بالوصول إلى وقت تشغيل تكامل Azure-SSIS لديك عبر بروتوكول سطح المكتب البعيد (RDP). ولا يمكن تحديد علامة الخدمة هذه من مدخل Microsoft Azure وهي متوفرة فقط عبر Azure PowerShell/CLI. في مجموعة NSG التي تعمل على مستوى بطاقة NIC، يُفتح المنفذ 3389 بشكل افتراضي، لكن يمكنك التحكم فيه باستخدام مجموعة NSG التي تعمل على مستوى الشبكة الفرعية، في حين لا يُسمح بمرور بيانات نسبة استخدام الشبكة خارجياً فيه بشكل افتراضي على عُقد وقت تشغيل تكامل Azure-SSIS باستخدام قاعدة جدار الحماية من Windows. |

| الاتجاه | بروتوكول النقل | Source | منافذ المصدر | الوجهة | منافذ الوجهة | تعليقات |

|---|---|---|---|---|---|---|

| صادر | TCP | الشبكة الظاهرية | * | AzureCloud | 443 | مطلوبة من أجل حصول وقت تشغيل تكامل Azure-SSIS لديك على خدمات Azure، مثل Azure Storage ومراكز الأحداث. |

| صادر | TCP | الشبكة الظاهرية | * | الإنترنت | 80 | (اختياري) يستخدم وقت تشغيل تكامل Azure-SSIS لديك هذا المنفذ لتنزيل قائمة إبطال الشهادات (CRL) من الإنترنت. إذا حظرتَ بيانات نسبة استخدام الشبكة هذه، فقد تواجه انخفاضاً في الأداء عند بدء وقت تشغيل تكامل Azure-SSIS لديك وتفقد القدرة على فحص قوائم CRL عند استخدام الشهادات، وهو أمر غير مستحسن من وجهة نظر أمنية. إذا كنت ترغب في حصر الوجهات على أسماء FQDN معينة، يمكنك الاطلاع على قسم تكوين المسارات المحدد من قِبل المستخدم أدناه |

| صادر | TCP | الشبكة الظاهرية | * | Sql/VirtualNetwork | 1433, 11000-11999 | (اختياري) مطلوب فقط إذا كنت تستخدم Azure SQL خادم قاعدة البيانات/المثيل المدار لاستضافة كتالوج SSIS (SSISDB). إذا تم تكوين خادم قاعدة بيانات azure SQL/المثيل المدار بنقطة نهاية عامة/نقطة نهاية خدمة الشبكة الظاهرية، فاستخدم علامة خدمة Sql كوجهة. إذا تم تكوين خادم قاعدة بيانات azure SQL/المثيل المدار بنقطة نهاية خاصة، استخدم علامة خدمة VirtualNetwork كوجهة. إذا تم تعيين نهج اتصال خادم قاعدة بيانات SQL إلى الوكيل بدلاً من إعادة التوجيه، فالمطلوب هو المنفذ 1433 فقط. |

| صادر | TCP | الشبكة الظاهرية | * | Storage/VirtualNetwork | 443 | (اختياري) مطلوب فقط إذا كنت تستخدم حاوية Blob التخزين Azure لتخزين البرنامج النصي/الملفات إعداد مخصص القياسية. إذا تم تكوين تخزين Azure باستخدام نقطة نهاية عامة/نقطة نهاية خدمة الشبكة الظاهرية، استخدم علامة خدمة التخزين كوجهة. إذا تم تكوين تخزين Azure بنقطة نهاية خاصة، فاستخدم علامة خدمة VirtualNetwork كوجهة. |

| صادر | TCP | الشبكة الظاهرية | * | Storage/VirtualNetwork | 445 | (اختياري) مطلوب فقط إذا كنت بحاجة إلى الوصول إلى ملفات Azure. إذا تم تكوين تخزين Azure باستخدام نقطة نهاية عامة/نقطة نهاية خدمة الشبكة الظاهرية، استخدم علامة خدمة التخزين كوجهة. إذا تم تكوين تخزين Azure بنقطة نهاية خاصة، فاستخدم علامة خدمة VirtualNetwork كوجهة. |

تكوين UDRs

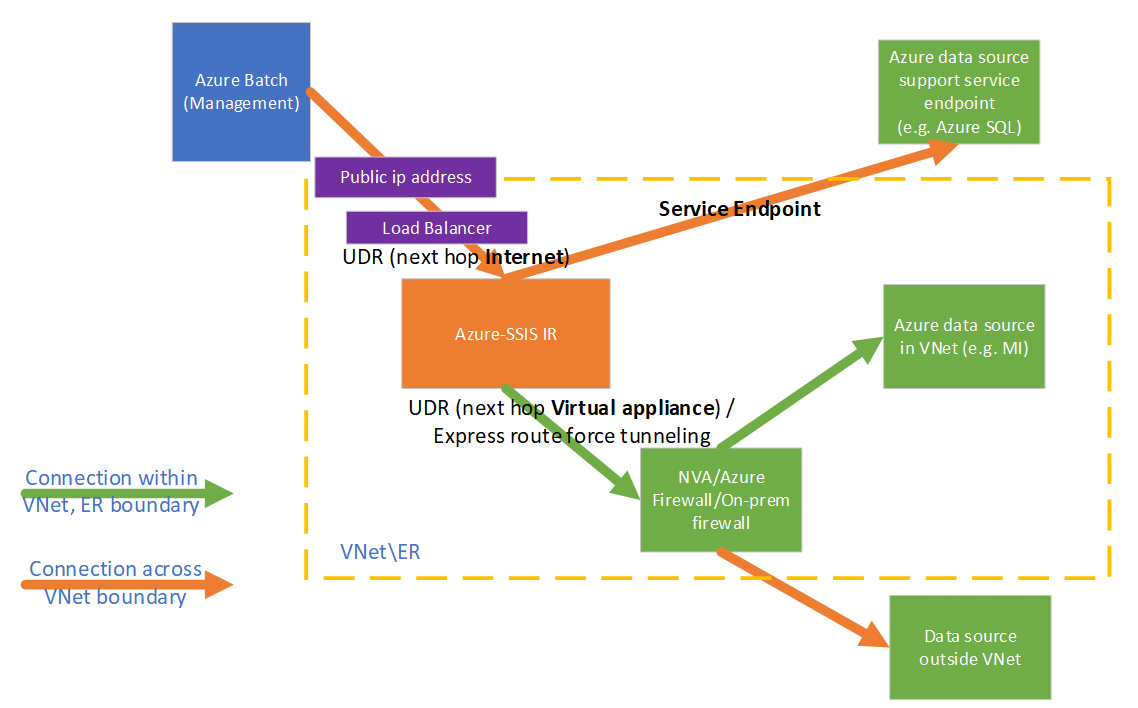

إذا كنت ترغب في تدقيق/فحص حركة المرور الصادرة من وقت تشغيل تكامل Azure-SSIS، يمكنك استخدام التوجيهات المعرفة من قبل المستخدم (UDRs) لإعادة توجيهها إلى جهاز جدار حماية محلي عبر Azure ExpressRoute فرض نفق الذي يعلن عن بروتوكول بوابة الحدود (BGP) توجيه 0.0.0.0/0 إلى الشبكة الظاهرية، إلى جهاز ظاهري شبكة اتصال (NVA) تكوين جدار الحماية، أو إلى خدمة جدار حماية Azure.

لعمله بنجاح، يجب التأكد مما يلي:

ينبغي عدم توجيه بيانات نسبة استخدام الشبكة بين خدمة الإدارة Azure Batch ووقت تشغيل تكامل Azure-SSIS إلى أي جهاز/خدمة جدار حماية.

يجب أن يسمح جهاز/خدمة جدار الحماية بمرور بيانات نسبة استخدام الشبكة خارجياً التي يطلبها وقت تشغيل تكامل Azure-SSIS.

إذا تم توجيه بيانات نسبة استخدام الشبكة بين خدمة الإدارة Azure Batch ووقت تشغيل تكامل Azure-SSIS إلى أي جهاز/خدمة جدار حماية، فستُقطع البيانات بسبب التوجيه غير المتماثل لها. ويجب تحديد مسارات محددة من قِبل المستخدم لبيانات نسبة استخدام الشبكة هذه، بحيث يمكنها الخروج عبر نفس المسارات التي جاءت فيها. يمكنك تكوين مسارات محددة من قِبل المستخدم لتوجيه بيانات نسبة استخدام الشبكة بين خدمة الإدارة Azure Batch ووقت تشغيل تكامل Azure-SSIS مع تضمين الإنترنت كنوع الوثب التالي.

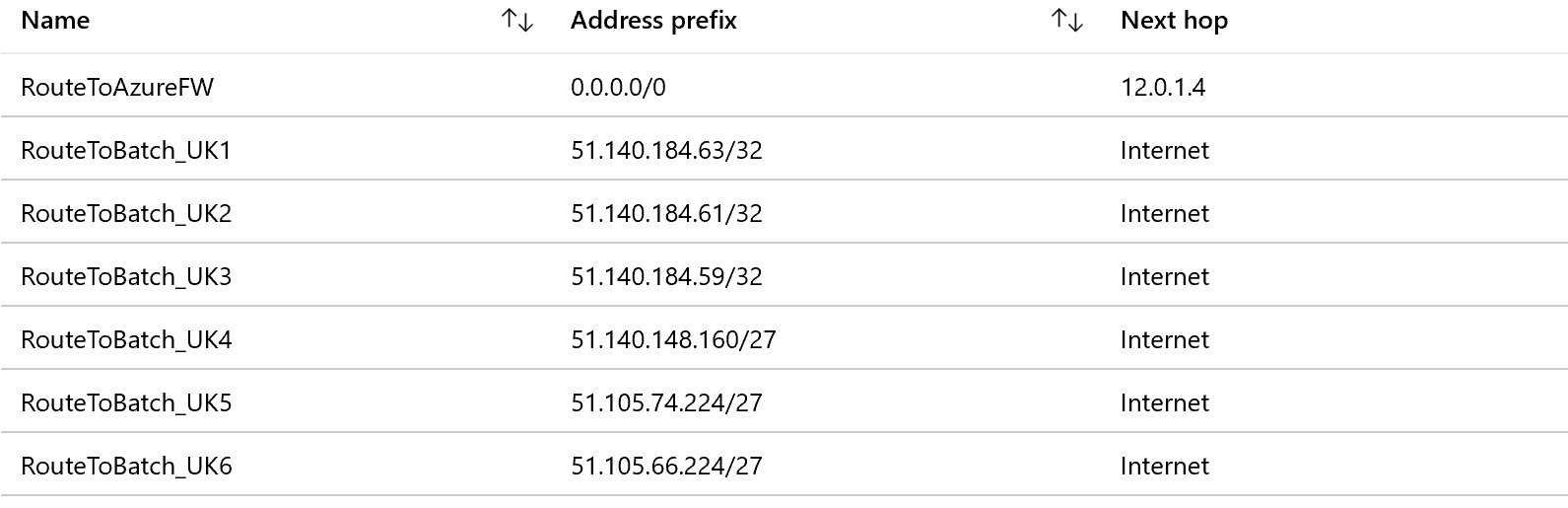

على سبيل المثال، إذا كان وقت تشغيل تكامل Azure-SSIS لديك موجوداً في جنوب المملكة المتحدة وكنت ترغب في فحص نسبة استخدام الشبكة خارجياً باستخدام Azure Firewall، يمكنك أولاً الحصول على نطاقات IP لعلامة الخدمة BatchNodeManagement.UKSouth من ارتباط تنزيل نطاق IP لعلامات الخدمة أو واجهة برمجة تطبيقات اكتشاف علامات الخدمة. ويمكنك بعد ذلك تكوين المسارات التالية المحددة من قِبل المستخدم في مسارات نطاقات IP ذات الصلة التي تتضمن الإنترنت كنوع الوثب التالي ومسار 0.0.0.0/0 الذي يتضمن الجهاز الظاهري كنوع الوثب التالي.

إشعار

يؤدي اعتماد هذا النهج إلى تكبّد تكلفة إضافية على الصيانة لأنه سيتوجب عليك فحص نطاقات IP ذات الصلة وإضافة مسارات محددة من قِبل المستخدم إلى النطاقات الجديدة بانتظام لتجنب مقاطعة وقت تشغيل تكامل Azure-SSIS لديك. نوصي بفحص النطاقات شهرياً لأنه عندما يظهر نطاق IP جديد لعلامة الخدمة ذات الصلة، سيستغرق الأمر شهراً آخر حتى يدخل حيز التنفيذ.

يمكنك تشغيل برنامج PowerShell النصي التالي لإضافة مسارات محددة من قِبل المستخدم في خدمة الإدارة Azure Batch:

$Location = "[location of your Azure-SSIS IR]"

$RouteTableResourceGroupName = "[name of Azure resource group that contains your route table]"

$RouteTableResourceName = "[resource name of your route table]"

$RouteTable = Get-AzRouteTable -ResourceGroupName $RouteTableResourceGroupName -Name $RouteTableResourceName

$ServiceTags = Get-AzNetworkServiceTag -Location $Location

$BatchServiceTagName = "BatchNodeManagement." + $Location

$UdrRulePrefixForBatch = $BatchServiceTagName

if ($ServiceTags -ne $null)

{

$BatchIPRanges = $ServiceTags.Values | Where-Object { $_.Name -ieq $BatchServiceTagName }

if ($BatchIPRanges -ne $null)

{

Write-Host "Start adding UDRs to your route table..."

for ($i = 0; $i -lt $BatchIPRanges.Properties.AddressPrefixes.Count; $i++)

{

$UdrRuleName = "$($UdrRulePrefixForBatch)_$($i)"

Add-AzRouteConfig -Name $UdrRuleName `

-AddressPrefix $BatchIPRanges.Properties.AddressPrefixes[$i] `

-NextHopType "Internet" `

-RouteTable $RouteTable `

| Out-Null

Write-Host "Add $UdrRuleName to your route table..."

}

Set-AzRouteTable -RouteTable $RouteTable

}

}

else

{

Write-Host "Failed to fetch Azure service tag, please confirm that your location is valid."

}

باتباع إرشاداتنا في قسم تكوين NSG أعلاه، يجب تطبيق قواعد مشابهة على جهاز/خدمة جدار الحماية للسماح بحركة المرور الصادرة من وقت تشغيل تكامل Azure-SSIS:

إذا كنت تستخدم جدار حماية Azure:

يجب فتح المنفذ 443 لمرور بيانات نسبة استخدام الشبكة خارجياً عبر بروتوكول TCP مع اختيار علامة الخدمة AzureCloud كوجهة.

إذا كنت تستخدم خادم قاعدة بيانات Azure SQL/المثيل المدار لاستضافة SSISDB، يجب فتح المنافذ 1433, 11000-11999 لحركة مرور TCP الصادرة مع علامة خدمة Sql/VirtualNetwork كوجهة.

إذا كنت تستخدم حاوية Blob التخزين Azure لتخزين البرنامج النصي/الملفات الإعداد المخصص القياسي الخاص بك يجب فتح المنفذ 443 لحركة مرور TCP الصادرة مع علامة خدمة التخزين/VirtualNetwork كوجهة.

إذا كنت بحاجة إلى الوصول إلى ملفات Azure، يجب فتح المنفذ 445 لحركة مرور TCP الصادرة مع علامة خدمة التخزين/VirtualNetwork كوجهة.

إذا كنت تستخدم جهاز/خدمة جدار حماية آخر:

يجب فتح المنفذ 443 لمرور بيانات نسبة استخدام الشبكة خارجياً عبر بروتوكول TCP مع اختيار 0.0.0.0/0 أو أسماء FQDN التالية الخاصة ببيئة Azure كوجهة.

بيئة Azure FQDN Azure public - Azure Data Factory (الإدارة)

- *.frontend.clouddatahub.net

- Azure Storage (الإدارة)

- *.blob.core.windows.net

- *.table.core.windows.net

- Azure Container Registry (إعداد مخصص)

- *.azurecr.io

- مراكز الأحداث (تسجيل)

- *.servicebus.windows.net

- خدمة التسجيل من Microsoft (استخدام داخلي)

- gcs.prod.monitoring.core.windows.net

- prod.warmpath.msftcloudes.com

- azurewatsonanalysis-prod.core.windows.net

Microsoft Azure Government - Azure Data Factory (الإدارة)

- *.frontend.datamovement.azure.us

- Azure Storage (الإدارة)

- *.blob.core.usgovcloudapi.net

- *.table.core.usgovcloudapi.net

- Azure Container Registry (إعداد مخصص)

- *.azurecr.us

- مراكز الأحداث (تسجيل)

- *.servicebus.usgovcloudapi.net

- خدمة التسجيل من Microsoft (استخدام داخلي)

- fairfax.warmpath.usgovcloudapi.net

- azurewatsonanalysis.usgovcloudapp.net

Microsoft Azure المشغل بواسطة 21Vianet - Azure Data Factory (الإدارة)

- *.frontend.datamovement.azure.cn

- Azure Storage (الإدارة)

- *.blob.core.chinacloudapi.cn

- *.table.core.chinacloudapi.cn

- Azure Container Registry (إعداد مخصص)

- *.azurecr.cn

- مراكز الأحداث (تسجيل)

- *.servicebus.chinacloudapi.cn

- خدمة التسجيل من Microsoft (استخدام داخلي)

- mooncake.warmpath.chinacloudapi.cn

- azurewatsonanalysis.chinacloudapp.cn

- Azure Data Factory (الإدارة)

إذا كنت تستخدم خادم قاعدة بيانات azure SQL/المثيل المدار لاستضافة SSISDB، يجب فتح المنافذ 1433, 11000-11999 لحركة مرور TCP الصادرة مع 0.0.0.0/0 أو خادم قاعدة بيانات azure SQL/المثيل المدار FQDN كوجهة.

إذا كنت تستخدم حاوية Blob التخزين Azure لتخزين البرنامج النصي/الملفات الإعداد المخصص القياسي الخاص بك يجب فتح المنفذ 443 لحركة مرور TCP الصادرة مع 0.0.0.0/0 أو Azure Blob Storage FQDN كوجهة.

إذا كنت بحاجة إلى الوصول إلى ملفات Azure، يجب فتح المنفذ 445 لحركة مرور TCP الصادرة مع 0.0.0.0/0 أو ملفات Azure FQDN كوجهة.

إذا قمت بتكوين نقطة تقديم خدمة الشبكة الظاهرية لخدمة Azure Storage/Container Registry/مراكز الأحداث/SQL عن طريق تمكين الموارد Microsoft.Storage/Microsoft.ContainerRegistry/Microsoft.EventHub/Microsoft.Sql على التوالي في شبكتك الفرعية، فسيتم توجيه جميع بيانات نسبة استخدام الشبكة بين وقت تشغيل تكامل Azure-SSIS IR لديك وهذه الخدمات إلى شبكة Azure الأساسية بدلاً من جهاز/خدمة جدار الحماية.

يجب فتح المنفذ 80 لمرور بيانات نسبة استخدام الشبكة خارجياً عبر بروتوكول TCP مع اختيار مواقع تنزيل قائمة إبطال الشهادات (CRL) التالية كوجهة:

- crl.microsoft.com:80

- mscrl.microsoft.com:80

- crl3.digicert.com:80

- crl4.digicert.com:80

- ocsp.digicert.com:80

- cacerts.digicert.com:80

إذا كنت تستخدم شهادات مزودة بقوائم CRL مختلفة، يجب عليك أيضاً إضافة مواقع تنزيلها كوجهة. للحصول على مزيدٍ من المعلومات، يمكنك الاطلاع على المقالة بعنوان قائمة إبطال الشهادات.

إذا حظرتَ بيانات نسبة استخدام الشبكة هذه، فقد تواجه انخفاضاً في الأداء عند بدء وقت تشغيل تكامل Azure-SSIS لديك وتفقد القدرة على فحص قوائم CRL عند استخدام الشهادات، وهو أمر غير مستحسن من وجهة نظر أمنية.

إذا لم تكن بحاجة إلى تدقيق/فحص بيانات نسبة استخدام الشبكة خارجياً من وقت تشغيل تكامل Azure-SSIS لديك، يمكنك استخدام مسارات محددة من قِبل المستخدم لفرضها على جميع بيانات نسبة استخدام الشبكة التي تتضمن الإنترنت كنوع الوثب التالي:

عند استخدام خدمة Azure ExpressRoute، يمكنك تكوين مسار محدد من قِبل المستخدم لمسار 0.0.0.0/0 في شبكتك الفرعية التي تتضمن الإنترنت كنوع الوثب التالي.

عند استخدام جهاز NVA، يمكنك تعديل المسار الحالي المحدد من قِبل المستخدم لمسار 0.0.0.0/0 في شبكتك الفرعية من أجل تبديل نوع الوثب التالي من جهاز ظاهري إلى الإنترنت.

إشعار

إن تكوين مسارات محددة من قِبل المستخدم تتضمن الإنترنت كنوع الوثب التالي لا يعني أن جميع بيانات نسبة استخدام الشبكة ستنتقل عبر الإنترنت. فطالما أن عنوان الوجهة ينتمي إلى إحدى خدمات Azure، سيتولى Azure توجيه جميع بيانات نسبة استخدام الشبكة إلى هذا العنوان عبر شبكة Azure الأساسية بدلاً من الإنترنت.

تكوين مجموعة الموارد ذات الصلة

لتمكين الحقن القياسي للشبكة الظاهرية، يجب أن ينشئ وقت تشغيل تكامل Azure-SSIS لديك موارد شبكة معينة في نفس مجموعة الموارد المماثلة للشبكة الظاهرية. تشمل هذه الموارد ما يلي:

- موازن تحميل Azure، باسم <Guid>-azurebatch-cloudserviceloadbalancer.

- عنوان IP عام في Azure، باسم <Guid>-azurebatch-cloudservicepublicip.

- NSG، باسم <Guid>-azurebatch-cloudservicenetworksecuritygroup.

إشعار

يمكنك الآن جلب عناوين IP العامة الثابتة والخاصة لديك في وقت تشغيل تكامل Azure-SSIS. في هذا السيناريو، سنتولى إنشاء موازن تحميل Azure ومجموعة NSG في نفس مجموعة الموارد المماثلة لعناوين IP العامة الثابتة لديك بدلاً من الشبكة الظاهرية.

سيتم إنشاء هذه الموارد عندما يبدأ وقت تشغيل تكامل Azure-SSIS لديك. سيتم حذفها عند توقف وقت تشغيل تكامل Azure-SSIS. إذا جلبت عناوين IP العامة الثابتة والخاصة لديك في وقت تشغيل تكامل Azure-SSIS، فلن تُحذف عندما يتوقف وقت تشغيل تكامل Azure-SSIS. لتجنب استمرار وقت تشغيل تكامل Azure-SSIS في التشغيل دون توقف، لا تُعِد استخدام هذه الموارد لأغراض أخرى.

تأكد من عدم وجود أي تأمين للموارد في مجموعة الموارد/الاشتراك الذي تنتمي إليه الشبكة الظاهرية/عناوين IP العامة الثابتة لديك. إذا قمت بتكوين تأمين للقراءة فقط/حذف القفل، فإن البدء والإيقاف لوقت تشغيل تكامل Azure-SSIS الخاص بك سيفشلان أو سيتوقف عن الاستجابة.

تأكد من عدم وجود أي تعيين من خدمة Azure Policy يمنع الموارد التالية من أن يتم إنشاؤها في مجموعة الموارد/الاشتراك الذي تنتمي إليه الشبكة الظاهرية/عناوين IP العامة الثابتة لديك:

- Microsoft.Network/LoadBalancers

- Microsoft.Network/NetworkSecurityGroups

- Microsoft.Network/PublicIPAddresses

تأكد من أن الحصة النسبية للموارد في الاشتراك كافية لاستيعاب هذه الموارد. وبالنسبة لكل وقت من أوقات تشغيل تكامل Azure-SSIS التي تم إنشاؤها في أي شبكة ظاهرية على وجه التحديد، يجب أن تحتفظ بضعف عدد هذه الموارد كمخزون، نظراً لأن الموارد الإضافية ستُستخدم عندما نتولى ترقية وقت تشغيل تكامل Azure-SSIS لديك بشكل دوري.

الأسئلة المتداولة

كيف يمكنني حماية عنوان IP العام المكشوف في وقت تشغيل تكامل Azure-SSIS لإجراء الاتصالات الداخلية؟ هل من الممكن إزالة عنوان IP العام؟

سيتم إنشاء عنوان IP عام تلقائياً الآن عندما ينضم وقت تشغيل تكامل Azure-SSIS لديك إلى أي شبكة ظاهرية. لدينا مجموعة NSG تعمل على مستوى بطاقة NIC للسماح لخدمة الإدارة Azure Batch فقط بالاتصال داخلياً بوقت تشغيل تكامل Azure-SSIS لديك. ويمكنك أيضاً تحديد مجموعة NSG تعمل على مستوى الشبكة الفرعية لتوفير الحماية داخلياً.

إذا كنت لا تريد أن يُكشف أي عنوان IP عام، فانظر في تكوين وقت تشغيل التكامل المستضاف ذاتياً كوكيل لوقت تشغيل تكامل Azure-SSIS لديك بدلاً من ضمّ وقت تشغيل تكامل Azure-SSIS إلى أي شبكة ظاهرية.

هل يمكنني إضافة عنوان IP العام المتعلق بوقت تشغيل تكامل Azure-SSIS لدي إلى قائمة السماح بمصادر بياناتي في جدار الحماية؟

يمكنك الآن جلب عناوين IP العامة الثابتة والخاصة لديك في وقت تشغيل تكامل Azure-SSIS. وفي هذه الحالة، يمكنك إضافة عناوين IP إلى قائمة السماح بمصادر بياناتك في جدار الحماية. أو يمكنك، بدلاً من ذلك، أيضاً النظر في الخيارات الأخرى أدناه لتأمين وصول البيانات الصادرة من وقت تشغيل تكامل Azure-SSIS لديك حسب السيناريو الخاص بك:

إذا كان مصدر بياناتك داخلياً، فبعد توصيل الشبكة الظاهرية بشبكتك الداخلية وضمّ وقت تشغيل تكامل Azure-SSIS لديك إلى الشبكة الفرعية التابعة للشبكة الظاهرية، يمكنك حينها إضافة نطاق عنوان IP الخاص في تلك الشبكة الفرعية إلى قائمة السماح بمصدر بياناتك في جدار الحماية.

إذا كان مصدر بياناتك عبارة عن إحدى خدمات Azure التي تدعم نقاط تقديم خدمة الشبكة الظاهرية، يمكنك تكوين نقطة تقديم خدمة الشبكة الظاهرية في شبكتك الفرعية التابعة للشبكة الظاهرية وضمّ وقت تشغيل تكامل Azure-SSIS لديك إلى تلك الشبكة الفرعية. ويمكنك بعد ذلك إضافة إحدى قواعد الشبكة الظاهرية مع تلك الشبكة الفرعية إلى جدار الحماية فيما يتعلق بمصدر بياناتك.

إذا كان مصدر بياناتك عبارة عن خدمة سحابية غير Azure، يمكنك استخدام مسار محدد من قِبل المستخدم لتوجيه بيانات نسبة استخدام الشبكة خارجياً من وقت تشغيل تكامل Azure-SSIS لديك إلى عنوان IP العام الثابت له عبر جدار حماية NVA/Azure. ويمكنك بعد ذلك إضافة عنوان IP العام الثابت لجدار حماية NVA/Azure إلى قائمة السماح بمصدر بياناتك في جدار الحماية.

إذا لم يلبِّ أي خيار من الخيارات المذكورة أعلاه احتياجاتك، فانظر في تكوين وقت تشغيل التكامل المستضاف ذاتياً كوكيل لوقت تشغيل تكامل Azure-SSIS لديك. ويمكنك بعد ذلك إضافة عنوان IP العام الثابت للجهاز الذي يستضيف وقت تشغيل التكامل المستضاف ذاتياً إلى قائمة السماح بمصدر بياناتك في جدار الحماية.

لماذا أحتاج إلى توفير عنوانين عامين ثابتين إذا كنت أرغب في جلب عنواني الخاص في وقت تشغيل تكامل Azure-SSIS؟

يتم تحديث وقت تشغيل تكامل AZURE-SSIS تلقائياً على أساس منتظم. تُنشأ عُقد جديدة أثناء عملية الترقية وستُحذف العُقد القديمة. ومع ذلك، لتجنب مواجهة وقت تعطل، لن تُحذف العُقد القديمة حتى تصبح العُقد الجديدة جاهزة. وبناءً عليه، لا يمكن إصدار عنوان IP العام الثابت الأول الذي استخدمته العُقد القديمة فوراً، ونحن بحاجة إلى عنوان IP العام الثابت الثاني لإنشاء العقد الجديدة.

لقد جلبتُ عناوين IP العامة الثابتة والخاصة لدي في وقت تشغيل تكامل Azure-SSIS IR، لكن لماذا لا يزال يتعذر عليه الوصول إلى مصادر بياناتي؟

الرجاء التأكد من إضافة عنواني IP العامين الثابتين معاً إلى قائمة السماح بمصادر بياناتك في جدار الحماية. عندما يخضع وقت تشغيل تكامل Azure-SSIS للترقية، يتم تغيير عنوان IP العام الثابت له بالتبادل بين هذين العنوانين اللذين جلبتهما. وإذا أضفت عنواناً واحداً فقط منهما إلى قائمة السماح، فستتم مقاطعة وصول وقت تشغيل تكامل Azure-SSIS إلى بياناتك بعد ترقيته.

إذا كان مصدر بياناتك عبارة عن خدمة Azure، فيرجى فحص ما إذا قد قمت بتكوينها باستخدام نقاط تقديم خدمة الشبكة الظاهرية. إذا كان الأمر كذلك، فإن بيانات نسبة استخدام الشبكة من وقت تشغيل تكامل Azure-SSIS إلى مصدر بياناتك ستُبدل عناوين IP التي تستخدمها لتصبح عناوين IP الخاصة التي تديرها خدمات Azure، ولن تسري عملية إضافة عناوين IP العامة الثابتة والخاصة لديك إلى قائمة السماح بمصدر بياناتك في جدار الحماية.

المحتوى ذو الصلة

- ضمّ وقت تشغيل تكامل Azure-SSIS إلى شبكة ظاهرية عبر واجهة مستخدم ADF

- ضمّ وقت تشغيل تكامل Azure-SSIS إلى شبكة افتراضية عبر Azure PowerShell

لمزيد من المعلومات حول وقت تشغيل تكامل Azure-SSIS، راجع المقالات التالية:

- وقت تشغيل تكامل Azure-SSIS. توفر هذه المقالة معلومات عامة حول مفاهيم أوقات تشغيل التكامل بما في ذلك وقت تشغيل تكامل Azure-SSIS.

- البرنامج التعليمي: نشر حزم SSIS في Azure. يوفر هذا البرنامج التعليمي إرشادات تفصيلية لإنشاء وقت تشغيل تكامل Azure-SSIS. ويستخدم خادم قاعدة بيانات SQL Azure لاستضافة SSISDB.

- إنشاء وقت تشغيل تكامل Azure-SSIS. هذه المادة تتوسع في البرنامج التعليمي. يوفر إرشادات حول استخدام خادم قاعدة بيانات azure SQL تكوينها مع نقطة نهاية خدمة الشبكة الظاهرية / IP جدار الحماية قاعدة / نقطة نهاية خاصة أو مثيل Azure SQL المدار الذي ينضم إلى شبكة ظاهرية لاستضافة SSISDB. يوضح لك كيفية ضم وقت تشغيل تكامل Azure-SSIS إلى شبكة ظاهرية.

- مراقبة وقت تشغيل التكامل Azure-SSIS. توضح هذه المقالة طريقة استرداد وفهم معلومات حول الأشعة وقت تشغيل تكامل Azure-SSIS.

- إدارة وقت تشغيل تكامل Azure-SSIS. توضح هذه المقالة كيفية إيقاف وقت تشغيل التكامل Azure-SSIS لديك، أو بدئه، أو حذفه. كما يوضح لك كيفية توسيع نطاق وقت تشغيل التكامل Azure-SSIS الخاص بك عن طريق إضافة المزيد من العقد.