ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توفر هذه المقالة منظورا معبأ حول كيفية تكوين الهوية على أفضل نحو في Azure Databricks. يتضمن دليلا حول كيفية الترحيل إلى اتحاد الهوية، والذي يمكنك من إدارة جميع المستخدمين والمجموعات ومديري الخدمة في حساب Azure Databricks.

للحصول على نظرة عامة على نموذج هوية Azure Databricks، راجع هويات Azure Databricks.

للحصول على معلومات حول كيفية الوصول بأمان إلى واجهات برمجة تطبيقات Azure Databricks، راجع إدارة أذونات الرمز المميز للوصول الشخصي.

تكوين المستخدمين وكيانات الخدمة والمجموعات

هناك ثلاثة أنواع من هوية Azure Databricks:

- المستخدمون: هويات المستخدم التي تم التعرف عليها بواسطة Azure Databricks وتمثيلها بواسطة عناوين البريد الإلكتروني.

- أساسيات الخدمة: الهويات للاستخدام مع الوظائف والأدوات التلقائية والأنظمة مثل البرامج النصية والتطبيقات وأنظمة CI/CD الأساسية.

- المجموعات: تبسط المجموعات إدارة الهوية، مما يسهل تعيين الوصول إلى مساحات العمل والبيانات والكائنات الأخرى القابلة للتأمين.

توصي Databricks بإنشاء كيانات الخدمة لتشغيل مهام الإنتاج أو تعديل بيانات الإنتاج. إذا كانت جميع العمليات التي تعمل على بيانات الإنتاج تعمل باستخدام كيانات الخدمة، فلن يحتاج المستخدمون التفاعليون إلى أي امتيازات كتابة أو حذف أو تعديل في الإنتاج. هذا يلغي مخاطر الكتابة فوق بيانات الإنتاج من قبل المستخدم عن طريق الصدفة.

من أفضل الممارسات تعيين الوصول إلى مساحات العمل ونهج التحكم في الوصول في كتالوج Unity للمجموعات، بدلا من المستخدمين بشكل فردي. يمكن تعيين جميع هويات Azure Databricks كأعضاء في المجموعات، ويرث الأعضاء الأذونات التي تم تعيينها إلى مجموعتهم.

فيما يلي الأدوار الإدارية التي يمكنها إدارة هويات Azure Databricks:

- يمكن لمسؤولي الحساب إضافة مستخدمين وأساسيات خدمة ومجموعات إلى الحساب وتعيين أدوار المسؤول لهم. يمكنهم منح المستخدمين حق الوصول إلى مساحات العمل، طالما أن مساحات العمل هذه تستخدم اتحاد الهوية.

- يمكن لمسؤولي مساحة العمل إضافة مستخدمين، وكيانات الخدمة إلى حساب Azure Databricks. يمكنهم أيضا إضافة مجموعات إلى حساب Azure Databricks إذا تم تمكين مساحات العمل الخاصة بهم لاتحاد الهوية. يمكن لمسؤولي مساحة العمل منح المستخدمين وكيانات الخدمة والمجموعات حق الوصول إلى مساحات العمل الخاصة بهم.

- يمكن لمديري المجموعة إدارة عضوية المجموعة. يمكنهم أيضا تعيين دور مدير المجموعة للمستخدمين الآخرين.

- يمكن لمديري الخدمة الأساسيين إدارة الأدوار على كيان الخدمة.

توصي Databricks بأن يكون هناك عدد محدود من مسؤولي الحساب لكل حساب ومسؤولي مساحة العمل في كل مساحة عمل.

مزامنة المستخدمين والمجموعات من معرف Microsoft Entra إلى حساب Azure Databricks

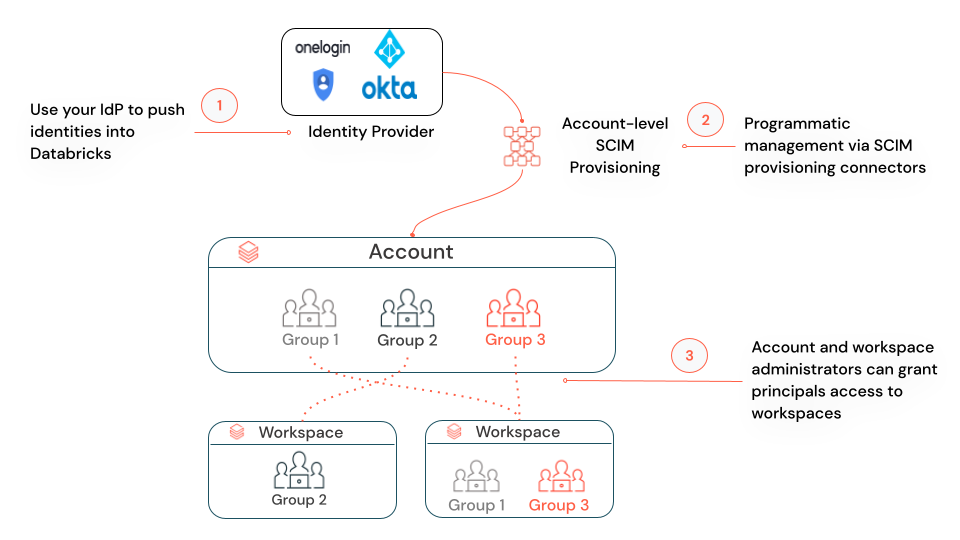

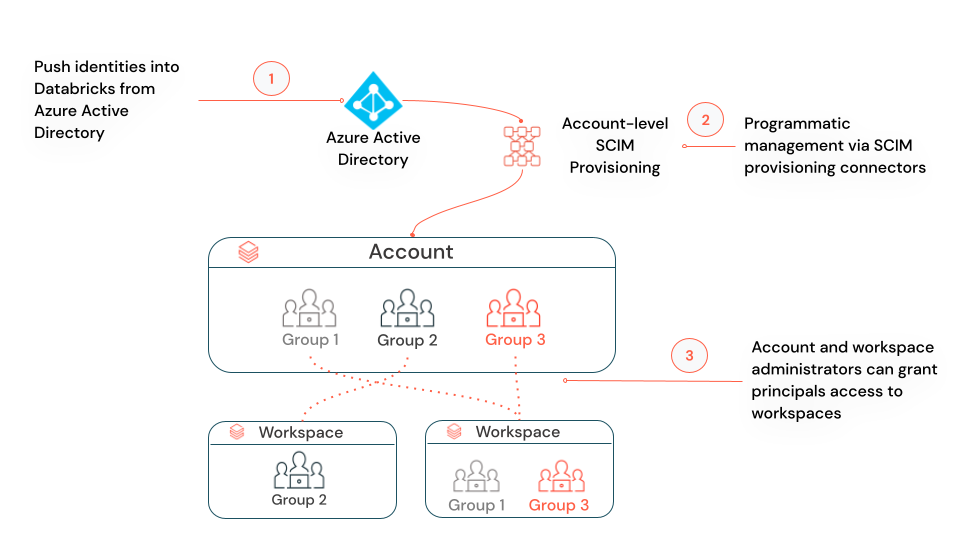

توصي Databricks باستخدام تزويد SCIM لمزامنة المستخدمين والمجموعات تلقائيا من معرف Microsoft Entra إلى حساب Azure Databricks الخاص بك. يبسط SCIM إلحاق موظف أو فريق جديد باستخدام معرف Microsoft Entra لإنشاء مستخدمين ومجموعات في Azure Databricks ومنحهم المستوى المناسب من الوصول. عندما يغادر مستخدم مؤسستك أو لم يعد بحاجة إلى الوصول إلى Azure Databricks، يمكن للمسؤولين إنهاء المستخدم في Microsoft Entra ID وسيتم أيضا إزالة حساب هذا المستخدم من Azure Databricks. وهذا يضمن عملية إلغاء إلحاق متسقة ويمنع المستخدمين غير المصرح لهم من الوصول إلى البيانات الحساسة.

يجب أن تهدف إلى مزامنة جميع المستخدمين والمجموعات في معرف Microsoft Entra مع وحدة تحكم الحساب بدلا من مساحات العمل الفردية. بهذه الطريقة، تحتاج فقط إلى تكوين تطبيق تزويد SCIM واحد للحفاظ على اتساق جميع الهويات عبر جميع مساحات العمل في الحساب. راجع تمكين جميع مستخدمي معرف Microsoft Entra من الوصول إلى Azure Databricks.

هام

إذا كان لديك بالفعل موصلات SCIM تقوم بمزامنة الهويات مباشرة إلى مساحات العمل الخاصة بك، يجب تعطيل موصلات SCIM هذه عند تمكين موصل SCIM على مستوى الحساب. راجع الترقية إلى اتحاد الهوية.

إذا كان لديك أقل من 10000 مستخدم في موفر الهوية الخاص بك، فإن Databricks توصي بتعيين مجموعة في موفر الهوية تحتوي على جميع المستخدمين لتطبيق SCIM على مستوى الحساب. يمكن بعد ذلك تعيين مستخدمين ومجموعات وأساسيات خدمة محددة من الحساب إلى مساحات عمل محددة داخل Azure Databricks باستخدام اتحاد الهوية.

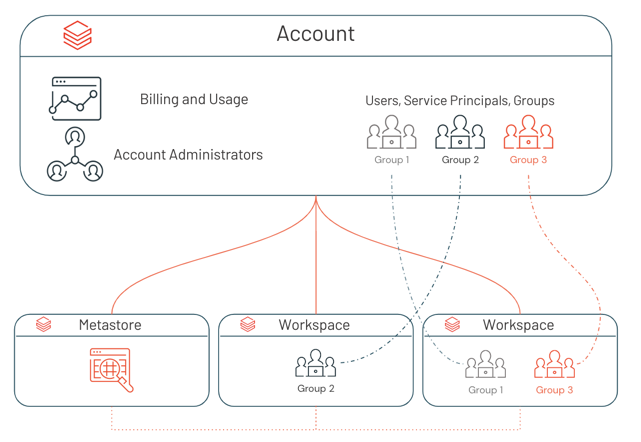

تمكين اتحاد الهوية

يتيح لك اتحاد الهوية تكوين المستخدمين وأساسيات الخدمة والمجموعات في وحدة تحكم الحساب، ثم تعيين وصول هذه الهويات إلى مساحات عمل معينة. وهذا يبسط إدارة Azure Databricks وإدارة البيانات.

هام

بدأت Databricks في تمكين مساحات عمل جديدة لاتحاد الهوية و"كتالوج Unity" تلقائيا في 9 نوفمبر 2023، مع إجراء الإطلاق التدريجي عبر الحسابات. إذا تم تمكين مساحة العمل الخاصة بك لاتحاد الهوية بشكل افتراضي، فلا يمكن تعطيلها. لمزيد من المعلومات، راجع التمكين التلقائي للكتالوج Unity.

باستخدام اتحاد الهوية، يمكنك تكوين مستخدمي Azure Databricks وكيانات الخدمة والمجموعات مرة واحدة في وحدة تحكم الحساب، بدلا من تكرار التكوين بشكل منفصل في كل مساحة عمل. وهذا يقلل من الاحتكاك في إلحاق فريق جديد ب Azure Databricks ويمكنك من الاحتفاظ بتطبيق تزويد SCIM واحد مع معرف Microsoft Entra إلى حساب Azure Databricks، بدلا من تطبيق تزويد SCIM منفصل لكل مساحة عمل. بمجرد إضافة المستخدمين وكيانات الخدمة والمجموعات إلى الحساب، يمكنك تعيين أذونات لهم على مساحات العمل. يمكنك فقط تعيين وصول الهويات على مستوى الحساب إلى مساحات العمل التي تم تمكينها لاتحاد الهوية.

لتمكين مساحة عمل لاتحاد الهوية، راجع كيف يمكن المسؤولون اتحاد الهوية على مساحة عمل؟. عند اكتمال التعيين، يتم وضع علامة على اتحاد الهوية على أنه ممكن في علامة تبويب تكوين مساحة العمل في وحدة تحكم الحساب.

يتم تمكين اتحاد الهوية على مستوى مساحة العمل، ويمكن أن يكون لديك مجموعة من مساحات العمل الموحدة للهوية وغير التابعة للهوية. بالنسبة لمساحات العمل التي لم يتم تمكينها لاتحاد الهوية، يدير مسؤولو مساحة العمل مستخدمي مساحة العمل وأساسيات الخدمة والمجموعات الخاصة بهم بالكامل ضمن نطاق مساحة العمل (النموذج القديم). لا يمكنهم استخدام وحدة تحكم الحساب أو واجهات برمجة التطبيقات على مستوى الحساب لتعيين مستخدمين من الحساب إلى مساحات العمل هذه، ولكن يمكنهم استخدام أي من واجهات مستوى مساحة العمل. كلما تمت إضافة مستخدم جديد أو كيان خدمة جديد إلى مساحة عمل باستخدام واجهات على مستوى مساحة العمل، تتم مزامنة هذا المستخدم أو كيان الخدمة إلى مستوى الحساب. يمكنك هذا من الحصول على مجموعة متناسقة واحدة من المستخدمين وكيانات الخدمة في حسابك.

ومع ذلك، عند إضافة مجموعة إلى مساحة عمل متحدة غير هوية باستخدام واجهات على مستوى مساحة العمل، تكون هذه المجموعة مجموعة محلية لمساحة العمل ولا تتم إضافتها إلى الحساب. يجب أن تهدف إلى استخدام مجموعات الحسابات بدلا من مجموعات مساحة العمل المحلية. لا يمكن منح مجموعات مساحة العمل المحلية نهج التحكم في الوصول في كتالوج Unity أو أذونات لمساحات العمل الأخرى.

الترقية إلى اتحاد الهوية

إذا كنت تقوم بتمكين اتحاد الهوية على مساحة عمل موجودة، فقم بما يلي:

ترحيل توفير SCIM على مستوى مساحة العمل إلى مستوى الحساب

إذا كان لديك توفير SCIM على مستوى مساحة العمل إعداد مساحة العمل الخاصة بك، يجب إعداد توفير SCIM على مستوى الحساب وإيقاف تشغيل توفير SCIM على مستوى مساحة العمل. سيستمر SCIM على مستوى مساحة العمل في إنشاء مجموعات مساحة العمل المحلية وتحديثها. توصي Databricks باستخدام مجموعات الحسابات بدلا من المجموعات المحلية لمساحة العمل للاستفادة من تعيين مساحة العمل المركزية وإدارة الوصول إلى البيانات باستخدام كتالوج Unity. لا يتعرف SCIM على مستوى مساحة العمل أيضا على مجموعات الحسابات التي تم تعيينها لمساحة العمل الموحدة للهوية وستفشل استدعاءات واجهة برمجة تطبيقات SCIM على مستوى مساحة العمل إذا كانت تتضمن مجموعات حسابات. لمزيد من المعلومات حول كيفية تعطيل SCIM على مستوى مساحة العمل، راجع ترحيل توفير SCIM على مستوى مساحة العمل إلى مستوى الحساب.

تحويل مجموعات مساحة العمل المحلية إلى مجموعات حسابات

توصي Databricks بتحويل مجموعات مساحة العمل المحلية الحالية إلى مجموعات حسابات. راجع ترحيل مجموعات مساحة العمل المحلية إلى مجموعات الحسابات للحصول على الإرشادات.

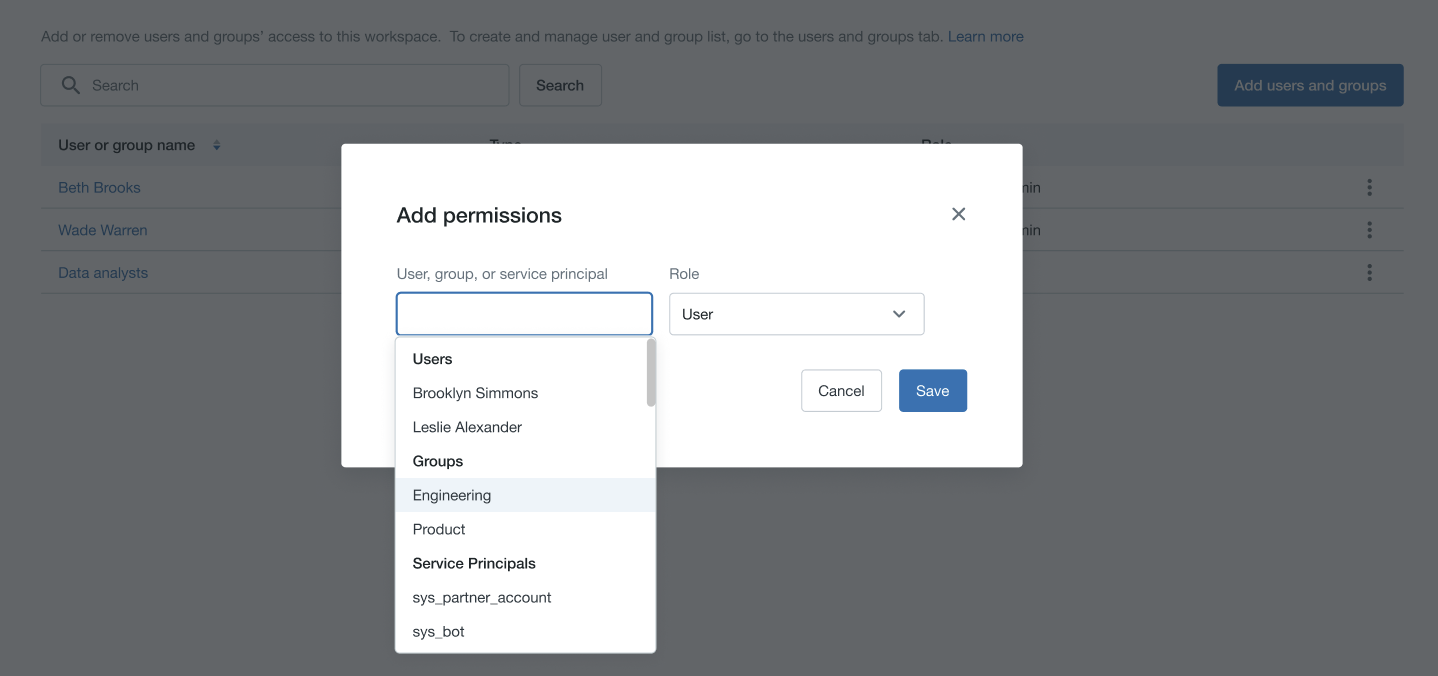

تعيين أذونات مساحة عمل المجموعات

الآن بعد تمكين اتحاد الهوية على مساحة العمل الخاصة بك، يمكنك تعيين المستخدمين وكيانات الخدمة والمجموعات في أذونات حسابك على مساحة العمل هذه. توصي Databricks بتعيين أذونات المجموعات لمساحات العمل بدلا من تعيين أذونات مساحة العمل للمستخدمين بشكل فردي. يمكن تعيين جميع هويات Azure Databricks كأعضاء في المجموعات، ويرث الأعضاء الأذونات التي تم تعيينها إلى مجموعتهم.

معرفة المزيد

- إدارة المستخدمين وكيانات الخدمة والمجموعات، ومعرفة المزيد حول نموذج هوية Azure Databricks.

- قم بمزامنة المستخدمين والمجموعات من Microsoft Entra ID، وابدأ في استخدام تزويد SCIM.

- أفضل ممارسات كتالوج Unity، تعرف على أفضل طريقة لتكوين كتالوج Unity.